Consideraciones de topología y conectividad de red para Red Hat Enterprise Linux en Azure

En este artículo se describen las consideraciones y recomendaciones de red de Red Hat Enterprise Linux (RHEL) que se basan en las instrucciones del área de diseño de zonas de aterrizaje de Azure para la topología y la conectividad de red.

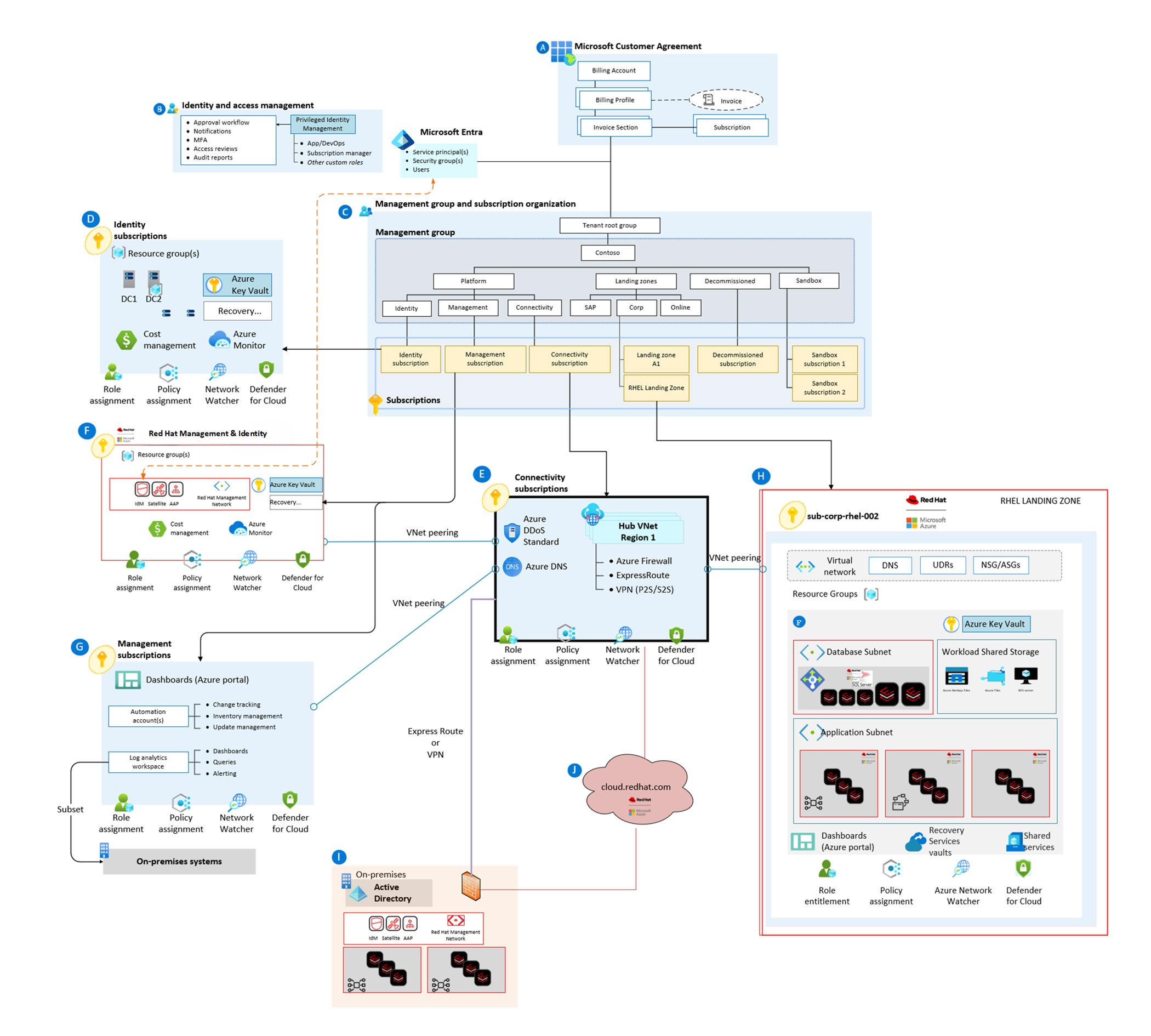

Arquitectura

La siguiente arquitectura de RHEL es un punto de partida que puede adaptarse aún más para satisfacer sus requisitos empresariales y técnicos específicos. Puede implementar los distintos componentes y roles de la plataforma RHEL en máquinas virtuales (VM) con un ajuste de tamaño y redundancia específicos según sea necesario. El diseño de red simplificado de estos ejemplos muestra los principios de arquitectura y no describe una red empresarial completa.

Descargue un archivo Visio de esta arquitectura.

| Elemento | Descripción |

|---|---|

| Un | Componentes de la Contrato de cliente de Microsoft y facturación |

| B | Componentes de la administración de identidades y acceso de Microsoft Entra ID |

| C | Componentes de grupos de administración de Azure |

| D | Componentes de la suscripción de administración de identidades de Windows Server Active Directory |

| E | Componentes de la suscripción del centro de red |

| F | Componentes de la suscripción de administración e identidades de RHEL |

| G | Componentes de la suscripción del grupo de administración de Azure |

| H | Componentes de la suscripción de carga de trabajo de producción de RHEL |

| I | Componentes locales |

| J | Red Hat Cloud Services |

Consideraciones de diseño para redes de zonas de aterrizaje de RHEL

Tenga en cuenta las siguientes recomendaciones para el diseño de redes de zona de aterrizaje:

Use una topología de red en estrella tipo hub-and-spoke para implementaciones de una sola región o de varias regiones. El Centro de Azure Virtual WAN proporciona características adicionales o puede usar un centro de red virtual tradicional. Para obtener más información, consulte Redes de zona de aterrizaje de Azure.

Use la infraestructura como código para automatizar las implementaciones, la administración de configuración y las operaciones del día 2 para todos los componentes relacionados con la red de la zona de aterrizaje.

Use puntos de conexión privados para todos los servicios de Azure compatibles para mejorar la seguridad. Los puntos de conexión privados garantizan que todo el tráfico se enrute a través de las redes privadas en lugar de a través de direcciones IP públicas.

Consideraciones del firewall

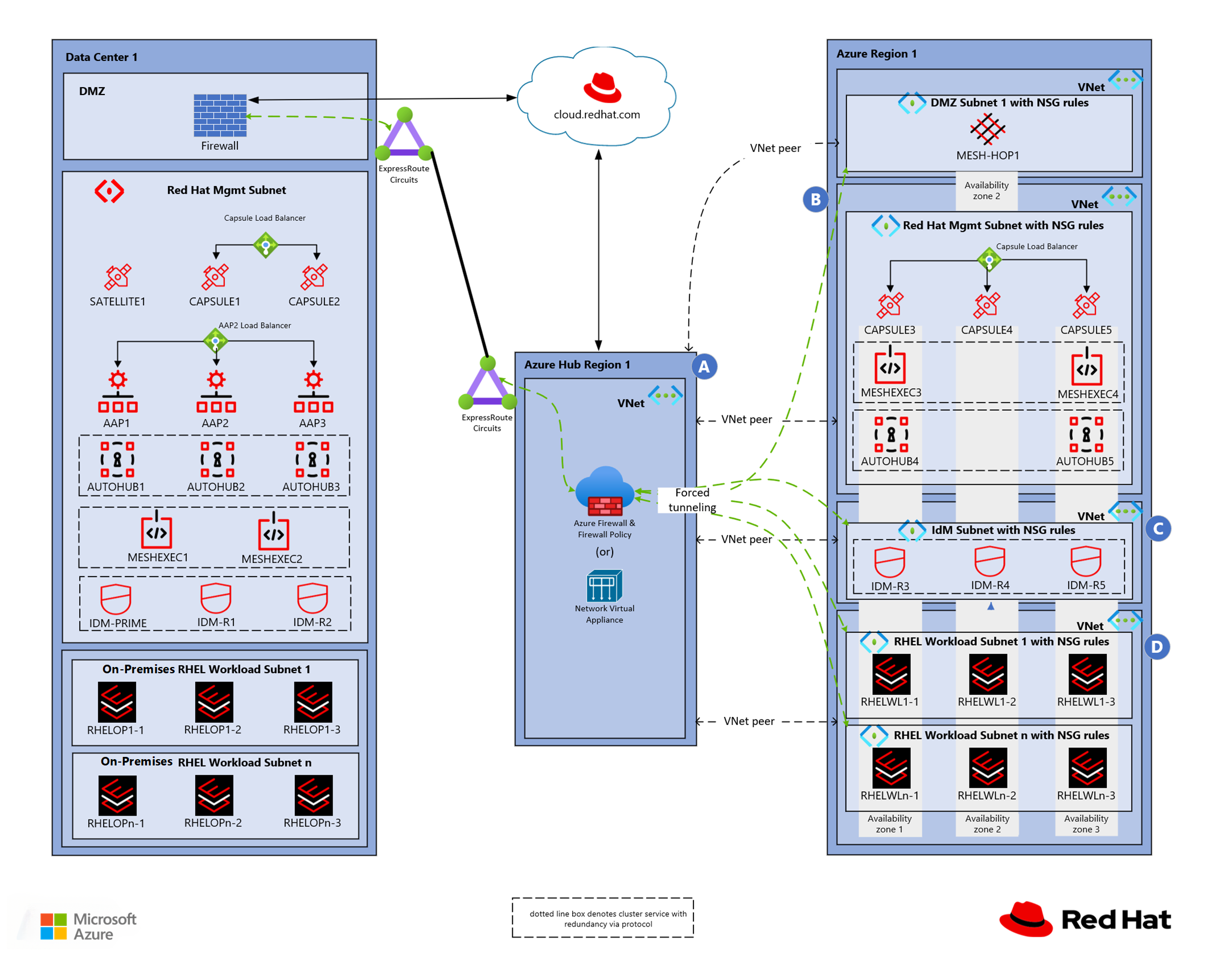

En el diagrama siguiente se muestra una arquitectura de zona de aterrizaje de RHEL de región híbrida de Azure.

| Elemento | Descripción |

|---|---|

| Un | Componentes de la red virtual Red Hat Management contenida a través de la suscripción de Red Hat Management |

| B | Componentes de la red virtual de cargas de trabajo de RHEL contenidas a través de la suscripción de cargas de trabajo de producción de RHEL |

| C | Componentes de la red virtual de Identity Management contenida a través de la suscripción de Red Hat Identity Management |

| D | Componentes de la red virtual de cargas de trabajo de RHEL contenidas a través de la suscripción de cargas de trabajo de producción de RHEL |

En el caso de las topologías de Virtual WAN, considere la posibilidad de usar Azure Firewall para enrutar el tráfico entre zonas de aterrizaje. Azure Firewall proporciona funcionalidades de filtrado y registro de tráfico.

Una VPN Gateway de Azure o una puerta de enlace de Azure ExpressRoute controla la conectividad híbrida con el centro. Para supervisar y controlar el tráfico, use Azure Firewall o una aplicación de red virtual (NVA) en el centro.

Puede usar un firewall local para proteger y enrutar todo el tráfico de Internet de entrada y salida. Un firewall podría introducir latencia para los recursos basados en la nube. Comprenda los requisitos de rendimiento y seguridad para determinar cómo debe enrutar el tráfico de entrada y salida.

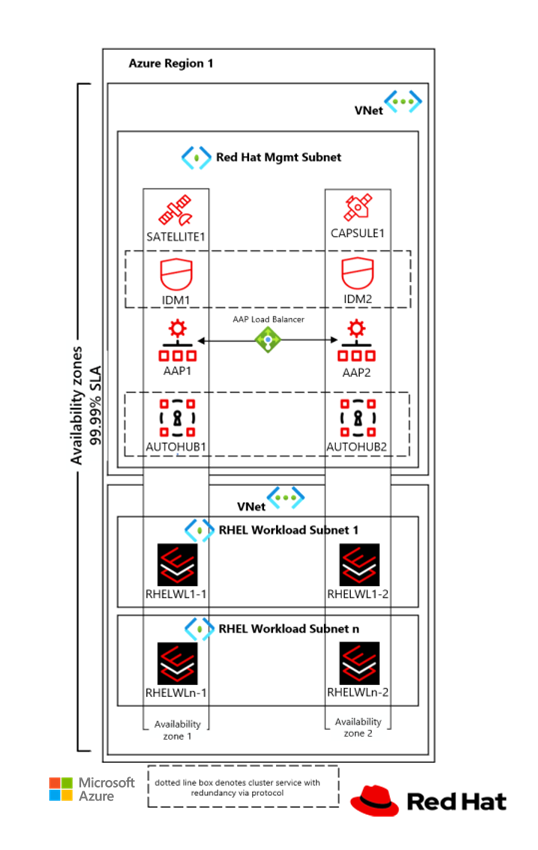

Consideraciones de subred

En el diagrama siguiente se muestran subredes de administración y carga de trabajo en una configuración resistente a zonas.

Al planificar ámbitos de dirección IP y tamaño de red virtual para la zona de aterrizaje de RHEL, considere la posibilidad de usar subredes dedicadas para los recursos de aplicación, base de datos y almacenamiento.

Adopte un enfoque basado en Confianza cero para la seguridad del tráfico y las redes perimetrales. Para obtener más información, consulte Estrategias de seguridad de red de Azure.

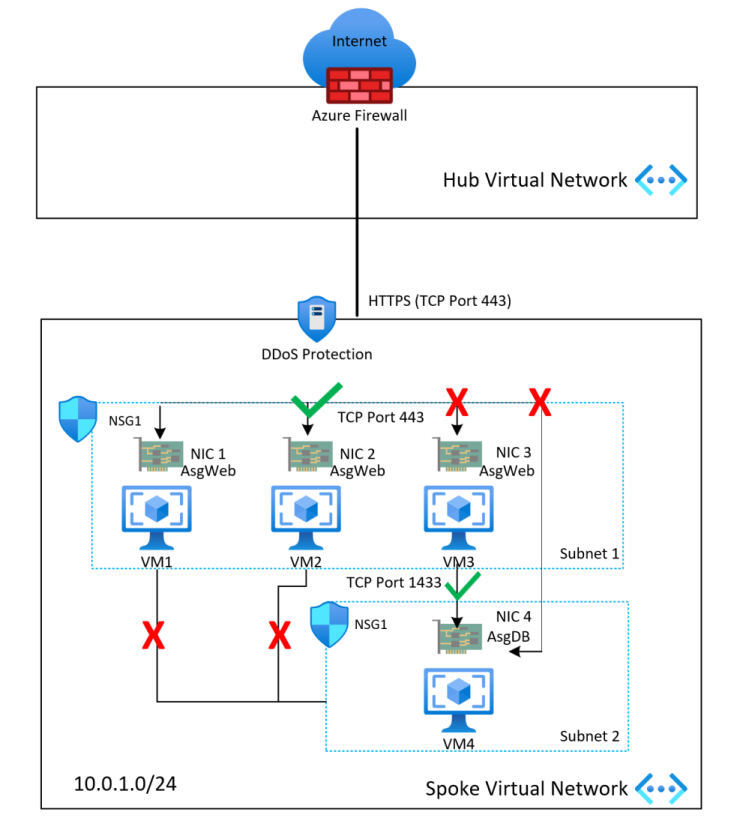

Consideraciones sobre grupos de seguridad de red

Use grupos de seguridad de red (NSG) para ayudar a proteger el tráfico entre subredes, así como el tráfico horizontal de izquierda a derecha a través de la plataforma (tráfico entre zonas de aterrizaje). Azure Policy puede establecer este valor predeterminado para todas las subredes.

Use NSG y grupos de seguridad de aplicaciones para microsegmentar el tráfico dentro de la zona de aterrizaje y evite el uso de una NVA central para filtrar los flujos de tráfico.

Habilite los registros de flujo del NSG e indíquelos en el análisis de tráfico. Para optimizar la capacidad de auditoría y la seguridad, habilite los registros de flujo en todas las redes virtuales y subredes críticas de la suscripción.

Use los grupos de seguridad de red para permitir de forma selectiva la conectividad entre las zonas de aterrizaje.

El equipo de la aplicación debe usar grupos de seguridad de aplicaciones en los grupos de seguridad de red de las subredes para proteger las máquinas virtuales de varios niveles dentro de su zona de aterrizaje.

Si su organización implementa la tunelización forzada o una ruta predeterminada anunciada, en ubicaciones locales, considere la posibilidad de incorporar reglas de NSG salientes para denegar el tráfico de salida de la red virtual directamente a Internet. Esta configuración proporciona resistencia si se quita la sesión del Protocolo de puerta de enlace de borde (BGP). Para obtener más información, consulte Planificación de la segmentación de red de la zona de aterrizaje.

Otras consideraciones

Habilite Internet y filtre e inspeccione el tráfico. Las opciones de salida para habilitar Internet y filtrar e inspeccionar el tráfico incluyen:

- Acceso saliente a Red Hat Cloud a través de la red del concentrador.

- Ruta predeterminada local que usa el acceso a Internet local.

- Virtual WAN o centro de red virtual tradicional protegido con Azure Firewall o una aplicación virtual de red.

Entrega de contenido y aplicaciones. Entre las opciones de entrada para entregar contenido y aplicaciones se incluyen las siguientes:

- Azure Application Gateway con L7, terminación de Seguridad de la capa de transporte (TLS) y Web Application Firewall.

- Traducción dinámica de red (DNAT) y un equilibrador de carga desde el entorno local.

- Azure Virtual Network con Azure Firewall o una NVA y Azure Route Server en varios escenarios.

- Centro de Virtual WAN con Azure Firewall, con L4 y DNAT.

- Centro de Virtual WAN con NVA en varios escenarios.

Configuración de la resolución de nombres de dominio para los recursos locales y de Azure. El entorno de RHEL suele usar recursos locales y de Azure, lo que requiere una resolución de nombres eficaz de los recursos. Tenga en cuenta las recomendaciones siguientes:

- Azure proporciona una resolución de nombres interna predeterminada dentro de una red virtual. Este escenario no requiere ninguna configuración. No se puede modificar el sufijo de resolución de nombres de dominio ni realizar el registro manual. Para obtener más información, consulte Resolución de nombres que proporciona Azure.

- Para la resolución de nombres entre redes virtuales, las implementaciones de RHEL suelen usar servicios del sistema de nombres de dominio (DNS) de Redhat Identity Management Server (IdM) o Azure DNS. Para proporcionar reenvío basado en reglas, combine Azure DNS Private Resolver y la infraestructura DNS existente.