Consideraciones sobre la administración de identidades y accesos para Red Hat Enterprise Linux en Azure

En este artículo se describen las consideraciones de administración de identidades y acceso (IAM) para la implementación del acelerador de zona de aterrizaje de Red Hat Enterprise Linux (RHEL) de Azure. IAM es una parte clave de la configuración de seguridad de su organización. El sistema operativo RHEL y las aplicaciones que se ejecutan en él necesitan consumir identidades externas para escalar las operaciones. Diseñe cuidadosamente la implementación de IAM en la nube híbrida para garantizar una integración y administración fluidas del entorno de la instancia en la nube de Azure. Red Hat y Microsoft trabajan juntos para garantizar la integración nativa entre RHEL, Windows Server Active Directory y Microsoft Entra Privileged Identity Management (PIM).

Consideraciones de diseño

Implemente estas consideraciones y recomendaciones de diseño para crear un plan de IAM que cumpla los requisitos de su organización para la implementación de Azure RHEL.

En general, una implementación de RHEL en un entorno de nube híbrida debe:

- Usar una entidad de identidad de Linux centralizada que se integre con el subsistema de seguridad del sistema operativo siempre que sea posible para aumentar la eficacia operativa y la visibilidad del control de acceso. Usar una entidad de identidad centralizada de Linux para que pueda:

- Administrar la autorización específica del host para el sistema operativo Linux.

- Lograr la coherencia entre implementaciones híbridas.

- Delegar la autenticación en orígenes externos.

- Optimizar el proceso de revisión del control de acceso.

- Garantizar la uniformidad.

- Acelerar el proceso de implementación.

- Mejorar el marco de seguridad de una infraestructura de Linux en la nube híbrida.

- Aplicar directivas uniformemente a varias instancias simultáneamente. Use este enfoque para que no tenga que usar la automatización para modificar cada instancia de la infraestructura cuando se produzca un cambio.

- Admitir el control de acceso centralizado, seguro y diferenciado de nivel de instancia mediante el control de acceso basado en host, la delegación y otras reglas.

- Administrar de forma centralizada las reglas de escalado de privilegios de nivel de sistema en toda la entidad de identidad. Aplique esta directiva de forma coherente entre instancias individuales y grupos de instancias dentro del entorno.

- Admitir o proporcionar funcionalidades de automatización modernas para probar e implementar de forma coherente configuraciones de seguridad en flotas de sistemas. Debe diseñar la automatización de la seguridad en una implementación de nube híbrida desde el principio.

- Admitir la integración de las funcionalidades de inicio de sesión único (SSO) empresariales heredadas existentes para facilitar las cargas de migración, mantener la coherencia de las operaciones de seguridad y admitir integraciones modernas para implementaciones basadas en la nube.

Implementar autenticación

Las implementaciones de Linux tienden a implementar entornos de autenticación de usuarios locales en el nivel de sistema operativo. La autenticación y autorización de nivel del sistema, la propiedad de objetos, los permisos de objeto y las integraciones de aplicaciones se basan en este modelo. Las aplicaciones del sistema operativo usan estas identidades de muchas maneras. Por ejemplo:

- Los procesos de aplicación se ejecutan en algunas identidades de usuario.

- Los procesos de aplicación crean o acceden a archivos que se atribuyen a usuarios y grupos específicos.

- Se ha corregido un conjunto de grupos a los que pertenece un usuario al iniciar sesión. Los cambios de pertenencia solo se aplican a las nuevas sesiones.

- El flujo de autenticación y autorización de un usuario está directamente vinculado a la sesión de inicio de sesión que está activa como resultado de la autenticación.

Anteriormente, las sesiones de shell iniciadas por el usuario que se basaban en estas identidades eran el medio principal de interacción con las aplicaciones en Linux. Con el traslado a interfaces de usuario web, móviles y orientadas a la nube, las aplicaciones que usan este patrón de consumo de identidades son menos comunes.

En la actualidad, estas identidades suelen ser un mecanismo de soporte técnico cuando se ejecutan aplicaciones o servicios aislados en un sistema operativo. Las identidades de nivel de aplicación no tienen que ser necesariamente iguales que los usuarios de nivel de sistema. Pero la identidad de nivel de sistema sigue siendo fundamental para ejecutar y proteger eficazmente una infraestructura de Linux que se ejecuta a escala en un entorno de nube.

En el caso de implementaciones en la nube pequeñas o implementaciones piloto, estas metodologías de IAM tradicionales proporcionan una manera sencilla de empezar. A medida que se escala un entorno, estos mecanismos son más difíciles de administrar, incluso si se usa la automatización. A medida que aumenta el número de puntos táctiles, también aumenta el volumen de datos de configuración, los datos de registro, los datos de desfase y el análisis necesario. Para administrar esta complejidad, puede centralizar IAM.

Puede usar varias herramientas que proporcionan seguridad centralizada dentro de un entorno de Linux. Asegúrese de que la herramienta cumpla con los requisitos técnicos y de su negocio. RHEL tiene una amplia lista de compatibilidad de software para la seguridad. Puede integrar la seguridad de nivel de aplicación mediante Microsoft Entra ID nativo de Azure, soluciones de software comerciales de código abierto como Okta, SailPoint o JumpCloud, o soluciones de proyecto de código abierto como Keycloak. También hay varias soluciones de seguridad en el nivel de sistema operativo. Puede implementar varias soluciones comerciales y proyectos de software de código abierto en la nube.

Recomendaciones de diseño para la administración de identidades de Red Hat

En esta sección se describen las recomendaciones de diseño para IAM en las zonas de aterrizaje de Azure para RHEL cuando se usa la administración de identidades (IdM) de Red Hat y el inicio de sesión único de Red Hat. Estos servicios se alinean con Cloud Adoption Framework para Azure y el modelo de adopción estándar de infraestructura de Red Hat. Las recomendaciones amplían los principios que se usan para implementar una implementación en la nube híbrida.

IdM de Red Hat proporciona una manera centralizada de administrar almacenes de identidades, autenticación, directivas y autorización en un dominio basado en Linux. IdM de Red Hat se integra de forma nativa con Windows Server Active Directory y Microsoft Entra ID y se incluye con RHEL. Si amplía Active Directory local a Azure, puede beneficiarse de la funcionalidad de confianza nativa de Windows Server Active Directory de IdM de Red Hat. Del mismo modo, si adopta Microsoft Entra ID o usa un proveedor de identidades alternativo, puede usar IdM de Red Hat y el SSO de Red Hat para una integración sin problemas. El SSO de Red Hat es una implementación empresarial compatible del proyecto de código abierto Keycloak. Se proporciona sin coste adicional con varias suscripciones de Red Hat, incluida Red Hat Ansible Automation Platform. Red Hat recomienda implementar IdM de Red Hat en la implementación de RHEL en Azure. En el diagrama siguiente se muestra una implementación de suscripción de administración de RHEL.

Los componentes de IAM para la implementación de Red Hat en Azure usan el modelo de escalado de suscripciones para proporcionar control y aislamiento adicionales a las herramientas de administración. Los sistemas principales de IdM de Red Hat y los sistemas de réplica y las instancias de SSO de Red Hat residen en una suscripción de Red Hat Management con otras herramientas. La suscripción proporciona grupos de recursos que puede usar en toda la implementación para proporcionar servicios localizados y alta disponibilidad.

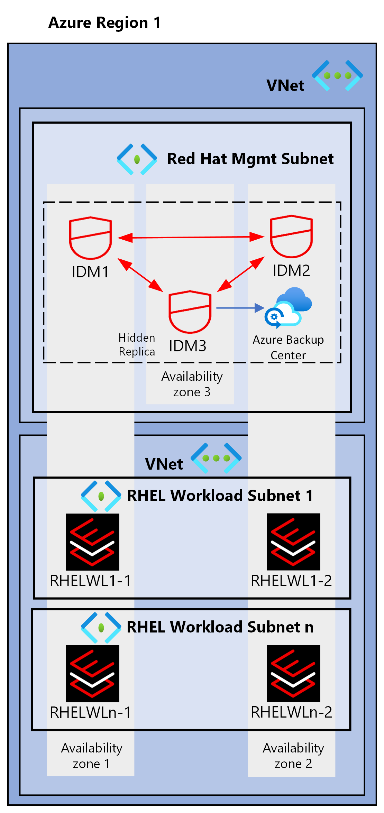

En el diagrama siguiente se muestra una arquitectura de implementación zonal de IdM de Red Hat.

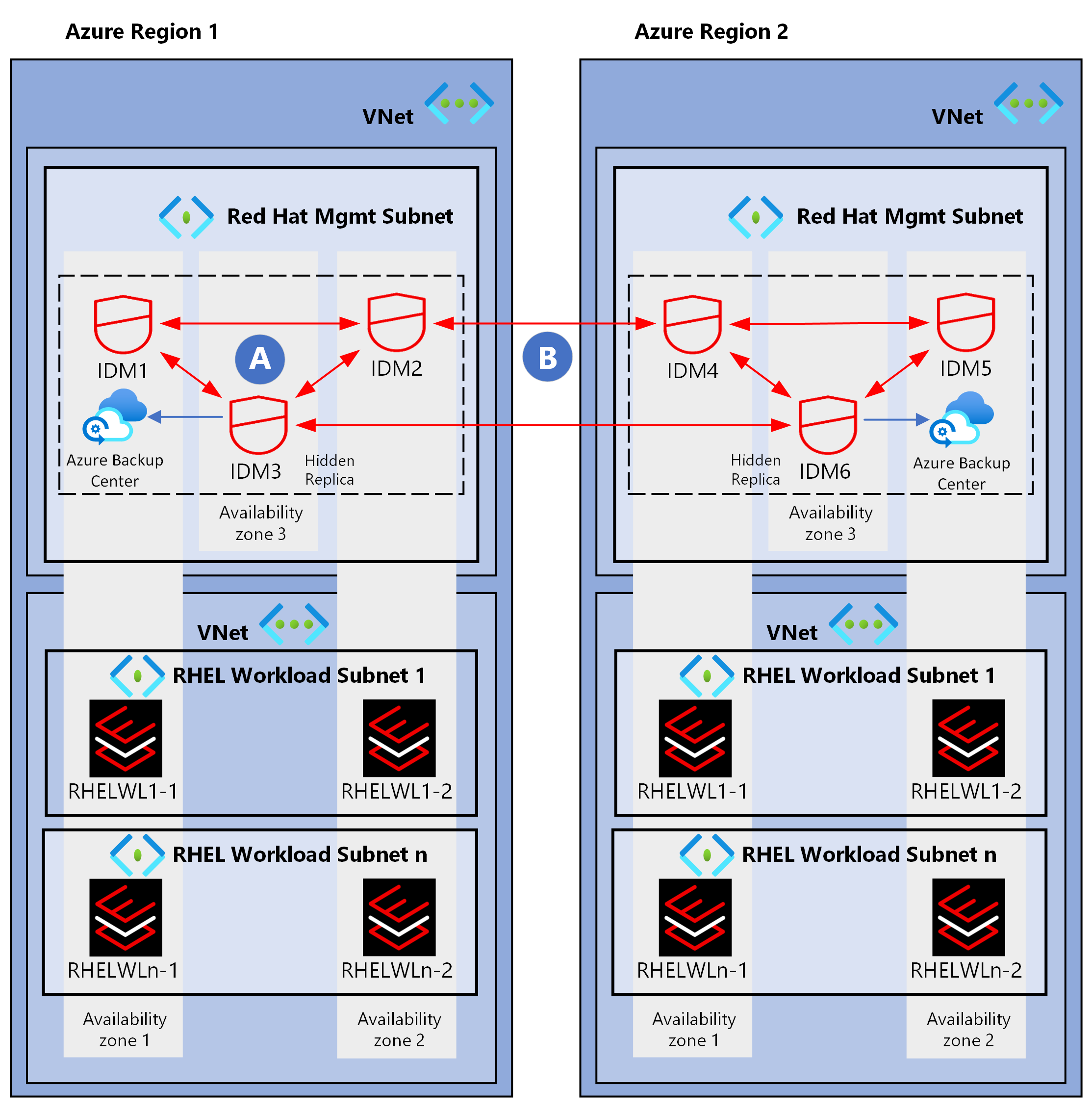

En el diagrama siguiente se muestra una implementación de alta disponibilidad de IdM de Red Hat entre regiones y zonas de disponibilidad.

Esta arquitectura tiene servidores IdM dentro de cada región que se replican entre sí y en una réplica oculta. Hay al menos dos vínculos de replicación entre regiones. Las réplicas ocultas sirven como puntos de copia de seguridad porque puede desconectarlas como copias de seguridad completas sin afectar a la disponibilidad.

Los clientes de IdM pueden equilibrar la carga y la conmutación por error entre servidores IdM en función de la detección de registros de servicio o a través de una lista de servidores en el archivo sssd.conf. No use configuraciones de equilibrio de carga externas ni de alta disponibilidad con IdM.

Tenga en cuenta las siguientes recomendaciones de diseño críticas para la implementación de IdM de Red Hat.

Implemente la automatización de la infraestructura como código (IaC) para las operaciones de implementación, configuración y día 2 de IdM de Red Hat. Para automatizar IdM de Red Hat, puede usar la colección de Ansible certificada redhat.rhel_idm a través de Ansible Automation Hub. Para automatizar el inicio de sesión único de Red Hat, puede usar la colección de Ansible certificada redhat.sso.

Implemente la compatibilidad con identidades empresariales y de aplicaciones. Comprenda qué servicios se exponen por instancias y qué servicios requieren autenticación en el nivel de sistema operativo y en el nivel de aplicación. Use IdM de Red Hat para implementar la seguridad de la capa del sistema operativo, las reglas de control de acceso basadas en host y las reglas de administración de escalado de privilegios, como sudo. También puede usar IdM de Red Hat para asignar directivas SELinux e identidades de asignación para sistemas heredados. Use el inicio de sesión único de Red Hat para integrar orígenes de autenticación empresarial con aplicaciones basadas en web.

Use la administración centralizada de identidades para la respuesta a amenazas. Puede invalidar o rotar instantáneamente las credenciales en peligro en implementaciones a escala de nube.

Determine la ruta de integración inicial para los proveedores de identidades nativos de Azure, como Windows Server Active Directory y Microsoft Entra ID. IdM de Red Hat admite varias opciones de integración. Puede agregar y quitar integraciones en IdM, pero debe evaluar los requisitos existentes, los efectos de la migración y el coste del cambio a lo largo del tiempo.

Configure las implementaciones principales y las implementaciones de réplica de IdM de Red Hat para reducir las latencias y asegurarse de que no hay un único punto de error en la replicación. Las implementaciones geográficas de instancias de RHEL afectan a la infraestructura de IdM de Red Hat. Puede usar IdM de Red Hat para implementar varias réplicas de IdM de Red Hat, lo que proporciona un rendimiento mejorado, equilibrio de carga, conmutación por error y alta disponibilidad. Las implementaciones pueden constar de hasta 60 réplicas. Las implementaciones de réplica deben asegurarse de que los sistemas abarcan dominios de error. Administre las actualizaciones de réplicas de IdM de Red Hat a través de la automatización para garantizar la coherencia de la replicación. Use topologías de replicación recomendadas por Red Hat.

Asegúrese de configurar correctamente la configuración de confianza de Windows Server Active Directory y la configuración del sistema de nombres de dominio (DNS). Al configurar IdM de Red Hat y Windows Server Active Directory, tanto los servidores Active Directory local como los servidores de IdM de Red Hat deben residir en sus propios dominios DNS o subdominios. Este requisito se debe a los registros del servicio Kerberos y a la detección de servicios Kerberos. Cloud Adoption Framework recomienda la resolución DNS de IP privada para instancias basadas en Azure.

Configure la integración de Red Hat Satellite para IdM de Red Hat para automatizar tareas de administración como zonas DNS reenviadas e inversas, registro de host y generación y registro de claves de Secure Shell (SSH) en IdM de Red Hat. IdM de Red Hat proporciona un servicio DNS integrado. Combine esta integración con la confianza de Windows Server Active Directory para que los usuarios de Windows Server Active Directory puedan iniciar sesión sin problemas en sistemas y servicios de RHEL a través de SSO.

Realice una copia de seguridad de los recursos de IdM de Red Hat. Normalmente, se implementa IdM de Red Hat en una configuración de réplica multiprincipal autoadministrada, pero también debe asegurarse de que tiene copias de seguridad adecuadas del sistema y de los datos. Use réplicas ocultas de IdM de Red Hat para implementar copias de seguridad completas sin conexión sin interrumpir la disponibilidad del servicio. Use Azure Backup para la instalación de copia de seguridad cifrada.

Tener una entidad de certificación externa (CA), una entidad de certificación corporativa o una entidad de certificación asociada firman el certificado raíz de IdM de Red Hat al implementar RHEL con la entidad de certificación integrada.

Integre los servicios de Identity de Red Hat con otros productos de Red Hat. IdM de Red Hat y SSO de Red Hat se integran con Ansible Automation Platform, OpenShift Container Platform, OpenStack Platform, Satellite y herramientas de desarrollo.

Use la Guía de planificación de administración de identidades para planificar la infraestructura e integrar los servicios para la implementación de IdM de Red Hat. Consulte la guía específica para la versión del sistema operativo de RHEL en la que tiene previsto implementar IdM de Red Hat.

Recomendaciones de diseño para la administración de identidades nativas de Azure

Use máquinas virtuales de Azure RHEL con Microsoft Entra ID para limitar los derechos de usuario y minimizar el número de usuarios que tienen derechos de administrador. Limite los derechos de usuario para proteger la configuración y el acceso a los secretos. Para obtener más información, consulte Roles integrados de Azure para proceso.

Siga el principio de privilegio mínimo y asigne los permisos mínimos necesarios que necesitan los usuarios para realizar tareas autorizadas. Proporcione acceso completo y Just-In-Time solo cuando sea necesario. Use Microsoft Entra PIM e IAM en zonas de aterrizaje de Azure.

Use identidades administradas para acceder a los recursos de RHEL protegidos por Microsoft Entra ID sin necesidad de administrar secretos para las cargas de trabajo que se ejecutan en Azure.

Considere la posibilidad de usar Microsoft Entra ID como plataforma de autenticación principal y una entidad de certificación para SSH en una máquina virtual Linux.

Proteja la información confidencial, como claves, secretos y certificados. Para obtener más información, consulte Cloud Adoption Framework para el cifrado y la administración de claves en Azure.

Implemente el inicio de sesión único mediante Windows Server Active Directory, Microsoft Entra ID o Servicios de federación de Active Directory (AD FS) (AD FS). Elija el servicio en función del tipo de acceso. Use SSO para que los usuarios puedan conectarse a aplicaciones de RHEL sin un identificador de usuario y una contraseña después de que el proveedor de identidades central los autentique correctamente.

Use una solución, como la Solución de contraseña de administrador local (LAPS), para rotar con frecuencia las contraseñas de administrador local. Para obtener más información, consulte Evaluación de seguridad: Utilización de Microsoft LAPS.