Planeamiento de la segmentación de la red de zona de aterrizaje

En esta sección se analizan las recomendaciones clave para ofrecer una segmentación muy segura de la red interna en una zona de aterrizaje para impulsar una implementación de red de confianza cero.

Consideraciones de diseño

El modelo de confianza cero presupone un estado de infracción y comprueba cada solicitud como si proviniera de una red no controlada.

Una implementación de red avanzada de confianza cero emplea microperímetros de entrada y salida de la nube totalmente distribuidos y una microsegmentación más profunda.

Los grupos de seguridad de red (NSG) pueden usar etiquetas de servicio de Azure para facilitar la conectividad con las soluciones de plataforma como servicio (PaaS) de Azure.

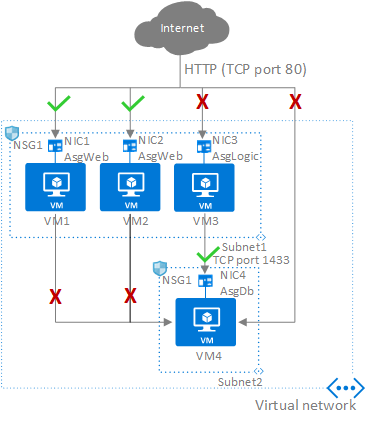

Los grupos de seguridad de aplicaciones (ASG) no abarcan ni proporcionan protección en las redes virtuales.

Use los registros de flujo de NSG para inspeccionar el tráfico que fluye a través de un punto de red con un NSG conectado.

Los registros de flujo de red virtual proporcionan funcionalidades similares a los registros de flujo del grupo de seguridad de red, pero abarcan una amplia gama de casos de uso. También simplifican el ámbito de la supervisión del tráfico, ya que pueden habilitar el registro en el nivel de red virtual.

Recomendaciones de diseño

Delegue la creación de subredes al propietario de la zona de aterrizaje. De esta forma, podrán definir el modo de segmentar las cargas de trabajo entre subredes (por ejemplo, una sola subred de gran tamaño, una aplicación de varios niveles o una aplicación insertada en la red). El equipo de la plataforma puede usar Azure Policy para asegurarse de que un grupo de seguridad de red con reglas específicas (como la denegación de SSH o RDP entrante desde Internet, o la opción para permitir o bloquear el tráfico entre zonas de aterrizaje) siempre esté asociado a las subredes que tengan directivas de solo denegación.

Use los grupos de seguridad de red a través de las subredes, así como el tráfico este-oeste a través de la plataforma (tráfico entre zonas de aterrizaje).

El equipo de la aplicación debe usar grupos de seguridad de aplicaciones en los grupos de seguridad de red de las subredes para proteger las máquinas virtuales de varios niveles dentro de su zona de aterrizaje.

Use NSG y grupos de seguridad de aplicaciones para microsegmentar el tráfico dentro de la zona de aterrizaje y evite el uso de una NVA central para filtrar los flujos de tráfico.

Habilite los registros de flujo de red virtual y use el análisis de tráfico para obtener información sobre los flujos de tráfico de entrada y salida. Habilite los registros de flujo en todas las redes virtuales y subredes críticas de las suscripciones, por ejemplo, redes virtuales y subredes que contienen controladores de dominio de Windows Server Active Directory o almacenes de datos críticos. Además, puede usar registros de flujo para detectar e investigar posibles incidentes de seguridad, cumplimiento y supervisión, y para optimizar el uso.

Use los grupos de seguridad de red para permitir de forma selectiva la conectividad entre las zonas de aterrizaje.

En el caso de las topologías de Virtual WAN, enrute el tráfico entre las zonas de aterrizaje a través de Azure Firewall, si su organización necesita funciones de filtrado y registro para el flujo de tráfico entre zonas de aterrizaje.

Si su organización decide implementar la tunelización forzada (anuncie la ruta predeterminada) en el entorno local, se recomienda incorporar las siguientes reglas de salida para el grupo de seguridad de red para denegar el tráfico de salida desde las redes virtuales directamente a Internet en caso de que la sesión BGP deje de estar activa.

Nota

Las prioridades de las reglas se deberán ajustar en función del conjunto de reglas existente del grupo de seguridad de red.

| Priority | Nombre | Source | Destination | Servicio | Acción | Comentario |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Permite el tráfico durante las operaciones normales. Con la tunelización forzada habilitada, 0.0.0.0/0 se considera parte de la etiqueta VirtualNetwork, siempre que BGP la esté anunciando en ExpressRoute o VPN Gateway. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Deniegue el tráfico que sale directamente a Internet si la ruta 0.0.0.0/0 se retira de las rutas anunciadas (por ejemplo, debido a una interrupción o configuración incorrecta). |

Precaución

Los servicios PaaS de Azure que se pueden insertar en una red virtual quizás no sean compatibles con la tunelización forzada. Las operaciones del plano de control pueden requerir conectividad directa a direcciones IP públicas específicas para que el servicio funcione correctamente. Se recomienda comprobar la documentación específica del servicio para conocer los requisitos de red y, finalmente, excluir la subred del servicio de la propagación de ruta predeterminada. Las etiquetas de servicio de UDR solo se pueden usar para omitir el tráfico predeterminado del plano de control de ruta y redireccionamiento, si la etiqueta de servicio específica está disponible.