Trabajo con acceso a grupos de seguridad de red y Azure Bastion

Al trabajar con Azure Bastion, puede usar grupos de seguridad de red (NSG). Para más información, consulte Grupos de seguridad.

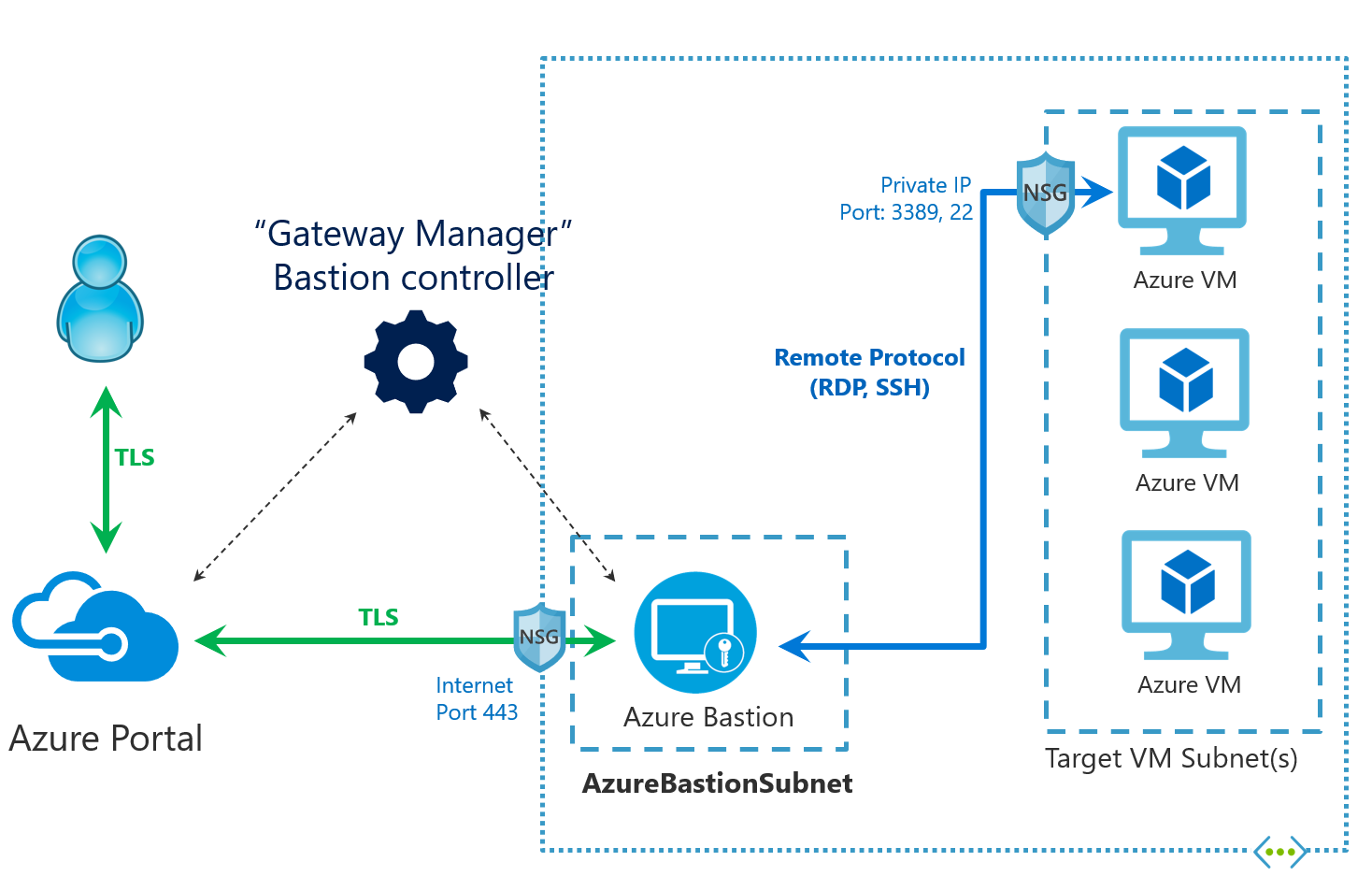

En este diagrama:

- El host de Bastion se implementa en la red virtual.

- El usuario se conecta a Azure Portal con cualquier explorador HTML5.

- El usuario va a la máquina virtual de Azure para RDP/SSH.

- Integración de conexión: sesión de RDP/SSH con un solo clic dentro del explorador

- No se requiere ninguna dirección IP pública en la máquina virtual de Azure.

Grupos de seguridad de red

En esta sección se muestra el tráfico de red entre el usuario y Azure Bastion, y para dirigirse a las máquinas virtuales de la red virtual:

Importante

Si decide usar un grupo de seguridad de red con el recurso de Azure Bastion, tendrá que crear todas las reglas de tráfico de entrada y salida siguientes. Si se omite cualquiera de las reglas siguientes en el grupo de seguridad de red, el recurso de Azure Bastion no recibirá las actualizaciones necesarias en el futuro y, por tanto, estará abierto a posibles vulnerabilidades de seguridad.

AzureBastionSubnet

Azure Bastion se implementa específicamente en AzureBastionSubnet.

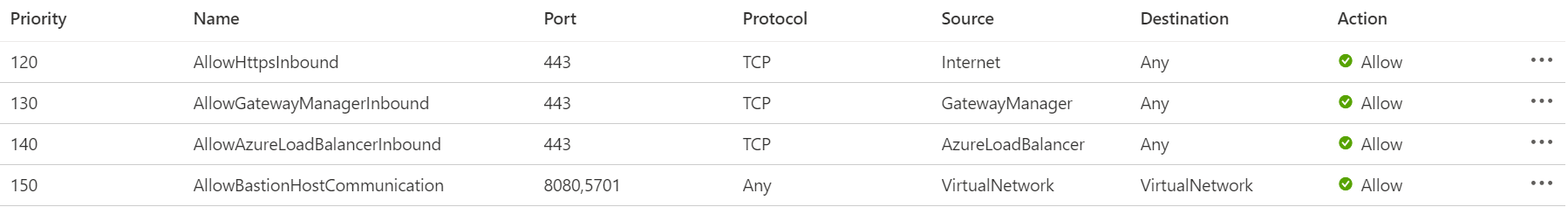

Tráfico de entrada:

- Tráfico de entrada procedente de Internet pública: Azure Bastion creará una dirección IP pública que necesita el puerto 443 habilitado en la dirección IP pública para el tráfico de entrada. El puerto 3389/22 no tiene que abrirse en la subred AzureBastionSubnet. Tenga en cuenta que el origen puede ser Internet o un conjunto de direcciones IP públicas que especifique.

- Plano de control del tráfico de entrada procedente de Azure Bastion: Para la conectividad del plano de control, habilite el puerto 443 entrante desde la etiqueta de servicio de GatewayManager. De este modo, se permite que el plano de control, es decir, el administrador de puerta de enlace, pueda comunicarse con Azure Bastion.

- Tráfico de entrada desde el plano de datos de Azure Bastion: Para la comunicación del plano de datos entre los componentes subyacentes de Azure Bastion, habilite los puertos 8080 y 5701 de entrada desde la etiqueta de servicio VirtualNetwork a la etiqueta de servicio VirtualNetwork. Esto permite que los componentes de Azure Bastion se comuniquen entre sí.

- Tráfico de entrada desde Azure Load Balancer: en el caso de los sondeos de estado, habilite el puerto 443 de entrada desde la etiqueta de servicio AzureLoadBalancer. Esto permite que Azure Load Balancer detecte la conectividad.

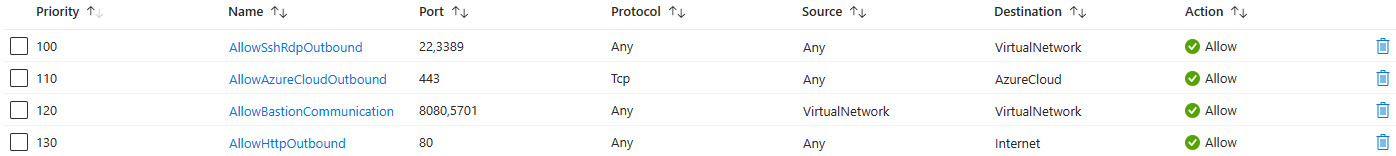

Tráfico de salida:

- Tráfico de salida a máquinas virtuales de destino: Azure Bastion se comunicará con las máquinas virtuales de destino a través de la dirección IP privada. Los grupos de seguridad de red tienen que permitir el tráfico de salida a otras subredes de máquinas virtuales de destino para el puerto 3389 y 22. Si usa la funcionalidad de puerto personalizado en la SKU estándar, asegúrese de que los NSG permiten el tráfico saliente a la etiqueta de servicio VirtualNetwork como destino.

- Tráfico de salida al plano de datos de Azure Bastion: Para la comunicación del plano de datos entre los componentes subyacentes de Azure Bastion, habilite los puertos 8080 y 5701 de salida desde la etiqueta de servicio VirtualNetwork a la etiqueta de servicio VirtualNetwork. Esto permite que los componentes de Azure Bastion se comuniquen entre sí.

- Salida del tráfico a otros puntos de conexión públicos de Azure: Azure Bastion debe ser capaz de conectarse a varios puntos de conexión públicos dentro de Azure (por ejemplo, para almacenar registros de diagnóstico y los registros de medición). Por esta razón, Azure Bastion necesita una salida hacia 443 para la etiqueta de servicio AzureCloud.

- Tráfico de salida a Internet: Azure Bastion debe ser capaz de comunicarse con Internet para la validación de la sesión, el vínculo compartible de Bastion y el certificado. Por esta razón, se recomienda habilitar el puerto 80 de salida a Internet.

Subred de máquina virtual de destino

Se trata de una subred que contiene la máquina virtual de destino a la que quiere conectarse mediante RDP/SSH.

- Tráfico de entrada procedente de Azure Bastion: Azure Bastion se comunicará con la máquina virtual de destino a través de la dirección IP privada. Los puertos RDP/SSH (puertos 3389/22, respectivamente, o los valores de puerto personalizados si usa la característica de puerto personalizado como parte de la SKU Estándar) deben estar abiertos en el lado de la máquina virtual de destino a través de una dirección IP privada. Como procedimiento recomendado, puede agregar el intervalo de direcciones IP de la subred de Azure Bastion en esta regla para permitir que solo Bastion pueda abrir estos puertos en las máquinas virtuales de destino de la subred de la máquina virtual de destino.

Pasos siguientes

Para más información sobre Azure Bastion, consulte las preguntas frecuentes.