Establecimiento de un origen de identidad externa para vCenter Server

En Azure VMware Solution, VMware vCenter Server tiene una cuenta de usuario local integrada denominada CloudAdmin que tiene asignado el rol CloudAdmin. Puede configurar usuarios y grupos en Windows Server Active Directory con el rol CloudAdmin en la nube privada. En general, el rol CloudAdmin crea y administra las cargas de trabajo en la nube privada. En cambio, en Azure VMware Solution, el rol CloudAdmin tiene privilegios de vCenter Server que son distintos a los de otras soluciones de nube e implementaciones locales de VMware.

Importante

La cuenta de usuario local CloudAdmin debe tratarse como una cuenta de acceso de emergencia para escenarios de urgencia en la nube privada. No está pensado para usarse para actividades administrativas diarias ni para la integración con otros servicios.

En una implementación local de vCenter Server y ESXi, el administrador tiene acceso a la cuenta administrator@vsphere.local de vCenter Server y a la cuenta raíz de ESXi. El administrador también se puede asignar a más usuarios y grupos de Windows Server Active Directory.

En una implementación de Azure VMware Solution, el administrador no tiene acceso a la cuenta de usuario de administrador ni a la cuenta raíz de ESXi. Pero el administrador puede asignar usuarios y grupos de Windows Server Active Directory al rol CloudAdmin en vCenter Server. El rol CloudAdmin no tiene permisos para agregar un origen de identidad como un servidor de Protocolo ligero de acceso a directorios (LDAP) local o LDAP seguro (LDAPS) a vCenter Server. Sin embargo, puede usar comandos de ejecución para agregar un origen de identidad y asignar el rol CloudAdmin a usuarios y grupos.

Una cuenta de usuario en una nube privada no puede acceder ni administrar componentes de administración específicos que Microsoft admite y administra. Por ejemplo, clústeres, hosts, almacenes de datos y conmutadores virtuales distribuidos.

Nota:

En Azure VMware Solution, el dominio de inicio de sesión único (SSO) vsphere.local se proporciona como un recurso administrado para admitir operaciones de plataforma. No se puede usar para crear o administrar grupos y usuarios locales, excepto los que se proporcionan de manera predeterminada con la nube privada.

Puede configurar vCenter Server para usar un servicio de directorio del protocolo ligero de acceso a directorios (LDAP) externo para autenticar a los usuarios. Un usuario puede iniciar sesión con sus credenciales de cuenta de Windows Server Active Directory o credenciales de un servidor LDAP de terceros. A continuación, se puede asignar a la cuenta un rol vCenter Server, como en un entorno local, para proporcionar acceso basado en roles para los usuarios de vCenter Server.

En este artículo aprenderá a:

- Exporte un certificado para la autenticación LDAPS. (Opcional)

- Cargue el certificado LDAPS en Blob Storage y genere una dirección URL de firma de acceso compartido (SAS). (Opcional)

- Configure el DNS de NSX para la resolución en el dominio de Windows Server Active Directory.

- Agregue Windows Server Active Directory mediante LDAPS (seguro) o LDAP (no seguro).

- Agregue un grupo de Windows Server Active Directory existente al grupo CloudAdmin.

- Enumere todos los orígenes de identidad externa existentes que están integrados con el inicio de sesión único de vCenter Server.

- Asigne roles adicionales de vCenter Server a identidades de Windows Server Active Directory.

- Quite un grupo de Windows Server Active Directory del rol CloudAdmin.

- Elimine todos los orígenes de identidad externa existentes.

Nota:

Los pasos para exportar el certificado para la autenticación LDAPS y cargar el certificado LDAPS en Blob Storage y generar una dirección URL de SAS son opcionales. Si no se proporciona el parámetro

SSLCertificatesSasUrl, el certificado se descarga del controlador de dominio automáticamente a través de los parámetrosPrimaryUrloSecondaryUrl. Para exportar y cargar manualmente el certificado, puede proporcionar el parámetroSSLCertificatesSasUrly completar los pasos opcionales.Ejecute los comandos de uno en uno en el orden descrito en el artículo.

Requisitos previos

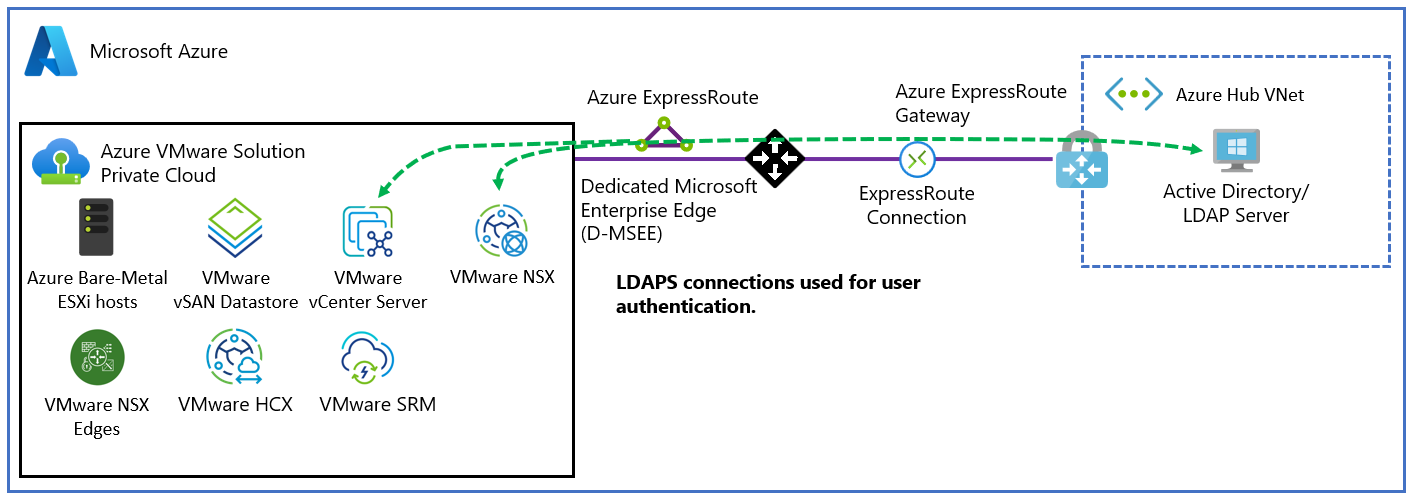

Asegúrese de que la red de Windows Server Active Directory esté conectada a la nube privada de Azure VMware Solution.

Para la autenticación de Windows Server Active Directory con LDAPS:

Obtenga acceso al controlador de dominio de Windows Server Active Directory con permisos de administrador.

Habilite LDAPS en los controladores de dominio de Windows Server Active Directory mediante un certificado válido. Podría obtener el certificado de una entidad de certificación (CA) de Servicios de certificados de Active Directory o una entidad de certificación pública o de terceros.

Para obtener un certificado válido, complete los pasos descritos en Creación de un certificado para LDAP seguro. Asegúrese de que el certificado cumple los requisitos enumerados.

Nota:

Evite usar certificados autofirmados en entornos de producción.

Opcional: si no proporciona el parámetro

SSLCertificatesSasUrl, el certificado se descarga automáticamente desde el controlador de dominio a través de los parámetrosPrimaryUrloSecondaryUrl. De manera alternativa, puede exportar manualmente el certificado para la autenticación con LDAPS y cargarlo en una cuenta de Azure Storage como almacenamiento de blobs. A continuación, conceda acceso a los recursos de Azure Storage mediante una SAS.

Configure la resolución DNS para Azure VMware Solution en su instancia local de Windows Server Active Directory. Configure un reenviador DNS en Azure Portal. Para obtener más información, consulte Configuración de un reenviador DNS para Azure VMware Solution.

Nota:

Para obtener más información sobre LDAPS y la emisión de certificados, póngase en contacto con el equipo de seguridad o el equipo de administración de identidades.

Exportar el certificado para la autenticación LDAPS (opcional)

En primer lugar, compruebe que el certificado usado para LDAPS sea válido. Si no tiene un certificado, complete los pasos para crear un certificado para LDAPS antes de continuar.

Para comprobar que el certificado es válido:

Inicie sesión en un controlador de dominio en el que LDAPS esté activo mediante permisos de administrador.

Abra la herramienta Ejecutar, escriba mmc y seleccione Aceptar.

Seleccione Archivo>Agregar o quitar complemento.

En la lista de complementos, seleccione Certificados y, a continuación, seleccione Agregar.

En el panel Complemento de certificados, seleccione Cuenta de equipo y Siguiente.

Mantenga Equipo local seleccionado, seleccione Finalizar y, a continuación, seleccione Aceptar.

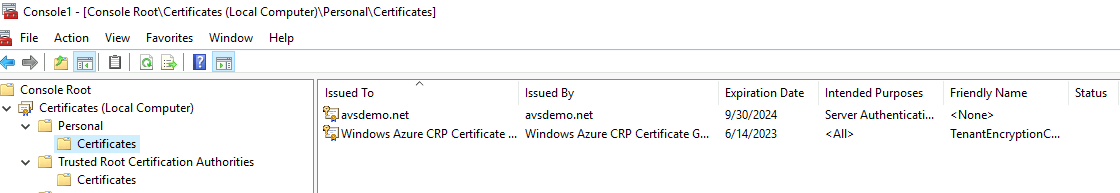

En la consola de administración Certificados (equipo local), expanda la carpeta Personal y, a continuación, seleccione la carpeta Certificados para ver los certificados instalados.

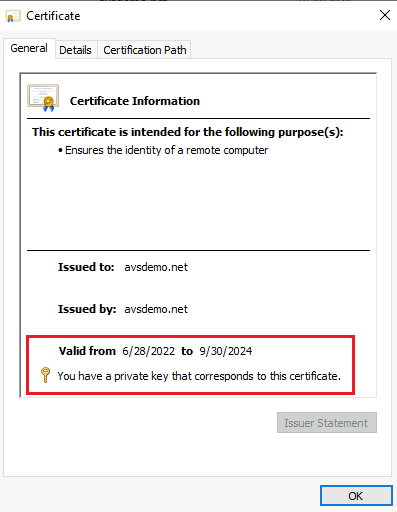

Haga doble clic en el certificado para LDAPS. Asegúrese de que la fecha del certificado en Válido desde y Válido hasta sea actual y que el certificado tenga una clave privada que corresponda al certificado.

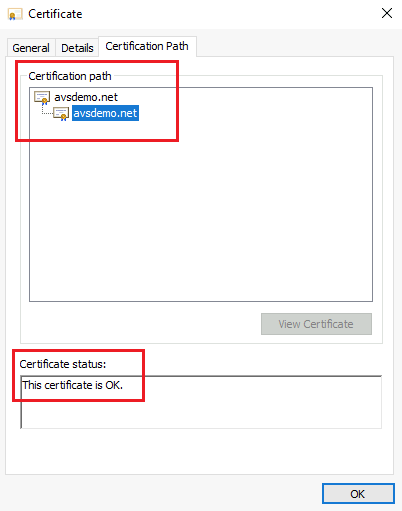

En el mismo cuadro de diálogo, seleccione la pestaña Ruta de certificación y compruebe que el valor de la Ruta de certificación sea válido. Debe incluir la cadena de certificados de la entidad de certificación raíz y los certificados intermedios opcionales. Compruebe que el Estado del certificado sea Correcto.

Seleccione Aceptar.

Para exportar el certificado:

- En la consola Certificados, haga clic con el botón derecho en el certificado LDAPS y seleccione Todas las tareas>Exportar. Se abre el Asistente para exportar certificados. Seleccione Siguiente.

- En la sección Exportar clave privada, seleccione No, no exportar la clave privada y, a continuación, seleccione Siguiente.

- En la sección Exportar formato de archivo, seleccione X.509 codificado en Base 64(. CER) y, a continuación, seleccione Siguiente.

- En la sección Archivo a exportar, seleccione Examinar. Seleccione una ubicación de carpeta para exportar el certificado y escriba un nombre. Después, seleccione Guardar.

Nota:

Si se establece más de un controlador de dominio para usar LDAPS, repita el procedimiento de exportación para cada controlador de dominio adicional para exportar sus certificados correspondientes. Tenga en cuenta que solo puede hacer referencia a dos servidores LDAPS en la herramienta de ejecución New-LDAPSIdentitySource. Si el certificado es un certificado comodín, como .avsdemo.net, exporte el certificado solo desde uno de los controladores de dominio.

Cargar el certificado LDAPS en Blob Storage y generar una dirección URL de SAS (opcional)

A continuación, cargue el archivo de certificado (formato .cer) que exportó a una cuenta de Azure Storage como almacenamiento de blobs. A continuación, conceda acceso a los recursos de Azure Storage mediante una SAS.

Si necesita varios certificados, cargue cada uno individualmente y genere una dirección URL de SAS para cada certificado.

Importante

Recuerde copiar todas las cadenas de dirección URL de SAS. Las cadenas no son accesibles después de salir de la página.

Sugerencia

Un método alternativo para consolidar certificados implica almacenar todas las cadenas de certificados en un archivo, como se detalla en un artículo de la knowledge base de VMware. A continuación, genere una única dirección URL de SAS para el archivo que contiene todos los certificados.

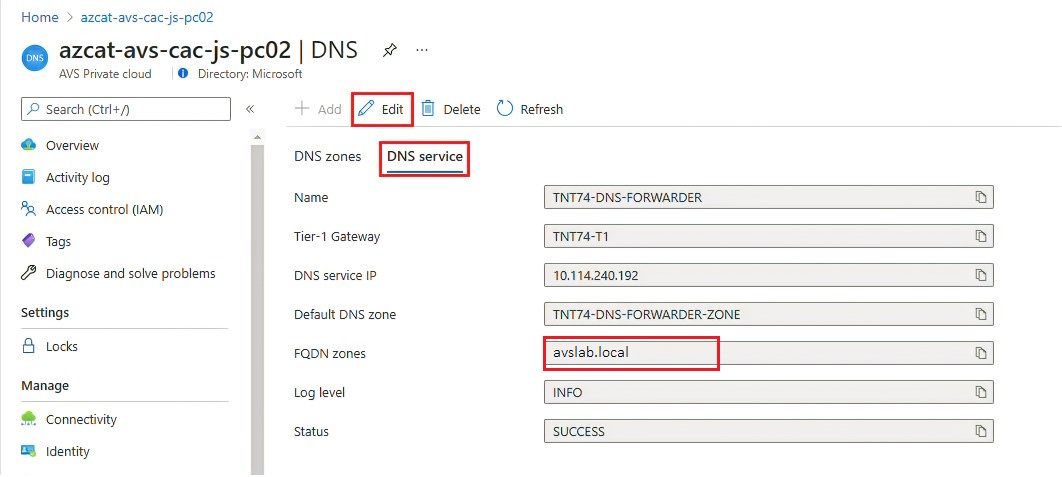

Configuración de DNS de NSX-T para la resolución de dominio de Windows Server Active Directory

Cree una zona DNS y agréguela al servicio DNS. Complete los pasos descritos en Configuración de un reenviador DNS en Azure Portal.

Después de completar estos pasos, compruebe que el servicio DNS incluya la zona DNS.

La nube privada de Azure VMware Solution ahora debería poder resolver correctamente el nombre de dominio de la instancia local de Windows Server Active Directory.

Agregar Windows Server Active Directory mediante LDAP a través de SSL

Para agregar Windows Server Active Directory a través de LDAP con SSL como origen de identidad externa para usarlo con el SSO a vCenter Server, ejecute el cmdlet New-LDAPSIdentitySource.

Vaya a la nube privada de Azure VMware Solution y seleccione Ejecutar comando>Paquetes>New-LDAPSIdentitySource.

Proporcione los valores necesarios o modifique los predeterminados y, luego, seleccione Ejecutar.

Nombre Descripción GroupName Grupo del origen de identidad externa que proporciona acceso a CloudAdmin. Por ejemplo, avs-admins. SSLCertificatesSasUrl Ruta de acceso a las cadenas SAS que contienen los certificados para la autenticación en el origen de Windows Server Active Directory. Separe varios certificados con una coma. Por ejemplo, pathtocert1,pathtocert2. Credential: El nombre de usuario y la contraseña del dominio para la autenticación con el origen de Windows Server Active Directory (no CloudAdmin). Use el formato <username@avslab.local>.BaseDNGroups Ubicación en la que se va a buscar grupos. Por ejemplo, CN=group1, DC=avsldap,DC=local. El DN base es necesario para la autenticación LDAP. BaseDNUsers Ubicación en la que se va a buscar usuarios válidos. Por ejemplo, CN=users,DC=avsldap,DC=local. El DN base es necesario para la autenticación LDAP. PrimaryUrl Dirección URL principal del origen de identidad externa. Por ejemplo, ldaps://yourserver.avslab.local:636.SecondaryURL Dirección URL de reserva secundaria si se produce un error en la principal. Por ejemplo, ldaps://yourbackupldapserver.avslab.local:636.DomainAlias En el caso de orígenes de identidad de Windows Server Active Directory, nombre NetBIOS del dominio. Agregue el nombre NetBIOS del dominio de Windows Server Active Directory como alias del origen de identidad, normalmente en formato avsldap\. DomainName Nombre de dominio completo (FQDN) del dominio. Por ejemplo, avslab.local. Nombre Nombre del origen de identidad externa. Por ejemplo, avslab.local. Conservar hasta Período de retención de la salida del cmdlet. El valor predeterminado es 60 días. Especificar el nombre de la ejecución Nombre alfanumérico. Por ejemplo, addExternalIdentity. Tiempo de espera El período después del cual se cierra un cmdlet si no ha terminado de ejecutarse. Para supervisar el progreso y confirmar la finalización correcta, compruebe las Notificaciones o el panel Ejecutar estado de ejecución.

Importante

Si se produce un error en Ejecutar comando New-LDAPSIdentitySource, use Ejecutar comando Debug-LDAPSIdentitySources para solucionar el problema.

Agregar Windows Server Active Directory mediante LDAP

Nota:

Se recomienda usar el método para agregar Windows Server Active Directory a través de LDAP mediante SSL.

Para agregar Windows Server Active Directory a través de LDAP como origen de identidad externa para usarlo con el SSO a vCenter Server, ejecute el cmdlet New-LDAPIdentitySource.

Seleccione Ejecutar comando>Paquetes>New-LDAPIdentitySource.

Proporcione los valores necesarios o modifique los predeterminados y, luego, seleccione Ejecutar.

Nombre Descripción Nombre Nombre del origen de identidad externa. Por ejemplo, avslab.local. Este nombre aparece en vCenter Server. DomainName FQDN del dominio. Por ejemplo, avslab.local. DomainAlias En el caso de orígenes de identidad de Windows Server Active Directory, nombre NetBIOS del dominio. Agregue el nombre NetBIOS del dominio de Windows Server Active Directory como alias del origen de identidad, normalmente en el formato *avsldap*. PrimaryUrl Dirección URL principal del origen de identidad externa. Por ejemplo, ldap://yourserver.avslab.local:389.SecondaryURL Dirección URL de reserva secundaria si se produce un error principal. BaseDNUsers Ubicación en la que se va a buscar usuarios válidos. Por ejemplo, CN=users,DC=avslab,DC=local. El DN base es necesario para la autenticación LDAP. BaseDNGroups Ubicación en la que se va a buscar grupos. Por ejemplo, CN=group1, DC=avslab,DC=local. El DN base es necesario para la autenticación LDAP. Credential: El nombre de usuario y la contraseña del dominio para la autenticación con el origen de Windows Server Active Directory (no CloudAdmin). El usuario debe tener el formato <username@avslab.local>.GroupName El grupo del origen de identidad externa que concede acceso a CloudAdmin. Por ejemplo, avs-admins. Conservar hasta Período de retención para la salida del cmdlet. El valor predeterminado es 60 días. Especificar el nombre de la ejecución Nombre alfanumérico. Por ejemplo, addExternalIdentity. Tiempo de espera El período después del cual se cierra un cmdlet si no ha terminado de ejecutarse. Para supervisar el progreso, compruebe las Notificaciones o el panel Ejecutar estado de ejecución.

Agregar un grupo de Windows Server Active Directory existente a un grupo CloudAdmin

Importante

No se admiten los grupos anidados. El uso de un grupo anidado puede provocar la pérdida de acceso.

Los usuarios de un grupo CloudAdmin tienen derechos de usuario que son iguales al rol CloudAdmin (<cloudadmin@vsphere.local>) que se define en el SSO de vCenter Server. Para agregar un grupo de Windows Server Active Directory existente a un grupo CloudAdmin, ejecute el cmdlet Add-GroupToCloudAdmins.

Seleccione Comando de ejecución>Paquetes>Add-GroupToCloudAdmins.

Escriba o seleccione los valores necesarios y, a continuación, seleccione Ejecutar.

Nombre Descripción GroupName Nombre del grupo que se va a agregar. Por ejemplo, VcAdminGroup. Conservar hasta Período de retención de la salida del cmdlet. El valor predeterminado es 60 días. Especificar el nombre de la ejecución Nombre alfanumérico. Por ejemplo, addADgroup. Tiempo de espera El período después del cual se cierra un cmdlet si no ha terminado de ejecutarse. Active Notificaciones o el panel Estado de la ejecución del proceso para ver el progreso.

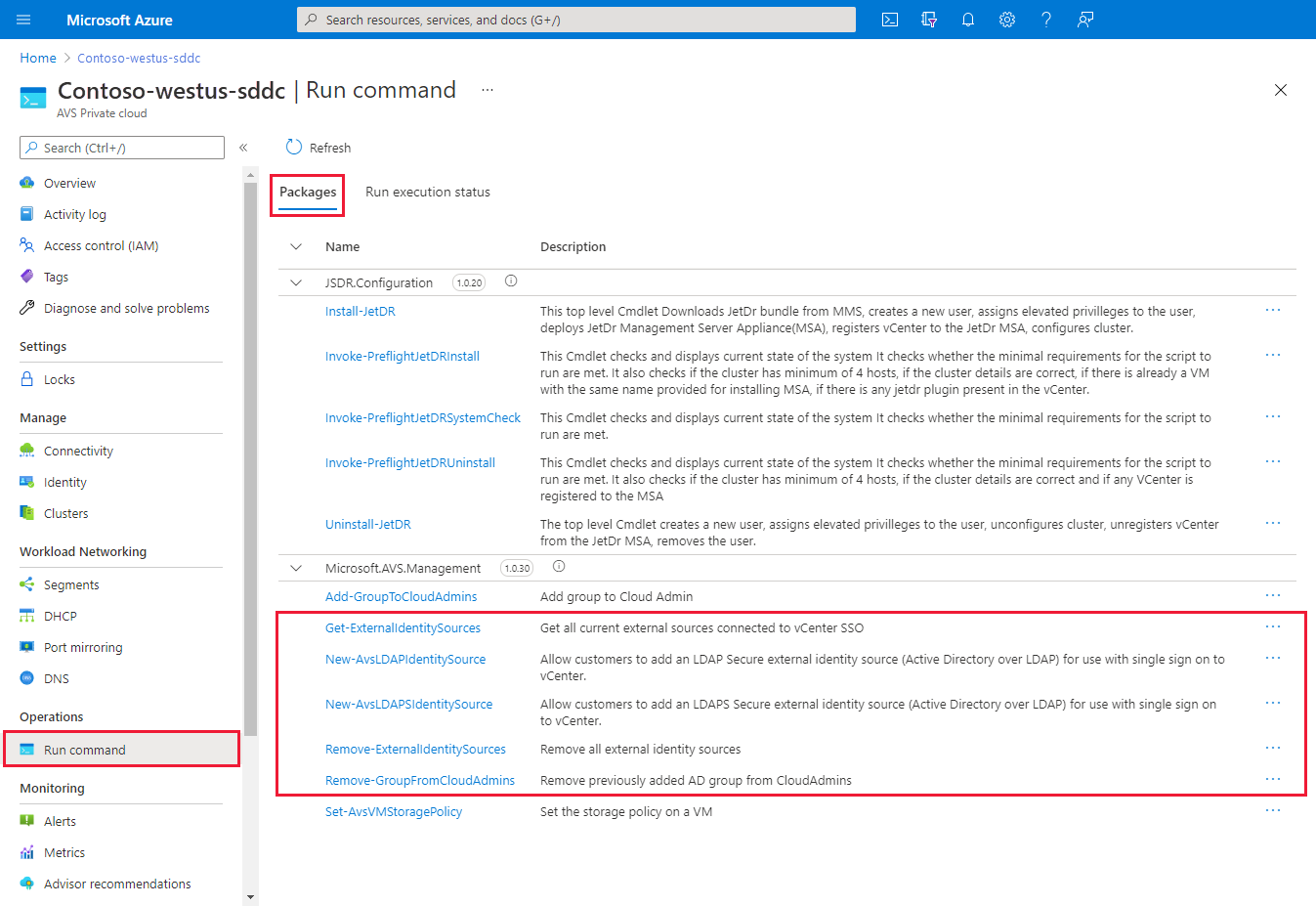

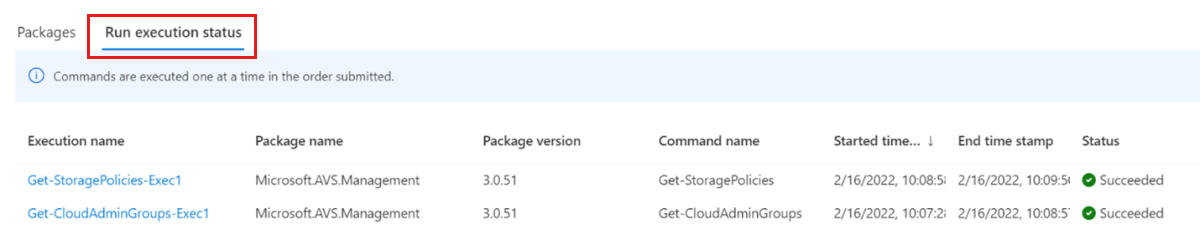

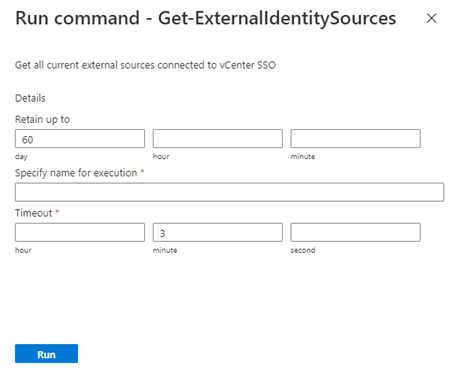

Enumeración de orígenes de identidades externas

Para enumerar todos los orígenes de identidades externas que ya están integrados con el SSO de vCenter Server, ejecute el cmdlet Get-ExternalIdentitySources.

Inicie sesión en Azure Portal.

Nota:

Si necesita acceso al portal de Azure for US Government, vaya a

<https://portal.azure.us/>.Seleccione Comando de ejecución>Paquetes>Get-ExternalIdentitySources.

Escriba o seleccione los valores necesarios y, a continuación, seleccione Ejecutar.

Nombre Descripción Conservar hasta Período de retención de la salida del cmdlet. El valor predeterminado es 60 días. Especificar el nombre de la ejecución Nombre alfanumérico. Por ejemplo, getExternalIdentity. Tiempo de espera El período después del cual se cierra un cmdlet si no ha terminado de ejecutarse. Para ver el progreso, compruebe las Notificaciones o el panel Ejecutar estado de la ejecución.

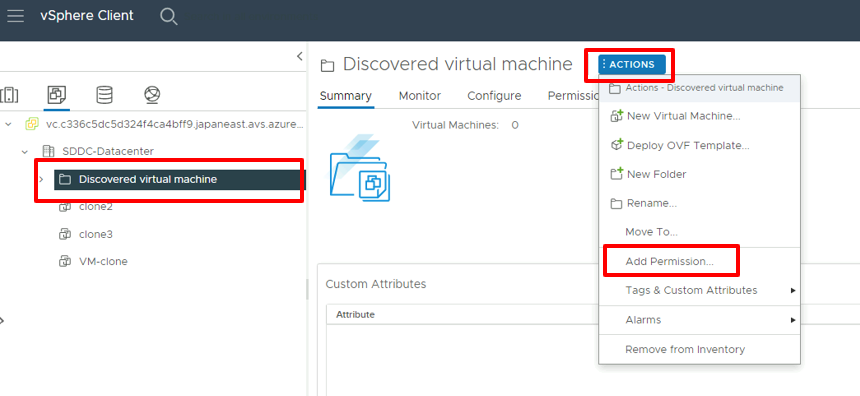

Asignar más roles de vCenter Server a identidades de Windows Server Active Directory

Después de agregar una identidad externa a través de LDAP o LDAPS, puede asignar roles de vCenter Server a grupos de seguridad de Windows Server Active Directory en función de los controles de seguridad de la organización.

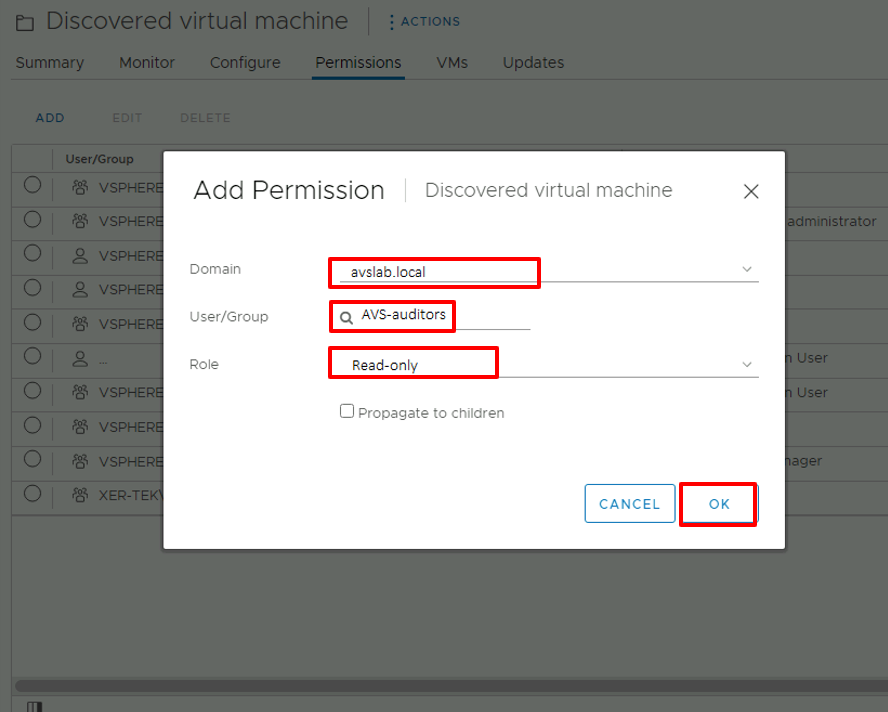

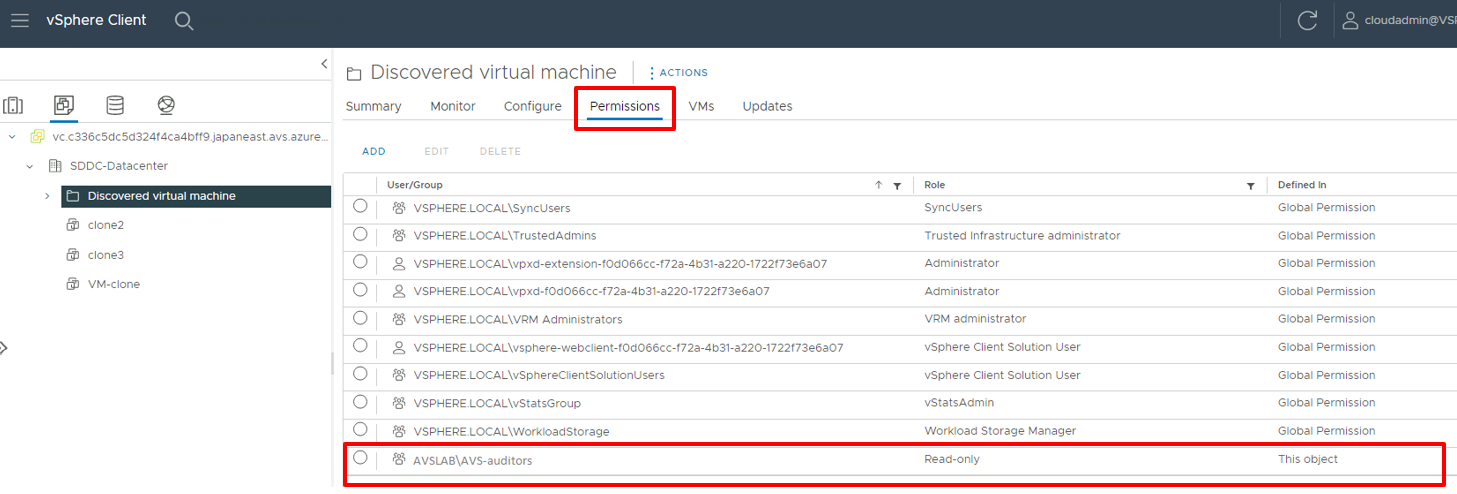

Inicie sesión en vCenter Server como CloudAdmin, seleccione un elemento del inventario, seleccione el menú Acciones y, a continuación, seleccione Agregar permiso.

En el diálogo Agregar permiso:

- Dominio: seleccione la instancia agregada anteriormente de Windows Server Active Directory.

- Usuario o grupo: escriba el nombre de usuario o grupo, búsquelo y selecciónelo.

- Rol: seleccione el rol que se va a asignar.

- Propagar a elementos secundarios: de manera opcional, active la casilla para propagar permisos a los recursos secundarios.

Seleccione la pestaña Permisos y compruebe que se agregó la asignación de permisos.

Los usuarios ahora pueden iniciar sesión en vCenter Server con sus credenciales de Windows Server Active Directory.

Quitar un grupo de Windows Server Active Directory del rol CloudAdmin

Para quitar un grupo específico de Windows Server Active Directory del rol CloudAdmin, ejecute el cmdlet Remove-GroupFromCloudAdmins.

Seleccione Comando de ejecución>Paquetes>Remove-GroupFromCloudAdmins.

Escriba o seleccione los valores necesarios y, a continuación, seleccione Ejecutar.

Nombre Descripción GroupName Nombre del grupo que se va a quitar. Por ejemplo, VcAdminGroup. Conservar hasta Período de retención de la salida del cmdlet. El valor predeterminado es 60 días. Especificar el nombre de la ejecución Nombre alfanumérico. Por ejemplo, removeADgroup. Tiempo de espera El período después del cual se cierra un cmdlet si no ha terminado de ejecutarse. Para ver el progreso, compruebe las Notificaciones o el panel Ejecutar estado de la ejecución.

Eliminar orígenes de identidad externa existentes

Para quitar todos los orígenes de identidad externa existentes a la vez, ejecute el cmdlet Remove-ExternalIdentitySources.

Seleccione Comando de ejecución>Paquetes>Remove-ExternalIdentitySources.

Escriba o seleccione los valores necesarios y, a continuación, seleccione Ejecutar:

Nombre Descripción Conservar hasta Período de retención de la salida del cmdlet. El valor predeterminado es 60 días. Especificar el nombre de la ejecución Nombre alfanumérico. Por ejemplo, remove_ExternalIdentity. Tiempo de espera El período después del cual se cierra un cmdlet si no ha terminado de ejecutarse. Para ver el progreso, compruebe las Notificaciones o el panel Ejecutar estado de la ejecución.

Rotar el nombre de usuario o la contraseña de una cuenta de origen de identidad externa existente

Rote la contraseña de la cuenta que se usa para la autenticación con el origen de Windows Server Active Directory en el controlador de dominio.

Seleccione Ejecutar comando>Paquetes>Update-IdentitySourceCredential.

Escriba o seleccione los valores necesarios y, a continuación, seleccione Ejecutar.

Nombre Descripción Credential: Nombre de usuario y contraseña de dominio que se usan para la autenticación con el origen de Windows Server Active Directory (no CloudAdmin). El usuario debe tener el formato <username@avslab.local>.DomainName FQDN del dominio. Por ejemplo, avslab.local. Para ver el progreso, compruebe las Notificaciones o el panel Ejecutar estado de la ejecución.

Advertencia

Si no proporciona un valor para DomainName, se quitan todos los orígenes de identidad externa. Ejecute el cmdlet Update-IdentitySourceCredential solo después de rotar la contraseña en el controlador de dominio.

Renovación de certificados existentes para el origen de identidad LDAPS

Renueve los certificados existentes en los controladores de dominio.

Opcional: si los certificados se almacenan en controladores de dominio predeterminados, este paso es opcional. Deje en blanco el parámetro SSLCertificatesSasUrl y los nuevos certificados se descargarán de los controladores de dominio predeterminados y se actualizarán automáticamente en vCenter. Si decide no usar el modo predeterminado, exporte el certificado para la autenticación LDAPS y cargue el certificado LDAPS en Blob Storage y genere una dirección URL de SAS. Guarde la dirección URL de SAS para el paso siguiente.

Seleccione Ejecutar comando>Paquetes>Update-IdentitySourceCertificates.

Proporcione los valores necesarios y la nueva dirección URL de SAS (opcional) y, a continuación, seleccione Ejecutar.

Campo Valor DomainName* FDQN del dominio, por ejemplo, avslab.local. SSLCertificatesSasUrl (opcional) Lista delimitada por comas del URI de ruta de acceso de SAS a Certificados para la autenticación. Asegúrese de que se incluyen los permisos de lectura. Para generar, coloque los certificados en cualquier blob de cuenta de almacenamiento y, a continuación, haga clic con el botón derecho en el certificado y genere SAS. Si un usuario no proporciona el valor de este campo, los certificados se descargarán de los controladores de dominio predeterminados. Active Notificaciones o el panel Estado de la ejecución del proceso para ver el progreso.