Configuración del control de acceso de red

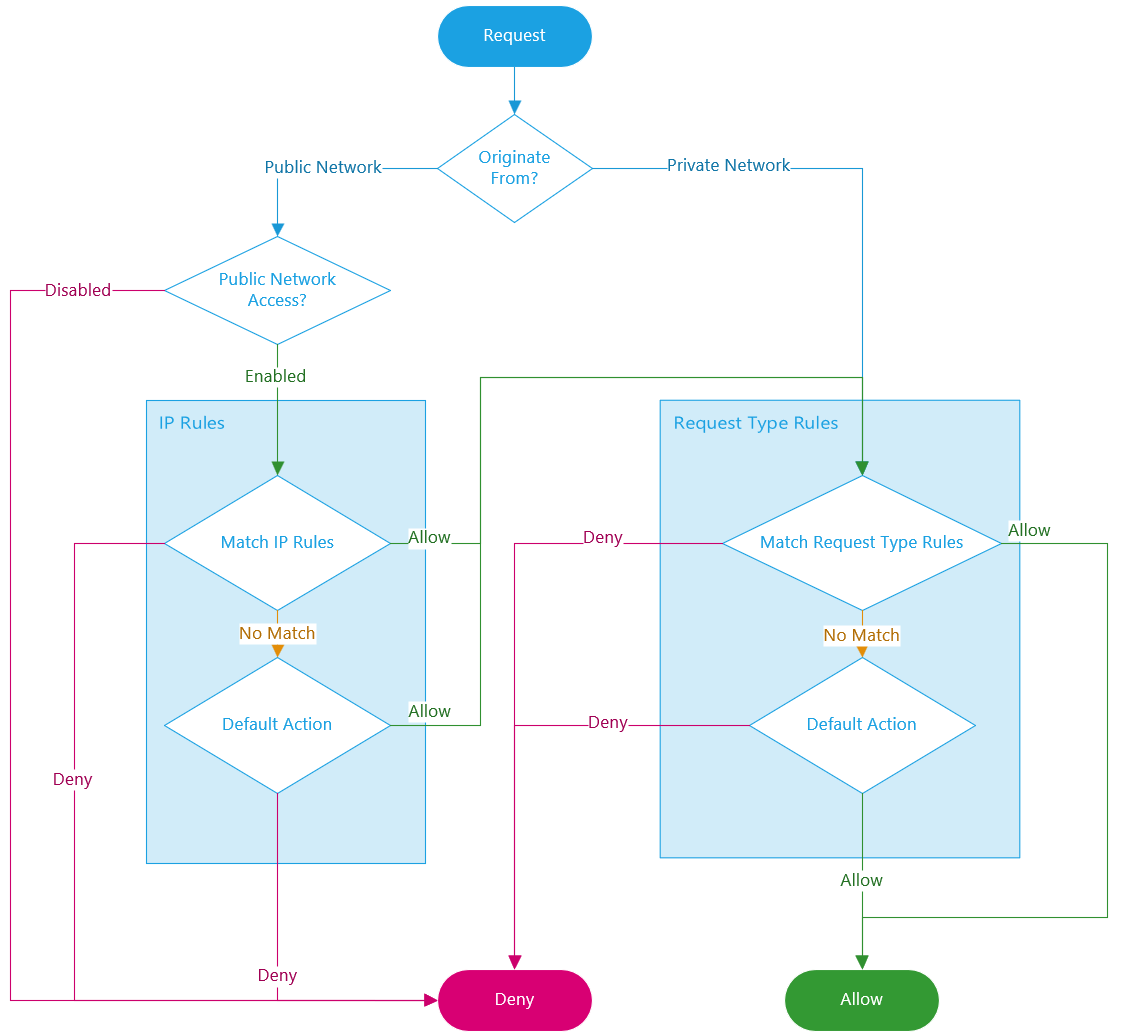

Azure SignalR Service permite proteger y administrar el acceso al punto de conexión de servicio en función de los tipos de solicitud y los subconjuntos de red. Al configurar reglas de control de acceso de red, solo las aplicaciones que realicen solicitudes de las redes especificadas podrán acceder a SignalR Service.

Importante

Una aplicación que acceda a una instancia de SignalR Service cuando las reglas de control de acceso de red estén en vigor aún requerirá una autorización adecuada para la solicitud.

Acceso a una red pública

Se ofrece un único conmutador unificado para simplificar la configuración del acceso a la red pública. El conmutador tiene las siguientes opciones:

- Deshabilitado: bloquea completamente el acceso a la red pública. Todas las demás reglas de control de acceso de red se omiten para las redes públicas.

- Habilitado: permite el acceso a la red pública, que está regulado aún más por reglas de control de acceso de red adicionales.

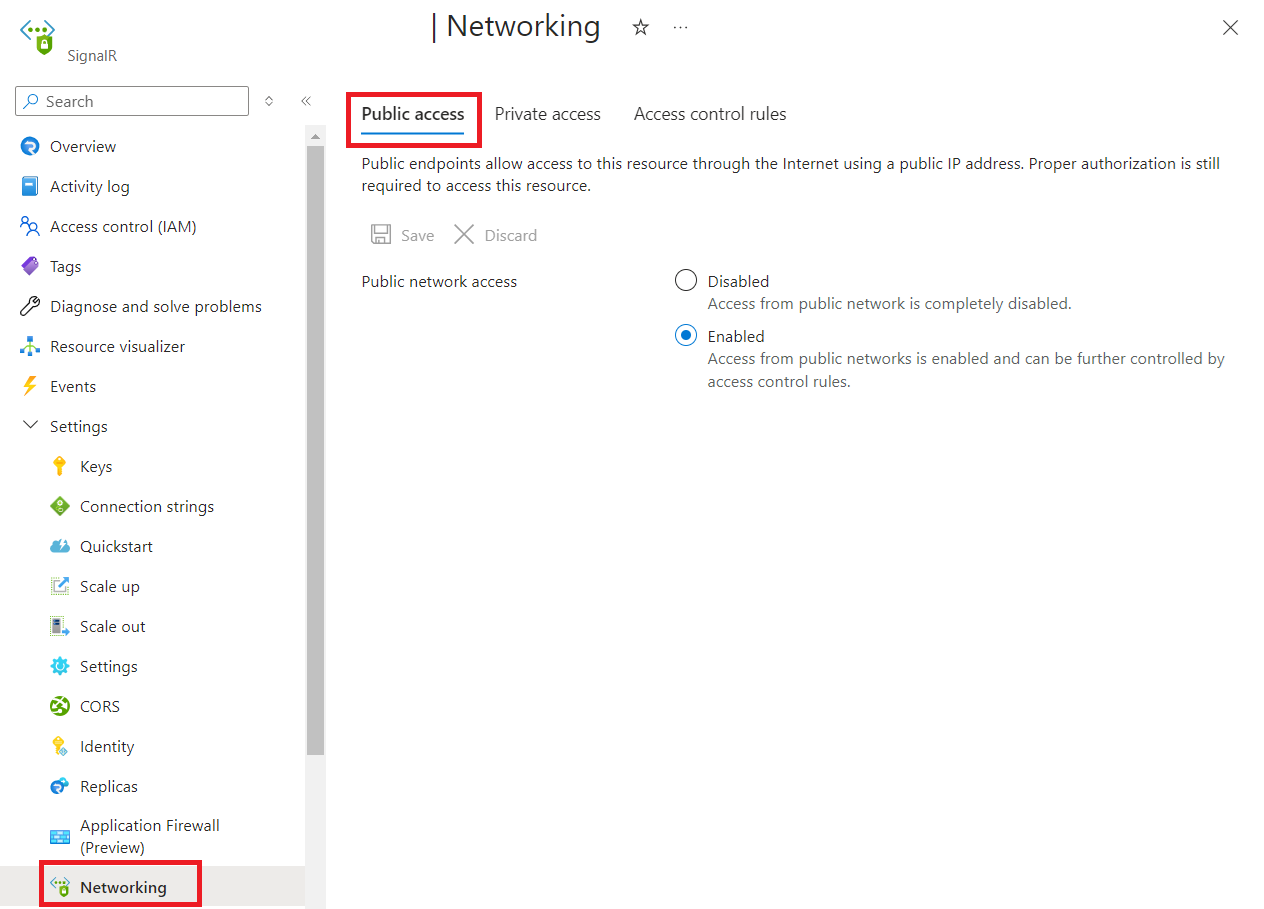

- Configuración del acceso a la red pública a través del portal

- Configuración del acceso a la red pública a través de Bicep

Vaya a la instancia de SignalR Service que quiera proteger.

Seleccione Redes en el menú de la izquierda. Seleccione la pestaña Acceso público:

Seleccione Deshabilitado o Habilitado.

Seleccione Guardar para aplicar los cambios.

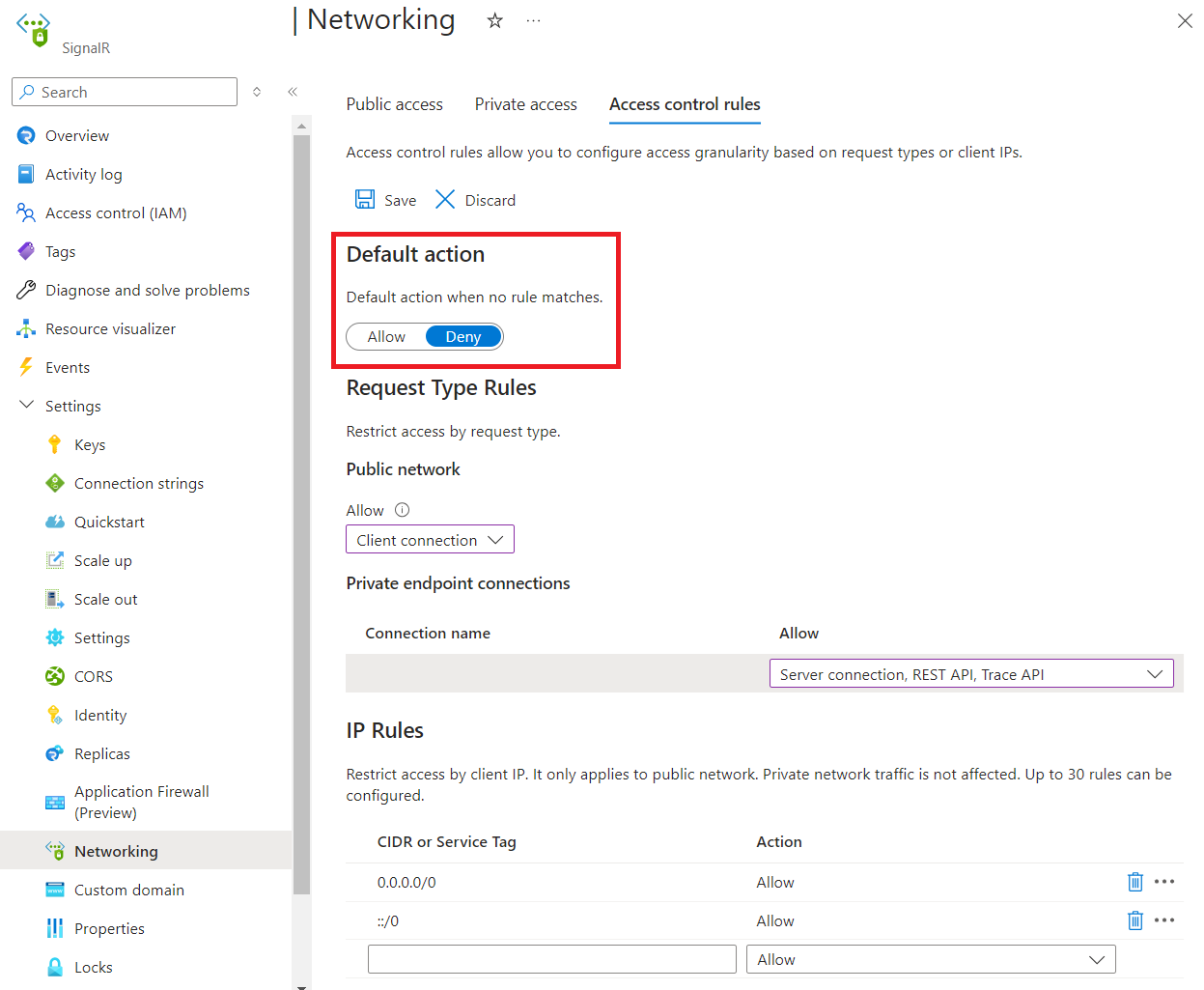

Acción predeterminada

La acción predeterminada se aplica cuando ninguna otra regla coincide.

- Configurar la acción predeterminada a través del portal

- Configurar la acción predeterminada a través de Bicep

Vaya a la instancia de SignalR Service que quiera proteger.

Seleccione Control de acceso de red en el menú de la izquierda.

Para editar la acción predeterminada, alterne el botón Permitir/Denegar.

Seleccione Guardar para aplicar los cambios.

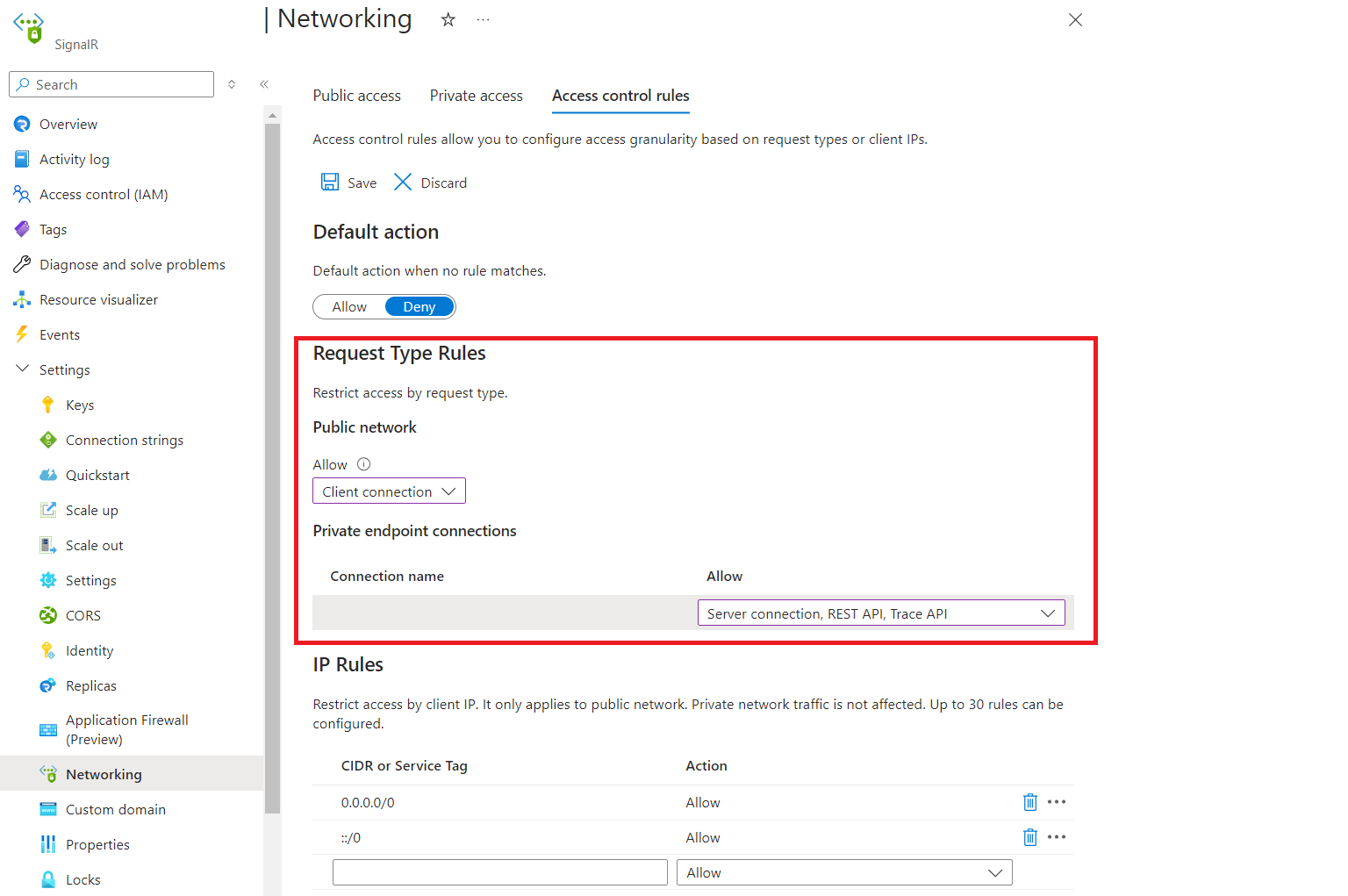

Reglas de tipo de solicitud

Es posible configurar reglas para permitir o denegar los tipos de solicitud especificados para la red pública y cada punto de conexión privado.

Por ejemplo: las conexiones de servidor suelen tener privilegios elevados. Para mejorar la seguridad, es posible que quiera restringir su origen. Es posible configurar reglas para bloquear todas las conexiones de servidor de la red pública y solo permitir que se originen desde una red virtual específica.

Si no coincidiera ninguna regla, se aplicará la acción predeterminada.

- Configurar reglas de tipo de solicitud a través del portal

- Configurar reglas de tipo de solicitud a través de Bicep

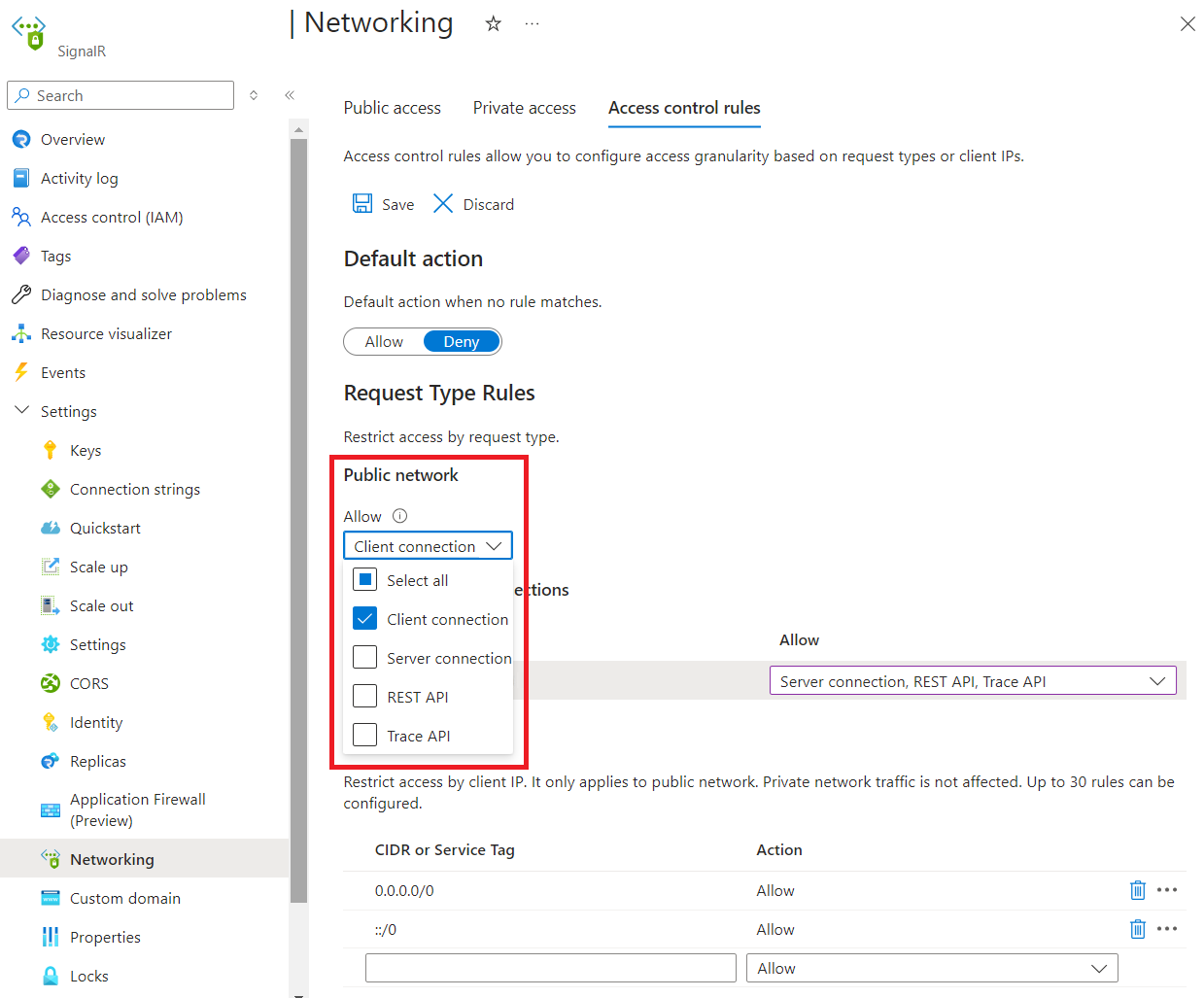

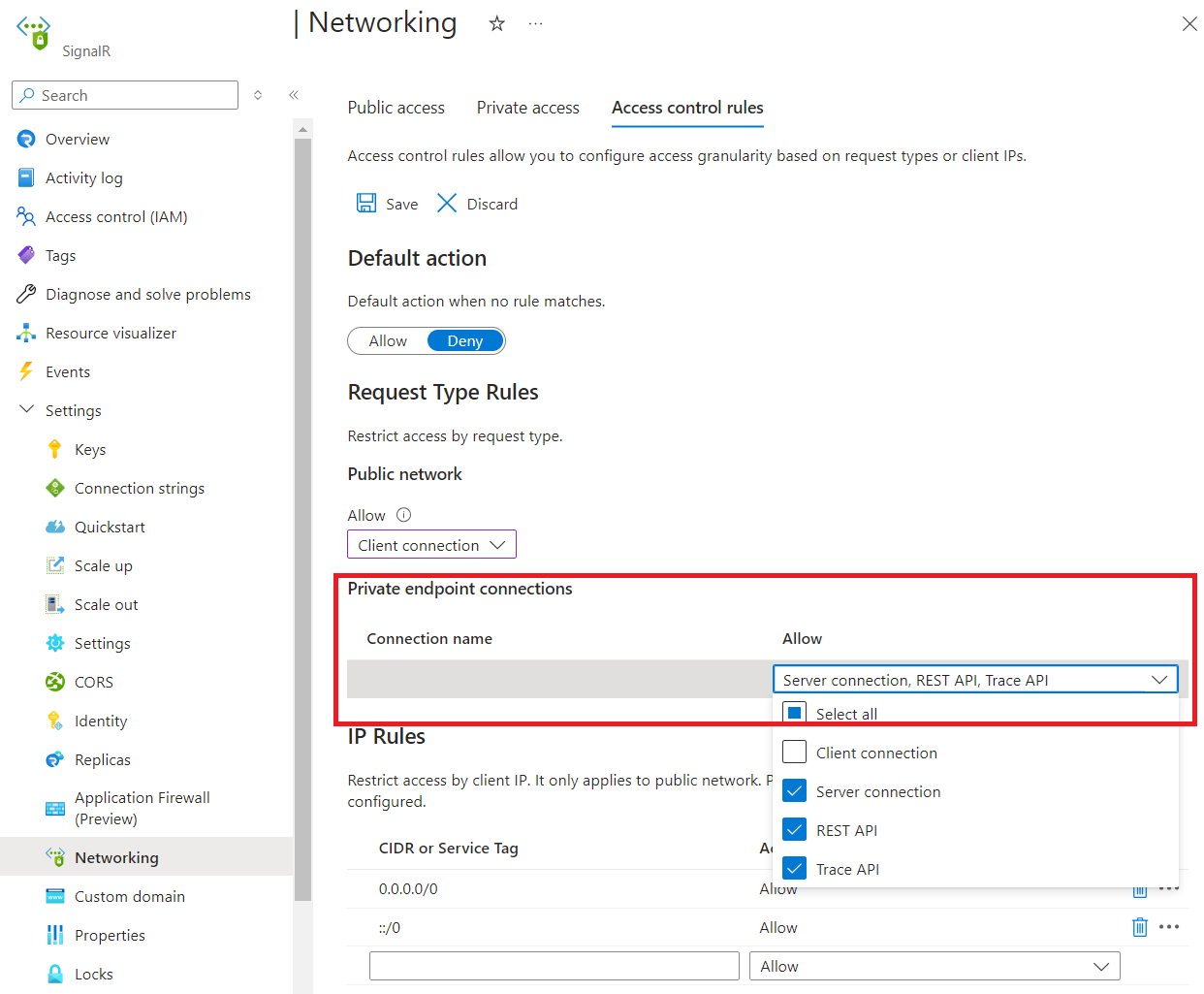

Vaya a la instancia de SignalR Service que quiera proteger.

Seleccione Control de acceso de red en el menú de la izquierda.

Para editar la regla de red pública, seleccione los tipos de solicitudes permitidos en Red pública.

Para editar reglas de red de puntos de conexión privados, seleccione los tipos de solicitudes permitidos en cada una de las filas que aparecen en Conexiones de punto de conexión privado.

Seleccione Guardar para aplicar los cambios.

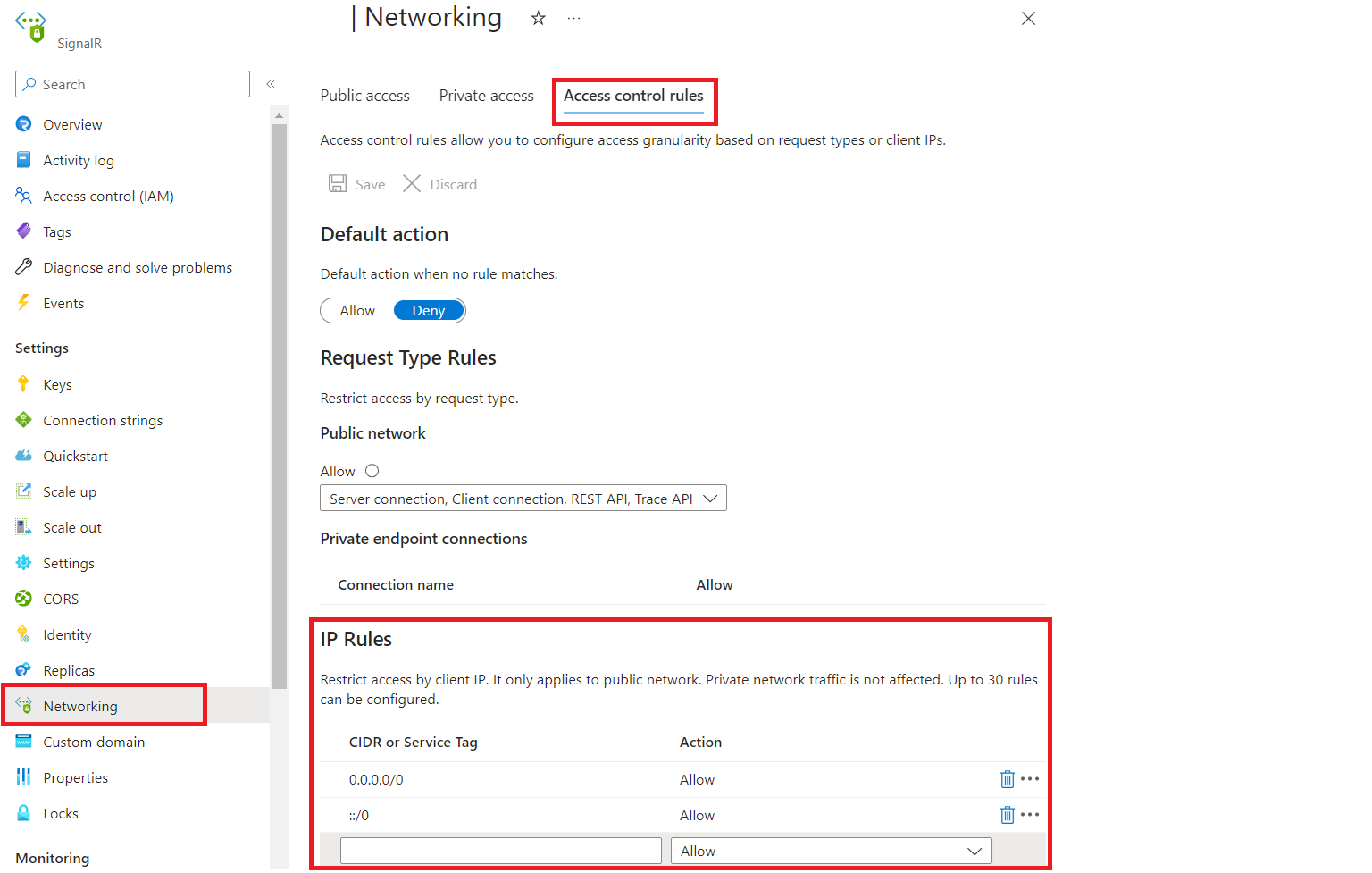

Reglas IP

Las reglas IP permiten conceder o denegar el acceso a rangos de direcciones IP de Internet públicos específicos. Estas reglas se pueden usar para permitir el acceso a determinados servicios basados en Internet y redes locales o para bloquear el tráfico general de Internet.

Se aplican las restricciones que se indican a continuación:

- Se pueden configurar hasta 30 reglas.

- Los rangos de direcciones deben especificarse mediante notación CIDR, como

16.17.18.0/24. Se admiten los tipos de direcciones IPv4 e IPv6. - Las reglas IP se evalúan en el orden en que se definen. Si no coincidiera ninguna regla, se aplicará la acción predeterminada.

- Las reglas IP solo se aplican al tráfico público y no pueden bloquear el tráfico desde puntos de conexión privados.

Vaya a la instancia de SignalR Service que quiera proteger.

Seleccione Redes en el menú de la izquierda. Seleccione la pestaña Reglas de control de acceso:

Edite la lista en la sección Reglas de IP.

Seleccione Guardar para aplicar los cambios.

Pasos siguientes

Obtenga más información sobre Azure Private Link.