Descripción de las directrices para el diseño de Active Directory Domain Services y planeamiento de sitios para Azure NetApp Files

Un diseño y planeamiento adecuados de Active Directory Domain Services (AD DS) son clave para aquellas arquitecturas de soluciones que usan volúmenes de Azure NetApp Files. Características de Azure NetApp Files tales como volúmenes SMB, volúmenes de protocolo dual y volúmenes NFSv4.1 de Kerberos están diseñadas para su uso con AD DS.

En este artículo se proporcionan recomendaciones para ayudarle a desarrollar una estrategia de implementación de AD DS para Azure NetApp Files. Antes de leer este artículo, debe conocer bien cómo trabaja AD DS en un nivel funcional.

Identificación de los requisitos de AD DS para Azure NetApp Files

Antes de implementar los volúmenes de Azure NetApp Files, debe identificar los requisitos de integración de AD DS para Azure NetApp Files a fin de asegurarse de que Azure NetApp Files está bien conectado a AD DS. La integración incorrecta o incompleta de AD DS con Azure NetApp Files puede provocar interrupciones o interrupciones en el acceso de clientes o en los volúmenes SMB, de protocolo dual o NFSv4.1 de Kerberos.

Escenarios de autenticación admitidos

Azure NetApp Files admite la autenticación basada en la identidad en SMB mediante los métodos siguientes.

- Autenticación de AD DS: las máquinas Windows unidas a AD DS pueden acceder a recursos compartidos de Azure NetApp Files con credenciales de Active Directory a través de SMB. El cliente debe tener una línea de visión en la instancia de AD DS. Si ya tiene AD DS configurado en el entorno local o en una máquina virtual en Azure donde los dispositivos están unidos a un dominio de AD DS, debe usar AD DS para la autenticación en los recursos compartidos de archivos de Azure NetApp Files.

- autenticación de Microsoft Entra Domain Services: máquinas virtuales basadas en la nube de Windows unidas a Microsoft Entra Domain Services pueden acceder a recursos compartidos de archivos de Azure NetApp Files con credenciales de Microsoft Entra DS. En esta solución, Microsoft Entra Domain Services ejecuta un dominio tradicional de Windows Server AD en nombre del cliente.

- Autenticación Kerberos de AD para clientes Linux: los clientes de Linux pueden usar la autenticación Kerberos a través de SMB para Azure NetApp Files mediante AD DS.

Requisitos de red

Para las operaciones predecibles de Active Directory Domain Services con volúmenes de Azure NetApp Files, se recomienda encarecidamente la conectividad de red confiable y de baja latencia (igual o inferior a 10 milisegundos [ms] tiempo de ida y vuelta [RTT]) a controladores de dominio de AD DS. Una conectividad de red deficiente o una latencia de red alta entre Azure NetApp Files y los controladores de dominio de AD DS pueden provocar interrupciones en el acceso de clientes o agotamientos de los tiempos de espera del cliente.

Nota:

La recomendación de 10 ms se adhiere a las instrucciones de Creación de un diseño de sitio: decidir qué ubicaciones se convertirán en sitios.

Asegúrese de cumplir los siguientes requisitos sobre las configuraciones y la topología de red:

- Asegúrese de que se usa una topología de red compatible para Azure NetApp Files.

- Asegúrese de que los controladores de dominio de AD DS tienen conectividad de red desde la subred delegada de Azure NetApp Files que hospeda los volúmenes de Azure NetApp Files.

- Las topologías de red virtual emparejada con controladores de dominio de AD DS deben tener el emparejamiento configurado correctamente para admitir la conectividad de red entre Azure NetApp Files y el controlador de dominio de AD DS.

- Los grupos de seguridad de red (NSG) y los firewalls de controlador de dominio de AD DS deben tener reglas configuradas correctamente para admitir la conectividad de Azure NetApp Files a AD DS y DNS.

- Para obtener una experiencia óptima, asegúrese de que la latencia de red sea igual o inferior a 10 ms RTT entre Azure NetApp Files y los controladores de dominio de AD DS. Cualquier RTT superior a 10 ms puede provocar una experiencia de usuario o aplicación degradada en entornos o aplicaciones sensibles a la latencia. En caso de que RTT sea demasiado alto para la experiencia de usuario deseable, considere la posibilidad de implementar controladores de dominio de réplica en el entorno de Azure NetApp Files. Consulte también Consideraciones de Active Directory Domain Services.

Para obtener más información sobre los requisitos de Microsoft Active Directory para la latencia de red a través de una red de área extensa, vea Creación de un diseño de sitio.

Los puertos de red necesarios son los siguientes:

| Service | Puertos | Protocolos |

|---|---|---|

| ICMPv4 (ping) | N/D | Echo Reply |

| DNS* | 53 | TCP, UDP |

| Kerberos | 88 | TCP, UDP |

| Servicio de datagramas de NetBios | 138 | UDP |

| NetBIOS | 139 | UDP |

| LDAP** | 389 | TCP, UDP |

| Administrador de cuentas de seguridad (SAM)/Autoridad de seguridad local (LSA)/SMB | 445 | TCP, UDP |

| Kerberos (kpasswd) | 464 | TCP, UDP |

| Catálogo global de Active Directory | 3268 | TCP |

| Catálogo global seguro de Active Directory | 3269 | TCP |

| Servicio web de Active Directory | 9389 | TCP |

* Solo DNS de Active Directory

** LDAP a través de SSL (puerto 636) no se admite actualmente. En su lugar, use LDAP a través de StartTLS (puerto 389) para cifrar el tráfico LDAP.

Para obtener información sobre DNS, consulte Comprender sistemas de nombres de dominio en Azure NetApp Files.

Requisitos de origen de hora

Azure NetApp Files usa time.windows.com como origen de hora. Asegúrese de que los controladores de dominio usados por Azure NetApp Files están configurados para usar time.windows.com u otro origen de hora raíz (capa 1) estable y preciso. Si hay más de un sesgo de más de cinco minutos entre Azure NetApp Files y los controladores de dominio de AS DS o del cliente, se producirá un error en la autenticación; también se puede producir un error en el acceso a los volúmenes de Azure NetApp Files.

Decisión de qué AD DS usar con Azure NetApp Files

Azure NetApp Files admite Active Directory Domain Services (AD DS) y Microsoft Entra Domain Services para conexiones de AD. Antes de crear una conexión de AD, debe decidir si va a usar AD DS o Microsoft Entra Domain Services.

Para obtener más información, consulte Comparación de Active Directory Domain Services autoadministrado, Microsoft Entra ID y Microsoft Entra Domain Services administrado.

Consideraciones de Servicios de dominio de Active Directory

Debe usar Active Directory Domain Services (AD DS) en los escenarios siguientes:

- Tiene usuarios de AD DS hospedados en un dominio de AD DS local que necesita acceso a los recursos de Azure NetApp Files.

- Tiene aplicaciones hospedadas parcialmente en el entorno local y parcialmente en Azure que necesitan acceso a los recursos de Azure NetApp Files.

- No necesita la integración de Microsoft Entra Domain Services con un inquilino de Microsoft Entra en su suscripción o Microsoft Entra Domain Services no es compatible con sus requisitos técnicos.

Nota:

Azure NetApp Files no admite el uso de controladores de dominio de solo lectura (RODC) de AD DS. Se admiten controladores de dominio que se pueden escribir y son necesarios para la autenticación con volúmenes de Azure NetApp Files. Para obtener más información, consulte Conceptos de replicación de Active Directory.

Si decide usar AD DS con Azure NetApp Files, siga las instrucciones de la guía de extensión de AD DS en la arquitectura de Azure y asegúrese de que cumple los requisitos de red y DNS de Azure NetApp Files para AD DS.

Consideraciones de Microsoft Entra Domain Services

Microsoft Entra Domain Services es un dominio de AD DS administrado que se sincroniza con el inquilino de Microsoft Entra. Las principales ventajas de usar Microsoft Entra Domain Services son las siguientes:

- Microsoft Entra Domain Services es un dominio independiente. Por lo tanto, no es necesario configurar la conectividad de red entre el entorno local y Azure.

- Proporciona una experiencia de implementación y administración simplificada.

Debe usar Microsoft Entra Domain Services en los escenarios siguientes:

- No es necesario ampliar AD DS desde el entorno local a Azure para proporcionar acceso a los recursos de Azure NetApp Files.

- Las directivas de seguridad no permiten la ampliación de AD DS local a Azure.

- No tiene conocimientos sólidos de AD DS. Microsoft Entra Domain Services puede mejorar la probabilidad de buenos resultados con Azure NetApp Files.

Si decide usar Microsoft Entra Domain Services con Azure NetApp Files, consulte documentación de Microsoft Entra Domain Services para arquitectura, implementación e instrucciones de administración. Asegúrese de que también cumple los requisitos de red y DNS de Azure NetApp Files.

Diseño de la topología de sitio de AD DS para su uso con Azure NetApp Files

Un diseño adecuado de la topología de sitio de AD DS es fundamental para cualquier arquitectura de la solución que incluya los volúmenes SMB, de protocolo dual o NFSv4.1 de Kerberos de Azure NetApp Files.

Una configuración o topología de sitio de AD DS incorrecta puede dar lugar a los comportamientos siguientes:

- Error al crear los volúmenes SMB, de protocolo dual o NFSv4.1 de Kerberos de Azure NetApp Files

- Error al modificar la configuración de la conexión ANF AD

- Rendimiento de consultas de cliente LDAP deficiente

- Problemas de autenticación

Una topología de sitio de AD DS para Azure NetApp Files es una representación lógica de la red de Azure NetApp Files. El diseño de una topología de sitio de AD DS para Azure NetApp Files implica planear la ubicación del controlador de dominio, diseñar sitios, una infraestructura DNS y subredes de red para garantizar una buena conectividad entre el servicio Azure NetApp Files, los clientes de almacenamiento de Azure NetApp Files y los controladores de dominio de AD DS.

Además de varios controladores de dominio asignados al sitio de AD DS configurado en el nombre del sitio de AD de Azure NetApp Files, el sitio de AD DS de Azure NetApp Files puede tener una o varias subredes asignadas.

Nota:

Es esencial que todos los controladores de dominio y las subredes asignados al sitio de AD DS de Azure NetApp Files estén bien conectados (una latencia inferior a 10 ms de RTT) y que las interfaces de red usadas por los volúmenes de Azure NetApp Files puedan acceder a ellos.

Si usa características de red estándar, debe asegurarse de que las reglas de rutas definidas por el usuario (UDR) o grupo de seguridad de red (NSG) no bloquean Azure NetApp Files comunicación de red con controladores de dominio de AD DS asignados al sitio Azure NetApp Files de AD DS.

Si usa firewalls o aplicaciones virtuales de red (como Palo Alto Networks o firewalls de Fortinet), deben configurarse para no bloquear el tráfico de red entre Azure NetApp Files y los controladores de dominio y las subredes de AD DS asignados al sitio de AD DS de Azure NetApp Files.

Cómo usa Azure NetApp Files la información del sitio de AD DS

Azure NetApp Files usa el nombre de sitio de AD configurado en las conexiones de Active Directory para detectar qué controladores de dominio están presentes para admitir la autenticación, la unión a un dominio, las consultas LDAP y las operaciones de vales Kerberos.

Detección de controlador de dominio de AD DS

Azure NetApp Files inicia la detección de controlador de dominio cada cuatro horas. Azure NetApp Files consulta el registro de recursos de servicio DNS (SRV) específico del sitio para determinar qué controladores de dominio están en el sitio de AD DS especificado en el campo Nombre de sitio de AD de la conexión de AD de Azure NetApp Files. La detección de servidores del controlador de dominio de Azure NetApp Files comprueba el estado de los servicios hospedados en los controladores de dominio (como Kerberos, LDAP, Net Logon y LSA) y selecciona el controlador de dominio óptimo para las solicitudes de autenticación.

Los registros SRV de DNS para el sitio de AD DS especificados en el campo Nombre del sitio de AD de la conexión de AD de Azure NetApp Files deben contener la lista de direcciones IP para los controladores de dominio de AD DS que usará Azure NetApp Files. Puede comprobar la validez del registro SRV de DNS mediante la utilidad nslookup.

Nota:

Si realiza cambios en los controladores de dominio del sitio de AD DS que usa Azure NetApp Files, espere al menos cuatro horas entre la implementación de nuevos controladores de dominio de AD DS y la retirada de los controladores de dominio de AD DS existentes. Este tiempo de espera permite a Azure NetApp Files detectar los nuevos controladores de dominio de AD DS.

Asegúrese de que los registros DNS obsoletos asociados al controlador de dominio de AD DS retirado se quitan de DNS. Esto garantiza que Azure NetApp Files no intentará comunicarse con el controlador de dominio retirado.

Detección de servidores LDAP de AD DS

Se produce un proceso de detección independiente de servidores LDAP de AD DS cuando LDAP está habilitado para un volumen NFS de Azure NetApp Files. Cuando se crea el cliente LDAP en Azure NetApp Files, Azure NetApp Files consulta el registro SRV de AD DS para obtener una lista de todos los servidores LDAP de AD DS del dominio y no los servidores LDAP de AD DS asignados al sitio de AD DS especificado en la conexión de AD.

En topologías de AD DS grandes o complejas, es posible que tenga que implementar directivas de DNS o la priorización de subredes DNS para asegurarse de que se devuelven los servidores LDAP de AD DS asignados al sitio de AD DS especificado en la conexión de AD.

Como alternativa, el proceso de detección de servidores LDAP de AD DS se puede invalidar especificando hasta dos servidores de AD preferidos para el cliente LDAP.

Importante

Si Azure NetApp Files no puede tener acceso a ningún servidor LDAP de AD DS detectado durante la creación del cliente LDAP de Azure NetApp Files, se producirá un error en la creación del volumen habilitado para LDAP.

Consecuencias de la configuración de nombre de sitio de AD incorrecta o incompleta

Una configuración o topología de sitio de AD DS incorrecta o incompleta puede provocar errores al crear los volúmenes, problemas con las consultas de cliente, errores de autenticación y errores al modificar las conexiones de AD Azure NetApp Files.

Importante

El campo Nombre del sitio de AD es necesario para crear una conexión de AD de Azure NetApp Files. El sitio de AD DS definido debe existir y debe estar configurado correctamente.

Azure NetApp Files usa el sitio de AD DS para detectar los controladores de dominio y las subredes asignados al sitio de AD DS definido en Nombre del sitio de AD. Todos los controladores de dominio asignados al sitio de AD DS deben tener una buena conectividad de red desde las interfaces de red virtual de Azure que usa ANF y deben ser accesibles. Las máquinas virtuales del controlador de dominio de AD DS asignadas al sitio de AD DS que usa Azure NetApp Files deben excluirse de las directivas de administración de costos que apagan las máquinas virtuales.

Si Azure NetApp Files no puede acceder a los controladores de dominio asignados al sitio de AD DS, el proceso de detección de controladores de dominio consultará el dominio de AD DS para obtener una lista de todos los controladores de dominio. La lista de controladores de dominio que devuelve esta consulta es una lista desordenada. Como resultado, Azure NetApp Files pueden intentar usar controladores de dominio a los que no se puede acceder o que no están bien conectados, lo que puede provocar errores de creación de volúmenes, problemas con las consultas del cliente, errores de autenticación y errores para modificar conexiones de AD de Azure NetApp Files.

Debe actualizar la configuración del sitio de AD DS siempre que se implementen nuevos controladores de dominio en una subred asignada al sitio de AD DS que usa la conexión de AD de Azure NetApp Files. Asegúrese de que los registros SRV de DNS del sitio reflejan los cambios en los controladores de dominio asignados al sitio de AD DS que usa Azure NetApp Files. Puede comprobar la validez del registro de recursos SRV de DNS mediante la utilidad nslookup.

Nota:

Azure NetApp Files no admite el uso de controladores de dominio de solo lectura (RODC) de AD DS. Para evitar que Azure NetApp Files use un RODC, no configure el campo Nombre de sitio de AD de las conexiones de AD con un RODC. Se admiten controladores de dominio que se pueden escribir y son necesarios para la autenticación con volúmenes de Azure NetApp Files. Para obtener más información, consulte Conceptos de replicación de Active Directory.

Configuración de la topología de sitio de AD DS de ejemplo para Azure NetApp Files

Una topología de sitio de AD DS es una representación lógica de la red donde se implementa Azure NetApp Files. En esta sección, el escenario de configuración de ejemplo para la topología de sitio de AD DS pretende mostrar un diseño del sitio de AD DS básico para Azure NetApp Files. No es la única manera de diseñar la topología de sitio de AD DS o red para Azure NetApp Files.

Importante

Para escenarios que implican topologías de red complejas de AD DS o complejas, debe tener un arquitecto CSA de soluciones en la nube de Microsoft Azure que revise las redes de Azure NetApp Files y el diseño del sitio de AD.

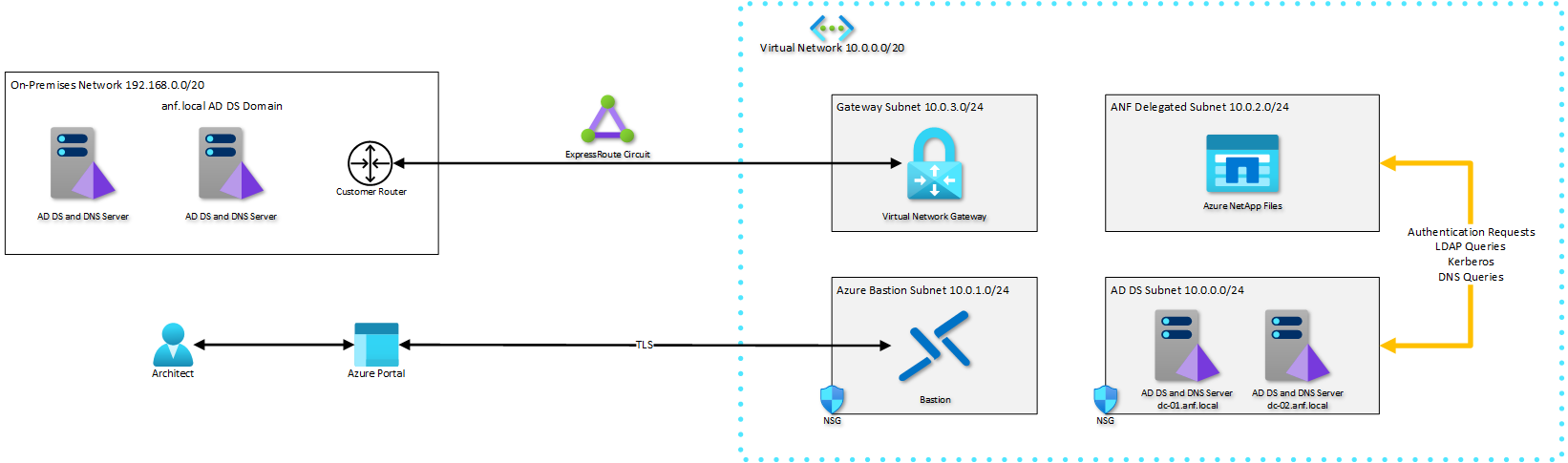

En el diagrama siguiente se muestra una topología de red de ejemplo:

En la topología de red de ejemplo, un dominio de AD DS local (anf.local) se amplía a una red virtual de Azure. La red local está conectada a la red virtual de Azure mediante un circuito Azure ExpressRoute.

La red virtual de Azure tiene cuatro subredes: subred de puerta de enlace, subred de Azure Bastion, subred de AD DS y una subred delegada de Azure NetApp Files. Los controladores de dominio de AD DS redundantes unidos al dominio anf.local se implementan en la subred de AD DS. A la subred de AD DS se le asigna el intervalo de direcciones IP 10.0.0.0/24.

Azure NetApp Files solo puede usar un sitio de AD DS para determinar qué controladores de dominio se usarán para la autenticación, las consultas LDAP y Kerberos. En el escenario de ejemplo, se crean dos objetos de subred y se asignan a un sitio denominado ANF mediante la utilidad Sitios y servicios de Active Directory. Un objeto de subred se asigna a la subred de AD DS, 10.0.0.0/24 y el otro objeto de subred se asigna a la subred delegada de ANF, 10.0.2.0/24.

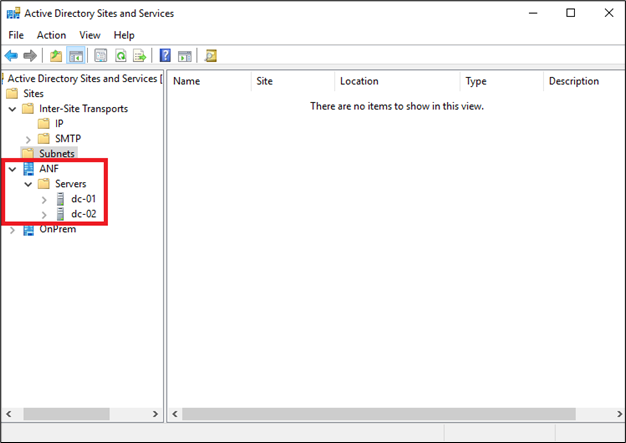

En la herramienta Sitios y servicios de Active Directory, compruebe que los controladores de dominio de AD DS implementados en la subred de AD DS están asignados al sitio ANF.

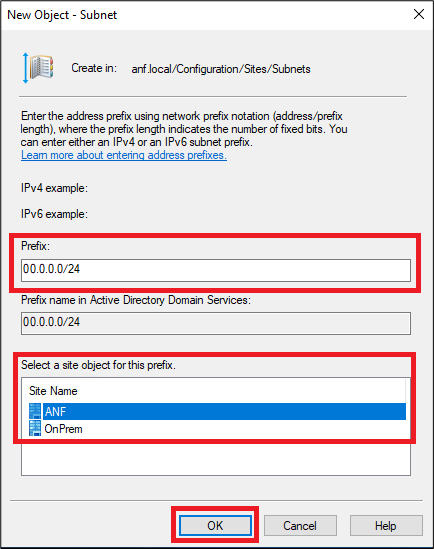

Si no están asignados, cree el objeto de subred que se asigna a la subred de AD DS en la red virtual de Azure. Haga clic con el botón derecho en el contenedor Subredes en la utilidad Sitios y servicios de Active Directory y seleccione Nueva subred.... En el cuadro de diálogo Nuevo objeto : Subred, el intervalo de direcciones IP 10.0.0.0/24 de la subred de AD DS se escribe en el campo Prefijo. Seleccione ANF como objeto de sitio de la subred. Seleccione Aceptar para crear el objeto de subred y asignarlo al sitio de ANF.

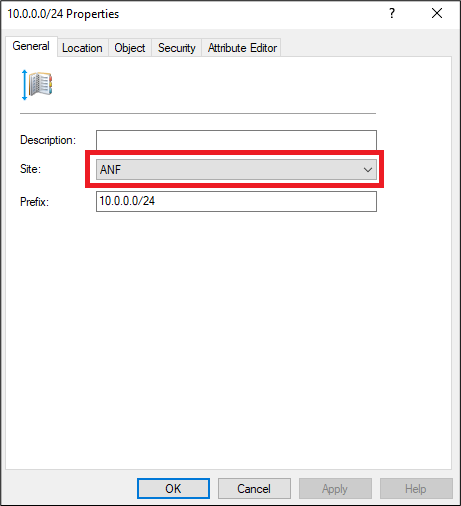

Para comprobar que el nuevo objeto de subred está asignado al sitio correcto, haga clic con el botón derecho en el objeto de subred 10.0.0.0/24 y seleccione Propiedades. El campo Sitio debe mostrar el objeto de sitio de ANF:

Para crear el objeto de subred que se asigna a la subred delegada de Azure NetApp Files de la red virtual de Azure, haga clic con el botón derecho en el contenedor Subredes de la utilidad Sitios y servicios de Active Directory y seleccione Nueva subred....

Consideraciones sobre la replicación entre regiones

La replicación entre regiones de Azure NetApp Files permite replicar volúmenes de Azure NetApp Files de una región a otra para admitir los requisitos de continuidad empresarial y recuperación ante desastres (BC/DR).

Los volúmenes SMB, de protocolo dual y NFSv4.1 de Kerberos de Azure NetApp Files admiten la replicación entre regiones. La replicación de estos volúmenes requiere:

- Una cuenta de NetApp creada en las regiones de origen y destino.

- Una conexión de Active Directory de Azure NetApp Files en la cuenta de NetApp creada en las regiones de origen y destino.

- Los controladores de dominio de AD DS se implementan y ejecutan en la región de destino.

- Un diseño de la red de Azure NetApp Files, DNS y el sitio de AD DS adecuado debe implementarse en la región de destino para permitir una buena comunicación de red de Azure NetApp Files con los controladores de dominio de AD DS en la región de destino.

- La conexión de Active Directory en la región de destino debe configurarse para usar los recursos DNS y del sitio de AD en la región de destino.

Pasos siguientes

- Creación y administración de conexiones de Active Directory

- Modificación de las conexiones de Active Directory

- Habilitación de la autenticación LDAP de AD DS para volúmenes NFS

- Creación de un volumen SMB

- Creación de un volumen de protocolo dual

- Errores de volúmenes SMB y de protocolo dual

- Comprender DNS en Azure NetApp Files.