Instalación del agente de Azure Monitor en dispositivos cliente Windows mediante el instalador de cliente

Use el instalador del cliente para instalar el agente de Azure Monitor en dispositivos cliente de Windows y enviar datos de supervisión al área de trabajo de Log Analytics.

Tanto la Extensión del agente de Azure Monitor como el instalador instalan el mismo agente subyacente y usan reglas de recopilación de datos (DCR) para configurar la recopilación de datos.

En este artículo se explica cómo instalar el agente de Azure Monitor en dispositivos cliente Windows mediante el instalador de cliente y cómo asociar DCR a los dispositivos cliente de Windows.

Nota:

En este artículo se proporcionan instrucciones específicas para instalar el agente de Azure Monitor en dispositivos cliente Windows, sujeto a limitaciones. Para obtener instrucciones de instalación y administración estándar para el agente, consulte la guía de administración de extensiones del agente.

Comparación con la extensión de máquina virtual

Esta es una comparación entre el uso del instalador de cliente y el uso de la extensión de máquina virtual (VM) para el agente de Azure Monitor:

| Componente funcional | Método para máquinas virtuales (VMs) o servidores mediante la extensión | Método para clientes a través del instalador |

|---|---|---|

| Método de instalación del agente | Extensión de máquina virtual | Instalador de clientes |

| Agente instalado | Agente de Azure Monitor | Agente de Azure Monitor |

| Autenticación | Identidad administrada | Token de dispositivo de Microsoft Entra |

| Configuración central | DCR | DCR |

| Asociación de reglas de configuración a agentes | Las DCR se asocian directamente a recursos de máquina virtual individuales | Las DCR se asocian a un objeto supervisado, que se asigna a todos los dispositivos del inquilino de Microsoft Entra |

| Carga de datos en Log Analytics | Puntos de conexión de Log Analytics | Puntos de conexión de Log Analytics |

| Compatibilidad de características | Todas las características documentadas | Características dependientes de la extensión del agente de Azure Monitor que no requieren más extensiones (incluye compatibilidad con el filtrado de eventos de Windows de Microsoft Sentinel) |

| Opciones de redes | Compatibilidad con proxy, compatibilidad con Private Link | Compatibilidad solo con proxy |

Tipos de dispositivos compatibles

| Tipo de dispositivo | ¿Compatible? | Método de instalación | Información adicional |

|---|---|---|---|

| Windows 11, 10 escritorios, estaciones de trabajo | Sí | Instalador de clientes | Instala el agente mediante un instalador MSI de Windows. |

| Equipos portátiles con Windows 11 u 10 | Sí | Instalador de clientes | Instale el agente mediante un instalador MSI de Windows (la instalación funciona en equipos portátiles, pero el agente aún no está optimizado para el consumo de batería o red). |

| Máquinas virtuales (VMs), conjuntos de escalado | No | Extensión de máquina virtual | Instale el agente mediante el marco de extensión de Azure. |

| Servidores locales | No | Extensión de máquina virtual (con el agente de Azure Arc) | Instala el agente mediante el marco de extensión de Azure, proporcionado para el entorno local mediante la instalación del agente de Azure Arc. |

Requisitos previos

La máquina debe ejecutar el sistema operativo cliente Windows versión 10 RS4 o posterior.

Para descargar el instalador, la máquina debe tener C++ Redistributable, versión 2015 o superior instalado.

La máquina debe estar unida a un dominio a un inquilino de Microsoft Entra (unido o unido a máquinas híbridas). Cuando la máquina está unida a un dominio, el agente puede capturar tokens de dispositivo de Microsoft Entra para autenticar y capturar DCR de Azure.

Compruebe si necesita permisos de administrador de inquilinos en el inquilino de Microsoft Entra.

La máquina virtual debe tener acceso a los siguientes puntos de conexión HTTPS:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Ejemplo:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Ejemplo:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Si usa vínculos privados en el agente, también debe agregar los puntos de conexión de recopilación de datos.

DCR que desea asociar a los dispositivos. Si aún no existe, cree una regla de recopilación de datos. No asocie todavía la regla a ningún recurso.

Antes de usar cualquier cmdlet de PowerShell, asegúrese de que el módulo de PowerShell relacionado con el cmdlet esté instalado e importado.

Limitaciones

- Las reglas de recopilación de datos que cree para las máquinas cliente de Windows solo pueden tener como destino todo el ámbito de inquilino de Microsoft Entra. Es decir, una regla de recopilación de datos asociada a un objeto supervisado se aplica a todas las máquinas cliente de Windows en las que se instala el agente de Azure Monitor mediante este instalador del cliente dentro del inquilino. Todavía no se admite la segmentación pormenorizada mediante reglas de recopilación de datos para dispositivos cliente de Windows.

- El agente de Azure Monitor no admite la supervisión de máquinas de Windows conectadas por medio de vínculos privados de Azure.

- El agente instalado mediante el instalador de cliente de Windows está diseñado principalmente para equipos de escritorio o estaciones de trabajo de Windows que siempre están conectados. Aunque puede instalar el agente de Azure Monitor en equipos portátiles mediante el instalador, el agente no está optimizado para el consumo de batería y las limitaciones de red de un portátil.

- Las métricas de Azure Monitor no se admiten como destino para dispositivos cliente Windows.

Instalación del agente

Descargue el instalador MSI del agente de Windows.

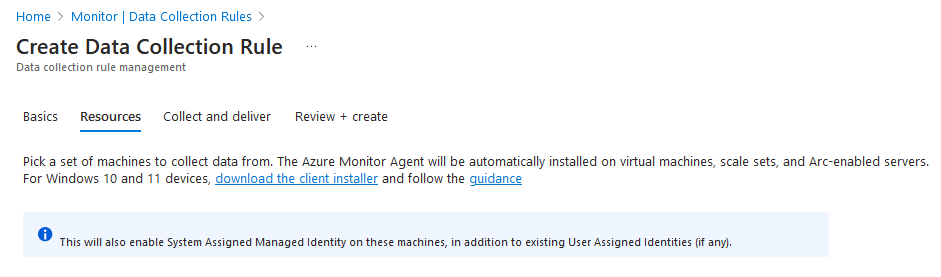

También puede descargarlo en Azure Portal. En el menú del portal, vaya a Monitor>Reglas de recopilación de datos>Crear como se muestra en el recorte de pantalla siguiente:

Abra una ventana del símbolo del sistema de administración con privilegios elevados y cambie el directorio a la ubicación donde descargó el instalador.

Para realizar la instalación con la configuración predeterminada, ejecute el comando siguiente:

msiexec /i AzureMonitorAgentClientSetup.msi /qnPara instalar con rutas de acceso de archivo personalizadas, la configuración del proxy de red, o en una nube no pública, use el siguiente comando. Use los valores de la tabla siguiente.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parámetro Descripción INSTALLDIRRuta de acceso del directorio donde se instalan los archivos binarios del agente. DATASTOREDIRRuta de acceso del directorio donde el agente almacena sus registros operativos y los datos. PROXYUSEDebe establecerse en truepara usar un proxy.PROXYADDRESSEstablezca en la dirección de proxy. PROXYUSEdebe establecerse paratrueque se aplique correctamente.PROXYUSEAUTHEstablézcalo en truesi un proxy requiere autenticación.PROXYUSERNAMEEstablezca en el nombre de usuario del proxy. PROXYUSEyPROXYUSEAUTHdeben establecerse entrue.PROXYPASSWORDEstablezca en la contraseña del proxy. PROXYUSEyPROXYUSEAUTHdeben establecerse entrue.CLOUDENVEstablezca en el nombre de la nube: Azure Commercial,Azure China,Azure US Gov,Azure USNat, oAzure USSec.Compruebe que la instalación es correcta:

- Abre Panel de control>Programas y características. Asegúrese de que el Agente de Azure Monitor aparezca en la lista de programas.

- Abra Servicios y confirme que aparece el Agente Azure Monitor y el Estado es Ejecución.

Vaya a la sección siguiente para crear un objeto supervisado que se asociará a DCR para iniciar el agente.

Nota:

Si instala el agente mediante el instalador de cliente, actualmente no puede actualizar la configuración del agente local después de instalar el agente. Para actualizar esta configuración, desinstale y vuelva a instalar el agente de Azure Monitor.

Creación y asociación de un objeto supervisado

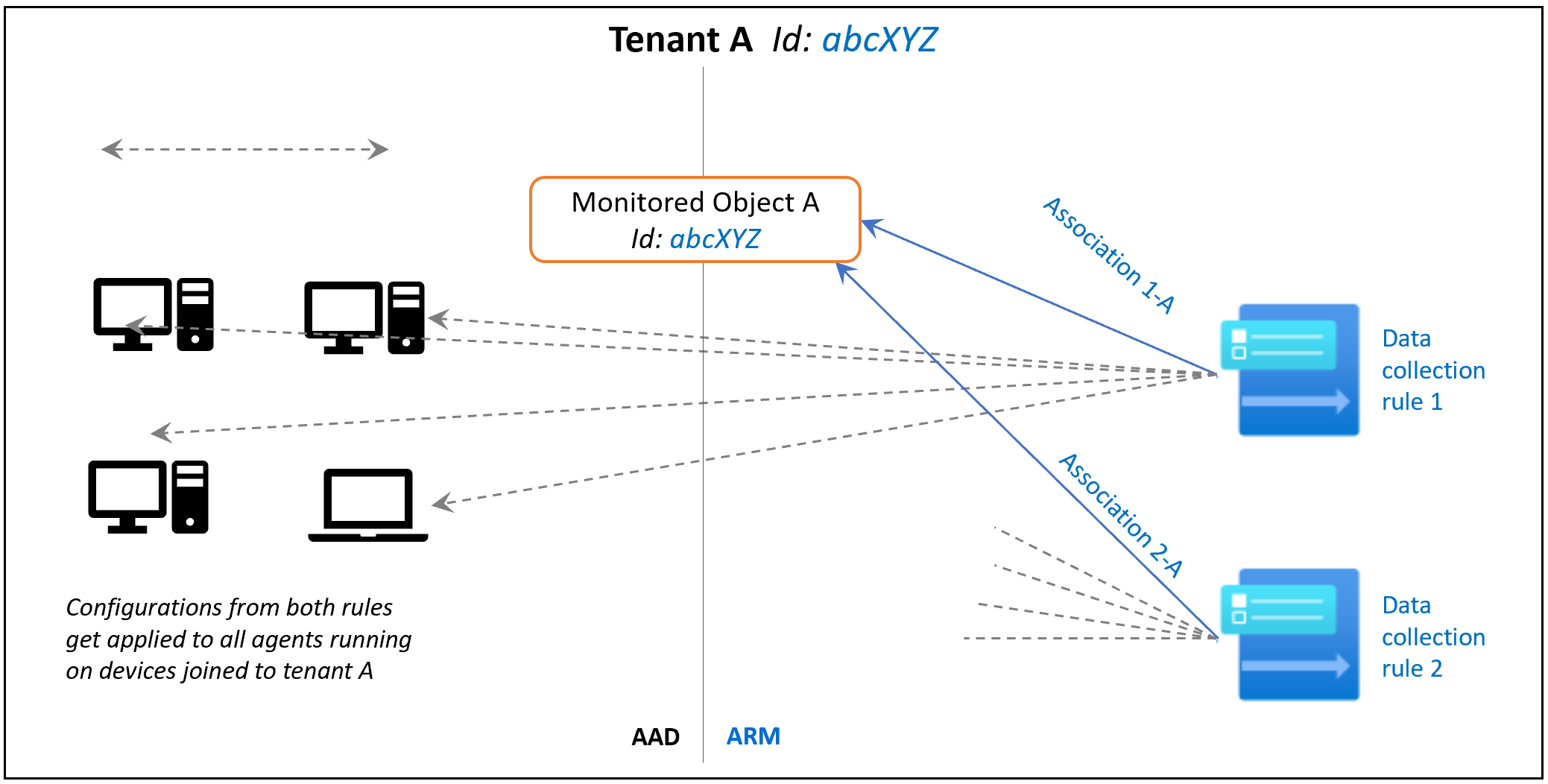

A continuación, cree un objeto supervisado, que representa el inquilino de Microsoft Entra en Azure Resource Manager. A continuación, los DCR se asocian a la entidad de Azure Resource Manager. Azure asocia un objeto supervisado a todas las máquinas cliente de Windows en el mismo inquilino de Microsoft Entra.

Actualmente, el ámbito de esta asociación se limita al inquilino de Microsoft Entra. La configuración que se aplica al inquilino de Microsoft Entra se aplica a todos los dispositivos que forman parte del inquilino y ejecutan el agente instalado a través del instalador de cliente. Los agentes instalados a través de la extensión de máquina virtual no están en el ámbito y no se ven afectados.

En la imagen siguiente se muestra cómo funciona la asociación de objetos supervisados:

A continuación, continúe en la sección siguiente para crear y asociar DCR a un objeto supervisado mediante la API de REST o comandos de Azure PowerShell.

Permisos requeridos

Dado que un objeto supervisado es un recurso de nivel de inquilino, el ámbito de los permisos es mayor que el ámbito de los permisos necesarios para una suscripción. Es posible que se requiera un administrador de inquilinos de Azure para realizar este paso. Complete los Pasos de para elevar un administrador de inquilinos de Microsoft Entra como administrador de inquilinos de Azure. Proporciona permisos de propietario de administrador de Microsoft Entra en el ámbito raíz. Este ámbito de permisos es necesario para todos los métodos descritos en la sección siguiente.

Uso de API REST

En las secciones siguientes se describen los pasos para crear un DCR y asociarlo a un objeto supervisado mediante la API de REST:

- Asignación del rol Colaborador de objetos supervisados al operador.

- Crear un objeto supervisado.

- Asocie el DCR al objeto supervisado.

Estas tareas también se describen:

- Enumeración de las asociaciones con el objeto supervisado.

- Desasocie el DCR del objeto supervisado.

Asignación del rol Colaborador de objetos supervisados al operador

Este paso concede permisos para crear y vincular un objeto supervisado a un usuario o grupo.

URI de solicitud

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

Parámetros de URI

| Nombre | En | Tipo | Descripción |

|---|---|---|---|

roleAssignmentGUID |

path | string | Proporcione cualquier identificador único global (GUID) válido. Puede generar un GUID mediante un Generador GUID. |

Encabezados

- Autorización: token de portador de Azure Resource Manager (use Get-AzAccessToken u otro método)

- Content-Type: Application/json

Cuerpo de la solicitud

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Parámetros del cuerpo

| Nombre | Descripción |

|---|---|

roleDefinitionId |

Valor fijo: identificador de definición de rol del rol Colaborador de objetos supervisados: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Proporcione el valor Object Id de la identidad del usuario al que se debe asignar el rol. Puede ser el usuario que ha elevado al principio del paso 1 u otro usuario o grupo que complete los pasos posteriores. |

Una vez completado este paso, volver a autenticar la sesión y volver a adquirir el token de portador de Azure Resource Manager.

Crear un objeto supervisado

En este paso se crea el objeto supervisado para el ámbito de inquilino de Microsoft Entra. Se utiliza para representar los dispositivos cliente firmados con esa identidad de inquilino de Microsoft Entra.

Permisos necesarios: cualquier persona que tenga el rol Colaborador de objetos supervisados en un ámbito adecuado puede realizar esta operación, como se asigna en el paso 1.

URI de solicitud

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

Parámetros de URI

| Nombre | En | Tipo | Descripción |

|---|---|---|---|

AADTenantId |

path | string | Identificador del inquilino de Microsoft Entra al que pertenece el dispositivo. El objeto supervisado se crea mediante el mismo identificador. |

Encabezados

- Autorización: token de portador de Azure Resource Manager

- Content-Type: Application/json

Cuerpo de la solicitud

{

"properties":

{

"location":"eastus"

}

}

Parámetros del cuerpo

| Nombre | Descripción |

|---|---|

location |

Región de Azure donde se almacena el objeto supervisado. Debe ser la misma región en la que creó el DCR. Esta región es la ubicación donde se producen las comunicaciones del agente. |

Asocie el DCR al objeto supervisado

Ahora asocie el DCR al objeto supervisado mediante la creación de asociaciones de reglas de recopilación de datos (DCRAs).

Permisos necesarios: cualquier persona que tenga el rol Colaborador de objetos supervisados en un ámbito adecuado puede realizar esta operación, como se asigna en el paso 1.

URI de solicitud

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI de solicitud de ejemplo

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parámetros de URI

| Nombre | En | Tipo | Descripción |

|---|---|---|---|

MOResourceId |

path | string | Identificador de recurso completo del objeto supervisado creado en el paso 2. Ejemplo: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Encabezados

- Autorización: token de portador de Azure Resource Manager

- Content-Type: Application/json

Cuerpo de la solicitud

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Parámetros del cuerpo

| Nombre | Descripción |

|---|---|

dataCollectionRuleID |

Identificador de recurso de un DCR existente que ha creado en la misma región que el objeto supervisado. |

Enumeración de las asociaciones con el objeto supervisado

Si necesita ver las asociaciones, puede enumerar las asociaciones del objeto supervisado.

Permisos necesarios: cualquier persona que tenga el rol Lector en un ámbito adecuado puede realizar esta operación, similar a los permisos asignados en el paso 1.

URI de solicitud

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

URI de solicitud de ejemplo

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

Desasociar el DCR del objeto supervisado

Si necesita quitar una asociación de un DCR del objeto supervisado.

Permisos necesarios: cualquier persona que tenga el rol Colaborador de objetos supervisados en un ámbito adecuado puede realizar esta operación, como se asigna en el paso 1.

URI de solicitud

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI de solicitud de ejemplo

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parámetros de URI

| Nombre | En | Tipo | Descripción |

|---|---|---|---|

MOResourceId |

path | string | Identificador de recurso completo del objeto supervisado creado en el paso 2. Ejemplo: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

path | string | Nombre de la asociación. El nombre distingue mayúsculas de minúsculas. Ejemplo: assoc01 |

Encabezados

- Autorización: token de portador de Azure Resource Manager

- Content-Type: Application/json

Uso de Azure PowerShell para la incorporación

El siguiente script de Azure PowerShell crea un DCR y lo asocia a un objeto supervisado y a continuación, enumera las asociaciones.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Comprobación de la configuración correcta de la operación

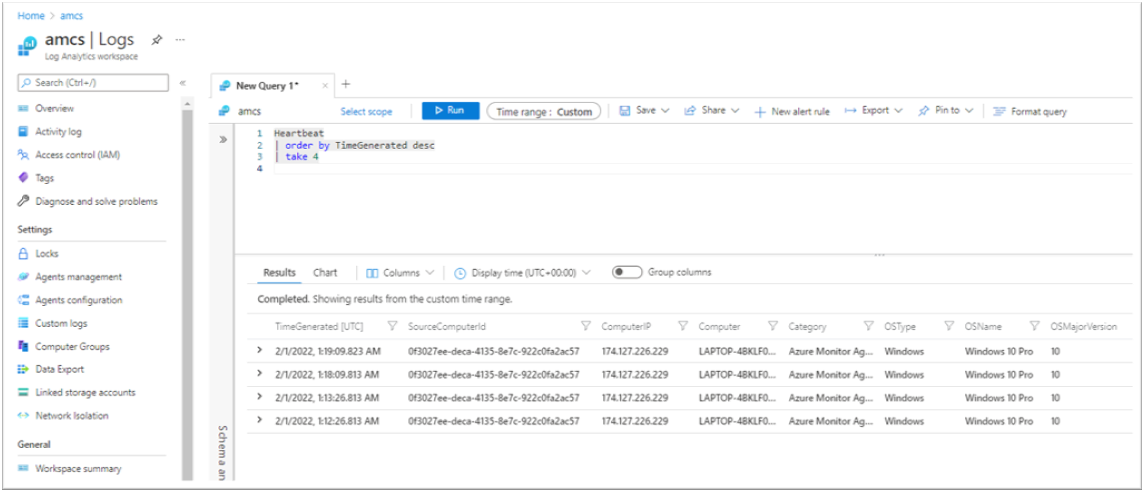

En el área de trabajo de Log Analytics que especificó como destino en las DCR, compruebe la tabla Heartbeat y otras tablas que configuró en las reglas.

Las columnas SourceComputerId, Computer, y ComputerIP deben reflejar la información del dispositivo cliente respectivamente y la columna Categoría debe indicar Agente de Azure Monitor.

Uso de PowerShell para la retirada

El siguiente script de PowerShell desasocia un DCR de un objeto supervisado.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Administración del agente

En las secciones siguientes se muestra cómo administrar el agente:

- Comprobación de la versión del agente

- Desinstalación del agente

- Actualización del agente

Comprobación de la versión del agente

- Abre Panel de control>Programas y características.

- En la lista de programas, seleccione Agente de Azure Monitor.

- Compruebe el valor de Version.

También puede comprobar la versión del agente en Configuración.

Desinstalación del agente

- Abre Panel de control>Programas y características.

- En la lista de programas, seleccione Agente de Azure Monitor.

- En la barra de menús, seleccione Desinstalar.

También puede desinstalar el agente en Configuración.

Si tiene problemas al desinstalar el agente, consulte Solución de problemas.

Actualización del agente

Para actualizar la versión, instale la nueva versión a la que desea actualizar.

Solución de problemas

Visualización de los registros de diagnóstico del agente

Vuelva a ejecutar la instalación con el registro activado y especifique el nombre del archivo de registro:

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>.Los registros en tiempo de ejecución se recopilan automáticamente en la ubicación predeterminadaC:\Resources\Azure Monitor Agent\ o en la ruta de acceso del archivo especificada durante la instalación.

- Si no encuentra la ruta de acceso, la ubicación exacta se indica en el registro como

AMADataRootDirPathenHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- Si no encuentra la ruta de acceso, la ubicación exacta se indica en el registro como

La carpeta ServiceLogs contiene el registro del servicio Windows del agente de Azure Monitor, que inicia y administra los procesos del agente de Azure Monitor.

AzureMonitorAgent.MonitoringDataStorecontiene datos y registros de los procesos del agente de Azure Monitor.

Resolución de problemas de instalación y desinstalación

En las secciones siguientes se describe cómo resolver problemas de instalación y desinstalación.

Falta DLL

Mensaje de error: "Hay un problema con este paquete de Windows Installer. No se pudo ejecutar un archivo DLL necesario para que este instalador se complete..."

Resolución: asegúrese de instalar C++ Redistributable (>2015) antes de instalar el agente de Azure Monitor. Instale el archivo redistribuible correspondiente e inténtelo de nuevo.

No unido a Microsoft Entra

Mensaje de error: "Error de recuperación de identificadores de inquilino y dispositivo"

Resolución: ejecute el comando dsregcmd /status. La salida esperada se AzureAdJoined : YES en la sección Device State. Si esta salida no aparece, únase al dispositivo con un inquilino de Microsoft Entra e inténtelo de nuevo.

Se ha producido un error en la instalación silenciosa desde el símbolo del sistema

Asegúrese de iniciar el instalador mediante la opción Ejecutar como administrador. La instalación silenciosa solo se puede iniciar en un símbolo del sistema del administrador.

Se produce un error en la desinstalación porque el desinstalador no puede detener el servicio

- Si hay una opción para intentar desinstalarla de nuevo, inténtelo de nuevo.

- Si el reintento del desinstalador no funciona, cancele la desinstalación y detenga el servicio del agente de Azure Monitor en Services>Aplicaciones de escritorio.

- Vuelva a intentar la desinstalación.

Forzar la desinstalación manualmente cuando el desinstalador no funciona

- Detenga el servicio agente de Azure Monitor. A continuación, intente de nuevo la desinstalación. Si se produce un error, continúe con los pasos siguientes.

- Elimine el servicio agente de Azure Monitor mediante la ejecución

sc delete AzureMonitorAgenten un símbolo del sistema del administrador. - Descargue una herramienta de destino y desinstale el agente de Azure Monitor.

- Elimine los archivos binarios del agente de Azure Monitor. De manera predeterminada, los archivos binarios del agente se almacenan en Archivos de programa\Agente de Azure Monitor.

- Elimine los registros y los datos del agente de Azure Monitor. De manera predeterminada, los datos y registros del agente se almacenan en C:\Resources\Agente de Azure Monitor.

- Abra el Registro. Compruebe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Si existe, elimine la clave.

Problemas operativos y posteriores a la instalación

Una vez instalado correctamente el agente (es decir, si ve que se está ejecutando el servicio del agente, pero no ve los datos esperados), siga los pasos estándar de solución de problemas que se indican para una Máquina virtual Windows y un Servidor habilitado para Windows Arc, respectivamente.

Preguntas más frecuentes

Obtenga respuestas a las preguntas comunes.

¿Azure Arc es necesario para las máquinas unidas a Microsoft Entra?

No. Las máquinas unidas a Microsoft Entra (o unidas a híbridos de Microsoft Entra) que ejecutan Windows 11 o 10 (SO cliente) no requieren que se instale Azure Arc. En su lugar, puede usar el instalador MSI de Windows para el agente de Azure Monitor.

Preguntas y comentarios

Realice esta encuesta rápida o comparta sus comentarios o preguntas sobre el instalador de cliente.