Simplificación de los requisitos de configuración de red con la puerta de enlace de Azure Arc (versión preliminar)

Si usa servidores proxy empresariales para administrar el tráfico saliente, la puerta de enlace de Azure Arc (versión preliminar) puede ayudar a simplificar el proceso de habilitación de la conectividad.

La puerta de enlace de Azure Arc (versión preliminar) le permite:

- Conectarse a Azure Arc abriendo el acceso de red pública a solo siete nombres de dominio completos (FQDN).

- Ver y auditar todo el tráfico que los agentes de Arc envían a Azure a través de la puerta de enlace de Arc.

Importante

La puerta de enlace de Azure Arc está actualmente en versión preliminar.

Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

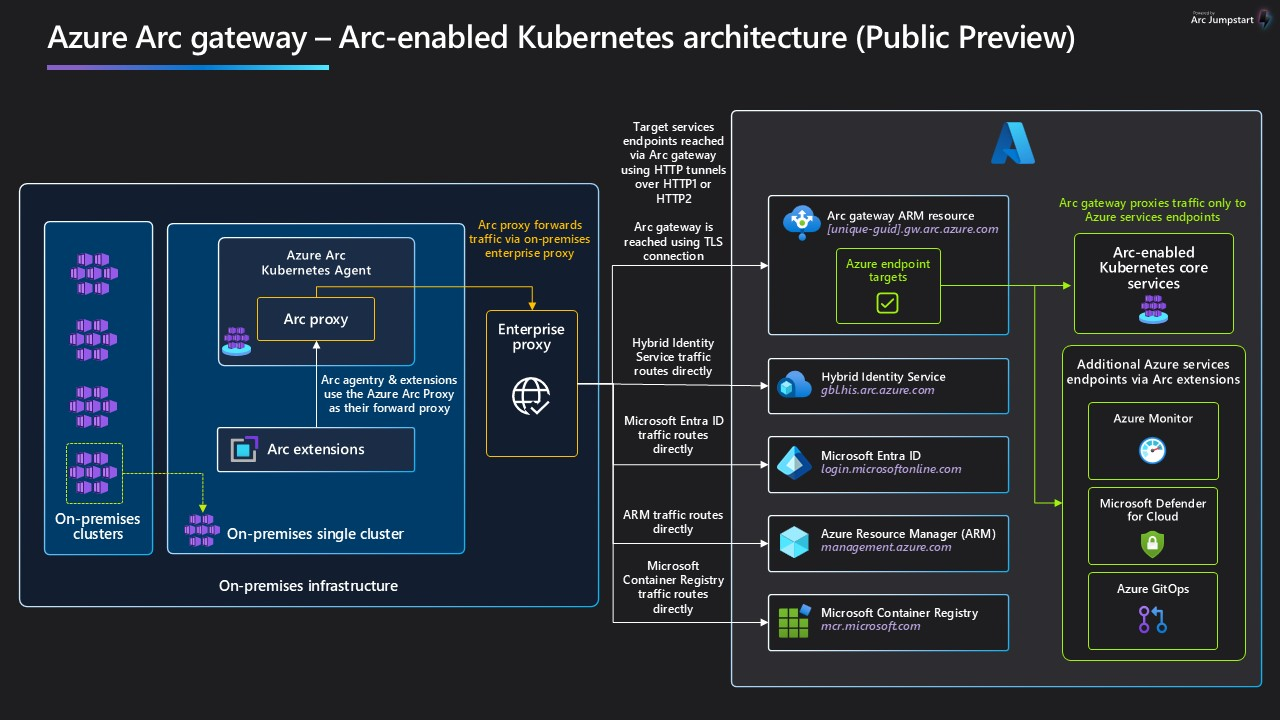

Funcionamiento de la puerta de enlace de Azure Arc

La puerta de enlace de Arc funciona mediante la introducción de dos nuevos componentes

El recurso de puerta de enlace de Arc es un recurso de Azure que actúa como front-end común para el tráfico de Azure. El recurso de puerta de enlace se sirve en un dominio o dirección URL específico. Debe crear este recurso siguiendo los pasos descritos en este artículo. Después de crear correctamente el recurso de puerta de enlace, este dominio o dirección URL se incluye en la respuesta correcta.

El proxy de Arc es un nuevo componente que se ejecuta como su propio pod (denominado "Proxy de Azure Arc"). Este componente actúa como proxy de reenvío usado por agentes y extensiones de Azure Arc. No hay ninguna configuración necesaria en su parte para el Proxy de Azure Arc. A partir de la versión 1.21.10 de los agentes de Kubernetes habilitados para Arc, este pod forma parte ahora de los agentes principales de Arc y se ejecuta en el contexto de un clúster de Kubernetes habilitado para Arc.

Cuando la puerta de enlace está en vigor, el tráfico fluye a través de los siguientes saltos: Agentes de Arc → Proxy de Azure Arc → Proxy de empresa → Puerta de enlace de Arc → Servicio de destino.

Limitaciones actuales

Durante la versión preliminar pública, se aplican las siguientes limitaciones. Tenga en cuenta estos factores al planear la configuración.

- Los proxies de terminación TLS no se admiten con la puerta de enlace de Arc.

- No puede usar ExpressRoute/VPN de sitio a sitio ni puntos de conexión privados además de la puerta de enlace de Arc.

- Hay un límite de cinco recursos de puerta de enlace de Arc por suscripción de Azure.

Puede crear un recurso de puerta de enlace de Arc mediante la CLI de Azure o Azure PowerShell.

Al crear el recurso de puerta de enlace de Arc, especifique la suscripción y el grupo de recursos en el que se crea el recurso, junto con una región de Azure. Sin embargo, todos los recursos habilitados para Arc del mismo inquilino pueden usar el recurso, independientemente de su propia suscripción o región.

Para crear recursos de puerta de enlace de Arc y administrar su asociación con clústeres de Kubernetes habilitados para Arc, se requieren los siguientes permisos:

Microsoft.Kubernetes/connectedClusters/settings/default/writeMicrosoft.hybridcompute/gateways/readMicrosoft.hybridcompute/gateways/write

Crear el recurso de puerta de enlace de Arc

En una máquina con acceso a Azure, ejecute el siguiente comando de la CLI de Azure:

az extension add -n arcgatewayA continuación, ejecute el siguiente comando de la CLI de Azure para crear el recurso de puerta de enlace de Arc y reemplace los marcadores de posición por los valores deseados:

az arcgateway create --name <gateway's name> --resource-group <resource group> --location <region> --gateway-type public --allowed-features * --subscription <subscription name or id>

Por lo general, la creación del recurso de puerta de enlace de Arc tarda aproximadamente diez minutos.

Confirmar acceso a las direcciones URL necesarias

Una vez creado correctamente el recurso, la respuesta correcta incluirá la dirección URL de la puerta de enlace de Arc. Asegúrese de que la dirección URL de la puerta de enlace de Arc y todas las direcciones URL siguientes están permitidas en el entorno en el que residen los recursos de Arc.

| URL | Propósito |

|---|---|

[Your URL prefix].gw.arc.azure.com |

Dirección URL de la puerta de enlace. Esta dirección URL se puede obtener ejecutando az arcgateway list después de crear el recurso. |

management.azure.com |

Punto de conexión de Azure Resource Manager, necesario para el canal de control de ARM. |

<region>.obo.arc.azure.com |

Obligatorio cuando se configura Conexión de clúster. |

login.microsoftonline.com, <region>.login.microsoft.com |

Punto de conexión de Microsoft Entra ID, que se usa para adquirir tokens de acceso de identidad. |

gbl.his.arc.azure.com, <region>.his.arc.azure.com |

Punto de conexión de servicio en la nube para comunicarse con agentes de Arc. Usa nombres cortos, por ejemplo eus, para Este de EE. UU. |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Necesario para extraer imágenes de contenedor para agentes de Azure Arc. |

Incorporar clústeres de Kubernetes a Azure Arc con el recurso de puerta de enlace de Arc

Asegúrese de que el entorno cumple todos los requisitos previos necesarios para Kubernetes habilitado para Azure Arc. Dado que usa la puerta de enlace de Azure Arc, no es necesario cumplir el conjunto completo de requisitos de red.

En la máquina de implementación, establezca las variables de entorno necesarias para que la CLI de Azure use el servidor proxy de salida:

export HTTP_PROXY=<proxy-server-ip-address>:<port>export HTTPS_PROXY=<proxy-server-ip-address>:<port>export NO_PROXY=<cluster-apiserver-ip-address>:<port>En el clúster de Kubernetes, ejecute el comando connect con los parámetros

proxy-httpsyproxy-httpespecificados. Si el servidor proxy está configurado con HTTP y HTTPS, asegúrese de usar--proxy-httppara el proxy HTTP y--proxy-httpspara el proxy HTTPS. Si el servidor proxy solo usa HTTP, puede usar ese valor para ambos parámetros.az connectedk8s connect -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id> --proxy-https <proxy_value> --proxy-http http://<proxy-server-ip-address>:<port> --proxy-skip-range <excludedIP>,<excludedCIDR> --location <region>Nota:

Algunas solicitudes de red, como las que implican la comunicación entre servicios en el clúster, deben estar separadas del tráfico que se enruta a través del servidor proxy para la comunicación saliente. El parámetro

--proxy-skip-rangese puede usar para especificar el intervalo CIDR y los puntos de conexión en formato separado por comas para que las comunicaciones entre los agentes y estos puntos de conexión no se realicen a través del proxy de salida. Como mínimo, el intervalo CIDR de los servicios del clúster debe especificarse como valor para este parámetro. Por ejemplo, sikubectl get svc -Adevuelve una lista de servicios donde todos los servicios tienen valoresClusterIPen el intervalo10.0.0.0/16, el valor que se va a especificar para--proxy-skip-rangees10.0.0.0/16,kubernetes.default.svc,.svc.cluster.local,.svc.--proxy-http--proxy-httpsy--proxy-skip-rangese esperan para la mayoría de los entornos de proxy de salida.--proxy-certsolo se necesita si hay que insertar en el almacén de certificados de confianza de pods del agente certificados de confianza que espera el proxy.El proxy de salida debe configurarse para permitir conexiones de WebSocket.

Configurar clústeres existentes para usar la puerta de enlace de Arc

Para actualizar los clústeres existentes para que usen la puerta de enlace de Arc, ejecute el siguiente comando:

az connectedk8s update -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id>

Para comprobar que la actualización se realizó correctamente, ejecute el siguiente comando y confirme que la respuesta es true:

az connectedk8s show -g <resource_group> -n <cluster_name> --query 'gateway.enabled'

Después de actualizar los clústeres para usar la puerta de enlace de Arc, algunos de los puntos de conexión de Arc que se permitían anteriormente en el proxy empresarial o los firewalls ya no son necesarios y se pueden quitar. Se recomienda esperar al menos una hora antes de quitar los puntos de conexión que ya no sean necesarios. Asegúrese de no quitar ninguno de los puntos de conexión necesarios para la puerta de enlace de Arc.

Eliminar puerta de enlace de Arc

Para deshabilitar la puerta de enlace de Arc y quitar la asociación entre el recurso de puerta de enlace de Arc y el clúster habilitado para Arc, ejecute el siguiente comando:

az connectedk8s update -g <resource_group> -n <cluster_name> --disable-gateway

Supervisión del tráfico

Para auditar el tráfico de la puerta de enlace, vea los registros del enrutador de puerta de enlace:

- Ejecute

kubectl get pods -n azure-arc: - Identificar el pod de proxy de Arc (su nombre comenzará por

arc-proxy-). - Ejecute

kubectl logs -n azure-arc <Arc Proxy pod name>:

Otros escenarios

Durante la versión preliminar pública, la puerta de enlace de Arc cubre los puntos de conexión necesarios para incorporar un clúster y una parte de los puntos de conexión necesarios para escenarios adicionales habilitados para Arc. En función de los escenarios que adopte, seguirá siendo necesario permitir puntos de conexión adicionales en el proxy.

Todos los puntos de conexión enumerados para los siguientes escenarios deben permitirse en el proxy de empresa cuando la puerta de enlace de Arc está en uso:

- Información sobre contenedores en Azure Monitor:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

- Azure Key Vault:

<vault-name>.vault.azure.net

- Azure Policy:

data.policy.core.windows.netstore.policy.core.windows.net

- Microsoft Defender para contenedores:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com

- Servicios de datos habilitados para Azure Arc

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com