La administración de identidad y acceso (IAM) es el marco de procesos, directivas y tecnologías que abarca la administración de identidades y a lo que pueden acceder. IAM incluye componentes que admiten la autenticación y autorización de usuarios y otras cuentas en un sistema.

Cualquier componente de un sistema IAM puede provocar una interrupción. La resistencia de IAM es la capacidad de soportar la interrupción de los componentes del sistema IAM y de recuperarse con un impacto mínimo en la empresa, los usuarios, los clientes y las operaciones. En esta guía se describen las maneras de crear un sistema IAM resistente.

Para promover la resistencia de IAM:

- Suponga que se producirán interrupciones y planee para ellas.

- Reduzca las dependencias, la complejidad y los únicos puntos de error.

- Asegúrese de disponer de un control de errores completo.

Es importante reconocer las contingencias y planear para ellas. Sin embargo, agregar más sistemas de identidad, con sus dependencias y complejidad, podría reducir la resistencia en lugar de aumentarla.

Los desarrolladores pueden ayudar a administrar la resistencia de IAM en sus aplicaciones mediante el uso de identidades administradas de Microsoft Entra siempre que sea posible. Para más información, consulte Aumento de la resistencia de las aplicaciones de autenticación y autorización desarrolladas.

Al planear la resistencia de una solución IAM, tenga en cuenta los siguientes elementos:

- Las aplicaciones que se basan en el sistema IAM.

- Las infraestructuras públicas que usan las llamadas de autenticación, entre las que se incluyen:

- Empresas de telecomunicaciones.

- Proveedor de servicios de Internet.

- Proveedores de clave pública.

- Los proveedores de identidades locales y en la nube.

- Otros servicios que dependen de IAM y las API que los conectan.

- Cualquier otro componente local del sistema.

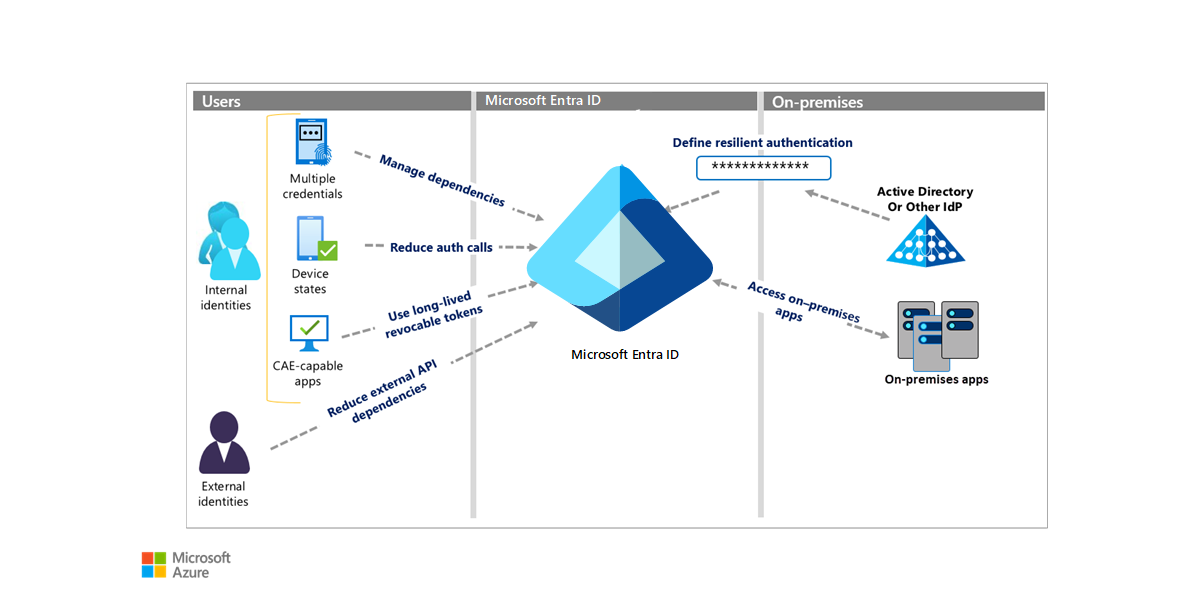

Architecture

En este diagrama se muestran varias maneras de aumentar la resistencia de IAM. Los artículos vinculados explican los métodos en detalle.

Administración de dependencias y reducción de las llamadas de autenticación

Cada llamada de autenticación está sujeta a interrupciones si se produce un error en algún componente de la llamada. Cuando se interrumpe la autenticación debido a errores de los componentes subyacentes, los usuarios no tendrán acceso a sus aplicaciones. Por lo tanto, es importante para la resistencia reducir el número de llamadas de autenticación y el número de dependencias de esas llamadas.

- Administración de dependencias. Aumento de la resistencia con la administración de credenciales.

- Reduzca las llamadas de autenticación. Aumento de la resistencia con estados de dispositivos.

- Reduzca las dependencias de API externas.

Uso de tokens revocables de larga duración

En un sistema de autenticación basado en tokens como Microsoft Entra ID, una aplicación de cliente de usuario debe adquirir un token de seguridad del sistema de identidades para poder tener acceso a una aplicación u otro recurso. Durante el período de validez del token, un cliente puede presentar el mismo token varias veces para acceder a la aplicación.

Si el período de validez expira durante la sesión del usuario, la aplicación rechaza el token y el cliente debe adquirir un nuevo token de Microsoft Entra ID. La adquisición de un nuevo token podría requerir la interacción del usuario, por ejemplo, en los mensajes de credenciales u otros requisitos. La disminución de la frecuencia de las llamadas de autenticación con tokens de larga duración reduce interacciones innecesarias. Sin embargo, debe equilibrar la duración del token con el riesgo creado con menos evaluaciones de directivas.

- Use tokens revocables de larga duración.

- Aumento de la resistencia mediante Evaluación continua de acceso.

Para más información sobre cómo administrar la duración de los tokens, consulte Optimice los avisos de reautenticación y comprenda la duración de la sesión en la autenticación multifactor de Microsoft Entra.

Resistencia híbrida y local

- Cree resistencia en la arquitectura híbrida para definir una autenticación resistente desde Active Directory local u otros proveedores de identidades (IdP).

- Para administrar External Identities, cree resistencia en la autenticación de usuarios externos.

- Para acceder a las aplicaciones locales, cree resistencia en el acceso a las aplicaciones con Application Proxy.

Pasos siguientes

- Aumento de la resistencia de las aplicaciones de autenticación y autorización desarrolladas

- Aumento de la resistencia en la infraestructura de IAM

- Creación de resistencia en la administración de identidades y acceso de clientes con Azure Active Directory B2C