Sufijo de dominio personalizado para App Service Environment

App Service Environment es una característica de Azure App Service que proporciona un entorno completamente aislado y dedicado para ejecutar de forma segura las aplicaciones de App Service a gran escala. La configuración de DNS para el sufijo de dominio predeterminado de App Service Environment no restringe las aplicaciones a solo aquellas que son accesibles por esos nombres. El sufijo de dominio personalizado es una característica de App Service Environment de equilibrador de carga interno (ILB) que permite usar su propio sufijo de dominio para acceder a las aplicaciones de App Service Environment.

Si no cuenta con un entorno de App Service Environment, vea Procedimientos para crear un entorno de App Service Environment v3.

Nota:

En este artículo se tratan las características, las ventajas y los casos de uso de App Service Environment v3, que se usa con los planes de App Service aislado v2.

El sufijo de dominio personalizado define un dominio raíz que App Service Environment usa. En la variación pública de Azure App Service, el dominio raíz predeterminado de todas las aplicaciones web es azurewebsites.net. En el caso de App Service Environment de ILB, el dominio raíz predeterminado es appserviceenvironment.net. Sin embargo, dado que un App Service Environment de ILB es interno para la red virtual de un cliente, los clientes pueden usar un dominio raíz además del predeterminado que tenga sentido utilizar dentro de la red virtual interna de una empresa. Por ejemplo, una empresa hipotética, Contoso Corporation, puede usar el dominio raíz predeterminado internal.contoso.com para las aplicaciones diseñadas para que se resuelvan solo en la red virtual de Contoso, y a las que se pueda acceder solo desde ella. Se puede acceder a una aplicación de esta red virtual mediante APP-NAME.internal.contoso.com.

El sufijo de dominio personalizado es para App Service Environment. Esta característica es diferente de un enlace de dominio personalizado en una instancia de App Service. Para más información sobre los enlaces de los dominios personalizados, consulte Asignación de un nombre DNS personalizado existente a Azure App Service.

Si el certificado usado para el sufijo de dominio personalizado contiene una entrada SAN (nombre alternativo del firmante) para *.scm.CUSTOM-DOMAIN, también se puede acceder el sitio de scm desde APP-NAME.scm.CUSTOM-DOMAIN. Solo puede acceder a scm a través de un dominio personalizado mediante la autenticación básica. El inicio de sesión único solo es posible con el dominio raíz predeterminado.

A diferencia de las versiones anteriores, solo se puede acceder a los puntos de conexión FTPS para App Services en la App Service Environment v3 mediante el sufijo de dominio predeterminado.

La conexión al punto de conexión del sufijo de dominio personalizado debe usar la característica Indicación de nombre de servidor (SNI) para las conexiones basadas en TLS.

Requisitos previos

- Variación del ILB de App Service Environment v3.

- El certificado SSL/TLS válido debe almacenarse en un instancia de Azure Key Vault en el formato .PFX. Para obtener más información sobre el uso de certificados con App Service, consulte Incorporación de un certificado TLS/SSL en Azure App Service.

- El certificado debe ser inferior a 20 kb.

Identidad administrada

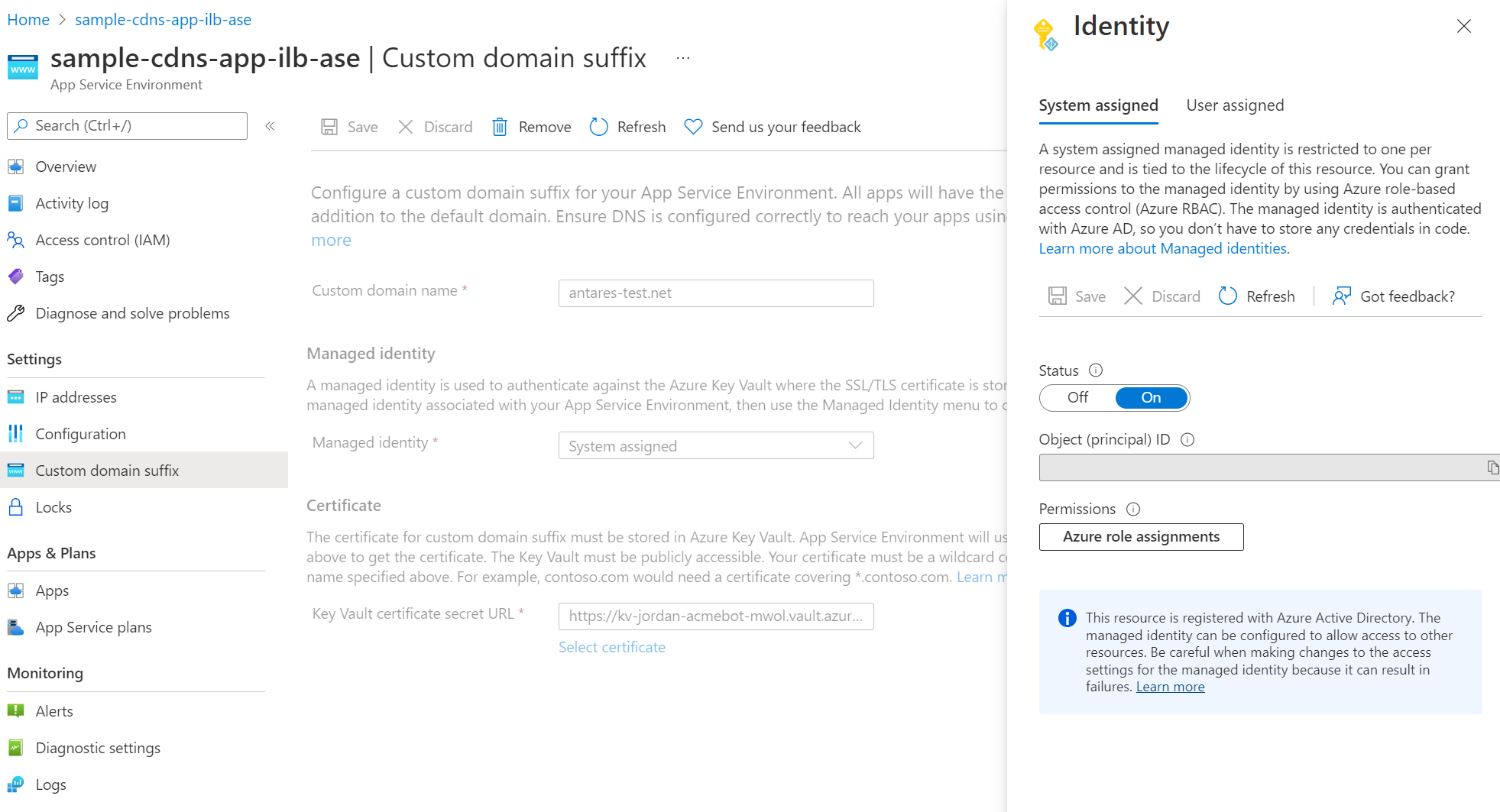

Se usa una identidad administrada para autenticarse en Azure Key Vault donde se almacena el certificado SSL/TLS. Si actualmente no tiene una identidad administrada asociada a App Service Environment, debe configurarla.

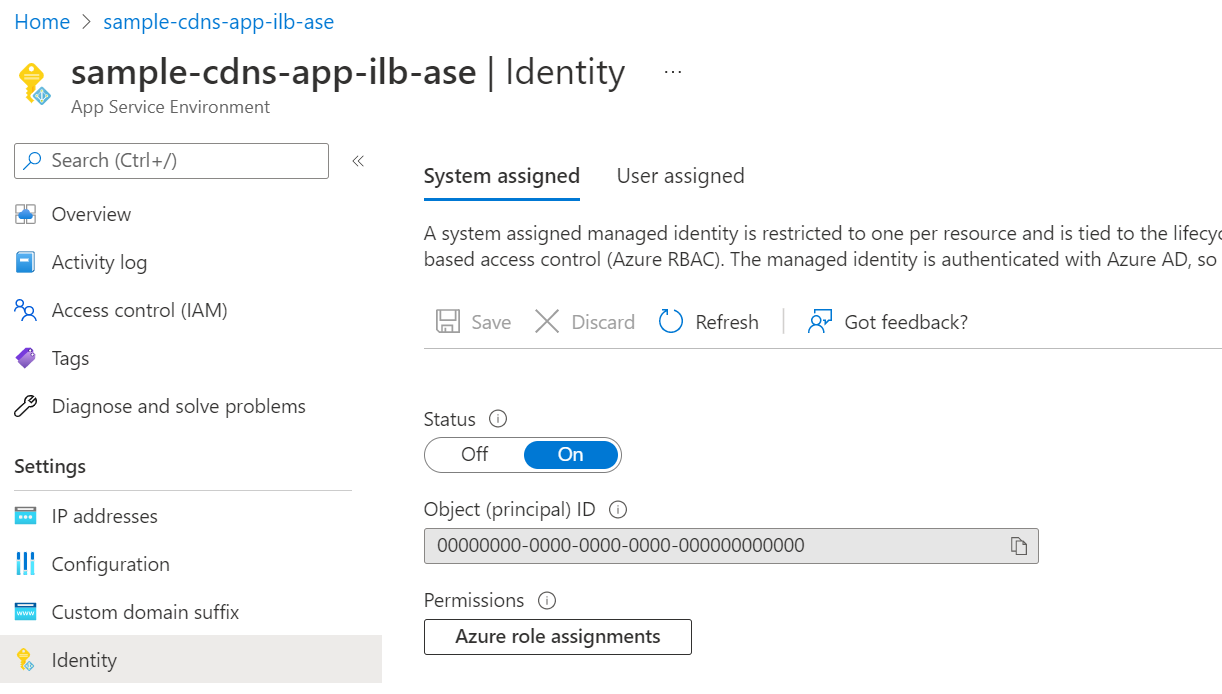

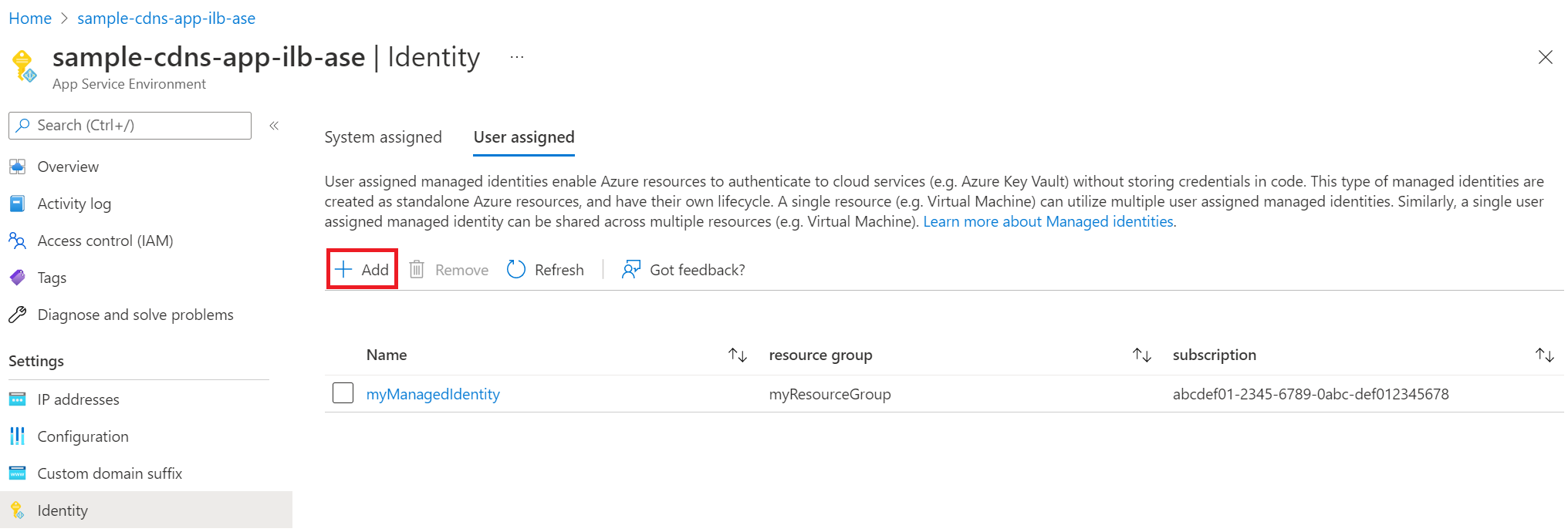

Puede usar una identidad administrada asignada por el sistema o por el usuario. Para crear una identidad asignada por el usuario, consulte Administración de identidades administradas asignadas por el usuario. Si quiere usar una identidad administrada asignada por el sistema y aún no tiene una asignada a App Service Environment, la experiencia del portal de sufijos de dominios personalizados le guía por el proceso de creación. Como alternativa, puede ir a la página Identidad de App Service Environment y configurar y asignar las identidades administradas allí.

Para habilitar una identidad administrada asignada por el sistema, establezca el estado en Activado.

Para asignar una identidad administrada asignada por el usuario, seleccione "Agregar" y busque la identidad que desea usar.

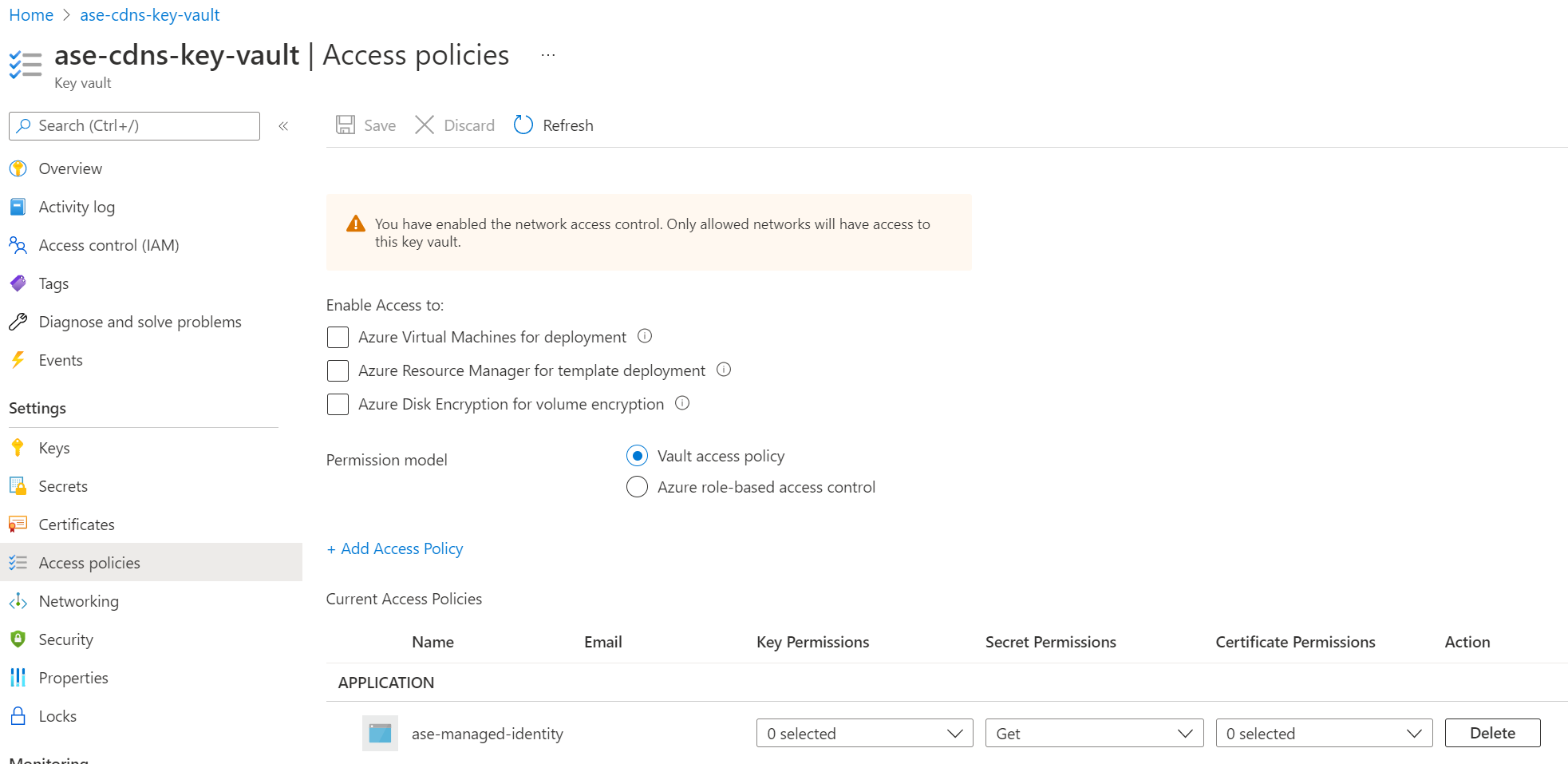

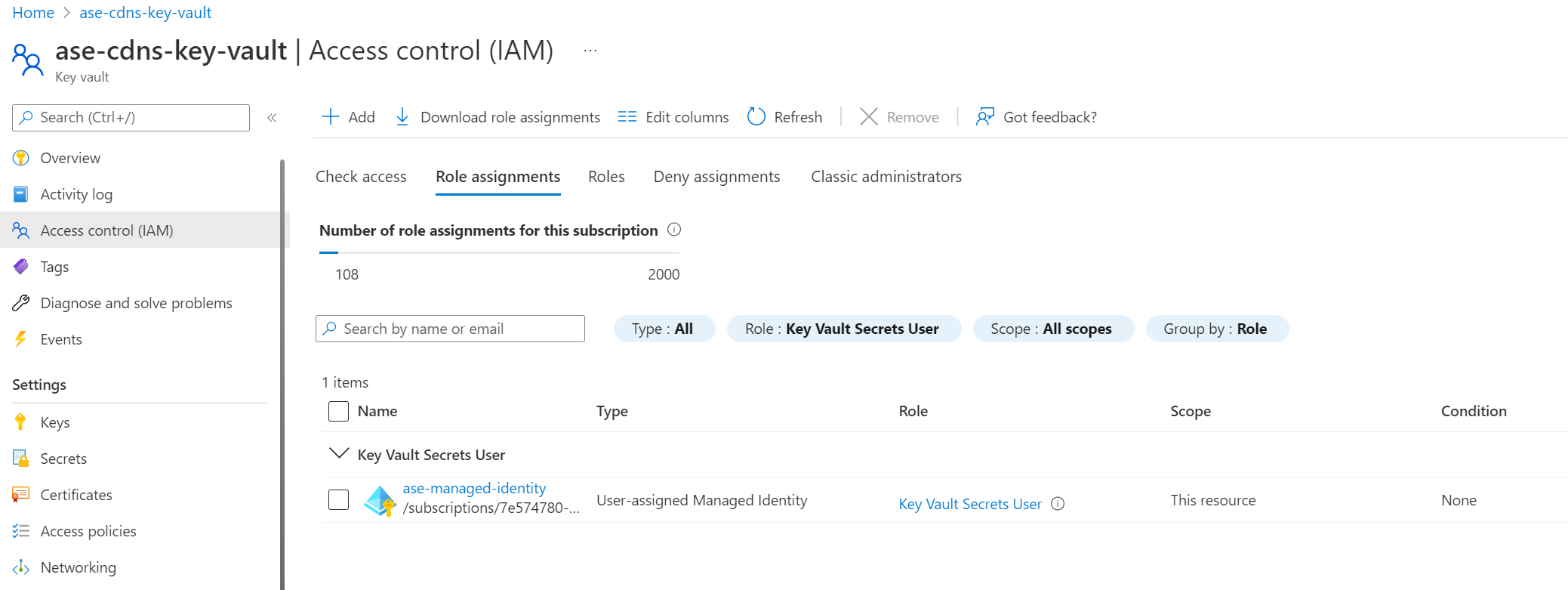

Una vez asignada la identidad administrada a App Service Environment, asegúrese de que la identidad administrada tenga permisos suficientes para Azure Key Vault. Puede usar una directiva de acceso al almacén o un control de acceso basado en rol de Azure.

Si usa una directiva de acceso de Key Vault, la identidad administrada necesita como mínimo el permiso de secretos "Get" para el almacén de claves.

Si decide usar el control de acceso basado en rol de Azure para administrar el acceso al almacén de claves, deberá proporcionar a la identidad administrada, como mínimo, el rol "Usuario de secretos de Key Vault".

Certificado

El certificado para el sufijo de dominio personalizado debe almacenarse en una instancia de Azure Key Vault. El certificado debe cargarse en formato .PFX y tener un tamaño inferior a 20 kb. Actualmente no se admiten los certificados que tengan el formato .PEM. App Service Environment usará la identidad administrada que seleccionó para obtener el certificado.

El certificado debe ser un certificado comodín para el nombre de dominio personalizado seleccionado. Por ejemplo, internal.contoso.com necesitaría un certificado que cubra *.internal.contoso.com. Si certificado usado por el sufijo del dominio personalizado contiene una entrada SAN (nombre alternativo del firmante) para scm; por ejemplo *.scm.internal.contoso.com, el sitio de scm también está disponible mediante el sufijo del dominio personalizado.

Si rota el certificado en Azure Key Vault, App Service Environment recibirá el cambio en un plazo máximo de 24 horas.

Acceso de red a Key Vault

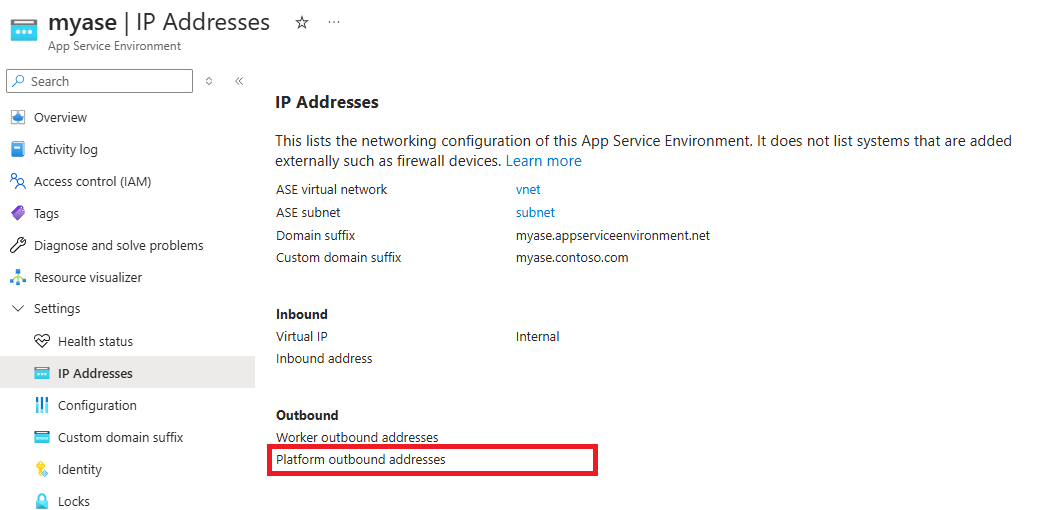

Al almacén de claves se puede acceder públicamente o mediante un punto de conexión privado, al que se puede acceder desde la subred en la que se implementa App Service Environment. Para saber cómo configurar un punto de conexión privado, consulte Integrar almacén de claves con Azure Private Link. Si usa acceso público, puede proteger el almacén de claves para aceptar solo el tráfico de la dirección IP saliente de App Service Environment. App Service Environment usa la dirección IP saliente de la plataforma como la dirección de origen al acceder al almacén de claves. Puede encontrar la dirección IP en la página Direcciones IP de Azure Portal.

Uso de Azure Portal para configurar el sufijo de dominio personalizado

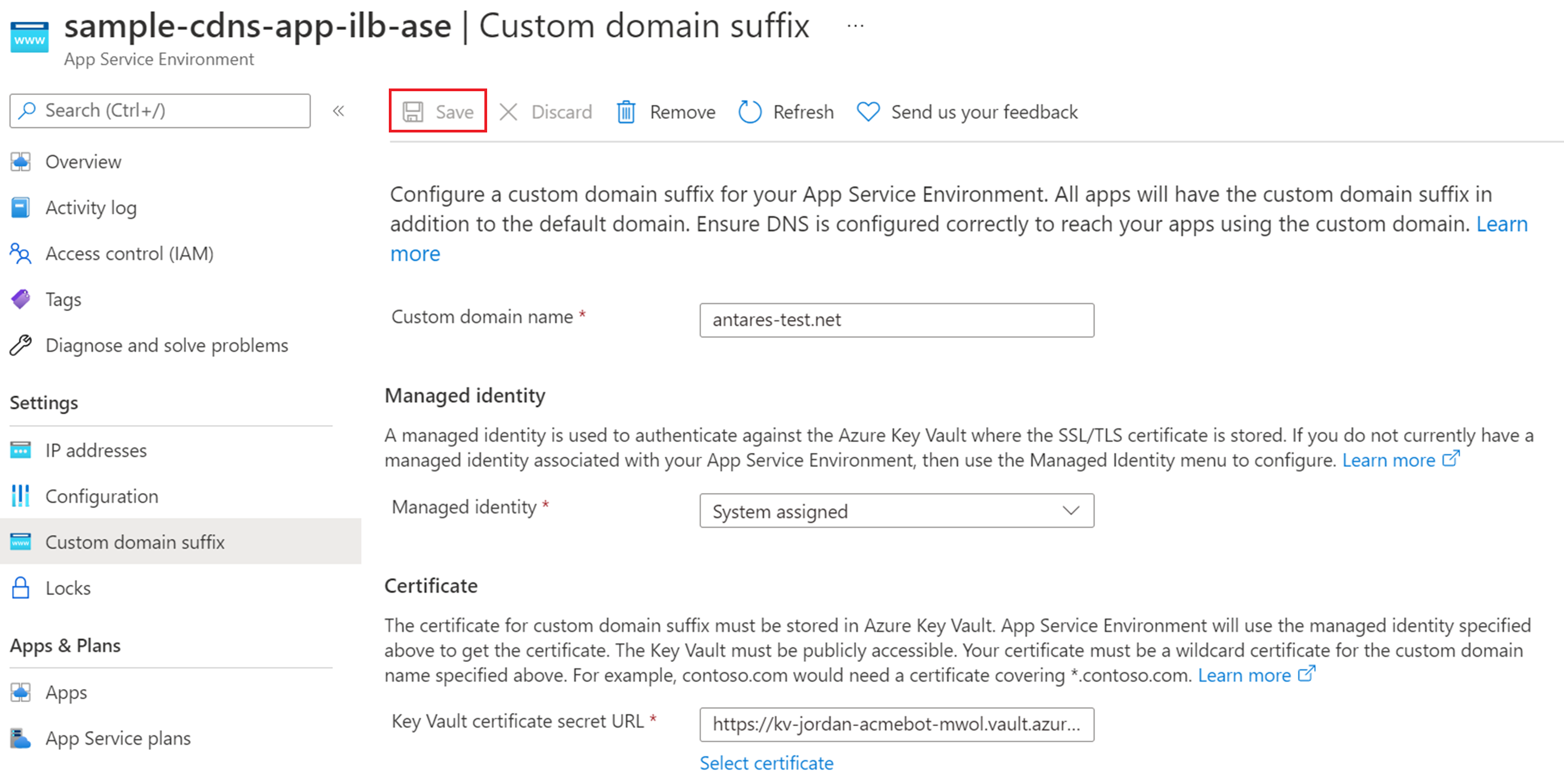

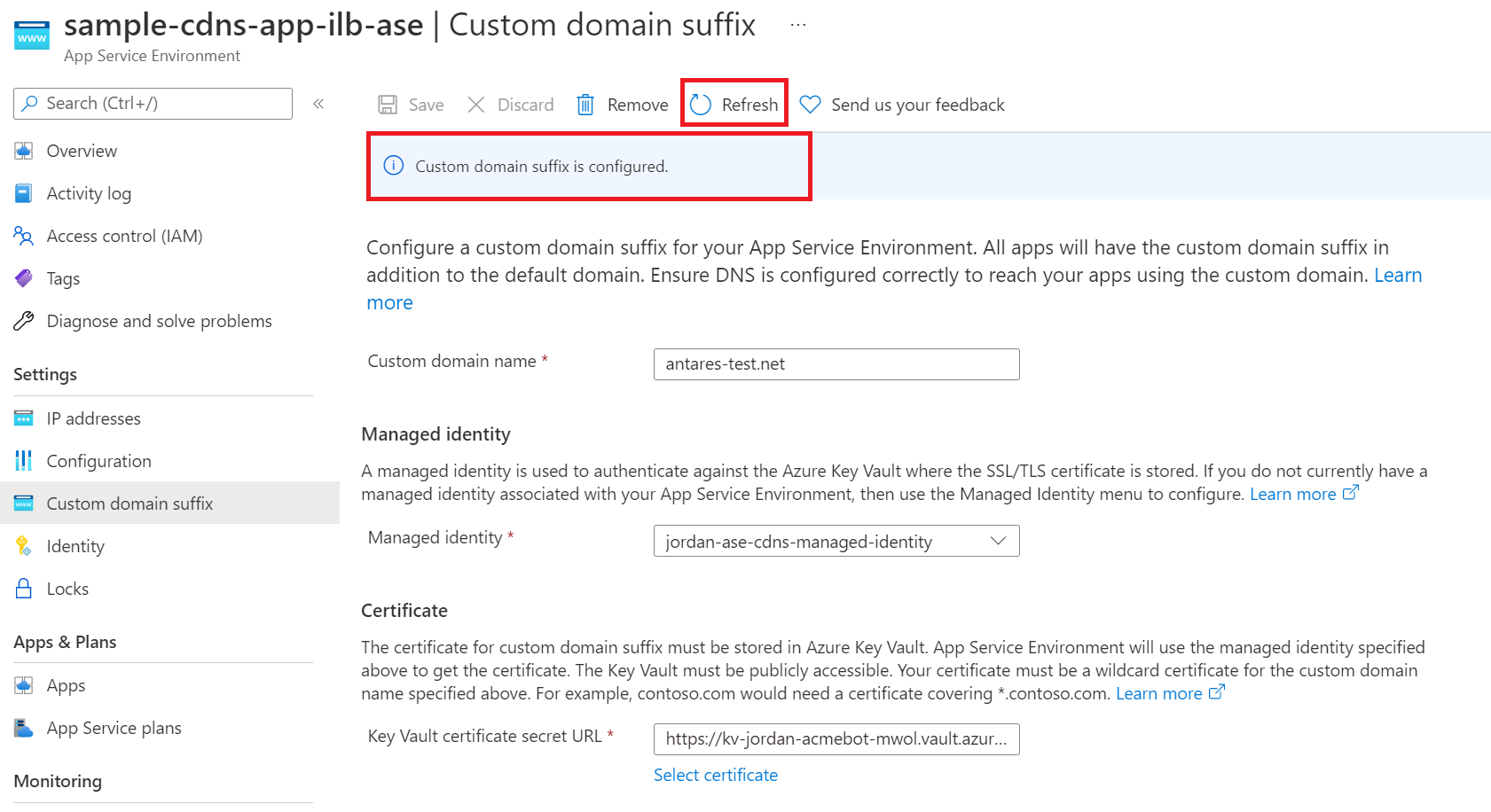

- En Azure Portal, vaya a la página Sufijo de dominio personalizado de App Service Environment.

- Escriba el nombre de dominio personalizado.

- Seleccione la identidad administrada que defina para App Service Environment. Puede usar una identidad administrada asignada por el sistema o por el usuario. Si aún no lo ha hecho, puede configurar la identidad administrada. directamente desde la página de sufijo de dominio personalizado mediante la opción "Agregar identidad" del cuadro de selección de identidad administrada.

- Seleccione el certificado para el sufijo de dominio personalizado.

- Si usa un punto de conexión privado para acceder al almacén de claves, ya que el acceso a la red está restringido al punto de conexión privado, no puede usar la interfaz del portal para seleccionar el certificado. Debe escribir manualmente la dirección URL del certificado.

- En la parte superior de la página, seleccione "Guardar". Para ver las actualizaciones de configuración más recientes, actualice la página.

- La configuración del sufijo de dominio personalizado tarda pocos minutos en establecerse. Seleccione "Actualizar", en la parte superior de la página, para comprobar el estado. El banner se actualiza con el progreso más reciente. Una vez completado, el mensaje emergente indicará que el sufijo de dominio personalizado está configurado.

Uso de Azure Resource Manager para configurar el sufijo de dominio personalizado

Para configurar un sufijo de dominio personalizado para App Service Environment mediante una plantilla de Azure Resource Manager, debe incluir las siguientes propiedades. Asegúrese de que cumple los requisitos previos y de que su identidad administrada y su certificado son accesibles y tienen los permisos adecuados para Azure Key Vault.

Debe configurar la identidad administrada y asegurarse de que existe antes de asignarla en la plantilla. Para más información sobre las identidades administradas, consulte la introducción sobre las identidades administradas.

Uso de una identidad administrada asignada por el usuario

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Uso de una identidad administrada asignada por el sistema

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Uso de Azure Resource Explorer para configurar el sufijo de dominio personalizado

Como alternativa, puede actualizar App Service Environment de ILB mediante Azure Resource Explorer.

- En el Explorador de recursos, vaya al nodo de App Service Environment (subscriptions>{tu suscripción}>resourceGroups>{tu grupo de recursos}>providers>Microsoft.Web>hostingEnvironments). A continuación, seleccione la instancia específica de App Service Environment que quiere actualizar.

- Selecciones Leer/Escribir en la barra de herramientas superior para permitir la edición interactiva en el Explorador de recursos.

- Seleccione el botón Editar para que la plantilla de Resource Manager se pueda editar.

- Desplácese hasta la parte inferior del panel derecho. El atributo customDnsSuffixConfiguration está en la parte inferior.

- Escriba los valores de dnsSuffix, certificateUrl y keyVaultReferenceIdentity.

- Vaya al atributo identity y escriba los detalles asociados a la identidad administrada que está usando.

- Seleccione el botón PUT de la parte superior para confirmar el cambio en App Service Environment.

- provisioningState en customDnsSuffixConfiguration proporciona un estado en la actualización de la configuración.

Configuración de DNS

Para acceder a las aplicaciones de App Service Environment mediante el sufijo de dominio personalizado, debe configurar su propio servidor DNS, o bien configurar DNS en una zona DNS privada de Azure para el dominio personalizado.

Si desea usar su propio servidor DNS, agregue los siguientes registros:

- Cree una zona para el dominio personalizado.

- Cree un registro A en esa zona que apunte * a la dirección IP de entrada que usa el App Service Environment.

- Cree un registro A en esa zona que señala @ a la dirección IP de entrada que usa el App Service Environment.

- También puede crear una zona para el subdominio scm con un registro * D que apunte a la dirección IP de entrada que ha usado App Service Environment

Para configurar el DNS en las zonas privadas de Azure DNS:

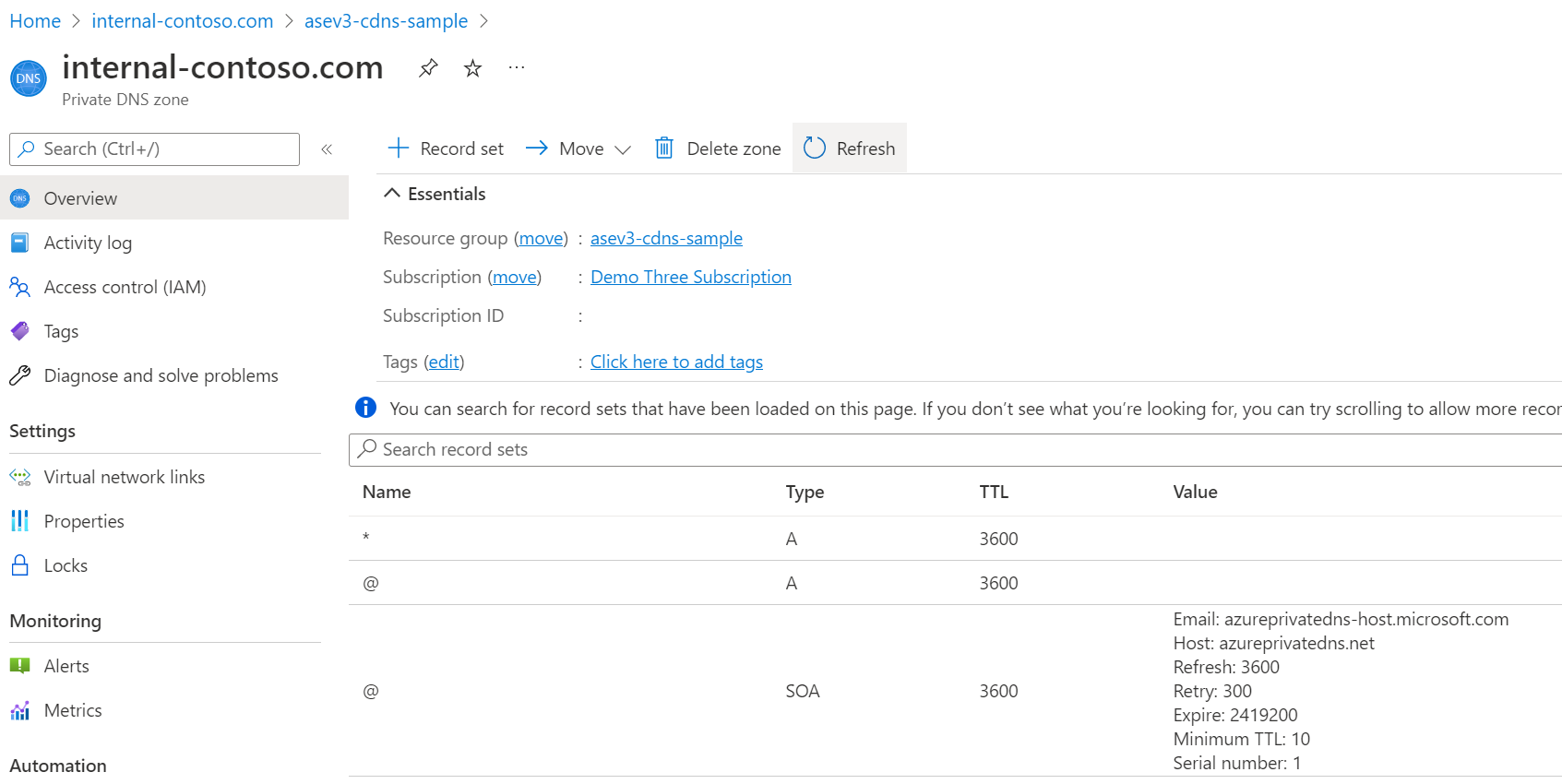

- Cree una zona privada de Azure DNS con nombre para el dominio personalizado. En el siguiente ejemplo, el dominio personalizado es internal.contoso.com.

- Cree un registro A en esa zona que apunte * a la dirección IP de entrada que usa el App Service Environment.

- Cree un registro A en esa zona que señala @ a la dirección IP de entrada que usa el App Service Environment.

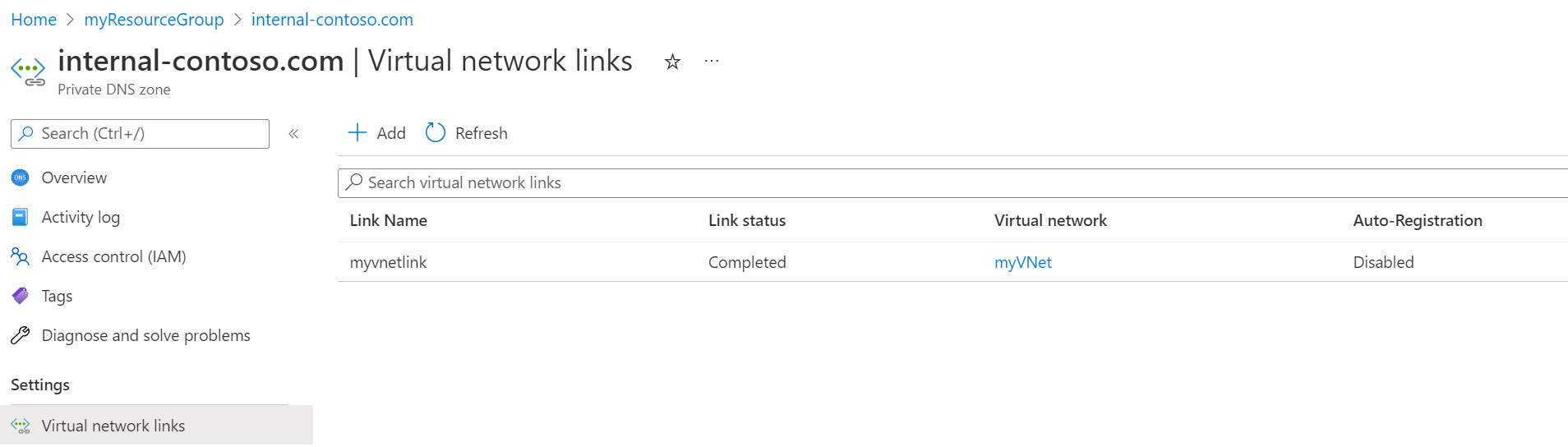

- Vincule la zona privada de Azure DNS a la red virtual de App Service Environment.

- O también podría crear un registro A en esa zona que apunte a *.scm en la dirección IP de entrada que use App Service Environment.

Para obtener más información sobre cómo configurar DNS para el dominio, consulte Uso de una instancia de App Service Environment.

Nota:

Además de configurar DNS para el sufijo de dominio personalizado, también debe considerar configurar DNS para el sufijo de dominio predeterminado para asegurarse de que todas las características de App Service funcionan según lo previsto.

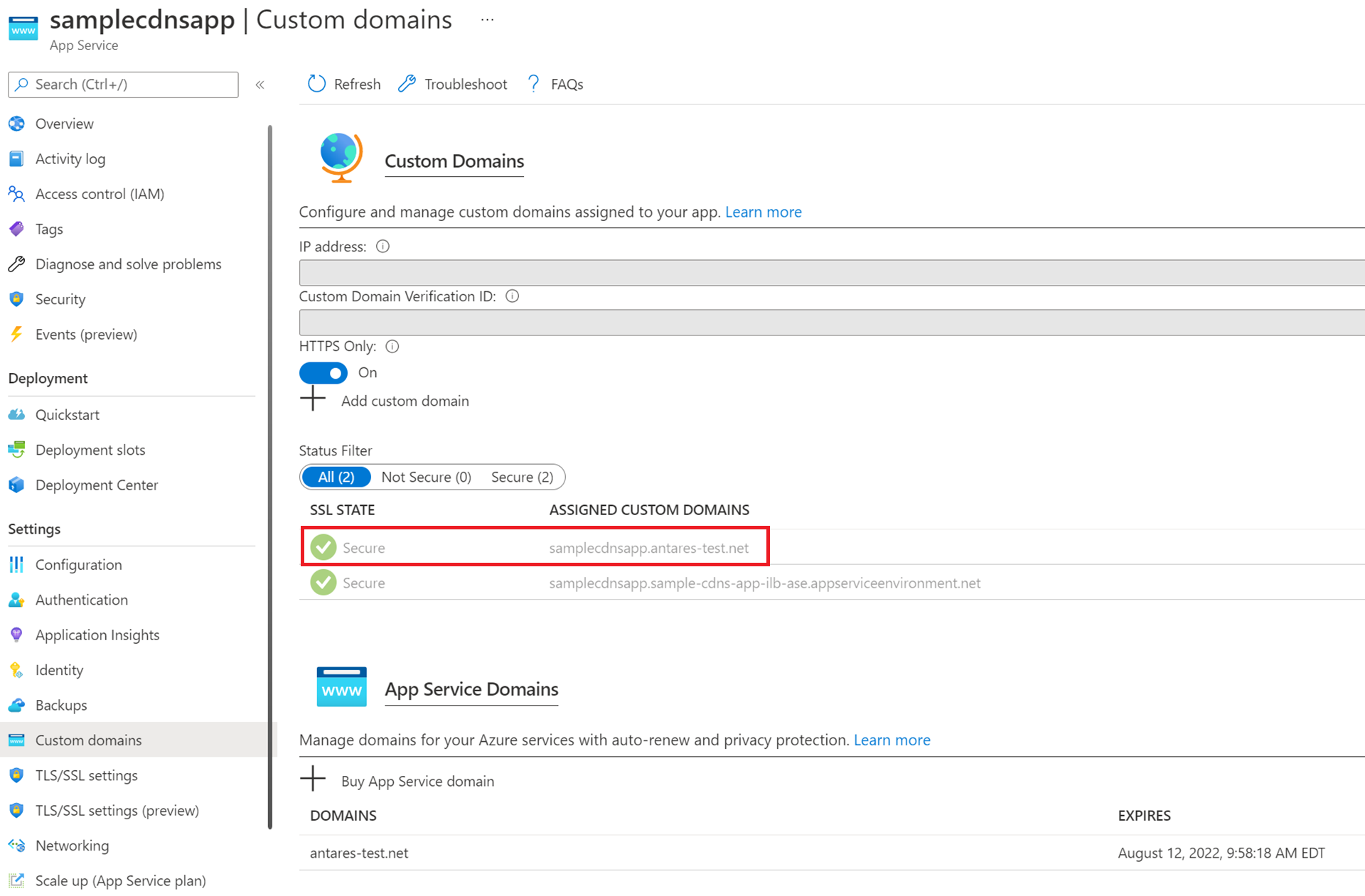

Acceso a las aplicaciones

Después de configurar el sufijo de dominio personalizado y DNS para App Service Environment, puede ir a la página Dominios personalizados para una de las aplicaciones de App Service de App Service Environment y confirmar la adición del dominio personalizado asignado para la aplicación.

Se puede acceder a las aplicaciones de App Service Environment de ILB de forma segura a través de HTTPS; para ello, vaya al dominio personalizado que configuró o al dominio predeterminado appserviceenvironment.net como en la imagen anterior. La capacidad de acceder a las aplicaciones mediante el dominio de App Service Environment predeterminado y el dominio personalizado es una característica única que solo se admite en App Service Environment v3.

Sin embargo, al igual que las aplicaciones que se ejecutan en el servicio multiinquilino público, también puede configurar nombres de host personalizados para las aplicaciones individuales y luego configurar enlaces de certificados TLS/SSL únicos para aplicaciones individuales de SNI.

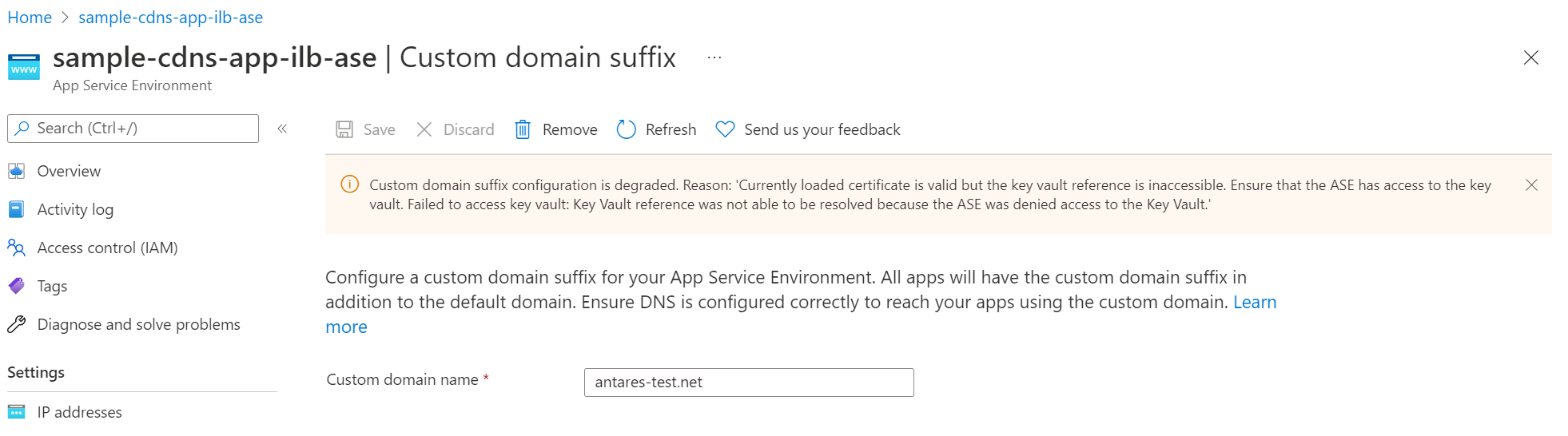

Solución de problemas

La plataforma App Service comprueba periódicamente si su App Service Environment puede acceder a su almacén de claves y si su certificado es válido. Si los permisos o la configuración de red de la identidad administrada, el almacén de claves o el App Service Environment no están configurados correctamente o se han modificado recientemente, no podrá configurar un sufijo de dominio personalizado. Recibirá un error similar al ejemplo que se muestra en la captura de pantalla. Consulte los requisitos previos para asegurarse de que ha configurado los permisos necesarios. También verá un mensaje de error similar si la plataforma de App Service detecta que el certificado está degradado o ha expirado.