Claves administradas por el cliente para el cifrado con Azure AI Foundry

Las claves administradas por el cliente (CMK) en el portal de Azure AI Foundry proporcionan un control mejorado sobre el cifrado de los datos. Con el uso de CMK, puede administrar sus propias claves de cifrado para agregar una capa adicional de protección y cumplir los requisitos de cumplimiento de forma más eficaz.

Acerca del cifrado en el portal de Azure AI Foundry

Capas de Azure AI Foundry sobre Azure Machine Learning y los servicios de Azure AI. De forma predeterminada, estos servicios usan claves de cifrado administradas por Microsoft.

Los recursos del área de trabajo, o hub, y del proyecto son implementaciones del área de trabajo de Azure Machine Learning y cifran los datos en tránsito y en reposo. Para obtener más información, consulte Cifrado de datos con Azure Machine Learning.

Los datos de los servicios de Azure AI se cifran y descifran mediante cifrado AES de 256 bits conforme a FIPS 140-2. El cifrado y el descifrado son transparentes, lo que significa que el cifrado y el acceso se administran automáticamente. Dado que los datos están protegidos de forma predeterminada, no es necesario modificar el código ni las aplicaciones para utilizar el cifrado.

Almacenamiento de datos en la suscripción al usar claves administradas por el cliente

Los recursos del hub almacenan metadatos en la suscripción de Azure al usar claves administradas por el cliente. Los datos se almacenan en un grupo de recursos administrados por Microsoft, que incluye una cuenta de Azure Storage, un recurso de Azure Cosmos DB y Búsqueda de Azure AI.

Importante

Cuando se usa una clave administrada por el cliente, los costos de la suscripción serán mayores, ya que los datos cifrados se almacenan en la suscripción. Puede usar la calculadora de precios de Azure para calcular los costos.

La clave de cifrado que proporcione al crear un hub se usará para cifrar los datos almacenados en recursos administrados por Microsoft. Todos los proyectos que usan el mismo hub almacenan los datos en los recursos en un grupo de recursos administrados identificado por el nombre azureml-rg-hubworkspacename_GUID. Los proyectos usan la autenticación de Microsoft Entra ID al interactuar con estos recursos. Si el hub tiene un punto de conexión de vínculo privado, el acceso de red a los recursos administrados estará restringido. El grupo de recursos administrados se elimina cuando se elimina el hub.

Los siguientes datos se almacenan en los recursos administrados.

| Service | Para qué se usa | Ejemplo |

|---|---|---|

| Azure Cosmos DB | Almacena metadatos para los proyectos y herramientas de Azure AI | Nombres de índice, etiquetas; marcas de tiempo de creación de flujos; etiquetas de implementación; métricas de evaluación |

| Azure AI Search | Almacena índices que se usan para ayudar a consultar el contenido de AI Foundry. | Índice basado en los nombres de implementación de modelo |

| Cuenta de Azure Storage | Almacena instrucciones sobre cómo se orquestan las tareas de personalización | Representación JSON de los flujos que se crean en el portal de AI Foundry |

Importante

Azure AI Foundry usa proceso de Azure que se administra en la suscripción de Microsoft, por ejemplo, al ajustar modelos o crear flujos. Sus discos se cifran con claves administradas por Microsoft. El proceso es efímero, lo que significa que una vez que se completa una tarea, se desaprovisiona la máquina virtual y se elimina el disco del sistema operativo. Las máquinas de instancias de proceso usadas para las experiencias de "Código" son persistentes. Azure Disk Encryption no se admite con el disco del sistema operativo.

(Versión preliminar) Almacenamiento del lado del servicio de datos cifrados al usar claves administradas por el cliente

Hay una nueva arquitectura disponible en versión preliminar para el cifrado de claves administradas por el cliente con hubs, lo que resuelve la dependencia del grupo de recursos administrados. En este nuevo modelo, los datos cifrados se almacenan en el lado del servicio en los recursos administrados por Microsoft en lugar de en los recursos administrados de la suscripción. Los metadatos se almacenan en recursos multiinquilino mediante el cifrado de CMK de nivel de documento. Se hospeda una instancia de Búsqueda de Azure AI en el lado de Microsoft por cliente y para cada hub. Debido a su modelo de recursos dedicados, el costo de Azure se cobra en la suscripción a través del recurso del hub.

Nota:

Durante esta versión preliminar, no se admiten las funcionalidades de rotación de claves e identidad asignada por el usuario. Actualmente no se admite el cifrado del lado servidor en referencia a una instancia de Azure Key Vault para almacenar la clave de cifrado que tenga deshabilitado el acceso a la red pública.

Uso de claves administradas por el cliente con Azure Key Vault

Debe usar Azure Key Vault para almacenar las claves administradas por el cliente. Puede crear sus propias claves y almacenarlas en un almacén de claves, o puede usar las API de Azure Key Vault para generarlas. El recurso de servicios de Azure AI y el almacén de claves deben estar en la misma región y en el mismo inquilino de Microsoft Entra, pero pueden estar en distintas suscripciones. Para más información sobre Azure Key Vault, vea ¿Qué es Azure Key Vault?.

Para habilitar las claves administradas por el cliente, el almacén de claves que contiene las claves debe cumplir estos requisitos:

- Debe habilitar las propiedades Eliminación temporal y No purgar en el almacén de claves.

- Si usa el firewall de Key Vault, debe permitir que los servicios de Microsoft de confianza accedan al almacén de claves.

- Debe conceder a la identidad administrada asignada por el sistema del recurso de Servicios de Azure AI y del hub los siguientes permisos en el almacén de claves: get key, wrap key, unwrap key.

Las limitaciones siguientes se mantienen para Servicios de Azure AI:

- Solo se admite Azure Key Vault con directivas de acceso heredadas.

- Las claves RSA y RSA-HSM de tamaño 2048 son las únicas que se admiten con el cifrado de los servicios de Azure AI. Para obtener más información acerca de las claves, consulte la sección Claves en Key Vault en Información acerca de claves, secretos y certificados de Azure Key Vault.

Habilitación de la identidad administrada del recurso de Servicios de Azure AI

Si se conecta con Servicios de Azure AI, o sus variantes como Azure OpenAI, debe habilitar la identidad administrada como requisito previo para usar claves administradas por el cliente.

- Vaya al recurso de servicios de Azure AI.

- A la izquierda, en Administración de recursos, seleccione Identidad.

- Cambie el estado de identidad administrada asignada por el sistema a Habilitada.

- Guarde los cambios y confirme que desea habilitar la identidad administrada asignada por el sistema.

Habilitar claves administradas del cliente

Azure AI Foundry se basa en el centro como implementación del área de trabajo de Azure Machine Learning, Azure AI Services y le permite conectarse con otros recursos de Azure. Debe establecer el cifrado específicamente en cada recurso.

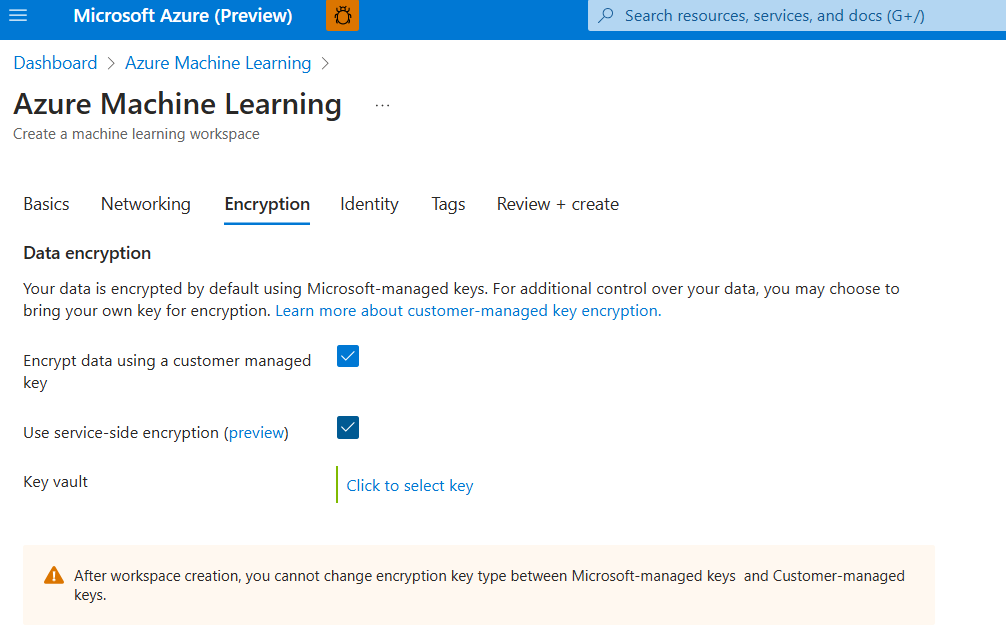

El cifrado de claves administradas por el cliente se configura mediante Azure Portal de forma similar para cada recurso de Azure:

- Crea un nuevo recurso de Azure en Azure Portal.

- En la pestaña Cifrado, seleccione la clave de cifrado.

Como alternativa, use opciones de infraestructura como código para la automatización. Las plantillas de Bicep de ejemplo para Azure AI Foundry están disponibles en el repositorio de inicio rápido de Azure:

- Encriptación de CMK para hubs.

- Versión preliminar del cifrado de CMK del lado del servicio para hubs.

Limitaciones

- La clave administrada por el cliente para el cifrado solo se puede actualizar a las claves de la misma instancia de Azure Key Vault.

- Después de la implementación, los hubs no puede cambiar de claves administradas por Microsoft a claves administradas por el cliente o viceversa.

- El formulario de solicitud de clave administrada por el cliente de Servicios de Azure AI es necesario para usar claves administradas por el cliente en combinación con las funcionalidades de Azure Speech y Content Moderator.

- En el momento de la creación, no puede proporcionar ni modificar recursos creados en el grupo de recursos de Azure administrados por Microsoft en la suscripción.

- No se pueden eliminar los recursos administrados por Microsoft que se usan para las claves administradas por el cliente sin eliminar también el hub.

- Formulario de solicitud de clave administrada por el cliente de los servicios de Azure AI sigue siendo necesario para Speech y Content Moderator.