Creación de tokens de SAS para contenedores de almacenamiento

Este contenido se aplica a: ![]() v4.0 (GA)

v4.0 (GA) ![]() v3.1 (GA)

v3.1 (GA) ![]() v3.0 (GA)

v3.0 (GA) ![]() v2.1 (GA)

v2.1 (GA)

En este artículo, aprenderá a crear tokens de delegación de usuarios, firma de acceso compartido (SAS), mediante Azure Portal o el Explorador de Azure Storage. Los tokens de SAS de delegación de usuarios se protegen con credenciales de Microsoft Entra. Un token de SAS proporciona acceso delegado y seguro a los recursos de la cuenta de almacenamiento de Azure.

En general, los tokens de SAS funcionan así:

En primer lugar, la aplicación envía el token de SAS a Azure Storage como parte de una solicitud de API REST.

Después, si el servicio de almacenamiento confirma que la firma SAS es válida, la solicitud se autoriza. Si el token de SAS no se considera válido, la solicitud se rechaza con el código de error 403 (prohibido).

Azure Blob Storage ofrece tres tipos de recursos:

- Las cuentas de almacenamiento proporcionan un espacio de nombres único en Azure para los datos.

- Los contenedores de almacenamiento de datos se encuentran en las cuentas de almacenamiento y organizan los conjuntos de blobs.

- Los blobs se encuentran en contenedores y almacenan texto y datos binarios, como archivos, texto e imágenes.

Cuándo usar un token de SAS

Entrenamiento de modelos personalizados. El conjunto reunido de documentos de entrenamiento debe cargarse en un contenedor de Azure Blob Storage. Puede optar por usar un token de SAS para conceder acceso a los documentos de entrenamiento.

Uso de contenedores de almacenamiento con acceso público. Puede optar por usar un token de SAS para conceder acceso limitado a los recursos de almacenamiento que tienen acceso de lectura público.

Importante

Si la cuenta de almacenamiento de Azure está protegida por una red virtual o un firewall, no puede conceder acceso mediante un token de SAS. Tiene que usar una identidad administrada para conceder acceso al recurso de almacenamiento.

La identidad administrada admite cuentas de Azure Blob Storage de acceso privado y público.

Los tokens de SAS conceden permisos a los recursos de almacenamiento y deben protegerse de la misma manera que una clave de cuenta.

Las operaciones que utilizan tokens de SAS deben realizarse únicamente sobre una conexión HTTPS y los URI de SAS solo se deben distribuir por una conexión segura como HTTPS.

Requisitos previos

Para empezar, necesitará lo siguiente:

Una cuenta de Azure activa. En caso de no tener ninguna, puede crear una cuenta gratuita.

Un recurso Documento de inteligencia o multiservicio.

Una cuenta de Azure Blob Storage con un rendimiento estándar. También debe crear contenedores para almacenar y organizar los datos de los blobs en la cuenta de almacenamiento. Si no sabe cómo crear una cuenta de almacenamiento de Azure con un contenedor de almacenamiento, siga estos inicios rápidos:

- Crear una cuenta de almacenamiento. Al crear la cuenta de almacenamiento, seleccione el rendimiento Estándar en el campo Detalles de instancia>Rendimiento.

- Cree un contenedor. Al crear un contenedor, establezca Nivel de acceso público en Contenedor (acceso de lectura anónimo para contenedores y blobs) en la ventana Nuevo contenedor.

Carga de los documentos

Inicie sesión en Azure Portal.

- Seleccione Su cuenta de almacenamiento → Almacenamiento de datos → Contenedores.

Seleccione un contenedor de la lista.

En el menú de la parte superior de la página, seleccione Cargar.

Aparece la ventana Cargar blob. Seleccione los archivos que quiere cargar.

Nota:

De forma predeterminada, la API de REST utiliza documentos ubicados en la raíz de su contenedor. También puede usar datos organizados en subcarpetas si lo especifica en la llamada API. Para obtener más información, vea Organización de los datos en subcarpetas.

Generación de tokens de SAS

Una vez que se cumplen los requisitos previos y carga los documentos, ahora puede generar tokens de SAS. Hay dos rutas de acceso que se pueden tomar desde aquí; uno mediante Azure Portal y el otro mediante el Explorador de Azure Storage. Seleccione entre las dos pestañas para obtener más información.

Azure Portal es una consola basada en web que permite administrar la suscripción y los recursos de Azure mediante una interfaz gráfica de usuario (GUI).

Inicie sesión en Azure Portal.

Vaya a Su cuenta de almacenamiento> contenedores>su contenedor.

Seleccione la pestaña Generar SAS en el menú junto a la parte superior de la página.

Seleccione Método de firma → Clave de delegación de usuario.

Para definir Permisos, active o desactive la casilla correspondiente.

- Asegúrese de que están seleccionados los permisos de Lectura, Escritura, Eliminación y Enumeración.

Importante

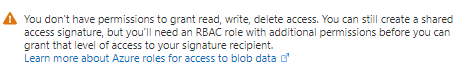

Si recibe un mensaje similar al siguiente, también debe asignar acceso a los datos de blob de la cuenta de almacenamiento:

El control de acceso basado en rol de Azure (RBAC de Azure) es el sistema de autorización empleado para administrar el acceso a los recursos de Azure. Azure RBAC le ayuda a administrar el acceso y los permisos de los recursos de Azure.

Asigne un rol de Azure para acceder a datos de blobs para asignar un rol con permisos de lectura, escritura y eliminación para el contenedor de Azure Storage. Consulte Colaborador de datos de Blob Storage.

Especifique la fecha y hora de inicio y expiración de la clave firmada.

- Cuando se crea una firma de acceso compartido (SAS), la duración predeterminada es de 48 horas. Después de 48 horas, deberá crear un nuevo token.

- Considere la posibilidad de establecer un período de duración más largo para el tiempo que esté utilizando su cuenta de almacenamiento para las operaciones de Servicio de Document Intelligence.

- El valor de la hora de expiración viene determinado por si usa una Clave de cuenta o clave de delegación de usuarios método de firma:

- Clave de cuenta: no hay límite de tiempo máximo impuesto. Sin embargo, se recomiendan los procedimientos recomendados para configurar una directiva de expiración para limitar el intervalo y minimizar el riesgo. Configuración de una directiva de expiración para firmas de acceso compartido.

- Clave de delegación de usuario: el valor de la hora de expiración es de siete días como máximo a partir de la creación del token de SAS. La SAS no es válida después de que expire la clave de delegación de usuarios, por lo que una SAS con un tiempo de expiración de más de siete días seguirá siendo válida solo durante siete días. Para obtener más información, consulte Uso de credenciales de Microsoft Entra para proteger una SAS.

El campo Direcciones IP permitidas es opcional y especifica una dirección IP o un intervalo de direcciones IP desde el que se aceptan solicitudes. Si la dirección IP de la solicitud no coincide con la dirección IP o el intervalo de direcciones especificado en el token de SAS, se produce un error en la autorización. La dirección IP o un intervalo de direcciones IP deben ser direcciones IP públicas, no privadas. Para obtener más información, vea Especificación de una dirección IP o un intervalo IP.

El campo Protocolos permitidos es opcional y especifica el protocolo permitido para una solicitud realizada con el token de SAS. El valor predeterminado es HTTPS.

Seleccione Generar URL y token de SAS.

La cadena de consulta Token de SAS de blob y URL de SAS de blob aparecen en el área inferior de la ventana. Para usar el token de SAS de blob, anéxelo a un URI del servicio de almacenamiento.

Copie y pegue los valores Token de SAS de blob y URL de SAS de blob en una ubicación segura. Los valores se muestran solo una vez y no se pueden recuperar después de cerrar la ventana.

Para construir una dirección URL de SAS, asocie el token de SAS (URI) a la dirección URL de un servicio de almacenamiento.