Arquitectura del lado servidor NAP

Nota

La plataforma protección de acceso a redes no está disponible a partir de Windows 10

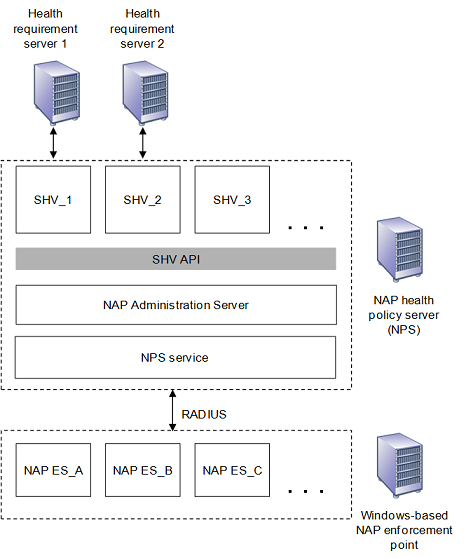

La arquitectura de plataforma del lado servidor NAP usa equipos que ejecutan Windows Server 2008. En la ilustración siguiente se muestra la arquitectura de la compatibilidad del lado servidor con la plataforma NAP, que consta de puntos de cumplimiento de NAP basados en Windows y un servidor de directivas de mantenimiento nap.

Un punto de cumplimiento de NAP basado en Windows tiene una capa de componentes de NAP Enforcement Server (ES). Cada NAP ES se define para un tipo diferente de acceso o comunicación de red. Por ejemplo, hay un NAP ES para las conexiones VPN de acceso remoto y una NAP ES para la configuración de DHCP. Nap ES suele coincidir con un tipo específico de cliente compatible con NAP. Por ejemplo, DHCP NAP ES está diseñado para funcionar con un cliente de aplicación de NAP (EC) basado en DHCP. Los proveedores de software de terceros o Microsoft pueden proporcionar ES NAP adicionales para la plataforma NAP. Una NAP ES obtiene la Declaración de mantenimiento del sistema (SSoH) de su EC NAP correspondiente y la envía a un servidor de directivas de mantenimiento NAP como atributo específico del proveedor del Servicio de acceso telefónico de usuario (RADIUS) de autenticación remota (VSA) del mensaje de Access-Request RADIUS.

Como se muestra en la ilustración de arquitectura del lado servidor, el servidor de directivas de mantenimiento nap tiene los siguientes componentes:

Servicio servidor de directivas de red (NPS)

Recibe el mensaje de Access-Request RADIUS, extrae el SSoH y lo pasa al componente servidor de administración nap. El servicio NPS se proporciona con Windows Server 2008.

Servidor de administración de NAP

Facilita la comunicación entre el servicio NPS y los validadores de mantenimiento del sistema (SHV). El componente servidor de administración de NAP se proporciona con la plataforma NAP.

Una capa de componentes SHV

Cada SHV se define para uno o varios tipos de información de mantenimiento del sistema y puede coincidir con un SHA. Por ejemplo, podría haber un SHV para un programa antivirus. Un SHV podría coincidir con uno o varios servidores de requisitos de mantenimiento. Por ejemplo, un SHV para comprobar las firmas antivirus coincide con el servidor que contiene el archivo de firma más reciente. Los SHV no tienen que tener un servidor de requisitos de mantenimiento correspondiente. Un SHV solo puede indicar a los clientes compatibles con NAP que comprueben la configuración del sistema local para asegurarse de que está habilitado un firewall basado en host. Windows Server 2008 incluye el validador de estado de Seguridad de Windows (WSHV). Los proveedores de software de terceros o Microsoft proporcionan SHV adicionales como complementos a la plataforma NAP.

SHV API

Proporciona un conjunto de llamadas de función que permiten a los SHV registrarse con el componente servidor de administración nap, recibir instrucciones de mantenimiento (SoHs) del componente servidor de administración nap y enviar respuestas de estado (SoHR) al componente servidor de administración nap. La API de SHV se proporciona con la plataforma NAP. Consulte las siguientes interfaces nap: INapSystemHealthValidator e INapSystemHealthValidationRequest.

Como se ha descrito anteriormente, la configuración más común para la infraestructura del lado servidor NAP consiste en puntos de cumplimiento de NAP que proporcionan acceso a la red o comunicación de un tipo específico y servidores de directivas de mantenimiento NPS independientes que proporcionan validación y corrección del estado del sistema. Es posible instalar el servicio NPS como servidor de directivas de mantenimiento NAP en puntos de cumplimiento de NAP basados en Windows individuales. Sin embargo, en esta configuración, cada punto de cumplimiento de NAP debe configurarse por separado con directivas de acceso a la red y mantenimiento. La configuración recomendada es usar servidores de directivas de mantenimiento NAP independientes.

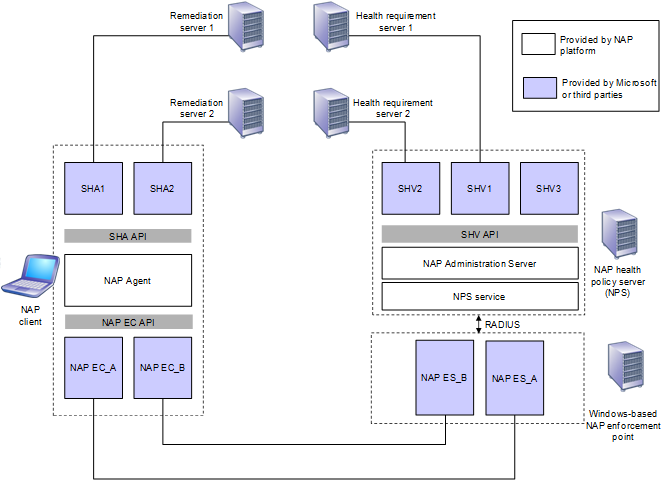

La arquitectura de NAP general consta de los siguientes conjuntos de componentes:

- Los tres componentes de cliente NAP (una capa SHA, el agente NAP y una capa EC de NAP).

- Los cuatro componentes del lado servidor NAP (una capa SHV, el servidor de administración de NAP, el servicio NPS y una capa NAP ES en puntos de cumplimiento de NAP basados en Windows).

- Los servidores de requisitos de mantenimiento, que son equipos que pueden proporcionar los requisitos de mantenimiento del sistema actuales para los servidores de directivas de mantenimiento nap.

- Servidores de corrección, que son equipos que contienen recursos de actualización de estado a los que los clientes NAP pueden acceder para corregir su estado no conforme.

En la ilustración siguiente se muestran las relaciones entre los componentes de la plataforma NAP.

Observe la coincidencia de los siguientes conjuntos de componentes:

Normalmente, los ECs NAP y los ES NAP coinciden.

Por ejemplo, la NAP EC dhcp en el cliente NAP de NAP coincide con DHCP NAP ES en el servidor DHCP.

Los servidores SHA y de corrección pueden coincidir.

Por ejemplo, un SHA antivirus en el cliente coincide con un servidor de corrección de firmas antivirus.

Los SHV y los servidores de requisitos de mantenimiento pueden coincidir.

Por ejemplo, un SHV antivirus en el servidor de directivas de mantenimiento nap puede coincidir con un servidor de requisitos de mantenimiento antivirus.

Los proveedores de software de terceros pueden ampliar la plataforma NAP de las siguientes maneras:

Cree un nuevo método mediante el que se evalúe el estado de un cliente NAP.

Los proveedores de software de terceros deben crear un SHA para el cliente NAP, un SHV para el servidor de directivas de mantenimiento nap y, si es necesario, los servidores de requisitos de mantenimiento y corrección. Si el requisito de mantenimiento o los servidores de corrección ya existen, como un servidor de distribución de firmas antivirus, solo es necesario crear los componentes SHA y SHV correspondientes. En algunos casos, los servidores de requisitos de mantenimiento o corrección no son necesarios.

Cree un nuevo método para aplicar los requisitos de mantenimiento para el acceso a la red o la comunicación.

Los proveedores de software de terceros deben crear una EC nap en el cliente NAP. Si el método de cumplimiento usa un servicio basado en Windows, los proveedores de software de terceros deben crear un NAP ES correspondiente que se comunique con un servidor de directivas de mantenimiento NAP mediante el protocolo RADIUS o mediante el servicio NPS instalado en el punto de cumplimiento nap como proxy RADIUS.

En las secciones siguientes se describen los componentes de la arquitectura del lado servidor NAP con más detalle.

Servidor de cumplimiento de NAP

Un servidor de cumplimiento de NAP (ES) permite cierto nivel de acceso o comunicación de red, puede pasar el estado de mantenimiento de un cliente NAP al servidor de directivas de mantenimiento de red para su evaluación y, en función de la respuesta, puede proporcionar el cumplimiento del acceso limitado a la red.

Los ES nap incluidos con Windows Server 2008 son los siguientes:

Una NAP ES de IPsec para las comunicaciones protegidas por IPsec.

Para la comunicación protegida por IPsec, la entidad de registro de estado (HRA), un equipo que ejecuta Windows Server 2008 e Internet Information Services (IIS) que obtiene certificados de mantenimiento de una entidad de certificación (CA) para equipos compatibles, pasa la información de estado de mantenimiento del cliente NAP al servidor de directivas de mantenimiento nap.

Una NAP ES de DHCP para la configuración de direcciones IP basadas en DHCP.

DHCP NAP ES es una funcionalidad en el servicio del servidor DHCP que usa mensajes DHCP estándar del sector para comunicarse con el DHCP NAP EC en un cliente NAP. La aplicación de DHCP para el acceso limitado a la red se realiza a través de las opciones dhcp.

Una puerta de enlace de Terminal Services (TS) NAP ES para conexiones basadas en servidor de puerta de enlace de TS.

Para las conexiones VPN de acceso remoto y 802.1X autenticadas, la funcionalidad del servicio NPS usa mensajes PEAP-TLV entre los clientes NAP y el servidor de directivas de mantenimiento nap. La aplicación de VPN se realiza a través de filtros de paquetes IP que se aplican a la conexión VPN. La aplicación de 802.1X se realiza en el dispositivo de acceso de red 802.1X aplicando filtros de paquetes IP a la conexión o asignando la conexión un identificador de VLAN correspondiente a la red restringida.

Servidor de administración de NAP

El componente servidor de administración nap proporciona los siguientes servicios:

- Obtiene los SSoH de NAP ES a través del servicio NPS.

- Distribuye los SoH en los SSoH a los validadores de mantenimiento del sistema (SHV) adecuados.

- Recopila soHR de los SHV y los pasa al servicio NPS para su evaluación.

Servicio NPS

RADIUS es un protocolo ampliamente implementado que permite la autenticación centralizada, la autorización y la contabilidad del acceso a la red que se describe en Solicitudes de comentarios (RFC) 2865 y 2866. Desarrollado originalmente para el acceso remoto de acceso telefónico, RADIUS ahora es compatible con puntos de acceso inalámbrico, autenticación de conmutadores Ethernet, servidores VPN, servidores de acceso de línea de suscriptor digital (DSL) y otros servidores de acceso de red.

NPS es la implementación de un servidor RADIUS y un proxy en Windows Server 2008. NPS reemplaza el servicio de autenticación de Internet (IAS) en Windows Server 2003. En el caso de la plataforma NAP, el servicio NPS incluye el componente Servidor de administrador de NAP, compatibilidad con la API shv e SHV instalable, y opciones para configurar directivas de mantenimiento.

En función de los SoHR de los SHV y las directivas de mantenimiento configuradas, el servicio NPS crea una declaración de estado del sistema (SSoHR), que indica si el cliente NAP es compatible o no compatible e incluye el conjunto de SoHR de los SHV.

Validador de mantenimiento del sistema (SHV)

Un SHV recibe un soH del servidor de administración de NAP y compara la información del estado de mantenimiento del sistema con el estado de mantenimiento del sistema necesario. Por ejemplo, si el SoH procede de un SHA antivirus y contiene el número de versión del último archivo de firma de virus, el SHV antivirus correspondiente puede comprobar con el servidor de requisitos de mantenimiento del antivirus el número de versión más reciente para validar el soH del cliente NAP.

El SHV devuelve un SoHR al servidor de administración de NAP. El SoHR puede contener información sobre cómo el SHA correspondiente en el cliente NAP puede cumplir los requisitos actuales de mantenimiento del sistema. Por ejemplo, el SoHR enviado por el SHV antivirus podría indicar al antivirus SHA en el cliente NAP que solicite la versión más reciente del archivo de firma antivirus desde un servidor de firmas antivirus específico por nombre o dirección IP.