Mitigar las amenazas mediante el uso de las funciones de seguridad de Windows 10

Se aplica a:

- Windows 10

En este tema se proporciona una descripción general de algunas de amenazas de software y firmware que se presentan en el actual panorama de seguridad y las mitigaciones que Windows 10 ofrece en respuesta a estas amenazas. Para obtener información sobre los tipos relacionados de protección que Microsoft ofrece, consulta Temas relacionados.

| Sección | Contenido |

|---|---|

| Panorama de amenazas de seguridad | Se describe la naturaleza actual del panorama de amenazas de seguridad e indica cómo Windows 10 está diseñado para mitigar los ataques de software y otras amenazas similares. |

| Mitigaciones de Windows 10 que puedes configurar | Se proporcionan tablas de mitigaciones de amenazas configurables con vínculos a más información. Las características de producto, como Device Guard, aparecen en la Tabla 1 y las opciones de protección de memoria, como la prevención de ejecución de datos, aparecen en la Tabla 2. |

| Mitigaciones integradas en Windows 10 | Proporciona descripciones de Windows 10 mitigaciones que no requieren ninguna configuración, ya que están integradas en el sistema operativo. Por ejemplo, las protecciones de montón y protecciones de grupo del núcleo están integradas en Windows 10. |

| Descripción de Windows 10 en relación con el Kit de herramientas de experiencia de mitigación mejorada | Se describe cómo las mitigaciones en el Kit de herramientas de experiencia de mitigación mejorada (EMET) corresponden a las características integradas en Windows 10 y cómo convertir la configuración de EMET en directivas de mitigación para Windows 10. |

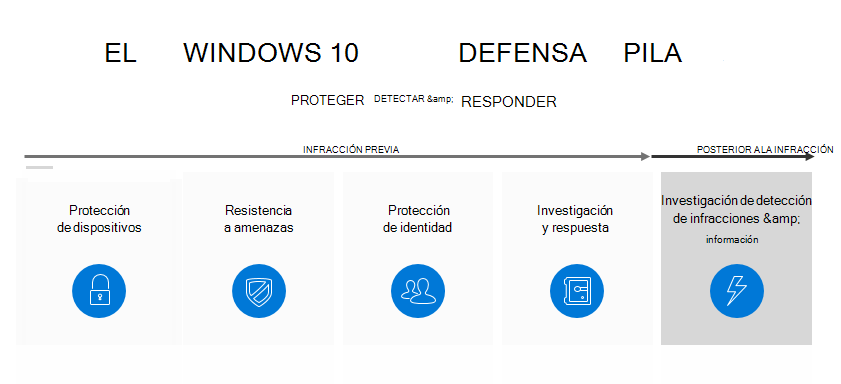

En este tema nos centramos en las mitigaciones anteriores al incumplimiento dirigidas a la protección de dispositivos y resistencia a las amenazas. Estas protecciones funcionan con otras defensas de seguridad en Windows 10, tal como se muestra en la siguiente ilustración:

Figura 1. Protección de dispositivos y resistencia a amenazas como parte de las defensas de seguridad Windows 10

Panorama de amenazas de seguridad

El panorama actual de amenazas de seguridad es una de las amenazas agresivas y tenazs. En años anteriores, los atacantes malintencionados se centraban principalmente en obtener el reconocimiento de la comunidad a través de sus ataques la emoción que resulta de desconectar un sistema temporalmente. Desde entonces, los motivos del atacante se han desplazado hacia la realización de dinero, incluida la retención de dispositivos y datos como rehenes hasta que el propietario paga el rescate exigido. Los ataques modernos se centran cada vez más en el robo de propiedad intelectual a gran escala, la degradación de los sistemas dirigidos, que se pueden traducir en pérdidas financieras y, ahora, incluso el ciberterrorismo, que amenaza la seguridad de personas, empresas e intereses nacionales en todo el mundo. Estos atacantes suelen ser individuos con una alta formación y expertos en seguridad, algunos de los cuales están contratados por Estados nación con grandes presupuestos y recursos humanos aparentemente ilimitados. Estos tipos de amenaza requieren un enfoque que pueda hacer frente a este desafío.

Con el reconocimiento de este panorama, Windows 10 Creator's Update (Windows 10, versión 1703) incluye varias características de seguridad que se crearon para que sea difícil (y costoso) buscar y aprovechar muchas vulnerabilidades de software. Estas características están diseñadas para hacer lo siguiente:

Eliminar clases enteras de vulnerabilidades

Romper técnicas de ataque

Contener los daños e impedir la persistencia

Limitar la ventana de oportunidad para aprovechar las vulnerabilidades

En las siguientes secciones se proporcionan más detalles sobre las mitigaciones de seguridad en Windows 10, versión 1703.

Mitigaciones de Windows 10 que puedes configurar

Las mitigaciones de Windows 10 que puedes configurar se enumeran en las dos tablas siguientes. En la primera tabla se cubre una amplia variedad de protecciones para usuarios y dispositivos en toda la empresa y en la segunda tabla se ofrecen más detalles sobre protecciones de memoria específicas, como la prevención de ejecución de datos. Las opciones de protección de memoria proporcionan mitigaciones específicas contra malware que intenta manipular la memoria con el fin de obtener el control de un sistema.

Tabla 1 Windows 10 mitigaciones que puede configurar

| Mitigación y amenaza correspondiente | Descripción y vínculos |

|---|---|

|

SmartScreen de Windows Defender: ayuda a impedir la descarga de aplicaciones malintencionadas |

SmartScreen de Windows Defender puede comprobar la reputación de una aplicación descargada mediante un servicio que Microsoft mantiene. La primera vez que un usuario ejecute una aplicación que se origina desde Internet (incluso si el usuario la copió desde otro equipo), SmartScreen comprueba si a la aplicación le falta reputación o si se sabe que es malintencionada y responderá según corresponda. Más información: SmartScreen de Windows Defender más adelante en este tema |

|

Credential Guard: ayuda a impedir que los atacantes obtengan acceso a través de ataques tipo pass-the-hash o pass-the-ticket |

Credential Guard usa seguridad basada en la virtualización para aislar los secretos, por ejemplo, los hash de contraseña NTLM y los vales del servicio de concesión de vales de Kerberos, para que solo el software del sistema con privilegios pueda acceder a ellos. Credential Guard se incluye en Windows 10 Enterprise y Windows Server 2016. Más información: Proteger las credenciales de dominio derivadas con Credential Guard. |

|

Anclaje de certificados de empresa: ayuda a impedir ataques de tipo "Man in the middle" que usan PKI |

El anclaje de certificados de empresa permite proteger los nombres de dominio internos contra certificados de encadenamiento o no deseados o contra certificados emitidos de forma fraudulenta. Con el anclaje de certificados empresariales, puede "anclar" (asociar) un certificado X.509 y su clave pública a su entidad de certificación, ya sea raíz o hoja. Más información: Anclaje de certificados de empresa |

|

Device Guard: ayuda a impedir que un dispositivo ejecute malware u otras aplicaciones que no son de confianza |

Device Guard incluye una directiva de integridad de código que se crea; una lista de permitidos de aplicaciones de confianza: las únicas aplicaciones permitidas para ejecutarse en su organización. Device Guard también incluye una eficaz mitigación del sistema denominada integridad de código protegida por hipervisor (HVCI), que usa la seguridad basada en virtualización (VBS) para proteger el proceso de validación de integridad de código en modo kernel de Windows. HVCI tiene requisitos de hardware específicos y funciona con directivas de integridad de código para ayudar a impedir ataques, incluso si se obtiene acceso al kernel. Device Guard se incluye en Windows 10 Enterprise y Windows Server 2016. Más información: Introducción a Device Guard |

|

Microsoft Defender Antivirus, ayuda a mantener los dispositivos libre de virus y otro malware |

Windows 10 incluye Microsoft Defender Antivirus, una sólida solución antimalware de bandeja de entrada. Microsoft Defender Antivirus se ha mejorado significativamente desde que se introdujo en Windows 8. Más información: Microsoft Defender Antivirus, más adelante en este tema |

|

Bloqueo de fuentes que no son de confianza: ayuda a impedir el uso de fuentes en ataques de elevación de privilegios |

La función de bloquear fuentes que no son de confianza es una opción de configuración que te permite impedir que los usuarios carguen fuentes que no son de "confianza" en la red, lo que puede mitigar los ataques de elevación de privilegios asociados con el análisis de archivos de fuentes. Sin embargo, a partir de Windows 10, versión 1703, esta mitigación es menos importante, ya que el análisis de fuente se aísla en un espacio aislado de AppContainer (para obtener una lista en la que se describe esta y otras protecciones de grupo del núcleo, consulta Protecciones de grupo del núcleomás adelante en este tema). Más información: Bloquear fuentes que no son de confianza en una empresa |

|

Protecciones de memoria: ayudan a impedir que el malware use técnicas de manipulación de memoria, tales como saturaciones del búfer |

Estas mitigaciones, que figuran en la Tabla 2, ayudan a proteger contra ataques basados en la memoria, donde el malware u otro código manipula la memoria para obtener el control de un sistema (por ejemplo, software malintencionado que intenta usar saturaciones del búfer para insertar código ejecutable malintencionado en la memoria). Nota: Un subconjunto de aplicaciones no podrá ejecutarse si algunas de estas mitigaciones están establecidas en su configuración más restrictiva. Las pruebas pueden ayudarte a maximizar la protección a la vez que se permite la ejecución de estas aplicaciones. Más información: Tabla 2 más adelante en este tema |

|

Arranque seguro de la UEFI: ayuda a proteger la plataforma contra kits de arranque y rootkits |

El arranque seguro de la UEFI (Unified Extensible Firmware Interface) es un estándar de seguridad para el firmware integrado en equipos por los fabricantes a partir de Windows 8. Ayuda a proteger el proceso de arranque y el firmware contra alteraciones, por ejemplo, contra un atacante físicamente presente o contra formas de malware que se ejecutan de manera temprana en el proceso de arranque o en el kernel después del inicio. Más información: UEFI y arranque seguro |

|

Antimalware de inicio temprano (ELAM): ayuda a proteger la plataforma contra rootkits disfrazados de controladores |

Early Launch Antimalware (ELAM) está diseñado para permitir que la solución antimalware se inicie antes que todas las aplicaciones y controladores que no son de Microsoft. Si el malware modifica un controlador de arranque, ELAM detectará el cambio y Windows evitará que se inicie el controlador, bloqueando así los rootkits basados en el controlador. Más información: Antimalware de inicio temprano |

|

Atestación de estado de dispositivo: ayuda a impedir que los dispositivos en peligro acceder a la de una organización |

La atestación de estado de dispositivo (DHA) proporciona una forma de confirmar que los dispositivos que intentan conectarse a la red de una organización tienen un estado correcto y no contienen malware. Cuando se ha configurado DHA, se pueden comprobar las medidas de datos de arranque reales de un dispositivo con los datos de arranque "correctos" esperados. Si la comprobación indica que un dispositivo no tiene un estado correcto, se puede impedir que el dispositivo acceda a la red. Más información: Controlar el estado de los dispositivos basados en Windows 10 and Device Health Attestation |

Las mitigaciones de Windows 10 configurables diseñadas para ayudar a proteger contra la manipulación de memoria requieren conocimientos profundos de estas amenazas y mitigaciones, así como conocimientos sobre cómo el sistema operativo y las aplicaciones controlan la memoria. El proceso estándar para maximizar estos tipos de mitigaciones es trabajar en un laboratorio de pruebas para detectar si una opción de configuración determinada interfiere con alguna aplicación que uses para que puedas implementar la configuración que maximice la protección a la vez que permita que las aplicaciones se ejecuten correctamente.

Como profesional de TI, puede pedir a los desarrolladores de aplicaciones y proveedores de software que entreguen aplicaciones que incluyan una protección adicional denominada Control Flow Guard (CFG). No se necesita establecer ninguna configuración en el sistema operativo, la protección se compila en las aplicaciones. Puedes encontrar más información en Protección de flujo de control.

Tabla 2 Mitigaciones de Windows 10 configurables diseñadas para ayudar a protegerse frente a vulnerabilidades de seguridad de memoria

| Mitigación y amenaza correspondiente | Descripción |

|---|---|

|

Prevención de ejecución de datos (DEP): ayuda a impedir las vulnerabilidades de saturaciones del búfer |

La prevención de ejecución de datos (DEP) es una característica de protección de memoria de nivel del sistema disponible en los sistemas operativos Windows. DEP permite al sistema operativo marcar una o varias páginas de memoria como no ejecutables, lo que impide que el código se ejecute desde esa región de la memoria y ayuda a impedir los ataques de saturaciones de búfer. DEP ayuda a impedir que el código se ejecute desde páginas de datos, como el montón predeterminado, pilas y bloques de memoria. Aunque algunas aplicaciones tienen problemas de compatibilidad con DEP, la mayoría de las aplicaciones no. Más información: Prevención de ejecución de datos más adelante en este tema. directiva de grupo configuración: DEP está activado de forma predeterminada para aplicaciones de 64 bits, pero puede configurar más protecciones de DEP mediante la configuración de directiva de grupo descrita en Invalidar opciones de mitigación de procesos para ayudar a aplicar directivas de seguridad relacionadas con la aplicación. |

|

SEHOP: ayuda a impedir sobrescrituras del controlador de excepciones estructurado |

La protección contra sobrescrituras de control de excepciones estructurado (SEHOP) está diseñada para ayudar a bloquear los ataques que usan la técnica de sobrescritura del controlador de excepciones estructurado (SEH). Dado que este mecanismo de protección se proporciona en tiempo de ejecución, ayuda a proteger las aplicaciones independientemente de si se han compilado con las mejoras más recientes. Algunas aplicaciones tienen problemas de compatibilidad con SEHOP, por lo que asegúrate hacer pruebas para tu entorno. Más información: Protección contra sobrescritura de control de excepciones estructuradomás adelante en este tema. directiva de grupo configuración: SEHOP está activado de forma predeterminada para aplicaciones de 64 bits, pero puede configurar más protecciones SEHOP mediante la configuración de directiva de grupo descrita en Invalidar opciones de mitigación de procesos para ayudar a aplicar directivas de seguridad relacionadas con la aplicación. |

|

ASLR: ayuda a mitigar los ataques de malware basados en ubicaciones de memoria esperadas |

La selección aleatoria del diseño del espacio de direcciones (ASLR) carga los archivos DLL en direcciones de memoria aleatorias en tiempo de arranque. Esta carga, de archivos DLL específicos, ayuda a mitigar el malware diseñado para atacar ubicaciones de memoria específicas. Más información: Selección aleatoria del diseño del espacio de direcciones más adelante en este tema. directiva de grupo configuración: ASLR está activado de forma predeterminada para aplicaciones de 64 bits, pero puede configurar más protecciones de ASLR mediante la configuración de directiva de grupo descrita en Invalidar opciones de mitigación de procesos para ayudar a aplicar directivas de seguridad relacionadas con la aplicación. |

SmartScreen de Windows Defender

SmartScreen de Windows Defender notifica a los usuarios si hacen clic en sitios de suplantación de identidad y malware notificados y ayuda a protegerlos contra descargas no seguras o a tomar decisiones bien fundamentadas sobre las descargas.

Por Windows 10, Microsoft mejoró la funcionalidad de protección SmartScreen (ahora denominada SmartScreen de Windows Defender) mediante la integración de sus capacidades de reputación de aplicaciones en el propio sistema operativo, lo que permite que SmartScreen de Windows Defender compruebe la reputación de los archivos descargados de Internet y advierta a los usuarios cuando estén a punto de ejecutar un archivo descargado de alto riesgo. La primera vez que un usuario ejecuta una aplicación que se origina en Internet, SmartScreen de Windows Defender comprueba la reputación de la aplicación mediante firmas digitales y otros factores en un servicio que Microsoft mantiene. Si la aplicación carece de reputación o se sabe que es malintencionada, SmartScreen de Windows Defender advierte al usuario o bloquea la ejecución por completo, en función de cómo el administrador haya configurado Microsoft Intune o directiva de grupo configuración.

Para obtener más información, vea Microsoft Defender Información general sobre SmartScreen.

Antivirus de Microsoft Defender

Microsoft Defender Antivirus en Windows 10 usa un enfoque multiproceso para mejorar el antimalware:

La corrección de alteraciones ayuda a proteger Microsoft Defender antivirus en sí contra ataques de malware. Por ejemplo, Antivirus de Microsoft Defender usa procesos protegidos, lo que impide que los procesos que no son de confianza intenten manipular los componentes de Antivirus de Microsoft Defender, sus claves del Registro, etc. Los (procesos protegidos se describen más adelante en este tema).

La protección de entrega en la nube ayuda a detectar y bloquear nuevo malware en segundos, incluso si el malware no se ha visto nunca antes. El servicio, disponible a partir de Windows 10, versión 1703, usa recursos distribuidos y el aprendizaje de máquina para proporcionar protección a los puntos de conexión a una velocidad mucho más rápida que las actualizaciones de firmas tradicionales.

El Contexto local enriquecido mejora la manera en que se identifica el malware. Windows 11 informa a Microsoft Defender Antivirus no solo sobre contenido como archivos y procesos, sino también de dónde procede el contenido, dónde se ha almacenado y mucho más. La información sobre el origen y el historial permite a Microsoft Defender Antivirus aplicar diferentes niveles de examen a diferentes contenidos.

Los amplios sensores globales ayudan a mantener Microsoft Defender Antivirus al día y a tener en cuenta incluso el malware más reciente. Este estado actualizado se realiza de dos maneras: recopilando los datos de contexto local enriquecidos de los puntos finales y analizando esos datos de forma centralizada.

Las características de nivel empresarial proporcionan a los profesionales de TI las herramientas y opciones de configuración necesarias para que Microsoft Defender Antivirus sea una solución antimalware de clase empresarial.

Para obtener más información, consulta Windows Defender en Windows 10 e Introducción a Windows Defender para Windows Server.

Para obtener información sobre Microsoft Defender para punto de conexión, un servicio que ayuda a las empresas a detectar, investigar y responder a ataques avanzados y dirigidos en sus redes, consulte Microsoft Defender para punto de conexión (recursos) y Microsoft Defender para punto de conexión (documentación).

Prevención de ejecución de datos

El malware depende de su capacidad para insertar una carga malintencionada en la memoria con la esperanza de se ejecute más adelante. ¿No sería genial si pudiera evitar que se ejecute malware si escribió en un área que se ha asignado únicamente para el almacenamiento de información?

La prevención de ejecución de datos (DEP) hace exactamente eso, reduciendo considerablemente el intervalo de memoria que usa código malintencionado para su beneficio. DEP usa el bit No eXecute en CPU modernas para marcar los bloques de memoria como de solo lectura, de modo que esos bloques no se puedan usar para ejecutar código malintencionado que se pueda insertar a través de una vulnerabilidad de vulnerabilidad.

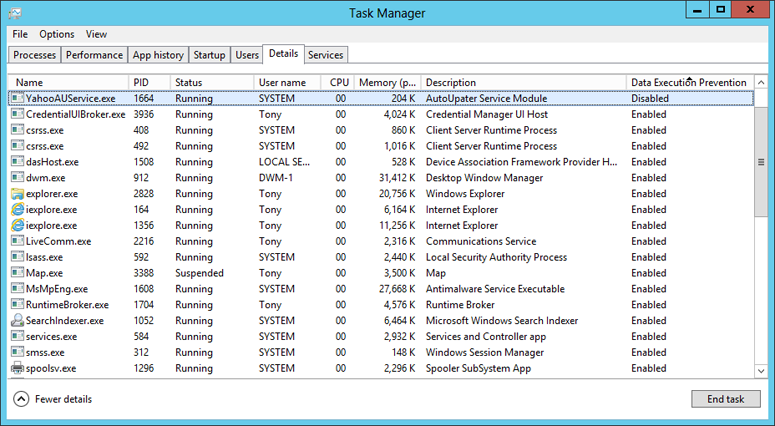

Para usar el Administrador de tareas para ver las aplicaciones que usan DEP

Abre el Administrador de tareas: presiona Ctrl + Alt + Supr y selecciona Administrador de tareas o busca en la pantalla Inicio.

Haz clic en Más detalles (si es necesario) y luego en la pestaña Detalles.

Haz clic en cualquier encabezado de columna y luego haz clic en Seleccionar columnas.

En el cuadro de diálogo Seleccionar columnas , selecciona la última casilla de Prevención de ejecución de datos .

Haz clic en Aceptar.

Ahora puedes ver qué procesos tienen DEP habilitado.

Figura 2. Procesos en los que se ha habilitado DEP en Windows 10

Puedes usar el Panel de control para ver o cambiar la configuración de DEP.

Para usar el Panel de control para ver o cambiar la configuración de DEP en un equipo individual

Abre Panel de control, Sistema: haz clic en Inicio, escribe Panel de control Sistema y presiona ENTRAR.

Haz clic en Configuración avanzada del sistema y selecciona la pestaña Opciones avanzadas.

En el cuadro Rendimiento, haz clic en Configuración.

En Opciones de rendimiento, haz clic en la pestaña Prevención de ejecución de datos.

Selecciona una opción:

Activar DEP para solo para los programas y servicios esenciales de Windows

Activar DEP para todos los programas y servicios excepto los que seleccione. Si elige esta opción, use los botones Agregar y Quitar para crear la lista de excepciones para las que DEP no se activará.

Para usar la directiva de grupo para controlar la configuración de DEP

Puedes usar la opción de directiva de grupo denominada Opciones de mitigación de procesos para controlar la configuración de DEP. Algunas aplicaciones tienen problemas de compatibilidad con DEP, por lo que asegúrate hacer pruebas para tu entorno. Para usar la opción de directiva de grupo consulta Invalidar Opciones de mitigación de procesos para facilitar la aplicación de directivas de seguridad relacionadas con las aplicaciones.

Protección contra sobrescritura de control de excepciones estructurado

Structured Exception Handling Overwrite Protection (SEHOP) ayuda a evitar que los atacantes puedan usar código malintencionado para aprovechar el control estructurado de excepciones (SEH), que es integral para el sistema y permite que las aplicaciones (no malintencionadas) controlen las excepciones correctamente. Dado que este mecanismo de protección se proporciona en tiempo de ejecución, ayuda a proteger las aplicaciones independientemente de si se han compilado con las mejoras más recientes.

Puedes usar la opción de directiva de grupo denominada Opciones de mitigación de procesos para controlar la configuración de SEHOP. Algunas aplicaciones tienen problemas de compatibilidad con SEHOP, por lo que asegúrate hacer pruebas para tu entorno. Para usar la opción de directiva de grupo consulta Invalidar Opciones de mitigación de procesos para facilitar la aplicación de directivas de seguridad relacionadas con las aplicaciones.

Selección aleatoria del diseño del espacio de direcciones

Una de las técnicas más comunes usadas para obtener acceso a un sistema es buscar una vulnerabilidad en un proceso con privilegios que ya se esté ejecutando, adivinar o buscar una ubicación en la memoria donde se hayan ubicado el código del sistema y los datos importantes, y después sobrescribir dicha información con una carga malintencionada. Cualquier malware que pueda escribir directamente en la memoria del sistema podría sobrescribirlo en ubicaciones conocidas y predecibles.

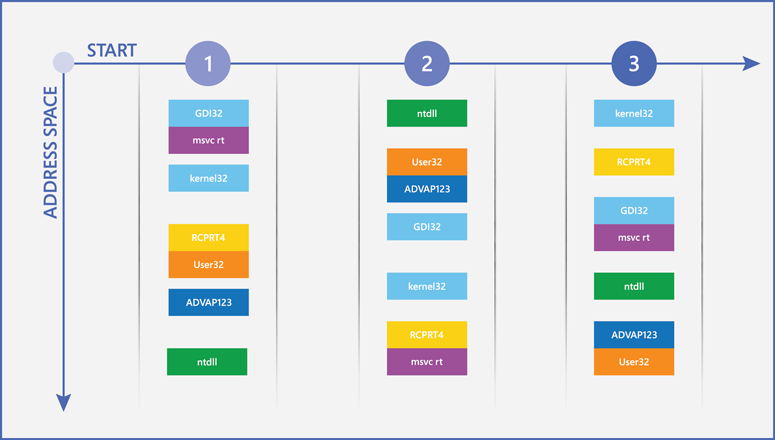

La selección aleatoria del diseño del espacio de direcciones (ASLR) hace que ese tipo de ataque sea mucho más difícil porque aleatoriza cómo y dónde se almacenan los datos importantes en la memoria. Con ASLR, es más difícil que el malware encuentre la ubicación específica que necesita para atacar. En la Figura 3 se muestra cómo ASLR funciona al mostrar cómo las ubicaciones de los diferentes componentes críticos de Windows pueden cambiar en la memoria entre reinicios.

Figura 3. ASLR en funcionamiento

Windows 10 aplica ASLR de manera holística en todo el sistema y aumenta el nivel de entropía muchas veces en comparación con las versiones anteriores de Windows para luchar contra los ataques sofisticados, como el rociamiento de montón. Los procesos de aplicaciones y del sistema de 64 bits pueden sacar provecho de un espacio de memoria mucho mayor, lo que hace que sea aún más difícil que el malware prediga dónde Windows 10 almacena los datos importantes. Cuando se usa en sistemas que tienen TPM, la aleatorización de memoria de ASLR será cada vez más única en todos los dispositivos, lo que dificulta aún más que una vulnerabilidad de seguridad correcta que funciona en un sistema funcione de manera confiable en otro.

Puede usar la configuración de directiva de grupo denominada Opciones de mitigación de procesos para controlar la configuración de ASLR ("Forzar ASLR" y "ASLR ascendente"), como se describe en Invalidar opciones de mitigación de procesos para ayudar a aplicar directivas de seguridad relacionadas con la aplicación.

Mitigaciones integradas en Windows 10

Windows 10 ofrece muchas mitigaciones de amenazas para proteger contra ataques integradas en el sistema operativo y que no necesitan ningún tipo de configuración dentro del sistema operativo. En la tabla siguiente se describen algunas de estas mitigaciones.

Control Flow Guard (CFG) es una mitigación que no necesita configuración dentro del sistema operativo, pero requiere que un desarrollador de aplicaciones configure la mitigación en la aplicación cuando se compila. CFG está integrado en Microsoft Edge, IE11 y otras áreas de Windows 10 y se puede integrar en muchas otras aplicaciones cuando se compilan.

Tabla 3 Windows 10 mitigaciones para protegerse frente a vulnerabilidades de seguridad de memoria: no se necesita ninguna configuración

| Mitigación y amenaza correspondiente | Descripción |

|---|---|

|

Mejora de la protección de SMB para los recursos compartidos SYSVOL y NETLOGON: ayuda a mitigar ataques de tipo "Man in the middle" |

Ahora las conexiones de cliente a los recursos compartidos predeterminados SYSVOL y NETLOGON de los Servicios de dominio de Active Directory en controladores de dominio requieren firmas SMB y autenticación mutua (como Kerberos). Más información: Mejoras de protección de SMB para conexiones de SYSVOL y NETLOGONmás adelante en este tema. |

|

Procesos protegidos: ayudan a impedir que un proceso manipule otro proceso |

Con la característica Procesos protegidos, Windows 10 evita que los procesos que no son de confianza interactúen o manipulen los procesos que se han firmado especialmente. Más información: Procesos protegidos más adelante en este tema. |

|

Protecciones para aplicaciones universales de Windows: filtra las aplicaciones descargables y ejecútalas en un espacio aislado de AppContainer |

Las aplicaciones universales de Windows se filtran cuidadosamente antes de estar disponible y se ejecutan en un espacio aislado de AppContainer con privilegios y funcionalidades limitados. Más información: Protecciones para aplicaciones universales de Windows más adelante en este tema. |

|

Protecciones de montón: ayudan a evitar ataques del montón |

Windows 10 incluye protecciones para el montón, como el uso de estructuras de datos internas que ayudan a proteger contra daños en la memoria que usa el montón. Más información: Protecciones del montón de Windows más adelante en este tema. |

|

Protecciones de grupo de kernel: ayudan a evitar ataques de la memoria de grupo usada por el kernel |

Windows 10 incluye protección para el grupo de memoria usada por el kernel. Por ejemplo, la desvinculación seguros protege contra saturaciones del grupo que se combinan con operaciones de desvinculación que se pueden usar para crear un ataque. Más información: Protecciones de grupo del kernel más adelante en este tema. |

|

Protección de flujo de control: ayuda a mitigar las vulnerabilidades basado en flujo de entre ubicaciones de código en la memoria |

Control Flow Guard (CFG) es una mitigación que no requiere ninguna configuración dentro del sistema operativo, sino que está integrada en el software cuando se compila. Está integrado en Microsoft Edge, IE11 y otras áreas de Windows 10. CFG se puede integrar en las aplicaciones escritas en C o C++, o en las aplicaciones compiladas mediante Visual Studio 2015. Para dicha aplicación, CFG puede detectar el intento de un atacante de cambiar el flujo de código previsto. Si se produce este intento, CFG finaliza la aplicación. Puedes pedir a los proveedores de software que distribuyan aplicaciones Windows compiladas con CFG habilitado. Más información: Protección de flujo de control más adelante en este tema. |

|

Protecciones integradas en Microsoft Edge (el explorador): ayudan a mitigar varias amenazas |

Windows 10 incluye un explorador totalmente nuevo, Microsoft Edge, diseñado con varias mejoras de seguridad. Más información: Microsoft Edge e Internet Explorer 11 más adelante en este tema. |

Mejoras de protección de SMB para recursos compartidos de SYSVOL y NETLOGON

En Windows 10 y Windows Server 2016, las conexiones de cliente a los recursos compartidos predeterminados SYSVOL y NETLOGON de Active Directory Domain Services en controladores de dominio requieren firmas de bloque de mensajes del servidor (SMB) y autenticación mutua (como Kerberos). Este requisito reduce la probabilidad de ataques man-in-the-middle. Si la firma SMB y la autenticación mutua no están disponibles, un equipo que ejecute Windows 10 o Windows Server 2016 no procesará scripts y directiva de grupo basados en dominio.

Nota

Los valores del Registro para esta configuración no están presentes de forma predeterminada, pero se siguen aplicando las reglas de protección hasta que se reemplacen por la Directiva de grupo u otros valores del registro. Para obtener más información sobre estas mejoras de seguridad, (también denominadas protección UNC), consulta el artículo de Microsoft Knowledge Base 3000483 y MS15-011 & MS15-014: Hardening Group Policy (MS15-011 y MS15-014:Directiva de grupo de protección(.

Procesos protegidos

La mayoría de los controles de seguridad están diseñados para impedir el punto de infección inicial. Sin embargo, a pesar de todos los mejores controles preventivos, es posible que un malware encuentre una forma de infectar el sistema. Por lo tanto, algunas protecciones se crearon para poner límites en el malware que consigue infectar el dispositivo. Los procesos protegidos crean límites de este tipo.

Con los procesos protegidos, Windows 10 evita que los procesos que no son de confianza interactúen o manipulen los procesos que se han firmado especialmente. Procesos protegidos define los niveles de confianza para procesos. Los procesos de menor confianza no pueden interactuar y, por tanto, no pueden atacar a procesos de mayor confianza. Windows 10 usa procesos protegidos de forma más amplia en todo el sistema operativo y, como en Windows 8.1, los implementa de forma que puedan ser utilizados por proveedores de antimalware de terceros, como se describe en Protección de servicios antimalware. Esta facilidad de uso ayuda a hacer que el sistema y las soluciones antimalware sean menos susceptibles a la manipulación por parte de malware que consigue entrar en el sistema.

Protecciones para aplicaciones universales de Windows:

Cuando los usuarios descargan aplicaciones universales de Windows desde Microsoft Store, es poco probable que encuentren malware porque todas las aplicaciones pasan por un proceso de filtrado cuidadoso antes de estar disponibles en la tienda. Las aplicaciones que las organizaciones crean y distribuyen a través de los procesos de instalación de prueba deberán revisarse internamente para asegurarse de que cumplen los requisitos de seguridad de la organización.

Independientemente de cómo adquieren los usuarios aplicaciones universales de Windows, pueden usarlas con mayor confianza. Las aplicaciones universales de Windows se ejecutan en un espacio aislado de AppContainer con privilegios y funcionalidades limitados. Por ejemplo, las aplicaciones universales de Windows no tienen acceso en el nivel del sistema, tienen interacciones estrechamente controladas con otras aplicaciones y no tienen acceso a los datos a menos que el usuario conceda el permiso de la aplicación explícitamente.

Además, todas las aplicaciones universales de Windows siguen el principio de privilegios mínimos de seguridad. Las aplicaciones reciben los privilegios mínimos que necesitan para llevar a cabo sus tareas legítimas, por lo tanto, incluso si un atacante aprovecha una aplicación, el daño que puede hacer la vulnerabilidad de seguridad se ve limitado y debe estar incluido en el espacio aislado. Microsoft Store muestra las funcionalidades exactas que requiere la aplicación (por ejemplo, acceso a la cámara), junto con la clasificación por edad y el publicador de la aplicación.

Protecciones del montón de Windows

El montón es una ubicación en la memoria que Windows usa para almacenar datos de aplicación dinámica. Windows 10 continúa mejorando los diseños de montón de Windows anteriores mitigando el riesgo de vulnerabilidades de seguridad de montón que pudieran usarse como parte de un ataque.

Windows 10 tiene varias mejoras importantes en cuanto a la seguridad del montón:

Protección de metadatos del montón para las estructuras de datos internas que el montón usa, para mejorar la protección contra daños en la memoria.

Aleatorización de asignación de montón, es decir, el uso de ubicaciones y tamaños aleatorios para las asignaciones de memoria del montón, lo que dificulta a un atacante predecir la ubicación de la memoria crítica que se va a sobrescribir. Específicamente, Windows 10 agrega un desplazamiento aleatorio a la dirección de un montón asignado recientemente, lo que hace que la asignación sea menos predecible.

Las páginas de protección del montón antes y después de los bloques de memoria, que funcionan como cables de viaje. Si un atacante intenta escribir más allá de un bloque de memoria (una técnica común que se conoce como desbordamiento de búfer), el atacante tendrá que sobrescribir una página de protección. Cualquier intento de modificar una página de protección se considera un daño en la memoria y Windows 10 responde al instante finalizando la aplicación.

Protecciones de grupo de kernel:

El kernel del sistema operativo en Windows reserva dos grupos de memoria, uno que permanece en la memoria física ("grupo no paginado") y otro que se puede paginar dentro y fuera de la memoria física ("grupo paginado"). Hay muchas mitigaciones que se han agregado con el tiempo, como la codificación de punteros de cuota de procesos; lookaside, delay free, and pool page cookies; y comprobaciones de límites de PoolIndex. Windows 10 agrega varias protecciones de "protección de grupos", como comprobaciones de integridad, que ayudan a proteger el grupo de kernel frente a ataques más avanzados.

Además del refuerzo de grupo, Windows 10 incluye otras características de refuerzo de kernel:

Kernel DEP y Kernel ASLR: siguen los mismos principios que prevención de ejecución de datos y selección aleatoria del diseño de espacio de dirección, como se describe anteriormente en este tema.

Análisis de fuentes en AppContainer: aísla el análisis de fuente en un espacio aislado de AppContainer.

Deshabilitación de la máquina virtual DOS de NT (NTVDM): el anterior módulo de kernel NTVDM (para ejecutar aplicaciones de 16 bits) está deshabilitado de manera predeterminada, lo que neutraliza las vulnerabilidades asociadas. (La habilitación de NTVDM disminuye la protección contra la anulación de referencia Null y otros ataques).

Prevención de ejecución en modo supervisor (SMEP): ayuda a evitar que el kernel (el "supervisor") ejecute código en páginas de usuario, una técnica común que usan los atacantes para la elevación de privilegios del kernel local (EOP). Esta configuración requiere compatibilidad con procesadores que se encuentran en Intel Ivy Bridge o en procesadores posteriores, o ARM con compatibilidad con PXN.

Desvinculación segura: ayuda a proteger contra saturaciones del grupo que se combinan con operaciones de desvinculación para crear un ataque. Windows 10 incluye un desvinculación segura global, que amplía el desvinculación seguro del montón y el grupo de kernels a todo el uso de LIST_ENTRY e incluye el mecanismo "FastFail" para habilitar la terminación rápida y segura del proceso.

Reservas de memoria: los 64 KB más bajos de la memoria de proceso se reservan para el sistema. No se permite que las aplicaciones asignen esa parte de la memoria. Esta asignación para el sistema hace que sea más difícil que el malware use técnicas como "desreferencia NULL" para sobrescribir estructuras de datos críticas del sistema en la memoria.

Protección de flujo de control

Cuando las aplicaciones se cargan en memoria, se les asigna espacio en función del tamaño del código, la memoria solicitada y otros factores. Cuando una aplicación comienza a ejecutar código, llama al otro código ubicado en otras direcciones de memoria. Las relaciones entre las ubicaciones de código son bien conocidas (están escritas en el propio código), pero antes de Windows 10, no se aplicaba el flujo entre estas ubicaciones, lo que daba a los atacantes la oportunidad de cambiar el flujo para satisfacer sus necesidades.

Este tipo de amenaza se mitiga en Windows 10 a través de la característica de protección de flujo de control (CFG). Cuando una aplicación de confianza que se compiló para usar CFG llama a código, CFG comprueba que la ubicación del código que se ha llamado es de confianza para la ejecución. Si la ubicación no es de confianza, la aplicación finaliza inmediatamente como un riesgo de seguridad potencial.

Un administrador no puede configurar CFG; en su lugar, un desarrollador de aplicaciones puede aprovechar las ventajas de CFG configurándolo cuando se compila la aplicación. Considere la posibilidad de pedir a los desarrolladores de aplicaciones y proveedores de software que distribuyan aplicaciones Windows de confianza compiladas con CFG habilitado. Por ejemplo, puede habilitarse para las aplicaciones escritas en C o C++, o las aplicaciones compiladas mediante Visual Studio 2015. Para obtener información sobre cómo habilitar CFG para un proyecto de Visual Studio 2015, consulta Protección de flujo de control.

Los exploradores son un punto de entrada clave para los ataques, por lo que Microsoft Edge, IE y otras características de Windows aprovechan al máximo CFG.

Microsoft Edge e Internet Explorer 11

La seguridad del explorador es un componente fundamental de cualquier estrategia de seguridad y, por una buena razón: el explorador es la interfaz del usuario a Internet, un entorno con muchos sitios malintencionados y contenido a la espera de ataques. La mayoría de los usuarios no pueden realizar al menos una parte de su trabajo sin un explorador y muchos usuarios dependen de uno. Esta realidad ha hecho que el explorador sea la vía común desde la que los piratas informáticos inician sus ataques.

Todos los exploradores habilitan cierta cantidad de extensibilidad para hacer cosas fuera del ámbito original del explorador. Dos ejemplos comunes son las extensiones Flash y Java que permiten que sus respectivas aplicaciones se ejecuten dentro de un explorador. La seguridad de Windows 10 con fines de exploración web y aplicaciones, especialmente para estos dos tipos de contenido, es una prioridad.

Windows 10 un explorador totalmente nuevo, Microsoft Edge. Microsoft Edge es más seguro en varios aspectos, especialmente:

Superficie de ataque más pequeña; no se admiten extensiones binarias ajenas a Microsoft. Se han quitado varios componentes del explorador con superficies de ataque vulnerables de Microsoft Edge. Entre los componentes que se quitaron se incluyen modos de documento heredados y motores de script, objetos auxiliares del explorador (BHO), los controles ActiveX y Java. Sin embargo, Microsoft Edge admite contenido Flash y visualización de PDF de forma predeterminada a través de extensiones integradas.

Ejecuta procesos de 64 bits. Un equipo de 64 bits con una versión de Windows anterior se suele ejecutar en modo de compatibilidad de 32 bits para admitir extensiones más antiguas y menos seguras. Cuando Microsoft Edge se ejecuta en un equipo de 64 bits, ejecuta solo procesos de 64 bits, que son mucho más seguros frente a vulnerabilidades de seguridad.

Incluye la recolección de elementos no utilizados en memoria (MemGC). Esta característica ayuda a protegerse frente a problemas de uso después de la liberación (UAF).

Diseñado como una aplicación universal de Windows. Microsoft Edge está intrínsecamente compartimentado y se ejecuta en AppContainer que aísla el explorador del sistema, los datos y otras aplicaciones. IE11 en Windows 10 también puede aprovechar la misma tecnología de AppContainer mediante el modo de protección mejorado. Sin embargo, dado que IE11 puede ejecutar ActiveX y BHO, el explorador y el espacio aislado son susceptibles de sufrir una variedad de ataques mucho mayor que Microsoft Edge.

Simplifica las tareas de configuración de seguridad. Dado que Microsoft Edge usa una estructura de aplicaciones simplificada y una configuración única de espacio aislado, se necesitan menos opciones de configuración de seguridad. Además, la configuración predeterminada de Microsoft Edge se alinea con los procedimientos recomendados de seguridad, lo que la hace más segura de forma predeterminada.

Además de Microsoft Edge, Microsoft incluye IE11 en Windows 10, principalmente para la compatibilidad con versiones anteriores con sitios web y con extensiones binarias que no funcionan con Microsoft Edge. No se puede configurar como explorador principal, sino como una conmutación automática o opcional. Recomendamos usar Microsoft Edge como el explorador web principal porque proporciona compatibilidad con la web moderna y la mayor seguridad posible.

Para los sitios que requieren compatibilidad con IE11, incluidos los sitios que requieren extensiones binarias y complementos, habilite el modo enterprise y use la lista de sitios del modo de empresa para definir qué sitios tienen la dependencia. Con esta configuración, cuando Microsoft Edge identifica un sitio que requiere IE11, los usuarios cambiarán automáticamente a IE11.

Funciones que los proveedores de software pueden usar para crear mitigaciones en las aplicaciones

Algunas de las protecciones disponibles en Windows 10 se proporcionan a través de funciones que se puede llamar desde aplicaciones u otro software. Es menos probable que este tipo de software proporcione aberturas para vulnerabilidades de seguridad. Si trabaja con un proveedor de software, puede solicitar que incluyan estas funciones orientadas a la seguridad en la aplicación. En la siguiente tabla se enumeran algunos tipos de mitigaciones y las funciones de seguridad correspondientes que se pueden usar en las aplicaciones.

Nota

La protección de flujo de control (CFG) también es una mitigación importante que un desarrollador puede incluir en software en el momento de su compilación. Para obtener más información, consulta Protección de flujo de control más arriba en este tema.

Tabla 4 Funciones disponibles para desarrolladores para crear mitigaciones en aplicaciones

| Solución | Función |

|---|---|

| Restricción del código dinámico MemProt |

Función UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON] |

| Restricciones de carga de imagen LoadLib |

Función UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON] |

| Restricción del proceso secundario para restringir la capacidad para crear procesos secundarios |

Función UpdateProcThreadAttribute [PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY] |

| Restricción de integridad de código para restringir la carga de imágenes |

Función SetProcessMitigationPolicy [ProcessSignaturePolicy] |

| Restricción de deshabilitación de llamada al sistema Win32K para restringir la capacidad de usar NTUser y GDI |

Función SetProcessMitigationPolicy [ProcessSystemCallDisablePolicy] |

| ASLR de alta entropía para hasta 1 TB de varianza en las asignaciones de memoria |

Función UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON] |

| Comprobaciones de control estricto para generar una excepción inmediata cuando aparezca una referencia de control errónea |

Función UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON] |

| Deshabilitación del punto de extensión para bloquear el uso de ciertos puntos de extensión de terceros |

Función UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON] |

| Finalización del montón cuando se produzcan daños para proteger el sistema contra un montón dañado |

Función UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON] |

Descripción de Windows 10 en relación con el Kit de herramientas de experiencia de mitigación mejorada

Es posible que ya esté familiarizado con el Kit de herramientas de experiencia de mitigación mejorada (EMET), que desde 2009 ha ofrecido varias mitigaciones de vulnerabilidades de seguridad y una interfaz para configurar esas mitigaciones. Puede usar esta sección para comprender cómo se relacionan las mitigaciones de EMET con esas mitigaciones en Windows 10. Muchas de las mitigaciones de EMET se han integrado en Windows 10, algunas con mejoras adicionales. Sin embargo, algunas mitigaciones de EMET conllevan un alto costo de rendimiento o parecen ser relativamente ineficaces contra las amenazas modernas y, por lo tanto, no se han introducido en Windows 10.

Dado que muchos de los mecanismos de mitigación y seguridad de EMET ya existen en Windows 10 y se han mejorado, especialmente los evaluados para tener alta eficacia en la mitigación de omisiones conocidas, la versión 5.5x se ha anunciado como la versión principal final para EMET (consulte Enhanced Mitigation Experience Toolkit).

En la siguiente tabla se enumeran las características EMET en relación con características de Windows 10.

Tabla 5 Características de EMET en relación con las características de Windows 10

| Características específicas de EMET | Cómo se asignan estas características de EMET a las características de Windows 10 |

|---|---|

| DEP, SEHOP y ASLR se incluyen en Windows 10 como características configurables. Consulte la tabla 2, anteriormente en este tema. Puede instalar el módulo de PowerShell ProcessMitigations para convertir la configuración de EMET de estas características en directivas que puede aplicar a Windows 10. | |

| LoadLib y MemProt se admiten en Windows 10 para todas las aplicaciones escritas para usar estas funciones. Consulta la Tabla 4 más arriba en este tema. | |

| Página Null | Las mitigaciones de esta amenaza se integran en Windows 10, como se describe en el elemento "Reservas de memoria" de las protecciones del grupo de kernel, anteriormente en este tema. |

| Windows 10 no incluye mitigaciones que se asignen específicamente a estas características de EMET porque tienen un impacto bajo en el panorama actual de amenazas y no aumentan significativamente la dificultad de aprovechar vulnerabilidades. Microsoft se compromete a supervisar el entorno de seguridad a medida que aparezcan nuevas vulnerabilidades de seguridad y a tomar medidas para reforzar el sistema operativo contra ellas. | |

| Mitigado en Windows 10 con las aplicaciones compiladas mediante protección de flujo de control, tal como se describe en Protección de flujo de control más arriba en este tema. |

Convertir un archivo de configuración XML de EMET en directivas de mitigación de Windows 10

Una de las ventajas de EMET es que permite importar y exportar valores de configuración para mitigaciones de EMET como un archivo de configuración XML para una implementación sencilla. Para generar las directivas de mitigación de Windows 10 desde un archivo de configuración XML de EMET, puedes instalar el módulo de PowerShell ProcessMitigations. En una sesión de PowerShell con privilegios elevados, ejecuta este cmdlet:

Install-Module -Name ProcessMitigations

El cmdlet Get-ProcessMitigation obtiene la configuración actual de mitigación desde el Registro o desde un proceso en ejecución, o bien puede guardar toda la configuración en un archivo XML.

Para obtener la configuración actual en todas las instancias de notepad.exe:

Get-ProcessMitigation -Name notepad.exe -RunningProcess

Para obtener la configuración actual en el Registro para notepad.exe:

Get-ProcessMitigation -Name notepad.exe

Para obtener la configuración actual para el proceso de ejecución con pid 1304:

Get-ProcessMitigation -Id 1304

Para obtener toda la configuración de mitigación de proceso del Registro y guardarla en el archivo XML settings.xml:

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

El cmdlet Set-ProcessMitigation puede habilitar y deshabilitar las mitigaciones de proceso o establecerlas en masa desde un archivo XML.

Para obtener la mitigación de proceso actual para "notepad.exe" desde el Registro y luego habilitar MicrosoftSignedOnly y deshabilitar MandatoryASLR:

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

Para establecer las mitigaciones de proceso desde un archivo XML (que se puede generar mediante get-ProcessMitigation - RegistryConfigFilePath settings.xml):

Set-ProcessMitigation -PolicyFilePath settings.xml

Para establecer el valor predeterminado del sistema en MicrosoftSignedOnly:

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

El cmdlet ConvertTo-ProcessMitigationPolicy convierte los formatos de archivo de directiva de mitigación. La sintaxis es:

ConvertTo-ProcessMitigationPolicy -EMETFilePath <String> -OutputFilePath <String> [<CommonParameters>]

Ejemplos:

Convertir la configuración de EMET en la configuración de Windows 10: puedes ejecutar ConvertTo-ProcessMitigationPolicy y proporcionar un archivo de configuración XML de EMET como entrada, lo que generará un archivo de resultado de la configuración de mitigación de Windows 10. Por ejemplo:

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xmlAuditar y modificar la configuración convertida (el archivo de salida): más cmdlets permiten aplicar, enumerar, habilitar, deshabilitar y guardar la configuración en el archivo de salida. Por ejemplo, este cmdlet habilita SEHOP y deshabilita la configuración de Registro MandatoryASLR y DEPATL de Bloc de notas:

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATLConvertir la configuración de reducción de la superficie expuesta a ataques (ASR) en un archivo de directiva de integridad de código: si el archivo de entrada contiene alguna configuración para la mitigación de reducción de la superficie expuesta a ataques (ASR) de EMET, el convertidor también creará un archivo de directiva de integridad de código. En este caso, puede completar el proceso de combinación, auditoría e implementación de la directiva de integridad de código. Para obtener más información, consulte Implementación de directivas de App Control para empresas. Esta finalización habilitará las protecciones en Windows 10 equivalentes a las protecciones ASR de EMET.

Convertir la configuración de confianza de certificado en reglas de anclaje de certificados empresariales: si tiene un archivo XML de "confianza de certificado" de EMET (archivo de reglas de anclaje), también puede usar ConvertTo-ProcessMitigationPolicy para convertir el archivo de reglas de anclaje en un archivo de reglas de anclaje de certificados empresariales. Luego, puedes terminar de habilitar dicho archivo, tal como se describe en Anclaje de certificados de empresa. Por ejemplo:

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

Productos relacionados con EMET

Servicios de consultoría de Microsoft (MCS) y Soporte técnico/Premier Field Engineering (PFE) de Microsoft ofrecen una variedad de opciones para EMET, compatibilidad con EMET y productos de informes y auditoría relacionados con EMET, como el servicio de informes de empresa (ERS) de EMET. Para los clientes empresariales que usan estos productos hoy en día o que están interesados en funcionalidades similares, se recomienda evaluar Microsoft Defender para punto de conexión.

Temas relacionados

- Seguridad y control en Windows Server 2016

- Microsoft Defender para punto de conexión: recursos

- Microsoft Microsoft Defender para punto de conexión: documentación

- Descripción del servicio de protección contra amenazas de avanzada de Exchange Online

- Microsoft Defender para Office 365

- Centro de protección contra malware de Microsoft