Protección web

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Acerca de la protección web

La protección web en Microsoft Defender para punto de conexión es una funcionalidad formada por protección contra amenazas web, filtrado de contenido web e indicadores personalizados. La protección web le permite proteger los dispositivos frente a amenazas web y le ayuda a regular el contenido no deseado. Para encontrar informes de protección web en el portal de Microsoft Defender, vaya a Protección web de informes>.

Protección contra amenazas web

Las tarjetas que componen la protección contra amenazas web son detecciones de amenazas web a lo largo del tiempo y resumen de amenazas web.

La protección contra amenazas web incluye:

- Visibilidad completa de las amenazas web que afectan a su organización.

- Capacidades de investigación sobre la actividad de amenazas relacionada con la web a través de alertas y perfiles completos de direcciones URL y los dispositivos que acceden a estas direcciones URL.

- Un conjunto completo de características de seguridad que realizan un seguimiento de las tendencias generales de acceso a sitios web malintencionados y no deseados.

Nota:

En el caso de procesos distintos de Microsoft Edge e Internet Explorer, los escenarios de protección web aprovechan la protección de red para la inspección y el cumplimiento:

- Ip es compatible con los tres protocolos (TCP, HTTP y HTTPS (TLS)).

- Solo se admiten direcciones IP únicas (sin bloques CIDR ni intervalos IP) en indicadores personalizados.

- Las direcciones URL cifradas (ruta de acceso completa) solo se pueden bloquear en exploradores de primera entidad (Internet Explorer, Edge).

- Las direcciones URL cifradas (solo FQDN) se pueden bloquear en exploradores de terceros (es decir, distintas de Internet Explorer, Edge).

- Las direcciones URL cargadas a través de la fusión de conexiones HTTP, como el contenido cargado por las redes CDN modernas, solo se bloquean en los exploradores de Microsoft (Internet Explorer, Microsoft Edge), a menos que la dirección URL de la red CDN se agregue a la lista de indicadores.

- Network Protection bloqueará las conexiones en puertos estándar y no estándar.

- Los bloques de ruta de acceso de dirección URL completa se pueden aplicar a direcciones URL sin cifrar.

Puede haber hasta dos horas de latencia (normalmente menos) entre el momento en que se realiza la acción y la dirección URL y la dirección IP bloqueadas. Para obtener más información, consulte Protección contra amenazas web.

Indicadores personalizados

Las detecciones de indicadores personalizados también se resumen en los informes de amenazas web de las organizaciones en Detecciones de amenazas web a lo largo del tiempo y Resumen de amenazas web.

El indicador personalizado incluye:

- Capacidad de crear indicadores de compromiso basados en direcciones IP y URL para proteger su organización frente a amenazas.

- Capacidades de investigación sobre las actividades relacionadas con los perfiles de DIRECCIÓN IP/URL personalizados y los dispositivos que acceden a estas direcciones URL.

- La capacidad de crear directivas Allow, Block y Warn para direcciones IP y direcciones URL.

Para obtener más información, consulte Creación de indicadores para direcciones IP y direcciones URL/dominios.

Filtrado de contenido web

El filtrado de contenido web incluye actividad web por categoría, resumen de filtrado de contenido web y resumen de actividad web.

El filtrado de contenido web incluye:

- Se impide que los usuarios accedan a sitios web en categorías bloqueadas, ya sea que naveguen de forma local o fuera.

- Puede implementar directivas variadas en varios conjuntos de usuarios mediante los grupos de dispositivos definidos en la configuración de control de acceso basado en rol Microsoft Defender para punto de conexión.

Nota:

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

- Puede acceder a informes web en la misma ubicación central, con visibilidad sobre los bloques reales y el uso web.

Para obtener más información, vea Filtrado de contenido web.

Orden de precedencia

La protección web se compone de los siguientes componentes, enumerados en orden de prioridad. Cada uno de estos componentes se aplica mediante el cliente SmartScreen en Microsoft Edge y el cliente de Network Protection en todos los demás exploradores y procesos.

Indicadores personalizados (ip/dirección URL, directivas de Microsoft Defender for Cloud Apps)

- Permitir

- Advertir

- Bloquear

Amenazas web (malware, phish)

- SmartScreen Intel, incluido Exchange Online Protection (EOP)

- Escalamientos

Filtrado de contenido web (WCF)

Nota:

Microsoft Defender for Cloud Apps actualmente genera indicadores solo para las direcciones URL bloqueadas.

El orden de precedencia se relaciona con el orden de las operaciones por el que se evalúa una dirección URL o una dirección IP. Por ejemplo, si tiene una directiva de filtrado de contenido web, puede crear exclusiones a través de indicadores IP/URL personalizados. Los indicadores personalizados de peligro (IoC) son más altos en el orden de precedencia que los bloques WCF.

De forma similar, durante un conflicto entre indicadores, permite siempre tener prioridad sobre los bloques (invalidar la lógica). Esto significa que un indicador de permiso tiene prioridad sobre cualquier indicador de bloque que esté presente.

En la tabla siguiente se resumen algunas configuraciones comunes que presentarían conflictos dentro de la pila de protección web. También identifica las determinaciones resultantes en función de la precedencia descrita anteriormente en este artículo.

| Directiva de indicador personalizado | Directiva de amenazas web | Directiva de WCF | directiva de Defender for Cloud Apps | Resultado |

|---|---|---|---|---|

| Permitir | Bloquear | Bloquear | Bloquear | Permitir (invalidación de protección web) |

| Permitir | Permitir | Bloquear | Bloquear | Allow (excepción wcf) |

| Advertir | Bloquear | Bloquear | Bloquear | Advertir (invalidar) |

Los indicadores personalizados no admiten las direcciones IP internas. Para una directiva de advertencia cuando el usuario final la omite, el sitio se desbloquea durante 24 horas para ese usuario de forma predeterminada. El Administración puede modificar este período de tiempo y lo pasa el servicio en la nube SmartScreen. La capacidad de omitir una advertencia también se puede deshabilitar en Microsoft Edge mediante CSP para bloques de amenazas web (malware/phishing). Para obtener más información, consulte Configuración de SmartScreen de Microsoft Edge.

Proteger exploradores

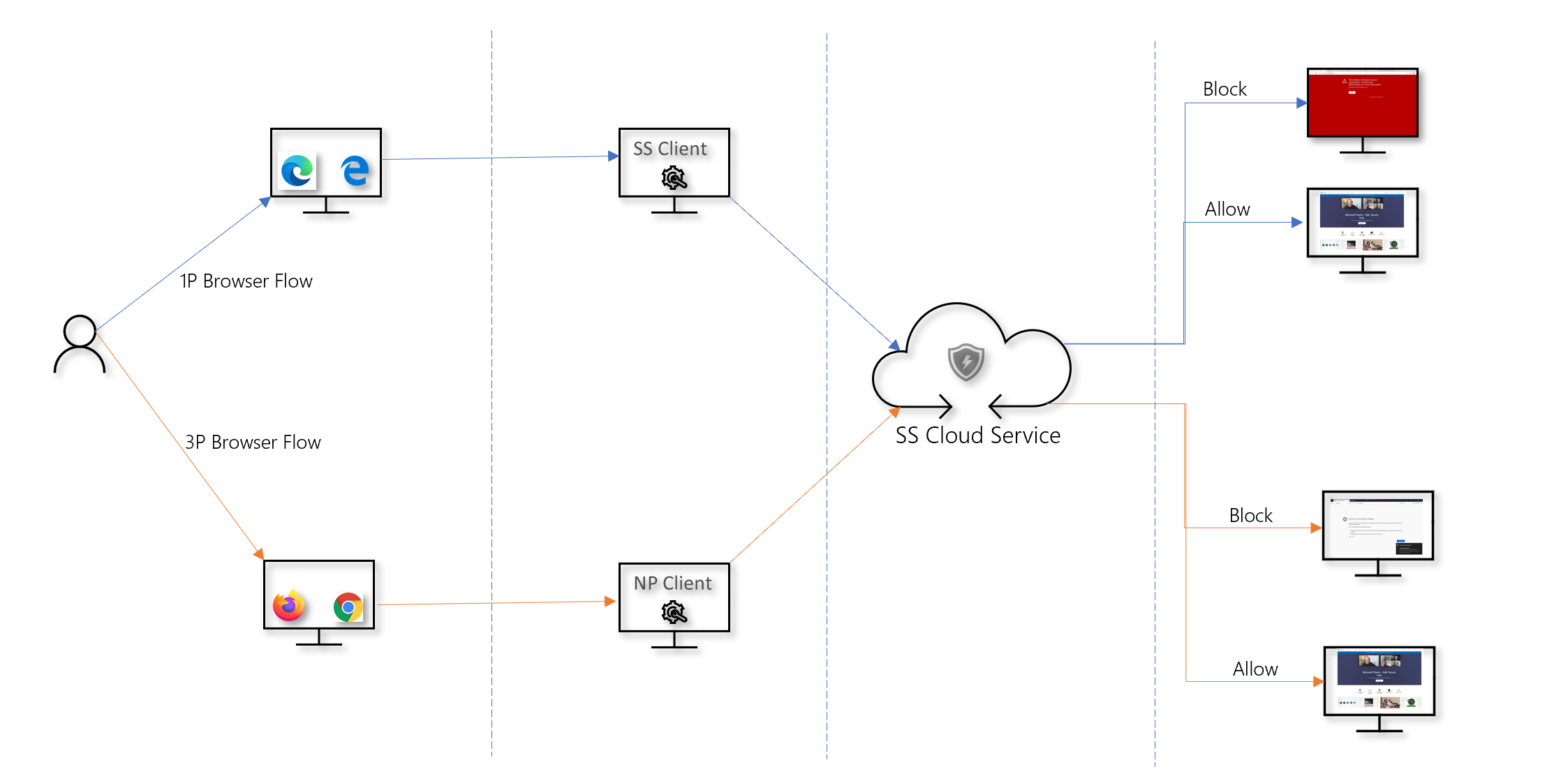

En todos los escenarios de protección web, SmartScreen y Network Protection se pueden usar conjuntamente para garantizar la protección en los exploradores y procesos de Microsoft y que no son de Microsoft. SmartScreen se integra directamente en Microsoft Edge, mientras que Protección de red supervisa el tráfico en exploradores y procesos que no son de Microsoft. En el diagrama siguiente se muestra este concepto. Este diagrama de los dos clientes que trabajan juntos para proporcionar varias coberturas de explorador o aplicación es preciso para todas las características de Protección web (Indicadores, Amenazas web, Filtrado de contenido).

Nota:

Los indicadores personalizados de las características de peligro y filtrado de contenido web no se admiten actualmente en Protección de aplicaciones sesiones de Microsoft Edge. Estas sesiones de explorador en contenedor solo pueden aplicar bloques de amenazas web a través de la protección smartscreen integrada. No pueden aplicar ninguna directiva de protección web empresarial.

Solución de problemas de bloques de puntos de conexión

Las respuestas de la nube de SmartScreen están estandarizadas. Herramientas como Fiddler se pueden usar para inspeccionar la respuesta del servicio en la nube, lo que ayuda a determinar el origen del bloque.

Cuando el servicio en la nube SmartScreen responde con una respuesta de permitir, bloquear o advertir, una categoría de respuesta y el contexto del servidor se retransmiten de nuevo al cliente. En Microsoft Edge, la categoría de respuesta es la que se usa para determinar la página de bloque adecuada que se va a mostrar (malintencionado, phishing, directiva organizativa).

En la tabla siguiente se muestran las respuestas y sus características correlacionadas.

| ResponseCategory | Característica responsable del bloque |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Indicadores personalizados |

| CasbPolicy | Defender for Cloud Apps |

| Malintencionado | Amenazas web |

| Suplantación de identidad (phishing) | Amenazas web |

Búsqueda avanzada para la protección web

Las consultas de Kusto en la búsqueda avanzada se pueden usar para resumir los bloques de protección web de su organización durante un máximo de 30 días. Estas consultas usan la información enumerada anteriormente para distinguir entre los distintos orígenes de bloques y resumirlos de una manera fácil de usar. Por ejemplo, en la consulta siguiente se enumeran todos los bloques WCF que se originaron en Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

De forma similar, puede usar la consulta siguiente para enumerar todos los bloques WCF que se originen en Network Protection (por ejemplo, un bloque WCF en un explorador que no es de Microsoft).

ActionType se actualiza y Experience cambia a ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Para enumerar los bloques que se deben a otras características (como indicadores personalizados), consulte la tabla que aparece anteriormente en este artículo. La tabla describe cada característica y su categoría de respuesta correspondiente. Estas consultas se pueden modificar para buscar datos de telemetría relacionados con máquinas específicas de la organización. ActionType que se muestra en cada consulta muestra solo las conexiones bloqueadas por una característica de Protección web y no todo el tráfico de red.

Experiencia del usuario

Si un usuario visita una página web que supone un riesgo de malware, suplantación de identidad (phishing) u otras amenazas web, Microsoft Edge desencadena una página de bloque similar a la siguiente imagen:

A partir de Microsoft Edge 124, se muestra la siguiente página de bloques para todos los bloques de categorías de filtrado de contenido web.

En cualquier caso, no se muestran páginas en bloque en exploradores que no son de Microsoft y el usuario ve una página "Error de conexión segura" junto con una notificación del sistema. En función de la directiva responsable del bloque, un usuario ve un mensaje diferente en la notificación del sistema. Por ejemplo, el filtrado de contenido web muestra el mensaje "Este contenido está bloqueado".

Notificar falsos positivos

Para informar de un falso positivo para sitios que SmartScreen ha considerado peligrosos, use el vínculo que aparece en la página de bloques de Microsoft Edge (como se muestra anteriormente en este artículo).

Para WCF, puede disputar la categoría de un dominio. Vaya a la pestaña Dominios de los informes de WCF. Verá puntos suspensivos junto a cada uno de los dominios. Mantenga el puntero sobre estos puntos suspensivos y seleccione Categoría de disputa. Se abre un control flotante. Establezca la prioridad del incidente y proporcione otros detalles, como la categoría sugerida. Para obtener más información sobre cómo activar WCF y cómo disputar categorías, vea Filtrado de contenido web.

Para obtener más información sobre cómo enviar falsos positivos o negativos, consulte Dirección de falsos positivos o negativos en Microsoft Defender para punto de conexión.

Artículos relacionados

| Artículo | Descripción |

|---|---|

| Protección contra amenazas web | Impedir el acceso a sitios de phishing, vectores de malware, sitios de vulnerabilidades de seguridad, sitios que no son de confianza o de baja reputación y sitios bloqueados. |

| Filtrado de contenido web | Realizar un seguimiento y regular el acceso a los sitios web en función de sus categorías de contenido. |

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.