Introducción a la recuperación de BitLocker

La recuperación de BitLocker es el proceso por el que se puede restaurar el acceso a una unidad protegida por BitLocker si la unidad no se desbloquea mediante su mecanismo de desbloqueo predeterminado.

En este artículo se describen los escenarios que desencadenan la recuperación de BitLocker, cómo configurar dispositivos para guardar la información de recuperación y las opciones para restaurar el acceso a una unidad bloqueada.

Escenarios de recuperación de BitLocker

En la lista siguiente se proporcionan ejemplos de eventos comunes que hacen que un dispositivo entre en el modo de recuperación de BitLocker al iniciar Windows:

Escribir el PIN incorrecto demasiadas veces

Desactivar la compatibilidad para leer el dispositivo USB en el entorno de arranque previo desde el firmware de BIOS o UEFI si se usan claves basadas en USB en lugar de un TPM

Tener la unidad de CD o DVD antes de la unidad de disco duro en el orden de arranque del BIOS (común con las máquinas virtuales)

Acoplamiento o desacoplamiento de un equipo portátil

Cambios en la tabla de particiones NTFS en el disco

Cambios en el administrador de arranque

Uso del arranque PXE

Desactivar, deshabilitar, desactivar o borrar el TPM

Error de prueba automática de TPM

Actualización de la placa base a una nueva con un nuevo TPM

Actualización de componentes de inicio temprano críticos, como una actualización de firmware de BIOS o UEFI

Ocultar el TPM del sistema operativo

Modificación de los registros de configuración de plataforma (PCR) utilizados por el perfil de validación de TPM

Mover una unidad protegida por BitLocker a un equipo nuevo

En dispositivos con TPM 1.2, cambiar el orden del dispositivo de arranque del BIOS o firmware

Superar el número máximo permitido de intentos de inicio de sesión con errores

Nota

Para aprovechar esta funcionalidad, debe configurar la configuración de directiva Inicio de sesión interactivo: Umbral de bloqueo de la cuenta de equipo que se encuentra en Configuración> del equipoConfiguración de Windows Configuración>de seguridad Directivas>>localesOpciones de seguridad. Como alternativa, use la configuración de directiva Exchange ActiveSyncMaxFailedPasswordAttempts o el proveedor de servicios de configuración DeviceLock (CSP).

Como parte del proceso de recuperación de BitLocker, se recomienda determinar qué hizo que un dispositivo entrara en modo de recuperación. El análisis de la causa principal podría ayudar a evitar que el problema se vuelva a producir en el futuro. Por ejemplo, si determina que un atacante modificó un dispositivo mediante la obtención de acceso físico, puede implementar nuevas directivas de seguridad para realizar el seguimiento de quién tiene presencia física.

Para escenarios planeados, como actualizaciones de hardware o firmware conocidas, el inicio de la recuperación se puede evitar mediante la suspensión temporal de la protección de BitLocker. Suspender BitLocker deja la unidad totalmente cifrada y el administrador puede reanudar rápidamente la protección de BitLocker una vez completada la tarea planeada. El uso de suspender y reanudar también vuelve a semar la clave de cifrado sin necesidad de la entrada de la clave de recuperación.

Nota

Si se suspende, BitLocker reanuda automáticamente la protección cuando se reinicia el dispositivo, a menos que se especifique un recuento de reinicios mediante PowerShell o la herramienta de línea manage-bde.exe de comandos. Para obtener más información sobre cómo suspender BitLocker, revise la guía de operaciones de BitLocker.

Sugerencia

La recuperación se describe en el contexto del comportamiento no planeado o no deseado. Sin embargo, la recuperación también puede deberse a un escenario de producción previsto, por ejemplo, para administrar el control de acceso. Cuando los dispositivos se vuelven a implementar en otros departamentos o empleados de la organización, BitLocker se puede forzar a la recuperación antes de que el dispositivo se entregue a un nuevo usuario.

recuperación de Windows RE y BitLocker

El entorno de recuperación de Windows (Windows RE) se puede usar para recuperar el acceso a una unidad protegida por BitLocker. Si un dispositivo no puede arrancar después de dos errores, la reparación de inicio se inicia automáticamente.

Cuando la reparación de inicio se inicia automáticamente debido a errores de arranque, solo ejecuta reparaciones de archivos de controlador y sistema operativo, siempre que los registros de arranque o cualquier punto de volcado de memoria disponible se ejecuten en un archivo dañado específico. En los dispositivos que admiten medidas de TPM específicas para PCR[7], el TPM valida que Windows RE es un entorno operativo de confianza y desbloquea las unidades protegidas por BitLocker si no se ha modificado Windows RE. Si se ha modificado el entorno de Windows RE, por ejemplo, el TPM está deshabilitado, las unidades permanecen bloqueadas hasta que se proporciona la clave de recuperación de BitLocker. Si reparación de inicio no se puede ejecutar automáticamente y, en su lugar, Windows RE se inicia manualmente desde un disco de reparación, se debe proporcionar la clave de recuperación de BitLocker para desbloquear las unidades protegidas por BitLocker.

Windows RE también pedirá la clave de recuperación de BitLocker al iniciar un comando Quitar todo el restablecimiento de Windows RE en un dispositivo que usa el protector de unidad TPM + PIN o Contraseña para el sistema operativo. Si inicia la recuperación de BitLocker en un dispositivo sin teclado con protección de solo TPM, Windows RE, no el administrador de arranque, pedirá la clave de recuperación de BitLocker. Después de escribir la clave, puede acceder a Windows RE herramientas de solución de problemas o iniciar Windows con normalidad.

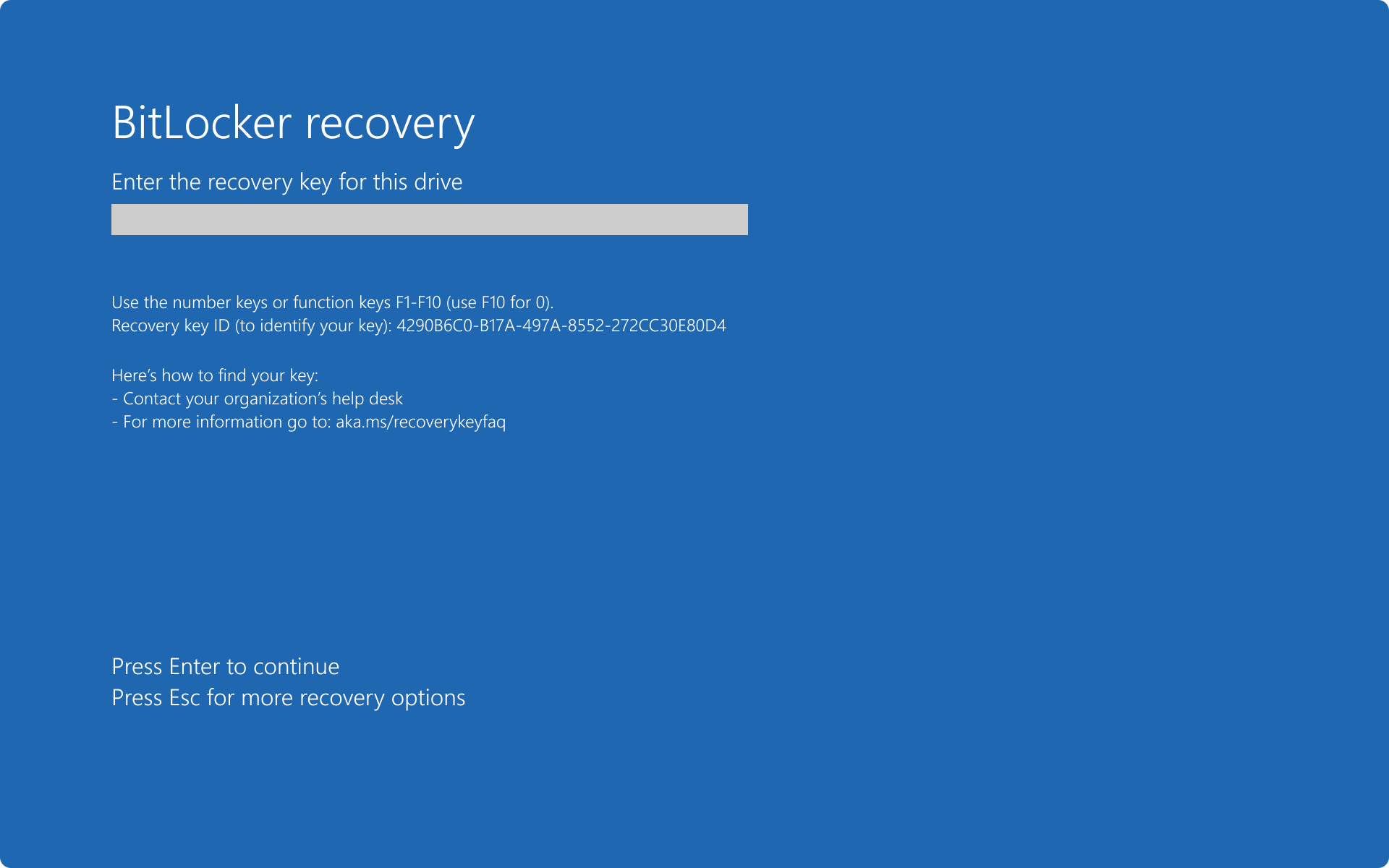

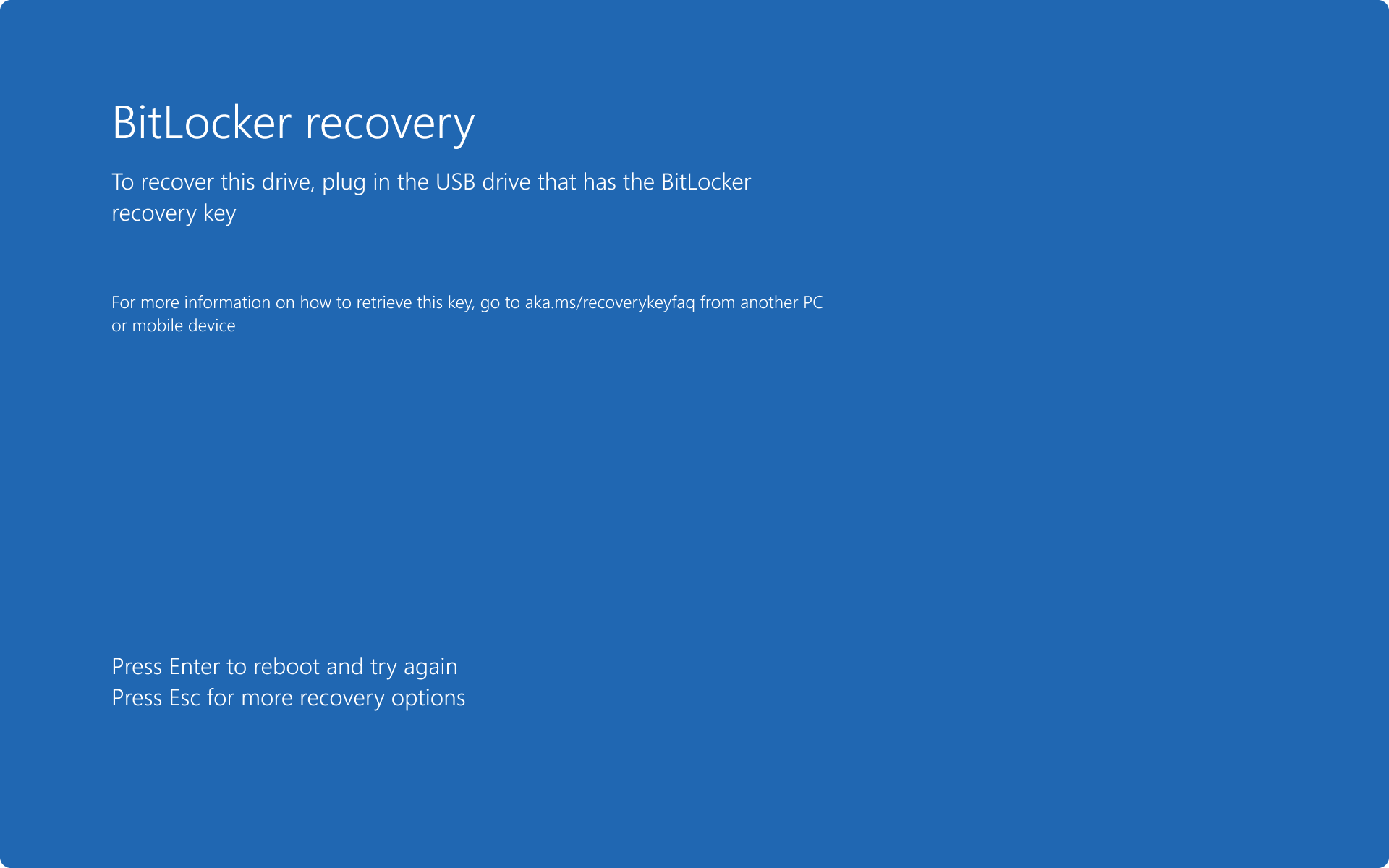

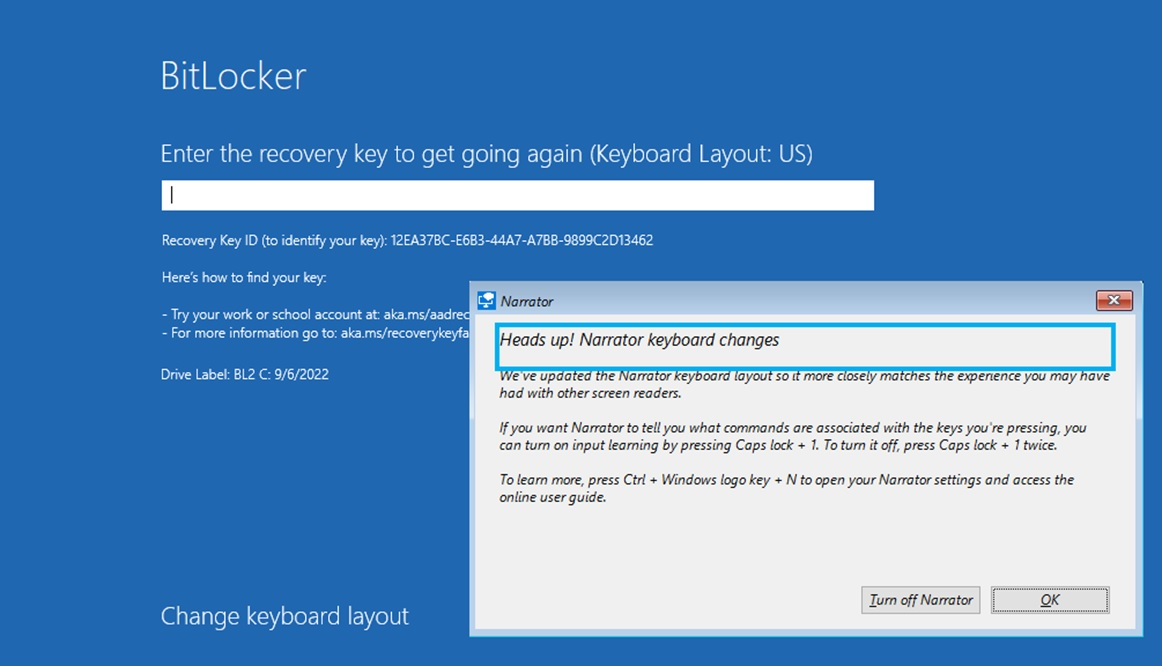

La pantalla de recuperación de BitLocker que muestra Windows RE tiene las herramientas de accesibilidad, como narrador y teclado en pantalla, para ayudarle a escribir la clave de recuperación de BitLocker:

- Para activar el narrador durante la recuperación de BitLocker en Windows RE, presione WIN + CTRL + Entrar

- Para activar el teclado en pantalla, pulse en un control de entrada de texto.

Si el administrador de arranque de Windows solicita la clave de recuperación de BitLocker, es posible que esas herramientas no estén disponibles.

Opciones de recuperación de BitLocker

En un escenario de recuperación, es posible que estén disponibles las siguientes opciones para restaurar el acceso a la unidad, en función de la configuración de directiva aplicada a los dispositivos:

- Contraseña de recuperación: número de 48 dígitos que se usa para desbloquear un volumen cuando está en modo de recuperación. La contraseña de recuperación puede guardarse como un archivo de texto, imprimirse o almacenarse en Microsoft Entra ID o Active Directory. El usuario puede proporcionar una contraseña de recuperación, si está disponible.

-

Clave de recuperación: una clave de cifrado almacenada en medios extraíbles que se puede usar para recuperar datos cifrados en un volumen de BitLocker. El nombre de archivo tiene el formato .

<protector_id>.bekPara la unidad del sistema operativo, la clave de recuperación se puede usar para obtener acceso al dispositivo si BitLocker detecta una condición que impide que se desbloquee la unidad cuando se inicia el dispositivo. También se puede usar una clave de recuperación para obtener acceso a unidades de datos fijas y unidades extraíbles cifradas con BitLocker, si por alguna razón la contraseña se olvida o el dispositivo no puede acceder a la unidad.

- Paquete de claves: clave de descifrado que se puede usar con la herramienta de reparación de BitLocker para reconstruir partes críticas de una unidad y recuperar datos recuperables. Con el paquete de claves y la contraseña de recuperación o la clave de recuperación, se pueden descifrar partes de una unidad protegida con BitLocker dañada. Cada paquete de claves solo funciona para una unidad que tiene el identificador de unidad correspondiente. Un paquete de claves no se genera automáticamente y se puede guardar en un archivo o en Servicios de dominio de Active Directory. No se puede almacenar un paquete de claves en Microsoft Entra ID

- Certificado del agente de Recuperación de datos: un agente de recuperación de datos (DRA) es un tipo de certificado asociado a una entidad de seguridad de Active Directory y que se puede usar para acceder a las unidades cifradas de BitLocker configuradas con la clave pública coincidente. Los DRA pueden usar sus credenciales para desbloquear la unidad. Si la unidad es una unidad del sistema operativo, la unidad debe montarse como una unidad de datos en otro dispositivo para que el DRA la desbloquee.

Sugerencia

Los usuarios pueden proporcionar la contraseña de recuperación y la clave de recuperación en el applet de Panel de control (para datos y unidades extraíbles) o en la pantalla de recuperación previa al arranque. Se recomienda configurar las opciones de directiva para personalizar la pantalla de recuperación previa al arranque, por ejemplo, agregando un mensaje personalizado, una dirección URL y una información de contacto del departamento de soporte técnico. Para obtener más información, consulte la pantalla de recuperación previa al arranque de BitLocker del artículo.

Al planear el proceso de recuperación de BitLocker, consulte primero los procedimientos recomendados actuales de la organización para recuperar información confidencial. Por ejemplo:

| ☑️ | Pregunta |

|---|---|

| 🔲 | ¿Cómo controla la organización las contraseñas perdidas o olvidadas? |

| 🔲 | ¿Cómo realiza la organización el restablecimiento del PIN de tarjeta inteligente? |

| 🔲 | ¿Los usuarios pueden guardar o recuperar información de recuperación para los dispositivos que poseen? |

| 🔲 | ¿Cuánto desea que los usuarios participen en el proceso de configuración de BitLocker? ¿Desea que los usuarios interactúen con el proceso, sean silenciosos o ambos? |

| 🔲 | ¿Dónde desea almacenar las claves de recuperación de BitLocker? |

| 🔲 | ¿Desea habilitar la rotación de contraseñas de recuperación? |

Responder a las preguntas ayuda a determinar el mejor proceso de recuperación de BitLocker para la organización y a configurar las opciones de directiva de BitLocker en consecuencia. Por ejemplo, si la organización tiene un proceso para restablecer contraseñas, se puede usar un proceso similar para la recuperación de BitLocker. Si los usuarios no pueden guardar o recuperar información de recuperación, la organización puede usar agentes de recuperación de datos (DRA) o realizar una copia de seguridad automática de la información de recuperación.

La siguiente configuración de directiva define los métodos de recuperación que se pueden usar para restaurar el acceso a una unidad protegida por BitLocker:

- Elegir cómo se pueden recuperar unidades del sistema operativo protegidas con BitLocker

- Elegir cómo se pueden recuperar unidades fijas protegidas por BitLocker

- Elegir cómo se pueden recuperar unidades extraíbles protegidas por BitLocker

Sugerencia

En cada una de estas directivas, seleccione Guardar información de recuperación de BitLocker para Servicios de dominio de Active Directory y, a continuación, elija qué información de recuperación de BitLocker almacenar en AD DS. Use la opción No habilitar BitLocker hasta que la información de recuperación se almacene en AD DS para impedir que los usuarios habiliten BitLocker a menos que la copia de seguridad de la información de recuperación de BitLocker para la unidad Microsoft Entra ID o AD DS se realice correctamente.

Contraseña de recuperación de BitLocker

Para recuperar BitLocker, un usuario puede usar una contraseña de recuperación, si está disponible. La contraseña de recuperación de BitLocker es única para el dispositivo en el que se creó y se puede guardar de diferentes maneras. En función de la configuración de directiva configurada, la contraseña de recuperación puede ser:

- Guardado en Microsoft Entra ID, para Microsoft Entra unidos

- Guardado en AD DS, para dispositivos que están unidos a Active Directory

- Guardado en el archivo de texto

- Impreso

Tener acceso a la contraseña de recuperación permite al titular desbloquear un volumen protegido por BitLocker y acceder a todos sus datos. Por lo tanto, es importante que su organización establezca procedimientos para controlar el acceso a las contraseñas de recuperación y asegurarse de que se almacenan de forma segura, independiente de los dispositivos que protegen.

Nota

Hay una opción para almacenar la clave de recuperación de BitLocker en la cuenta microsoft de un usuario. La opción está disponible para los dispositivos que no son miembros de un dominio y que el usuario usa una cuenta de Microsoft. El almacenamiento de la contraseña de recuperación en una cuenta Microsoft es el método de almacenamiento de clave de recuperación recomendado predeterminado para los dispositivos que no están Microsoft Entra unidos o unidos a Active Directory.

La copia de seguridad de la contraseña de recuperación debe configurarse antes de habilitar BitLocker, pero también se puede realizar después del cifrado, como se describe en la guía de operaciones de BitLocker.

La metodología de copia de seguridad preferida en una organización es almacenar automáticamente la información de recuperación de BitLocker en una ubicación central. En función de los requisitos de la organización, la información de recuperación se puede almacenar en Microsoft Entra ID, AD DS o recursos compartidos de archivos.

La recomendación es usar los siguientes métodos de copia de seguridad de BitLocker:

- Para Microsoft Entra dispositivos unidos, almacene la clave de recuperación en Microsoft Entra ID

- Para dispositivos unidos a Active Directory, almacene la clave de recuperación en AD DS.

Nota

No hay ninguna manera automática de almacenar la clave de recuperación para dispositivos de almacenamiento extraíbles en Microsoft Entra ID o AD DS. Sin embargo, puede usar PowerShell o el manage.bde.exe comando para hacerlo. Para obtener más información y ejemplos, revise la guía de operaciones de BitLocker.

Agentes de Recuperación de datos

Las DRA se pueden usar para recuperar unidades de sistema operativo, unidades de datos fijas y unidades de datos extraíbles. Sin embargo, cuando se usa para recuperar unidades del sistema operativo, la unidad del sistema operativo debe montarse en otro dispositivo como una unidad de datos para que el DRA pueda desbloquear la unidad. Los agentes de recuperación de datos se agregan a la unidad cuando se cifran y se pueden actualizar después de que se produzca el cifrado.

La ventaja de usar un DRA a través de la contraseña o la recuperación de claves es que dra actúa como clave maestra para BitLocker. Con un DRA puede recuperar cualquier volumen protegido por la directiva, sin tener que encontrar una contraseña o clave específica para cada volumen individual.

Para configurar los DRA para los dispositivos que están unidos a un dominio de Active Directory, se requieren los pasos siguientes:

- Obtenga un certificado DRA. BitLocker inspecciona los siguientes atributos de uso de clave y de uso mejorado de claves antes de usar el certificado.

- Si hay un atributo de uso de clave, debe ser:

CERT_DATA_ENCIPHERMENT_KEY_USAGECERT_KEY_AGREEMENT_KEY_USAGECERT_KEY_ENCIPHERMENT_KEY_USAGE

- Si hay un atributo de uso mejorado de claves (EKU), debe ser:

- Como se especifica en la configuración de directiva, o el valor predeterminado

1.3.6.1.4.1.311.67.1.1 - Cualquier identificador de objeto EKU compatible con la entidad de certificación (CA)

- Como se especifica en la configuración de directiva, o el valor predeterminado

- Si hay un atributo de uso de clave, debe ser:

- Agregar dra a través de la directiva de grupo mediante la ruta de acceso:Directivas> de configuración> del equipoConfiguración de>Windows Configuración de seguridad Directivas>de clave> públicaCifrado de unidad bitLocker

- Configure la opción Proporcionar los identificadores únicos de la directiva de la organización para asociar un identificador único a una nueva unidad habilitada con BitLocker. Un campo de identificación es una cadena que se usa para identificar de forma única una unidad de negocio u organización. Los campos de identificación son necesarios para la administración de agentes de recuperación de datos en unidades protegidas por BitLocker. BitLocker solo administra y actualiza los DRA cuando un campo de identificación está presente en una unidad y es idéntico al valor configurado en el dispositivo.

- Configure las siguientes opciones de directiva para permitir la recuperación mediante un DRA para cada tipo de unidad:

Información de recuperación de BitLocker almacenada en Microsoft Entra ID

La información de recuperación de BitLocker para Microsoft Entra dispositivos unidos se puede almacenar en Microsoft Entra ID. La ventaja de almacenar las contraseñas de recuperación de BitLocker en Microsoft Entra ID es que los usuarios pueden recuperar fácilmente las contraseñas de los dispositivos que se les asignan desde la web, sin que ello implique al departamento de soporte técnico.

El acceso a las contraseñas de recuperación también se puede delegar en el departamento de soporte técnico para facilitar los escenarios de soporte técnico.

La información de contraseña de recuperación de BitLocker almacenada en Microsoft Entra ID es un bitlockerRecoveryKey tipo de recurso. El recurso se puede recuperar del Centro de administración Microsoft Entra, del centro de administración de Microsoft Intune (para dispositivos inscritos en Microsoft Intune), mediante PowerShell o mediante Microsoft Graph. Para obtener más información, vea bitlockerRecoveryKey resource type (Tipo de recurso bitlockerRecoveryKey).

Información de recuperación de BitLocker almacenada en AD DS

La información de recuperación de BitLocker de un dispositivo unido a un dominio de Active Directory se puede almacenar en AD DS. La información se almacena en un objeto secundario del propio objeto de equipo. Cada objeto de recuperación de BitLocker incluye la contraseña de recuperación y otra información de recuperación. Puede haber más de un objeto de recuperación de BitLocker en cada objeto de equipo, ya que puede haber más de una contraseña de recuperación asociada a un volumen habilitado para BitLocker.

El nombre del objeto de recuperación de BitLocker incorpora un identificador único global (GUID) e información de fecha y hora, para una longitud fija de 63 caracteres. La sintaxis es <Object Creation Date and Time><Recovery GUID>.

Nota

Active Directory mantiene el historial de todas las contraseñas de recuperación de un objeto de equipo. Las claves de recuperación antiguas no se quitan automáticamente de AD DS, a menos que se elimine el objeto de equipo.

El nombre común (cn) del objeto de recuperación de BitLocker es ms-FVE-RecoveryInformation. Cada ms-FVE-RecoveryInformation objeto tiene los siguientes atributos:

| Nombre del atributo | Descripción |

|---|---|

ms-FVE-RecoveryPassword |

Contraseña de recuperación de 48 dígitos usada para recuperar un volumen de disco cifrado con BitLocker. |

ms-FVE-RecoveryGuid |

GUID asociado a una contraseña de recuperación de BitLocker. En el modo de recuperación de BitLocker, el GUID se muestra al usuario, de modo que se pueda encontrar la contraseña de recuperación correcta para desbloquear el volumen. El GUID también se incluye en el nombre del objeto de recuperación. |

ms-FVE-VolumeGuid |

GUID asociado a un volumen de disco compatible con BitLocker. Aunque la contraseña (almacenada en ms-FVE-RecoveryGuid) es única para cada contraseña de recuperación, el identificador de volumen es único para cada volumen cifrado de BitLocker. |

ms-FVE-KeyPackage |

Clave de cifrado de BitLocker del volumen protegida por la contraseña de recuperación correspondiente. Con este paquete de claves y la contraseña de recuperación (almacenada en ms-FVE-RecoveryPassword), se pueden descifrar partes de un volumen protegido con BitLocker si el disco está dañado. Cada paquete de claves solo funciona para un volumen que tiene el identificador de volumen correspondiente (almacenado en ms-FVE-VolumeGuid). La herramienta de reparación de BitLocker se puede usar para usar el paquete de claves. |

Para obtener más información sobre los atributos de BitLocker almacenados en AD DS, revise los artículos siguientes:

El paquete de claves de BitLocker no se guarda de forma predeterminada. Para guardar el paquete junto con la contraseña de recuperación en AD DS, la configuración de directiva contraseña de recuperación de copia de seguridad y paquete de claves debe seleccionarse en la directiva que controla el método de recuperación. El paquete de claves también se puede exportar desde un volumen de trabajo.

Si no se hace una copia de seguridad de la información de recuperación en AD DS o si desea guardar un paquete de claves en una ubicación alternativa, use el siguiente comando para generar un paquete de claves para un volumen:

manage-bde.exe -KeyPackage C: -id <id> -path <path>

Se crea un archivo con el formato de nombre de archivo de BitLocker Key Package {<id>}.KPG en la ruta de acceso especificada.

Nota

Para exportar un nuevo paquete de claves desde un volumen desbloqueado protegido por BitLocker, se requiere acceso de administrador local al volumen de trabajo antes de que se produzcan daños en el volumen.

Pasos siguientes

Obtenga información sobre cómo obtener información de recuperación de BitLocker para los dispositivos unidos a Microsoft Entra, unidos a Microsoft Entra híbridos y unidos a Active Directory, y cómo restaurar el acceso a una unidad bloqueada: