Funcionamiento del aprovisionamiento de Windows Hello para empresas

Windows Hello para empresas aprovisionamiento permite a un usuario inscribir una credencial nueva, segura y en dos fases que puede usar para la autenticación sin contraseña. La experiencia de aprovisionamiento varía en función de lo siguiente:

- Cómo se une el dispositivo a Microsoft Entra ID

- Tipo de implementación Windows Hello para empresas

- Si el entorno está administrado o federado

Nota

Los flujos de esta sección no son exhaustivos para todos los escenarios posibles. Por ejemplo, La confianza de clave federada también es una configuración compatible.

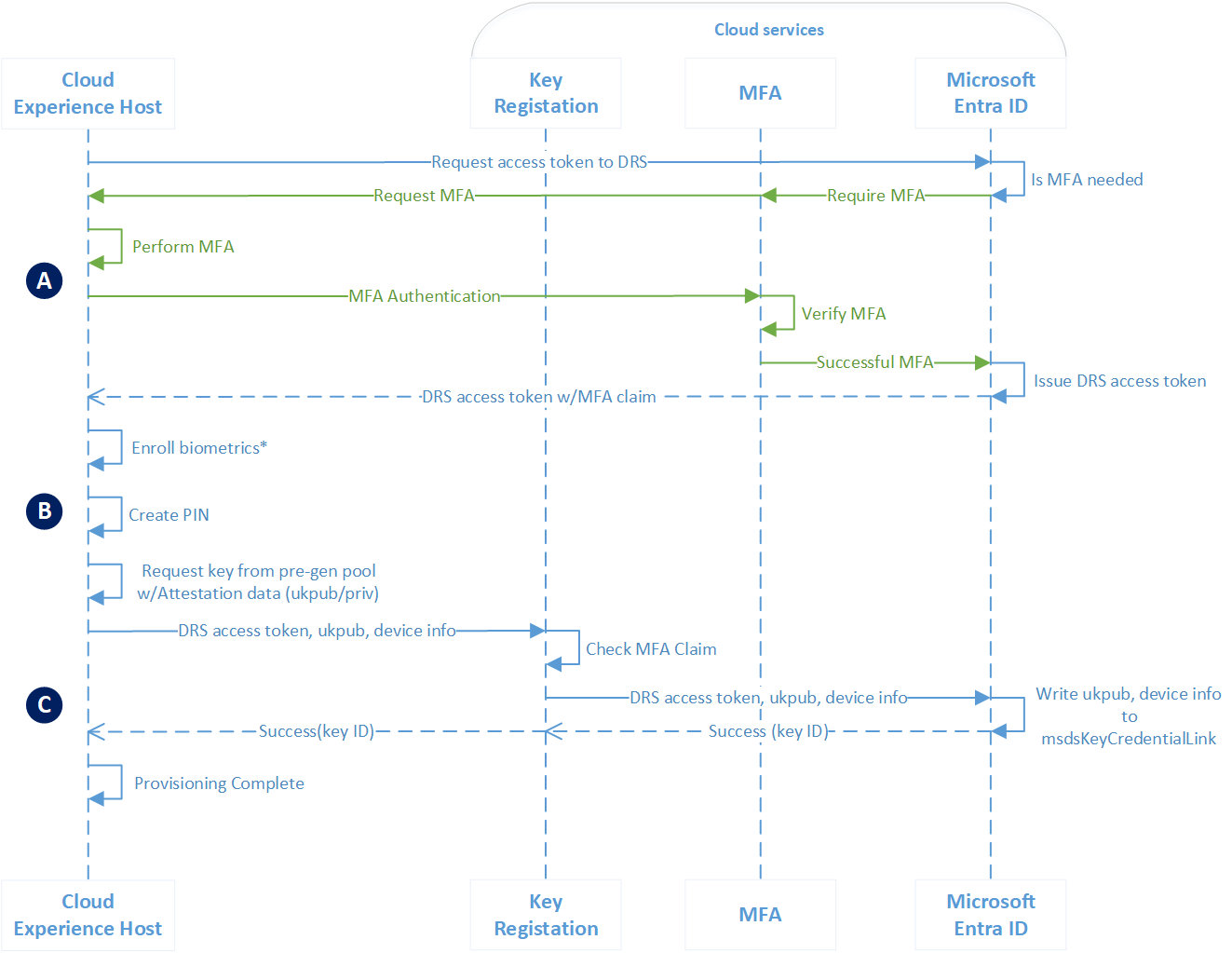

Aprovisionamiento de dispositivos unidos a Microsoft Entra con autenticación administrada

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para el Servicio de registro de dispositivos de Azure (ADRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. El servicio de autenticación multifactor Microsoft Entra proporciona el segundo factor de autenticación. Si el usuario ha realizado Microsoft Entra autenticación multifactor en los últimos 10 minutos, por ejemplo, al registrar el dispositivo desde la experiencia rápida (OOBE), no se le pedirá MFA porque la MFA actual sigue siendo válida. Microsoft Entra ID valida la solicitud de token de acceso y la notificación de MFA asociada a ella, crea un token de acceso ADRS y lo devuelve a la aplicación. |

| B | Después de recibir un token de acceso ADRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token adrs, ukpub, los datos de atestación y la información del dispositivo a ADRS para el registro de claves de usuario. Azure DRS valida que la notificación de MFA permanece actualizada. Si la validación se realiza correctamente, Azure DRS busca el objeto del usuario en Microsoft Entra ID, escribe la información clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Microsoft Entra ID devuelve un identificador de clave a la aplicación, que indica el final del aprovisionamiento del usuario y la aplicación se cierra. |

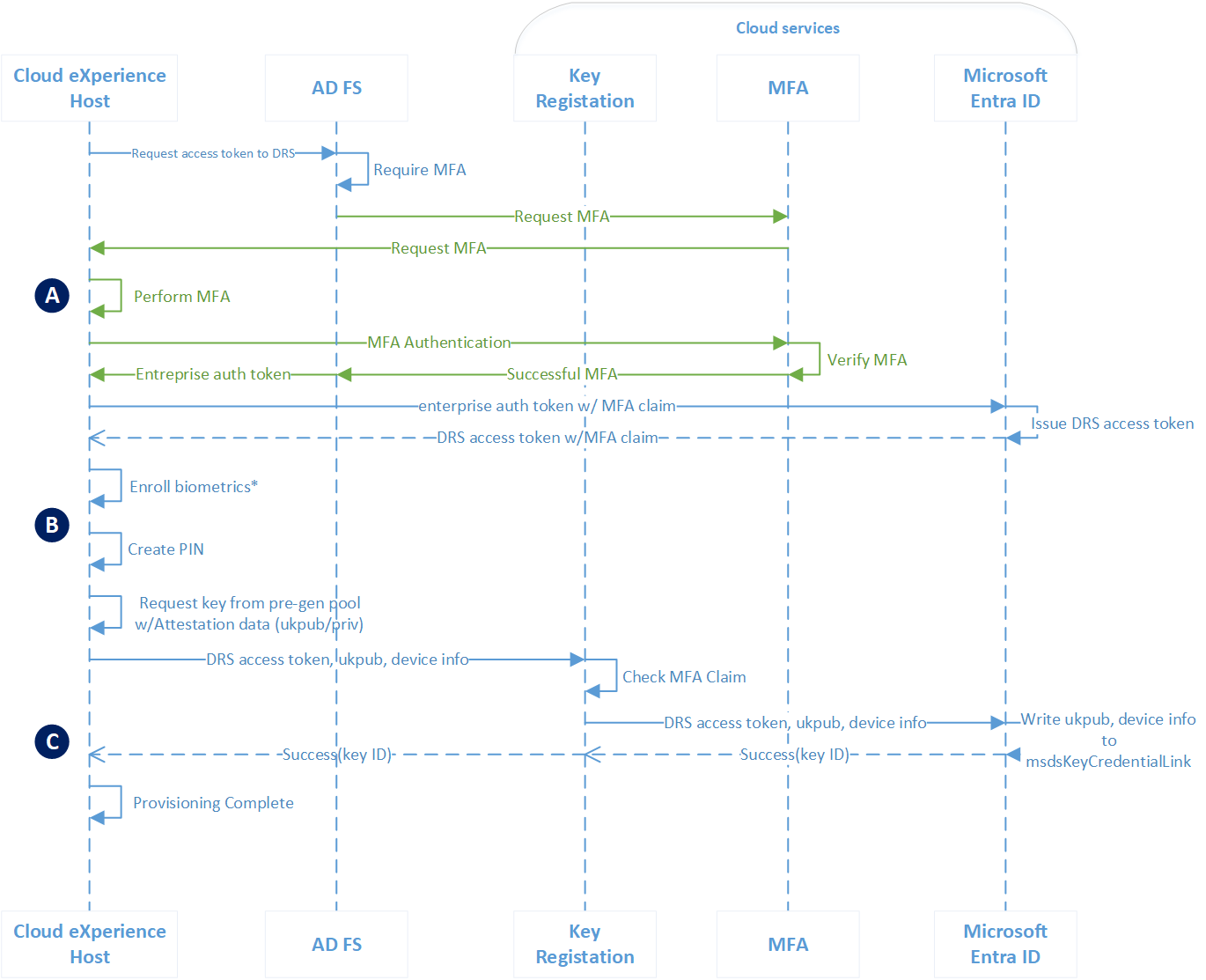

Aprovisionamiento de dispositivos unidos a Microsoft Entra con autenticación federada

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para el Servicio de registro de dispositivos de Azure (ADRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. En un entorno federado, el complemento envía la solicitud de token al STS local, como Servicios de federación de Active Directory (AD FS). El STS local autentica al usuario y determina si el usuario debe realizar otro factor de autenticación. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. El servicio de autenticación multifactor Microsoft Entra proporciona el segundo factor de autenticación. Si el usuario ha realizado Microsoft Entra autenticación multifactor en los últimos 10 minutos, por ejemplo, al registrar el dispositivo desde la experiencia rápida (OOBE), no se le pedirá MFA porque la MFA actual sigue siendo válida. El servidor STS local emite un token de empresa en MFA correcto. La aplicación envía el token a Microsoft Entra ID. Microsoft Entra ID valida la solicitud de token de acceso y la notificación de MFA asociada a ella, crea un token de acceso ADRS y lo devuelve a la aplicación. |

| B | Después de recibir un token de acceso ADRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token adrs, ukpub, los datos de atestación y la información del dispositivo a ADRS para el registro de claves de usuario. Azure DRS valida que la notificación de MFA permanece actualizada. Si la validación se realiza correctamente, Azure DRS busca el objeto del usuario en Microsoft Entra ID, escribe la información clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Microsoft Entra ID devuelve el identificador de clave a la aplicación, lo que indica el final del aprovisionamiento del usuario y la aplicación se cierra. |

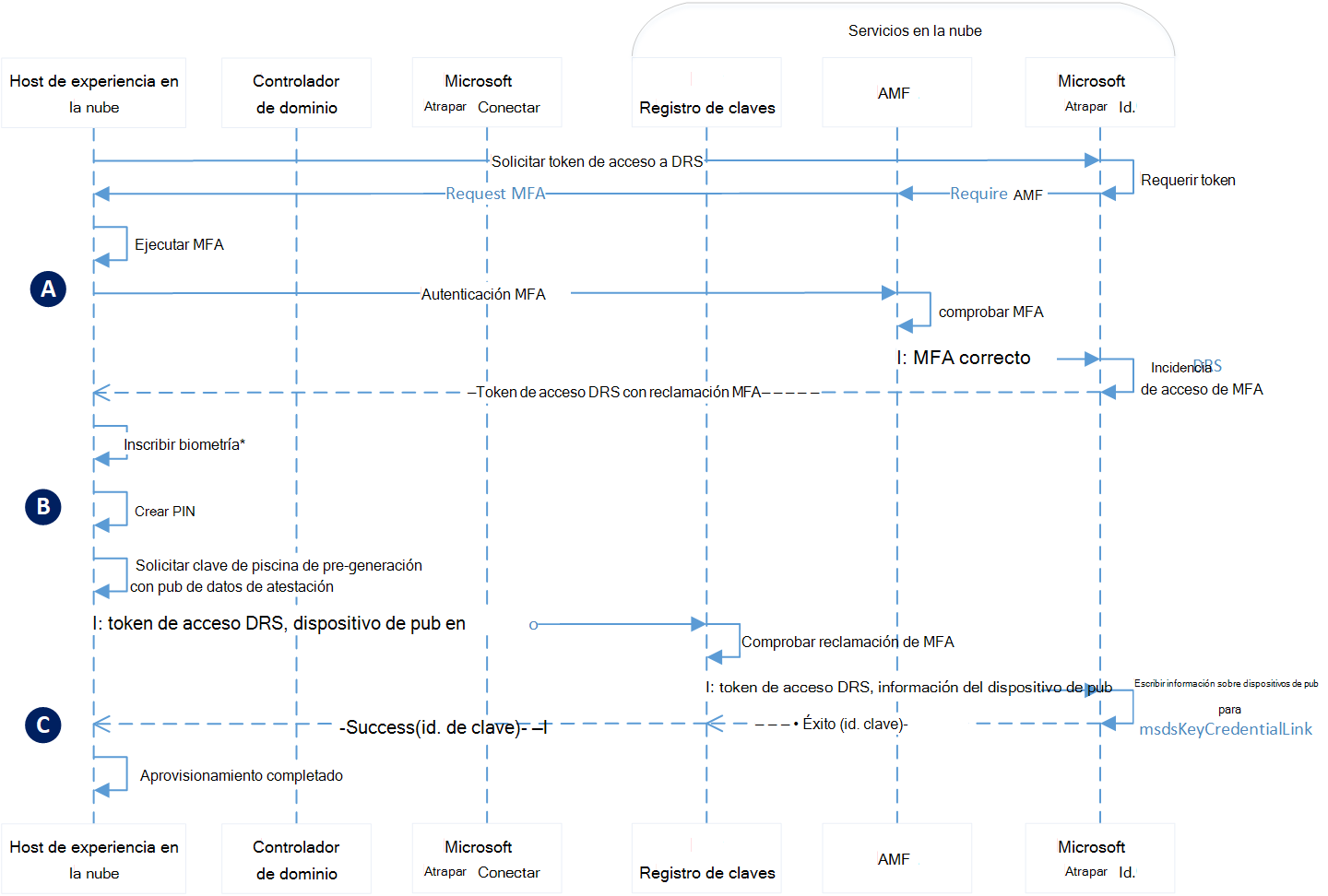

Aprovisionamiento en un modelo de implementación de confianza de Kerberos en la nube con autenticación administrada

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para el Servicio de registro de dispositivos de Azure (ADRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. El servicio de autenticación multifactor Microsoft Entra proporciona el segundo factor de autenticación. Si el usuario ha realizado Microsoft Entra autenticación multifactor en los últimos 10 minutos, por ejemplo, al registrar el dispositivo desde la experiencia rápida (OOBE), no se le pedirá MFA porque la MFA actual sigue siendo válida. Microsoft Entra ID valida la solicitud de token de acceso y la notificación de MFA asociada a ella, crea un token de acceso ADRS y lo devuelve a la aplicación. |

| B | Después de recibir un token de acceso ADRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token adrs, ukpub, los datos de atestación y la información del dispositivo a ADRS para el registro de claves de usuario. Azure DRS valida que la notificación de MFA permanece actualizada. Si la validación se realiza correctamente, Azure DRS busca el objeto del usuario en Microsoft Entra ID, escribe la información clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Microsoft Entra ID devuelve un identificador de clave a la aplicación, que indica el final del aprovisionamiento del usuario y la aplicación se cierra. |

Nota

Windows Hello para empresas confianza de Kerberos en la nube no requiere que las claves de los usuarios se sincronicen de Microsoft Entra ID a Active Directory. Los usuarios pueden autenticarse inmediatamente en Microsoft Entra ID y AD después de aprovisionar sus credenciales.

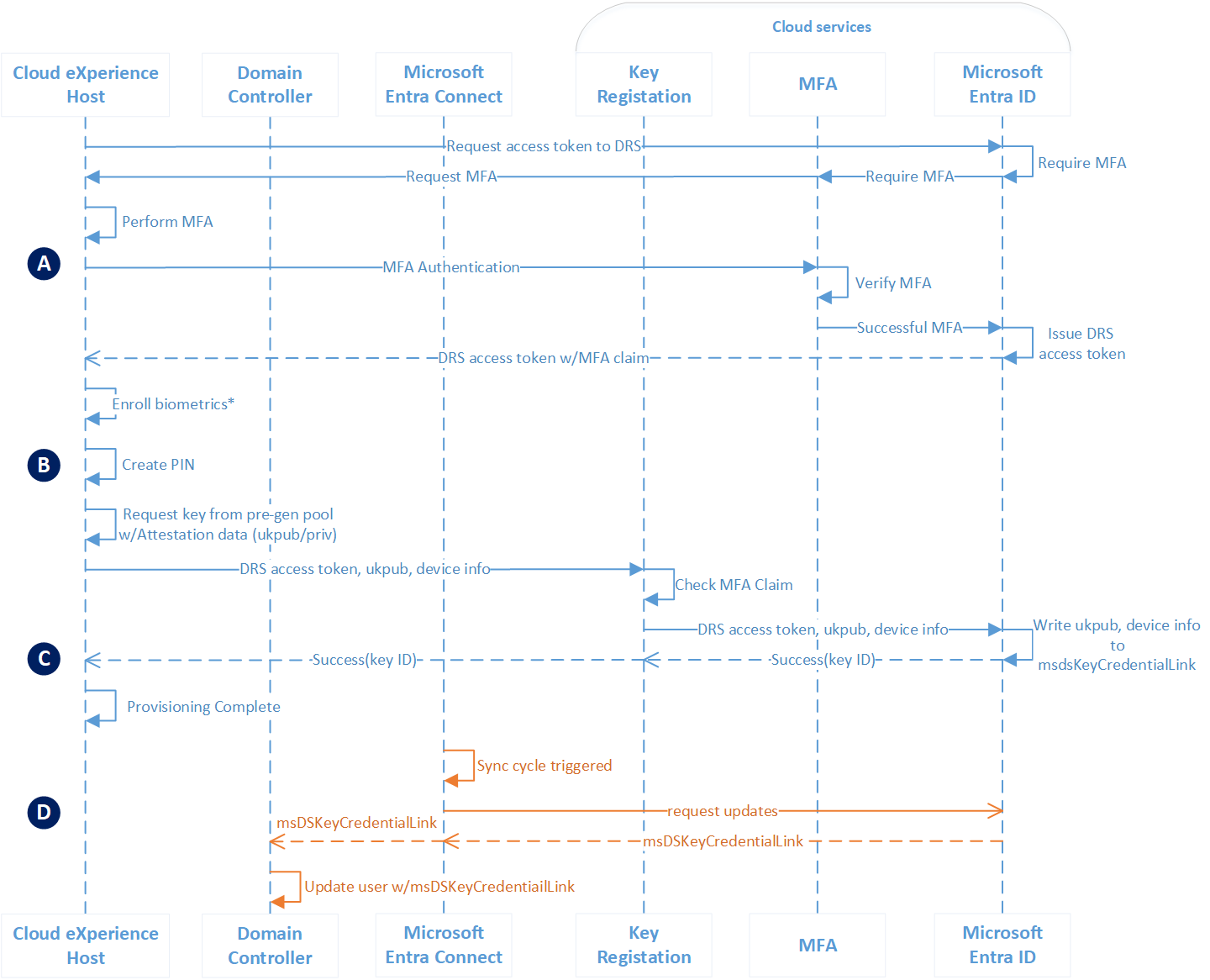

Aprovisionamiento en un modelo de implementación de confianza de clave híbrida con autenticación administrada

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para el Servicio de registro de dispositivos de Azure (ADRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. El servicio de autenticación multifactor Microsoft Entra proporciona el segundo factor de autenticación. Si el usuario ha realizado Microsoft Entra autenticación multifactor en los últimos 10 minutos, por ejemplo, al registrar el dispositivo desde la experiencia rápida (OOBE), no se le pedirá MFA porque la MFA actual sigue siendo válida. Microsoft Entra ID valida la solicitud de token de acceso y la notificación de MFA asociada a ella, crea un token de acceso ADRS y lo devuelve a la aplicación. |

| B | Después de recibir un token de acceso ADRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token adrs, ukpub, los datos de atestación y la información del dispositivo a ADRS para el registro de claves de usuario. Azure DRS valida que la notificación de MFA permanece actualizada. Si la validación se realiza correctamente, Azure DRS busca el objeto del usuario en Microsoft Entra ID, escribe la información clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Microsoft Entra ID devuelve un identificador de clave a la aplicación, que indica el final del aprovisionamiento del usuario y la aplicación se cierra. |

| D | Microsoft Entra Connect solicita actualizaciones en su siguiente ciclo de sincronización. Microsoft Entra ID envía la clave pública del usuario que se registró de forma segura a través del aprovisionamiento. Microsoft Entra Connect recibe la clave pública y la escribe en el atributo del msDS-KeyCredentialLink usuario en Active Directory. |

Importante

El usuario recién aprovisionado no podrá iniciar sesión con Windows Hello para empresas hasta que Microsoft Entra Connect sincronice correctamente la clave pública con el Active Directory local.

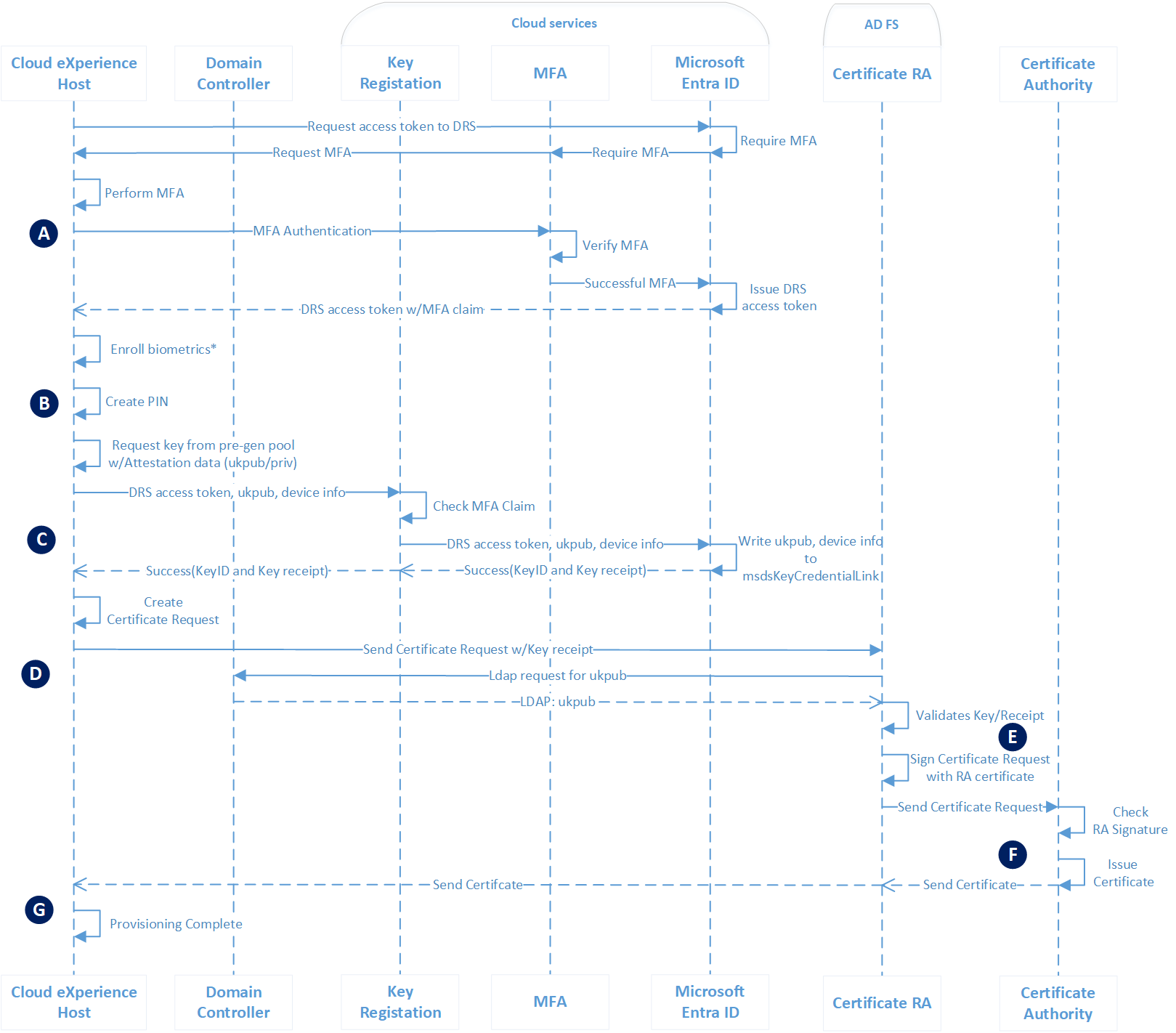

Aprovisionamiento en un modelo de implementación de confianza de certificados híbridos con autenticación federada

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para el Servicio de registro de dispositivos de Azure (ADRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. En un entorno federado, el complemento envía la solicitud de token al STS local, como Servicios de federación de Active Directory (AD FS). El STS local autentica al usuario y determina si el usuario debe realizar otro factor de autenticación. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. El Microsoft Entra servicio de autenticación multifactor (o un servicio que no es de Microsoft MFA) proporciona el segundo factor de autenticación. El servidor STS local emite un token de empresa en MFA correcto. La aplicación envía el token a Microsoft Entra ID. Microsoft Entra ID valida la solicitud de token de acceso y la notificación de MFA asociada a ella, crea un token de acceso ADRS y lo devuelve a la aplicación. |

| B | Después de recibir un token de acceso ADRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token adrs, ukpub, los datos de atestación y la información del dispositivo a ADRS para el registro de claves de usuario. Azure DRS valida que la notificación de MFA permanece actualizada. Si la validación se realiza correctamente, Azure DRS busca el objeto del usuario en Microsoft Entra ID, escribe la información clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Microsoft Entra ID devuelve un identificador de clave y un recibo de clave a la aplicación, que representa el final del registro de claves de usuario. |

| D | La parte de solicitud de certificado del aprovisionamiento comienza después de que la aplicación reciba una respuesta correcta del registro de claves. La aplicación crea una solicitud de certificado PKCS#10. La clave usada en la solicitud de certificado es la misma clave que se aprovisionó de forma segura. La aplicación envía el recibo de clave y la solicitud de certificado, que incluye la clave pública, a la entidad de registro de certificados hospedada en la granja de Servicios de federación de Active Directory (AD FS) (AD FS). Después de recibir la solicitud de certificado, la entidad de registro de certificados consulta a Active Directory el msDS-KeyCredentialsLink para obtener una lista de claves públicas registradas. |

| E | La entidad de registro valida la clave pública en la solicitud de certificado que coincide con una clave registrada para el usuario. Si la clave pública del certificado no se encuentra en la lista de claves públicas registradas, valida la confirmación de clave para confirmar que la clave se registró de forma segura en Azure. Después de validar el recibo de clave o la clave pública, la entidad de registro firma la solicitud de certificado mediante su certificado de agente de inscripción. |

| F | La entidad de registro envía la solicitud de certificado a la entidad de certificación emisora de empresas. La entidad de certificación valida que la solicitud de certificado está firmada por un agente de inscripción válido y, si se ejecuta correctamente, emite un certificado y lo devuelve a la entidad de registro que, a continuación, devuelve el certificado a la aplicación. |

| G | La aplicación recibe el certificado recién emitido e lo instala en el almacén personal del usuario. Esto indica el final del aprovisionamiento. |

Importante

La inscripción de certificados sincrónica no depende de Microsoft Entra Connect para sincronizar la clave pública del usuario para emitir el certificado de autenticación de Windows Hello para empresas. Los usuarios pueden iniciar sesión con el certificado inmediatamente después de que se complete el aprovisionamiento. Microsoft Entra Connect sigue sincronizando la clave pública con Active Directory, pero no se muestra en este flujo.

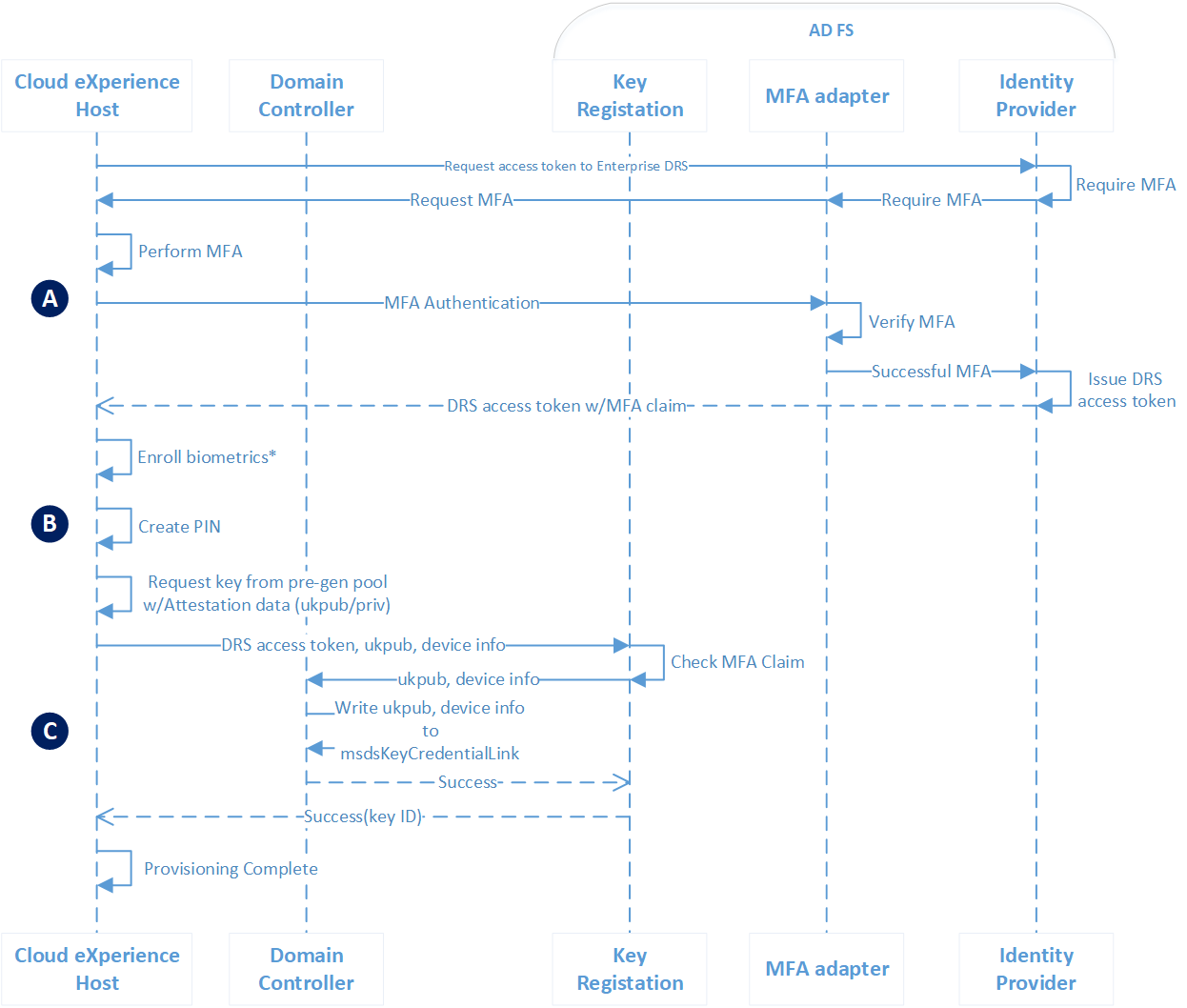

Aprovisionamiento en un modelo de implementación de clave de confianza local

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para Enterprise Device Registration Service (EDRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. En una implementación local, el complemento envía la solicitud de token al STS local, como Servicios de federación de Active Directory (AD FS). El STS local autentica al usuario y determina si el usuario debe realizar otro factor de autenticación. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. Microsoft Entra servidor de autenticación multifactor (o un servicio mfa que no es de Microsoft) proporciona el segundo factor de autenticación. El servidor STS local emite un token de DRS empresarial en MFA correcto. |

| B | Después de recibir un token de acceso de EDRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token EDRS, ukpub, los datos de atestación y la información del dispositivo a Enterprise DRS para el registro de claves de usuario. Enterprise DRS valida que la notificación de MFA sigue estando actualizada. Si la validación se realiza correctamente, Enterprise DRS busca el objeto del usuario en Active Directory y escribe la información de clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Enterprise DRS devuelve un identificador de clave a la aplicación, que representa el final del registro de claves de usuario. |

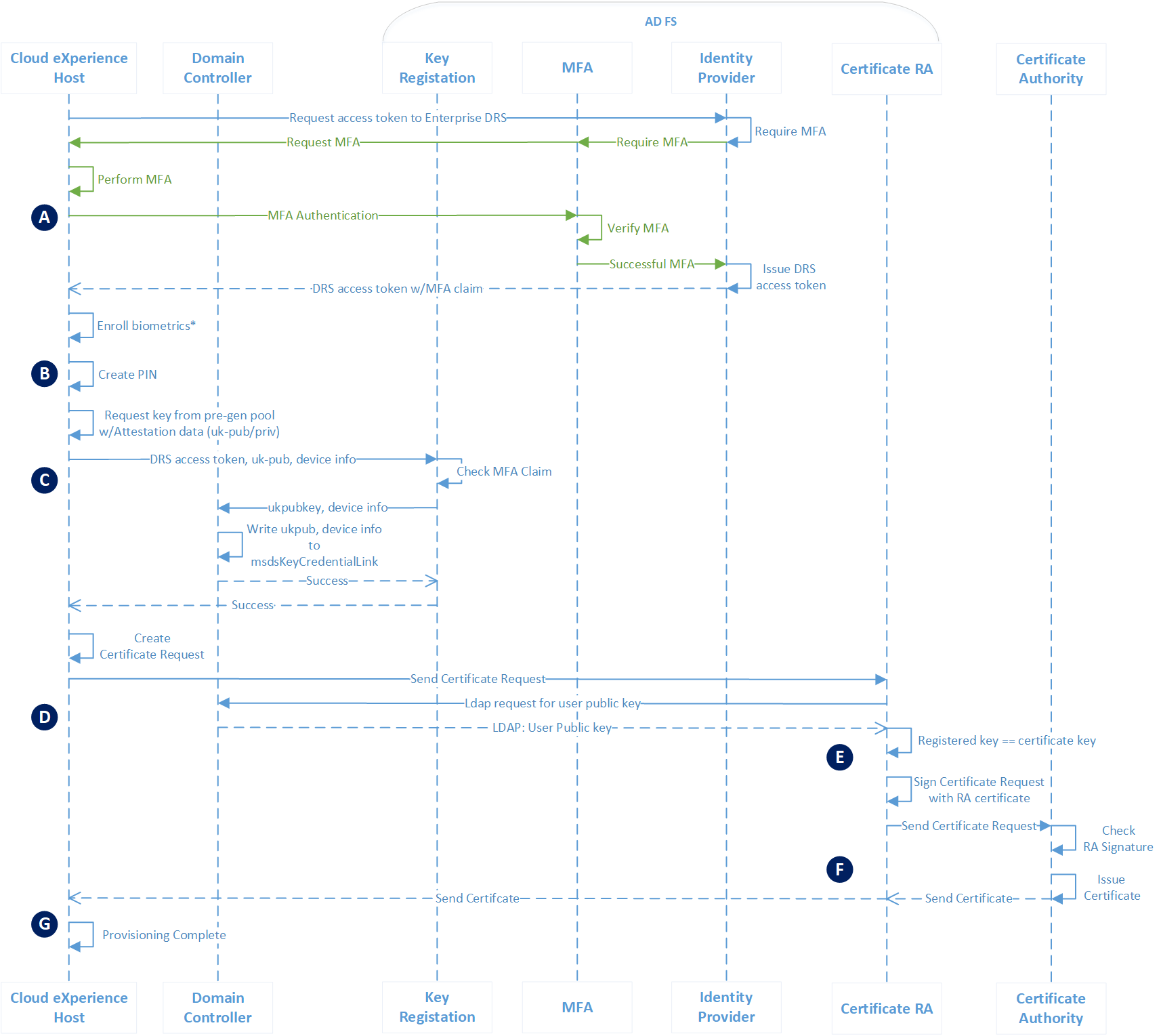

Aprovisionamiento en un modelo de implementación de confianza de certificados local

| Fase | Descripción |

|---|---|

| A | La aplicación de aprovisionamiento hospedada en el host de experiencia en la nube (CXH) inicia el aprovisionamiento solicitando un token de acceso para Enterprise Device Registration Service (EDRS). La aplicación realiza la solicitud mediante el complemento administrador de cuentas web de Microsoft Entra. En una implementación local, el complemento envía la solicitud de token al STS local, como Servicios de federación de Active Directory (AD FS). El STS local autentica al usuario y determina si el usuario debe realizar otro factor de autenticación. Los usuarios deben proporcionar dos factores de autenticación. En esta fase, el usuario ya ha proporcionado un factor de autenticación, normalmente nombre de usuario y contraseña. Microsoft Entra servidor de autenticación multifactor (o un servicio mfa que no es de Microsoft) proporciona el segundo factor de autenticación. El servidor STS local emite un token de DRS empresarial en MFA correcto. |

| B | Después de recibir un token de acceso de EDRS, la aplicación detecta si el dispositivo tiene un sensor compatible con Windows Hello biométrica. Si la aplicación detecta un sensor biométrico, ofrece al usuario la opción de inscribir biometría. Después de completar o omitir la inscripción biométrica, la aplicación requiere que el usuario cree un PIN y el valor predeterminado (y el gesto de retroceso cuando se usa con biometría). El usuario proporciona y confirma su PIN. A continuación, la aplicación solicita un par de claves Windows Hello para empresas del grupo de pregeneración de claves, que incluye datos de atestación. Esta es la clave de usuario (ukpub/ukpriv). |

| C | La aplicación envía el token EDRS, ukpub, los datos de atestación y la información del dispositivo a Enterprise DRS para el registro de claves de usuario. Enterprise DRS valida que la notificación de MFA sigue estando actualizada. Si la validación se realiza correctamente, Enterprise DRS busca el objeto del usuario en Active Directory y escribe la información de clave en un atributo de varios valores. La información clave incluye una referencia al dispositivo desde el que se creó. Enterprise DRS devuelve un identificador de clave a la aplicación, que representa el final del registro de claves de usuario. |

| D | La parte de solicitud de certificado del aprovisionamiento comienza después de que la aplicación reciba una respuesta correcta del registro de claves. La aplicación crea una solicitud de certificado PKCS#10. La clave usada en la solicitud de certificado es la misma clave que se aprovisionó de forma segura. La aplicación envía la solicitud de certificado, que incluye la clave pública, a la entidad de registro de certificados hospedada en la granja de Servicios de federación de Active Directory (AD FS) (AD FS). Después de recibir la solicitud de certificado, la entidad de registro de certificados consulta a Active Directory el msDS-KeyCredentialsLink para obtener una lista de claves públicas registradas. |

| E | La entidad de registro valida la clave pública en la solicitud de certificado que coincide con una clave registrada para el usuario. Después de validar la clave pública, la entidad de registro firma la solicitud de certificado mediante su certificado de agente de inscripción. |

| F | La entidad de registro envía la solicitud de certificado a la entidad de certificación emisora de empresas. La entidad de certificación valida que la solicitud de certificado está firmada por un agente de inscripción válido y, si se ejecuta correctamente, emite un certificado y lo devuelve a la entidad de registro que, a continuación, devuelve el certificado a la aplicación. |

| G | La aplicación recibe el certificado recién emitido e lo instala en el almacén personal del usuario. Esto indica el final del aprovisionamiento. |