Seguridad del sistema

Arranque de confianza (arranque seguro + arranque medido)

Windows 11 requiere que todos los equipos usen la característica de arranque seguro de unified Extensible Firmware Interface (UEFI). Cuando se inicia un dispositivo Windows 11, arranque seguro y arranque de confianza funcionan conjuntamente para evitar que se carguen malware y componentes dañados. Arranque seguro proporciona protección inicial y, a continuación, arranque de confianza recoge el proceso.

El arranque seguro crea una ruta de acceso segura y de confianza desde la interfaz de firmware extensible unificada (UEFI) a través de la secuencia de arranque de confianza del kernel de Windows. Los protocolos de enlace de cumplimiento de firmas bloquean los ataques de malware en la secuencia de arranque de Windows a lo largo de la secuencia de arranque entre los entornos UEFI, bootloader, kernel y aplicación.

Para mitigar el riesgo de rootkits de firmware, el equipo comprueba la firma digital del firmware al principio del proceso de arranque. A continuación, Arranque seguro comprueba la firma digital del cargador de arranque del sistema operativo y todo el código que se ejecuta antes de que se inicie el sistema operativo, lo que garantiza que la firma y el código no se cumplan y sean de confianza según la directiva de arranque seguro.

Arranque de confianza recoge el proceso que comienza con Arranque seguro. El cargador de arranque de Windows comprueba la firma digital del kernel de Windows antes de cargarlo. A su vez, el kernel de Windows comprueba todos los demás componentes del proceso de inicio de Windows, incluidos los controladores de arranque, los archivos de inicio y cualquier controlador antimalware (ELAM) de inicio anticipado del producto. Si alguno de estos archivos se ha manipulado, el cargador de arranque detecta el problema y se niega a cargar el componente dañado. A menudo, Windows puede reparar automáticamente el componente dañado, restaurando la integridad de Windows y permitiendo que el equipo se inicie con normalidad.

Aprende más

Criptografía

La criptografía está diseñada para proteger los datos del usuario y del sistema. La pila de criptografía de Windows 11 se extiende desde el chip a la nube, lo que permite que Windows, las aplicaciones y los servicios protejan los secretos del sistema y del usuario. Por ejemplo, los datos se pueden cifrar para que solo un lector específico con una clave única pueda leerlos. Como base para la seguridad de los datos, la criptografía ayuda a evitar que cualquier persona, excepto el destinatario previsto, lea datos, realice comprobaciones de integridad para asegurarse de que los datos están libres de alteraciones y autentica la identidad para asegurarse de que la comunicación es segura. Windows 11 criptografía está certificada para cumplir con el Standard federal de procesamiento de información (FIPS) 140. La certificación FIPS 140 garantiza que los algoritmos aprobados por el gobierno de EE. UU. se implementan correctamente.

Aprende más

- Validación de FIPS 140

Los módulos criptográficos de Windows proporcionan primitivos de bajo nivel, como:

- Generadores de números aleatorios (RNG)

- Compatibilidad con los modos de funcionamiento AES 128/256 con XTS, ECB, CBC, CFB, CCM y GCM; RSA y DSA 2048, 3072 y 4096 tamaños de clave; ECDSA sobre curvas P-256, P-384, P-521

- Hash (compatibilidad con SHA1, SHA-256, SHA-384 y SHA-512)

- Firma y comprobación (compatibilidad de relleno para OAEP, PSS y PKCS1)

- Acuerdo clave y derivación de claves (compatibilidad con ECDH sobre curvas prime estándar nist P-256, P-384, P-521 y HKDF)

Los desarrolladores de aplicaciones pueden usar estos módulos criptográficos para realizar operaciones criptográficas de bajo nivel (Bcrypt), operaciones de almacenamiento de claves (NCrypt), proteger datos estáticos (DPAPI) y compartir secretos de forma segura (DPAPI-NG).

Aprende más

- Criptografía y administración de certificados

Los desarrolladores pueden acceder a los módulos en Windows a través de Cryptography Next Generation API (CNG), que cuenta con la tecnología de la biblioteca criptográfica de código abierto de Microsoft, SymCrypt. SymCrypt admite transparencia completa a través de su código de código abierto. Además, SymCrypt ofrece optimización del rendimiento para las operaciones criptográficas aprovechando la aceleración de ensamblados y hardware cuando está disponible.

SymCrypt forma parte del compromiso de Microsoft con la transparencia, que incluye el Programa global de seguridad de Microsoft Government que tiene como objetivo proporcionar la información de seguridad confidencial y los recursos que las personas necesitan para confiar en los productos y servicios de Microsoft. El programa ofrece acceso controlado al código fuente, el intercambio de información sobre amenazas y vulnerabilidades, oportunidades de interactuar con contenido técnico sobre los productos y servicios de Microsoft y acceso a cinco centros de transparencia distribuidos globalmente.

Certificados

Para ayudar a proteger y autenticar la información, Windows proporciona compatibilidad completa con certificados y administración de certificados. La utilidad de línea de comandos de administración de certificados integrada (certmgr.exe) o el complemento microsoft management console (MMC) (certmgr.msc) se pueden usar para ver y administrar certificados, listas de confianza de certificados (CTL) y listas de revocación de certificados (CRL). Cada vez que se usa un certificado en Windows, se valida que el certificado hoja y todos los certificados de su cadena de confianza no se hayan revocado ni puesto en peligro. Los certificados raíz e intermedio de confianza y los certificados revocados públicamente en la máquina se usan como referencia para la confianza de la infraestructura de clave pública (PKI) y se actualizan mensualmente mediante el programa Raíz de confianza de Microsoft. Si se revoca un certificado o raíz de confianza, se actualizan todos los dispositivos globales, lo que significa que los usuarios pueden confiar en que Windows protegerá automáticamente contra vulnerabilidades en la infraestructura de clave pública. En el caso de las implementaciones empresariales y en la nube, Windows también ofrece a los usuarios la capacidad de inscribir automáticamente y renovar certificados en Active Directory con la directiva de grupo para reducir el riesgo de posibles interrupciones debido a la expiración del certificado o a una configuración incorrecta.

Firma de código e integridad

Para asegurarse de que los archivos de Windows no se han alterado, el proceso de integridad de código de Windows comprueba la firma de cada archivo en Windows. La firma de código es fundamental para establecer la integridad del firmware, los controladores y el software en toda la plataforma Windows. La firma de código crea una firma digital mediante el cifrado del hash del archivo con la parte de clave privada de un certificado de firma de código y la inserción de la firma en el archivo. El proceso de integridad de código de Windows comprueba el archivo firmado descifrando la firma para comprobar la integridad del archivo y confirmar que procede de un publicador de confianza, lo que garantiza que el archivo no se ha manipulado.

La firma digital se evalúa en todo el entorno de Windows en el código de arranque de Windows, el código del kernel de Windows y las aplicaciones en modo de usuario de Windows. Secure Boot and Code Integrity (Integridad de código y arranque seguro) compruebe la firma en cargadores de arranque, ROMs de opción y otros componentes de arranque para asegurarse de que es de confianza y de un publicador de confianza. En el caso de los controladores no publicados por Microsoft, la integridad del código del kernel comprueba la firma en los controladores del kernel y requiere que los controladores estén firmados por Windows o certificados por el Programa de compatibilidad de hardware (WHCP) de Windows. Este programa garantiza que los controladores de terceros son compatibles con varios hardware y Windows y que los controladores son de desarrolladores de controladores investigados.

Atestación de estado del dispositivo

El proceso de atestación de estado de dispositivos Windows admite un paradigma de Confianza cero que desplaza el foco de los perímetros estáticos basados en red a los usuarios, los recursos y los recursos. El proceso de atestación confirma que el dispositivo, el firmware y el proceso de arranque están en un buen estado y no se han alterado antes de que puedan acceder a los recursos corporativos. Estas determinaciones se realizan con datos almacenados en el TPM, lo que proporciona una raíz de confianza segura. La información se envía a un servicio de atestación, como Azure Attestation, para comprobar que el dispositivo está en un estado de confianza. A continuación, una solución de administración de dispositivos nativa de la nube como Microsoft Intune[4] revisa el estado del dispositivo y conecta esta información con Microsoft Entra ID[4] para el acceso condicional.

Windows incluye muchas características de seguridad para ayudar a proteger a los usuarios de malware y ataques. Sin embargo, los componentes de seguridad solo son de confianza si la plataforma se inicia según lo esperado y no se altera. Como se indicó anteriormente, Windows se basa en el arranque seguro de Unified Extensible Firmware Interface (UEFI), ELAM, DRTM, Trusted Boot y otras características de seguridad de firmware y hardware de bajo nivel para proteger el equipo frente a ataques. Desde el momento en que enciendes el equipo hasta que se inicia el antimalware, Windows cuenta con el respaldo de las configuraciones de hardware adecuadas que te ayudan a mantenerte a salvo. Arranque medido, implementado por cargadores de arranque y BIOS, comprueba y registra criptográficamente cada paso del arranque de forma encadenada. Estos eventos están enlazados al TPM, que funciona como una raíz de confianza de hardware. La atestación remota es el mecanismo por el que un servicio lee y comprueba estos eventos para proporcionar un informe verificable, imparcial y resistente a alteraciones. La atestación remota es el auditor de confianza del arranque del sistema, lo que permite a las partes dependientes enlazar la confianza con el dispositivo y su seguridad.

A continuación se muestra un resumen de los pasos implicados en la atestación y la Zero-Trust en un dispositivo Windows:

- Durante cada paso del proceso de arranque, como una carga de archivos, la actualización de variables especiales y mucho más, se mide información como hashes de archivo y firmas en el Registro de configuración de plataforma tpm (PCR). Las medidas están enlazadas por una especificación de grupo de computación de confianza que determina qué eventos se pueden registrar y el formato de cada evento. Los datos proporcionan información importante sobre la seguridad del dispositivo desde el momento en que se activa

- Una vez que Windows ha arrancado, el atestador (o comprobador) solicita al TPM que obtenga las medidas almacenadas en sus PCR junto con el registro de arranque medido. Juntos, forman la prueba de atestación que se envía al servicio de Azure Attestation

- El TPM se comprueba mediante las claves o el material criptográfico disponibles en el chipset con un servicio de certificados de Azure.

- La información anterior se envía al servicio Azure Attestation para comprobar que el dispositivo está en un estado de confianza.

Aprende más

Configuración y auditoría de directivas de seguridad de Windows

La configuración de la directiva de seguridad es una parte fundamental de la estrategia de seguridad general. Windows proporciona un sólido conjunto de directivas de configuración de seguridad que los administradores de TI pueden usar para ayudar a proteger los dispositivos Windows y otros recursos de la organización. La configuración de directivas de seguridad son reglas que puede configurar en un dispositivo o varios dispositivos para controlar:

- Autenticación de usuario en una red o dispositivo

- Recursos a los que los usuarios pueden acceder

- Si se van a registrar las acciones de un usuario o grupo en el registro de eventos

- Pertenencia a un grupo

La auditoría de seguridad es una de las herramientas más eficaces que puede usar para mantener la integridad de la red y los recursos. La auditoría puede ayudar a identificar ataques, vulnerabilidades de red y ataques contra objetivos de alto valor. Puede especificar categorías de eventos relacionados con la seguridad para crear una directiva de auditoría adaptada a las necesidades de su organización mediante proveedores de servicios de configuración (CSP) o directivas de grupo.

Todas las categorías de auditoría se deshabilitan cuando se instala Windows por primera vez. Antes de habilitarlos, siga estos pasos para crear una directiva de auditoría de seguridad eficaz:

- Identifique los recursos y las actividades más críticos.

- Identifique la configuración de auditoría que necesita para realizar un seguimiento de ellas.

- Evalúe las ventajas y los posibles costos asociados a cada recurso o configuración.

- Pruebe esta configuración para validar las opciones.

- Desarrolle planes para implementar y administrar la directiva de auditoría.

Aprende más

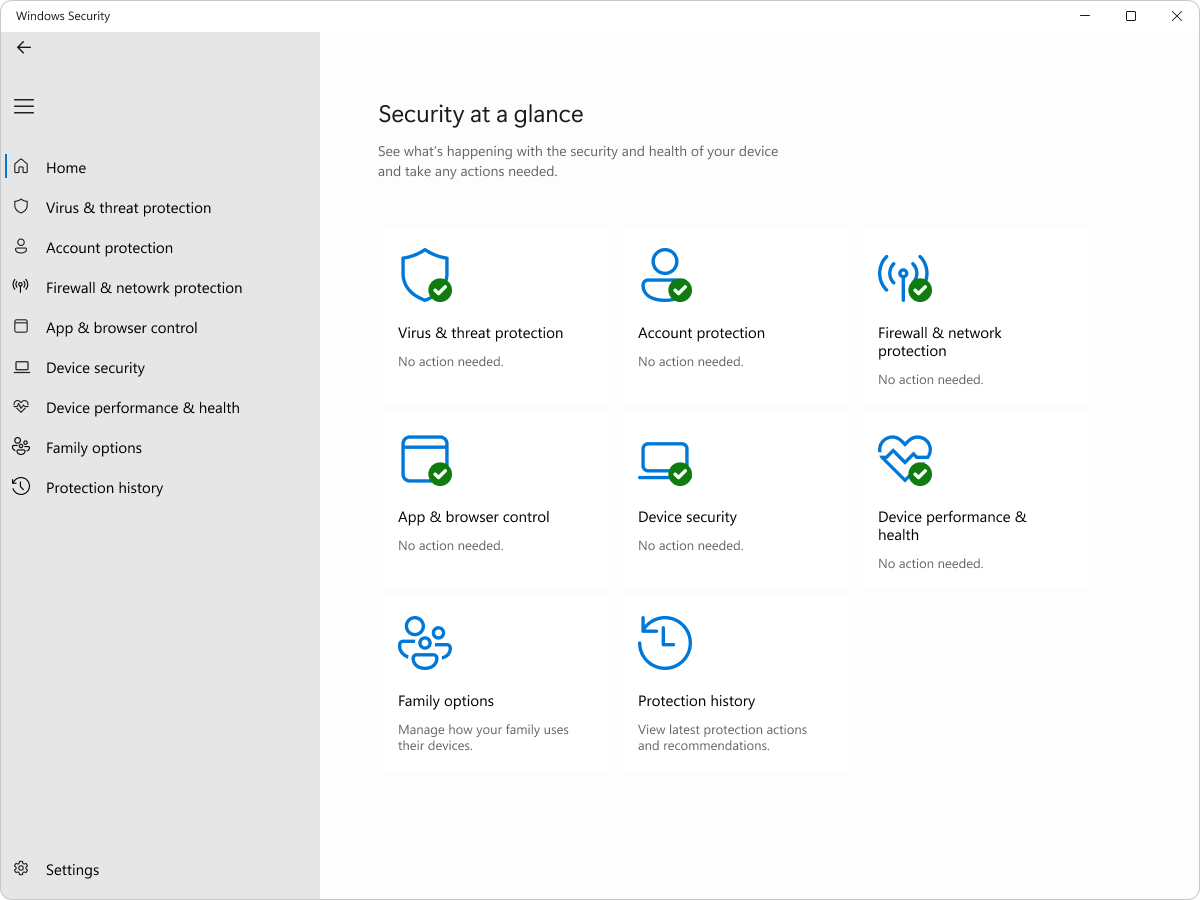

Seguridad de Windows

La visibilidad y el reconocimiento de la seguridad y el estado de los dispositivos son clave para cualquier acción realizada. La aplicación Seguridad de Windows proporciona una vista general del estado de seguridad y el estado del dispositivo. Estas conclusiones le ayudan a identificar problemas y a actuar para asegurarse de que está protegido. Puede ver rápidamente el estado de la protección contra virus y amenazas, el firewall y la seguridad de red, los controles de seguridad de dispositivos, etc.

Aprende más

Actualización de configuración

Actualización de configuración

Con la directiva de grupo tradicional, la configuración de directivas se actualiza en un equipo cuando un usuario inicia sesión y cada 90 minutos de forma predeterminada. Los administradores pueden ajustar ese tiempo para que sea más corto para asegurarse de que la configuración de la directiva sea compatible con la configuración de administración establecida por TI.

Por el contrario, con una solución de administración de dispositivos como Microsoft Intune[4], las directivas se actualizan cuando un usuario inicia sesión y, a continuación, a intervalos de ocho horas de forma predeterminada. Pero la configuración de directiva se migra de GPO a una solución de administración de dispositivos, una brecha restante es el período más largo entre la reaplicación de una directiva modificada.

La actualización de configuración permite que las opciones del proveedor de servicios de configuración de directivas (CSP) que se descuentan debido a errores de configuración, modificaciones del Registro o software malintencionado en un equipo se restablezcan al valor que el administrador tenía previsto cada 90 minutos de forma predeterminada. Se puede actualizar cada 30 minutos si lo desea. El CSP de directiva cubre cientos de configuraciones que tradicionalmente se establecieron con la directiva de grupo y ahora se establecen a través de protocolos de mobile Administración de dispositivos (MDM).

La actualización de configuración también se puede pausar durante un período de tiempo configurable, después del cual se volverá a habilitar. Esto es para admitir escenarios en los que un técnico del departamento de soporte técnico podría necesitar volver a configurar un dispositivo con fines de solución de problemas. Un administrador también puede reanudarlo en cualquier momento.

Aprende más

Pantalla completa

Windows permite restringir la funcionalidad a aplicaciones específicas mediante características integradas, por lo que es ideal para dispositivos públicos o compartidos, como quioscos. Puede configurar Windows como pantalla completa localmente en el dispositivo o a través de una solución de administración de dispositivos basada en la nube como Microsoft Intune[7]. El modo de pantalla completa se puede configurar para ejecutar una sola aplicación, varias aplicaciones o un explorador web de pantalla completa. También puede configurar el dispositivo para que inicie sesión automáticamente e inicie la aplicación de pantalla completa designada al iniciarse.

Aprende más

Impresión protegida por Windows

Impresión protegida por Windows

La impresión protegida por Windows se ha creado para proporcionar un sistema de impresión más moderno y seguro que maximiza la compatibilidad y coloca a los usuarios en primer lugar. Simplifica la experiencia de impresión al permitir que los dispositivos impriman exclusivamente con la pila de impresión moderna de Windows.

Las ventajas de la impresión protegida por Windows incluyen:

- Mayor seguridad del equipo

- Experiencia de impresión simplificada y coherente, independientemente de la arquitectura del equipo

- Elimina la necesidad de administrar controladores de impresión

La impresión protegida por Windows está diseñada para funcionar solo con impresoras certificadas Mopria. Muchas impresoras existentes ya son compatibles.

Aprende más

Rust para Windows

Rust para Windows

Rust es un lenguaje de programación moderno conocido por su enfoque en la seguridad, el rendimiento y la simultaneidad. Se diseñó para evitar errores de programación comunes, como la desreferenciación de punteros NULL y desbordamientos de búfer, lo que puede provocar vulnerabilidades de seguridad y bloqueos. Rust logra esto a través de su sistema de propiedad único, que garantiza la seguridad de la memoria sin necesidad de un recolector de elementos no utilizados. Estamos ampliando la integración de Rust en el kernel de Windows para mejorar la seguridad y confiabilidad del código base de Windows. Este movimiento estratégico subraya nuestro compromiso con la adopción de tecnologías modernas para mejorar la calidad y la seguridad de Windows.

Aprende más