Protección avanzada de credenciales

Además de adoptar el inicio de sesión sin contraseña, las organizaciones pueden reforzar la seguridad de las credenciales de usuario y dominio en Windows 11 con Credential Guard y Remote Credential Guard.

Protección de la autoridad de seguridad local (LSA)

Windows tiene varios procesos críticos para comprobar la identidad de un usuario. Los procesos de comprobación incluyen la autoridad de seguridad local (LSA), que es responsable de autenticar a los usuarios y comprobar los inicios de sesión de Windows. LSA controla los tokens y las credenciales que se usan para el inicio de sesión único en una cuenta de Microsoft y una cuenta de Id. de entra.

Al cargar solo código de confianza firmado, LSA proporciona una protección significativa contra el robo de credenciales. La protección de LSA admite la configuración mediante la directiva de grupo y otras soluciones de administración de dispositivos.

Novedades de Windows 11, versión 24H2

Para proteger estas credenciales, la protección de LSA está habilitada de forma predeterminada en todos los dispositivos (MSA, Microsoft Entra unida, híbrida y local). En el caso de las nuevas instalaciones, se habilita inmediatamente. En el caso de las actualizaciones, se habilita después de reiniciarse después de un período de evaluación de 10 días.

Los usuarios tienen la capacidad de administrar el estado de protección de LSA en la aplicación Seguridad de Windows en Protección deentidad de seguridad localde aislamiento> de núcleo de seguridad> de dispositivos.

Para garantizar una transición sin problemas y una seguridad mejorada para todos los usuarios, la directiva empresarial para la protección de LSA tiene prioridad sobre la habilitación durante la actualización.

Aprende más

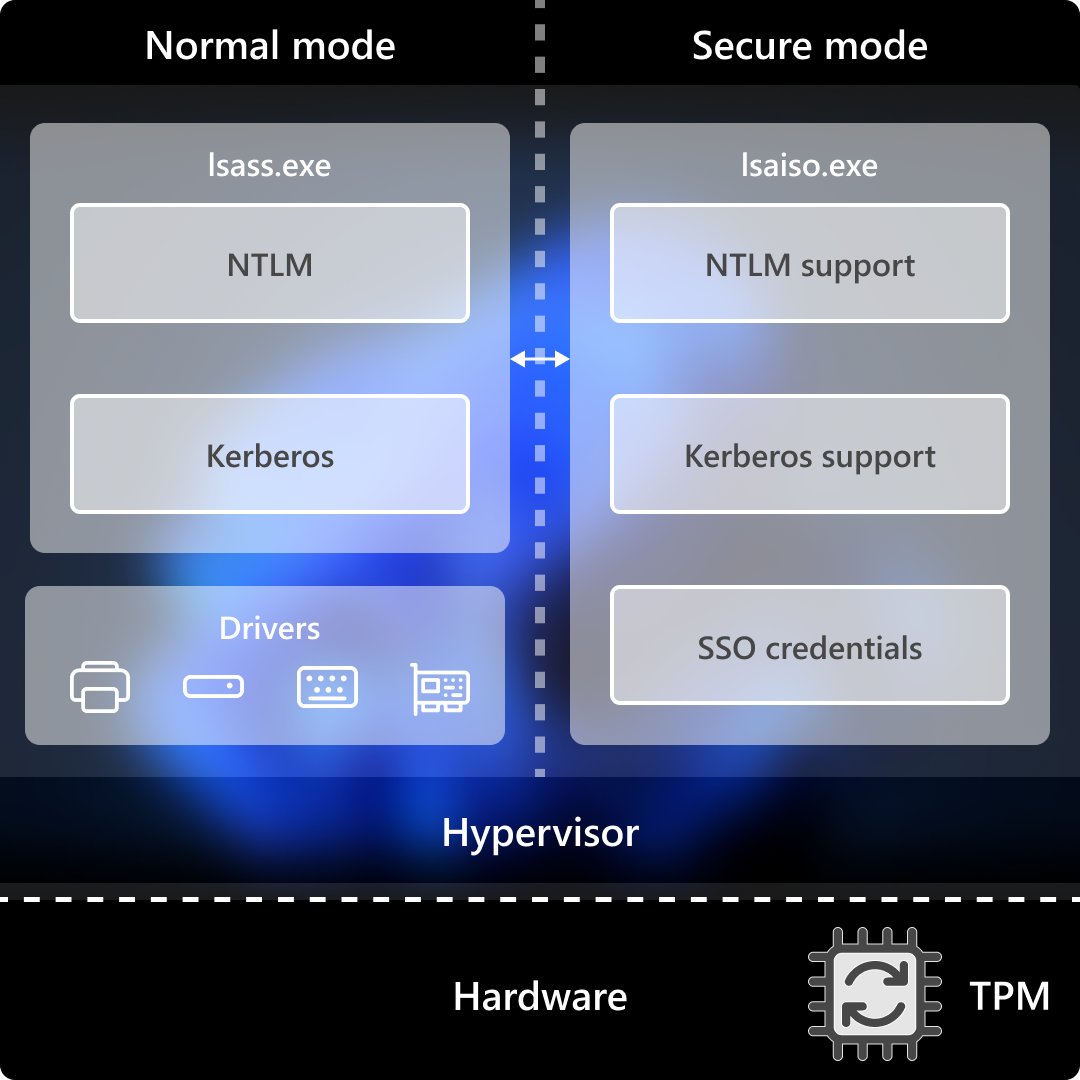

Credential Guard

Credential Guard usa seguridad basada en virtualización (VBS) respaldada por hardware para protegerse contra el robo de credenciales. Con Credential Guard, la autoridad de seguridad local (LSA) almacena y protege los secretos de Active Directory (AD) en un entorno aislado que no es accesible para el resto del sistema operativo. LSA usa llamadas a procedimiento remoto para comunicarse con el proceso LSA aislado.

Al proteger el proceso LSA con seguridad basada en virtualización, Credential Guard protege los sistemas de las técnicas de ataque de robo de credenciales de usuario, como Pass-the-Hash o Pass-the-Ticket. También ayuda a evitar que el malware acceda a los secretos del sistema incluso si el proceso se ejecuta con privilegios de administrador.

Novedades de Windows 11, versión 24H2

Las protecciones de Credential Guard se expanden para incluir opcionalmente contraseñas de cuenta de equipo para dispositivos unidos a Active Directory. Los administradores pueden habilitar el modo de auditoría o la aplicación de esta funcionalidad mediante la configuración de directiva de Credential Guard.

Aprende más

Credential Guard remoto

Credential Guard remoto ayuda a las organizaciones a proteger las credenciales a través de una conexión de Escritorio remoto redirigiendo las solicitudes kerberos al dispositivo que solicita la conexión. También proporciona experiencias de inicio de sesión único para sesiones de Escritorio remoto.

Las credenciales de administrador tienen privilegios elevados y deben protegerse. Cuando Remote Credential Guard está configurado para conectarse durante las sesiones de Escritorio remoto, las credenciales y los derivados de credenciales nunca se pasan a través de la red al dispositivo de destino. Si el dispositivo de destino está en peligro, las credenciales no se exponen.

Aprende más

Protección de claves de VBS

Protección de claves de VBS

La protección de claves de VBS permite a los desarrolladores proteger las claves criptográficas mediante la seguridad basada en virtualización (VBS). VBS usa la funcionalidad de extensión de virtualización de la CPU para crear un entorno de ejecución aislado fuera del sistema operativo normal. Cuando se usan, las claves vbs se aíslan en un proceso seguro, lo que permite que se produzcan operaciones de clave sin exponer nunca el material de clave privada fuera de este espacio. En reposo, el material de clave privada se cifra mediante una clave tpm, que enlaza las claves de VBS al dispositivo. Las claves protegidas de esta manera no se pueden volcar desde la memoria de proceso ni exportarlas en texto sin formato desde el equipo de un usuario, lo que evita ataques de filtración por parte de cualquier atacante de nivel de administrador.

Aprende más

Protección de tokens (versión preliminar)

La protección de tokens intenta reducir los ataques mediante Microsoft Entra ID robo de tokens. La protección de tokens hace que los tokens solo se puedan usar desde su dispositivo previsto enlazando criptográficamente un token con un secreto de dispositivo. Cuando se usa el token, se debe proporcionar el token y la prueba del secreto del dispositivo. Las directivas de acceso condicional[4] se pueden configurar para requerir protección de tokens cuando se usan tokens de inicio de sesión para servicios específicos.

Aprende más

Directiva de protección de tokens de sesión de inicio de sesión

Esta característica permite a las aplicaciones y servicios enlazar criptográficamente tokens de seguridad al dispositivo, lo que restringe la capacidad de los atacantes de suplantar a los usuarios en un dispositivo diferente si se roban tokens.

Directivas de bloqueo de cuenta

Los nuevos dispositivos con Windows 11 instalados tendrán directivas de bloqueo de cuenta que son seguras de forma predeterminada. Estas directivas mitigan los ataques por fuerza bruta, como los piratas informáticos que intentan acceder a dispositivos Windows a través del Protocolo de Escritorio remoto (RDP).

La directiva de umbral de bloqueo de cuenta ahora se establece en 10 intentos de inicio de sesión erróneos de forma predeterminada, con la duración del bloqueo de la cuenta establecida en 10 minutos. El bloqueo de la cuenta de administrador permitido ahora está habilitado de forma predeterminada. El contador restablecer bloqueo de cuenta después de ahora se establece en 10 minutos de forma predeterminada también.

Aprende más

Administración y control de acceso

El control de acceso en Windows garantiza que los recursos compartidos están disponibles para usuarios y grupos distintos del propietario del recurso y están protegidos contra el uso no autorizado. Los administradores de TI pueden administrar el acceso de usuarios, grupos y equipos a objetos y recursos en una red o equipo. Una vez autenticado un usuario, Windows implementa la segunda fase de protección de recursos con tecnologías integradas de autorización y control de acceso. Estas tecnologías determinan si un usuario autenticado tiene los permisos correctos.

Access Control Listas (ACL) describen los permisos para un objeto específico y también pueden contener system Access Control Listas (SACL). Las SACL proporcionan una manera de auditar eventos de nivel de sistema específicos, como cuando un usuario intenta acceder a objetos del sistema de archivos. Estos eventos son esenciales para realizar un seguimiento de la actividad de objetos que son confidenciales o valiosos y requieren supervisión adicional. Poder auditar cuando un recurso intenta leer o escribir parte del sistema operativo es fundamental para comprender un posible ataque.

Los administradores de TI pueden refinar la aplicación y la administración del acceso a:

- Protección de un mayor número y variedad de recursos de red contra el uso indebido

- Aprovisionar a los usuarios para acceder a los recursos de una manera coherente con las directivas de la organización y los requisitos de sus trabajos. Las organizaciones pueden implementar el principio de acceso con privilegios mínimos, que afirma que se debe conceder a los usuarios acceso solo a los datos y las operaciones que necesitan para realizar sus trabajos.

- Actualizar la capacidad de los usuarios para acceder a los recursos con regularidad, a medida que cambian las directivas de una organización o a medida que cambian los trabajos de los usuarios

- Apoyar las necesidades cambiantes del lugar de trabajo, incluido el acceso desde ubicaciones híbridas o remotas, o desde una amplia gama de dispositivos, incluidas tabletas y teléfonos.

- Identificar y resolver problemas de acceso cuando los usuarios legítimos no pueden acceder a los recursos que necesitan para realizar sus trabajos

Aprende más