Seguridad asistida por silicio

Además de una raíz de confianza de hardware moderna, hay varias funcionalidades en los últimos chips que protegen el sistema operativo frente a amenazas. Estas funcionalidades protegen el proceso de arranque, protegen la integridad de la memoria, aíslan la lógica de proceso confidencial de seguridad y mucho más.

Kernel protegido

Para proteger el kernel, tenemos dos características clave: seguridad basada en virtualización (VBS) e integridad de código protegido por hipervisor (HVCI). Todos los dispositivos Windows 11 admiten HVCI y vienen con la protección VBS y HVCI activada de forma predeterminada en la mayoría o todos los dispositivos.

Seguridad basada en virtualización (VBS)

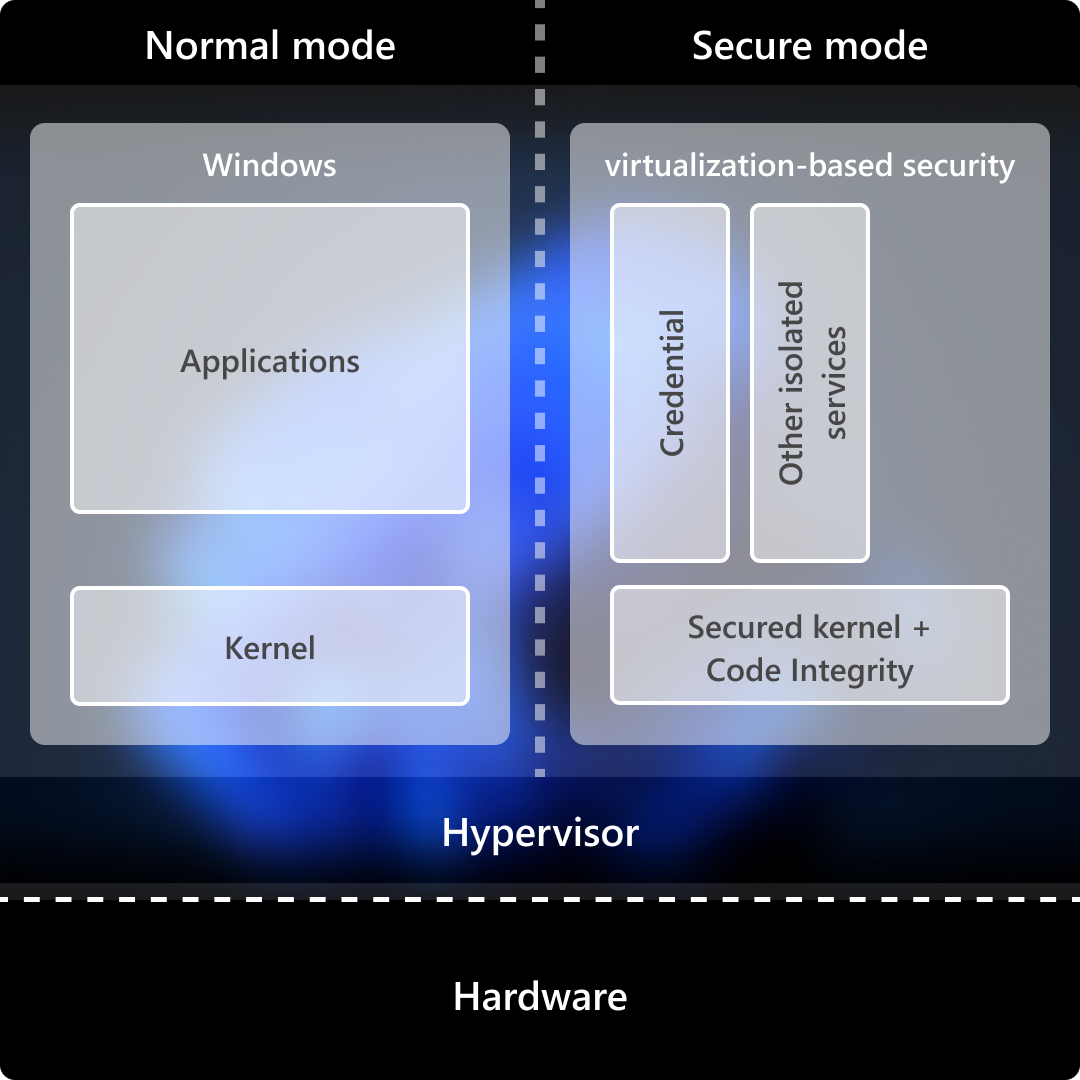

La seguridad basada en virtualización (VBS), también conocida como aislamiento de núcleos, es un bloque de creación crítico en un sistema seguro. VBS usa características de virtualización de hardware para hospedar un kernel seguro separado del sistema operativo. Esto significa que, incluso si el sistema operativo está en peligro, el kernel seguro sigue estando protegido. El entorno de VBS aislado protege los procesos, como soluciones de seguridad y administradores de credenciales, de otros procesos que se ejecutan en memoria. Incluso si el malware obtiene acceso al kernel principal del sistema operativo, el hipervisor y el hardware de virtualización ayudan a evitar que el malware ejecute código no autorizado o acceda a secretos de plataforma en el entorno de VBS. VBS implementa el nivel de confianza virtual 1 (VTL1), que tiene privilegios más altos que el nivel de confianza virtual 0 (VTL0) implementado en el kernel principal.

Dado que los niveles de confianza virtual (VTL) con más privilegios pueden aplicar sus propias protecciones de memoria, las VTC más altas pueden proteger eficazmente las áreas de memoria frente a las VTL inferiores. En la práctica, esto permite que una VTL inferior proteja las regiones de memoria aisladas protegiéndolas con un VTL superior. Por ejemplo, VTL0 podría almacenar un secreto en VTL1, momento en el que solo VTL1 podría acceder a él. Incluso si VTL0 está en peligro, el secreto sería seguro.

Aprende más

Integridad de código protegida por hipervisor (HVCI)

La integridad de código protegida por hipervisor (HVCI), también denominada integridad de memoria, usa VBS para ejecutar la integridad de código en modo kernel (KMCI) dentro del entorno de VBS seguro en lugar del kernel principal de Windows. Esto ayuda a evitar ataques que intentan modificar el código en modo kernel para cosas como controladores. KMCI comprueba que todo el código del kernel está firmado correctamente y no se ha alterado antes de que se pueda ejecutar. HVCI garantiza que solo se puede ejecutar código validado en modo kernel. El hipervisor usa extensiones de virtualización de procesador para aplicar protecciones de memoria que impiden que el software en modo kernel ejecute código que no haya sido validado por primera vez por el subsistema de integridad de código. HVCI protege contra ataques comunes como WannaCry que dependen de la capacidad de insertar código malintencionado en el kernel. HVCI puede evitar la inserción de código malintencionado en modo kernel incluso cuando los controladores y otro software en modo kernel tienen errores.

Con las nuevas instalaciones de Windows 11, la compatibilidad del sistema operativo con VBS y HVCI está activada de forma predeterminada para todos los dispositivos que cumplen los requisitos previos.

Aprende más

Traducción de paginación aplicada por hipervisor (HVPT)

Traducción de paginación aplicada por hipervisor (HVPT)

La traducción de paginación aplicada por hipervisor (HVPT) es una mejora de seguridad para aplicar la integridad de la dirección virtual de invitado a las traducciones de direcciones físicas de invitado. HVPT ayuda a proteger los datos críticos del sistema frente a ataques de escritura donde el atacante puede escribir un valor arbitrario en una ubicación arbitraria a menudo como resultado de un desbordamiento de búfer. HVPT ayuda a proteger las tablas de páginas que configuran estructuras de datos críticas del sistema.

Protección de pila aplicada por hardware.

La protección de pila aplicada por hardware integra software y hardware para una defensa moderna contra ciberamenazas como daños en la memoria y vulnerabilidades de seguridad de día cero. En función de la tecnología de cumplimiento de flujo de control (CET) de Intel y AMD Shadow Stacks, la protección de pila aplicada por hardware está diseñada para protegerse frente a técnicas de vulnerabilidades de seguridad que intentan secuestrar las direcciones de retorno de la pila.

El código de la aplicación incluye una pila de procesamiento de programas que los piratas informáticos buscan dañar o interrumpir en un tipo de ataque denominado desestabilizar la pila. Cuando las defensas como la protección espacial ejecutable comenzaron a frustrar tales ataques, los hackers recurrió a nuevos métodos como la programación orientada al retorno. La programación orientada al retorno, una forma de desmontación avanzada de pilas, puede omitir las defensas, secuestrar la pila de datos y, en última instancia, forzar a un dispositivo a realizar operaciones dañinas. Para protegerse frente a estos ataques de secuestro de flujo de control, el kernel de Windows crea una pila de sombras independiente para las direcciones de retorno. Windows 11 amplía las funcionalidades de protección de pila para proporcionar compatibilidad con el modo de usuario y el modo kernel.

Aprende más

- Descripción de la protección de pila aplicada por hardware

- Guía para desarrolladores para la protección de pila aplicada por hardware

Protección de acceso directo a memoria (DMA) del kernel

Windows 11 protege contra amenazas físicas, como ataques de acceso directo a memoria (DMA) por unidad. Los dispositivos conectables en caliente De interconexión de componentes periféricos Express (PCIe), incluidos Thunderbolt, USB4 y CFexpress, permiten a los usuarios conectar una amplia variedad de periféricos externos a sus PC con la misma comodidad plug-and-play que USB. Estos dispositivos abarcan tarjetas gráficas y otros componentes pci. Dado que los puertos pci hot-plug son externos y de fácil acceso, los equipos son susceptibles a ataques de DMA. La protección de acceso a memoria (también conocida como Protección contra DMA del kernel) protege contra estos ataques evitando que los periféricos externos obtengan acceso no autorizado a la memoria. Los ataques de DMA por unidad suelen producirse rápidamente mientras el propietario del sistema no está presente. Los ataques se realizan con herramientas de ataque sencillas a moderadas creadas con hardware y software asequibles y fuera de los estantes que no requieren el desensamblado del equipo. Por ejemplo, un propietario del equipo podría dejar un dispositivo para una pausa de café rápida. Mientras tanto, un atacante conecta una herramienta externa a un puerto para robar información o insertar código que proporciona al atacante control remoto sobre los equipos, incluida la capacidad de omitir la pantalla de bloqueo. Con la protección de acceso a la memoria integrada y habilitada, Windows 11 está protegida contra ataques físicos dondequiera que trabajen las personas.

Aprende más

Pc de núcleo protegido y Secured-Core perimetral

El informe Señales de seguridad de marzo de 2021 encontró que más del 80 % de las empresas han experimentado al menos un ataque de firmware en los últimos dos años. Para los clientes de sectores sensibles a los datos, como los servicios financieros, la administración pública y el sector sanitario, Microsoft ha trabajado con asociados oem para ofrecer una categoría especial de dispositivos denominados PC de núcleo protegido (SCPC) y una categoría equivalente de dispositivos IoT incrustados denominados Edge Secured-Core (ESc). Los dispositivos se incluyen con más medidas de seguridad habilitadas en la capa de firmware, o en el núcleo del dispositivo, que sustenta Windows.

Los equipos principales protegidos y los dispositivos perimetrales ayudan a evitar ataques de malware y a minimizar las vulnerabilidades de firmware iniciando en un estado limpio y de confianza al iniciarse con una raíz de confianza aplicada por hardware. La seguridad basada en virtualización está habilitada de forma predeterminada. La integridad de código protegida por hipervisor integrada (HVCI) blinda la memoria del sistema, lo que garantiza que todo el código ejecutable del kernel solo esté firmado por las autoridades conocidas y aprobadas. Los equipos de núcleo protegido y los dispositivos perimetrales también protegen contra amenazas físicas, como ataques de acceso directo a memoria (DMA) de unidad con protección DMA del kernel.

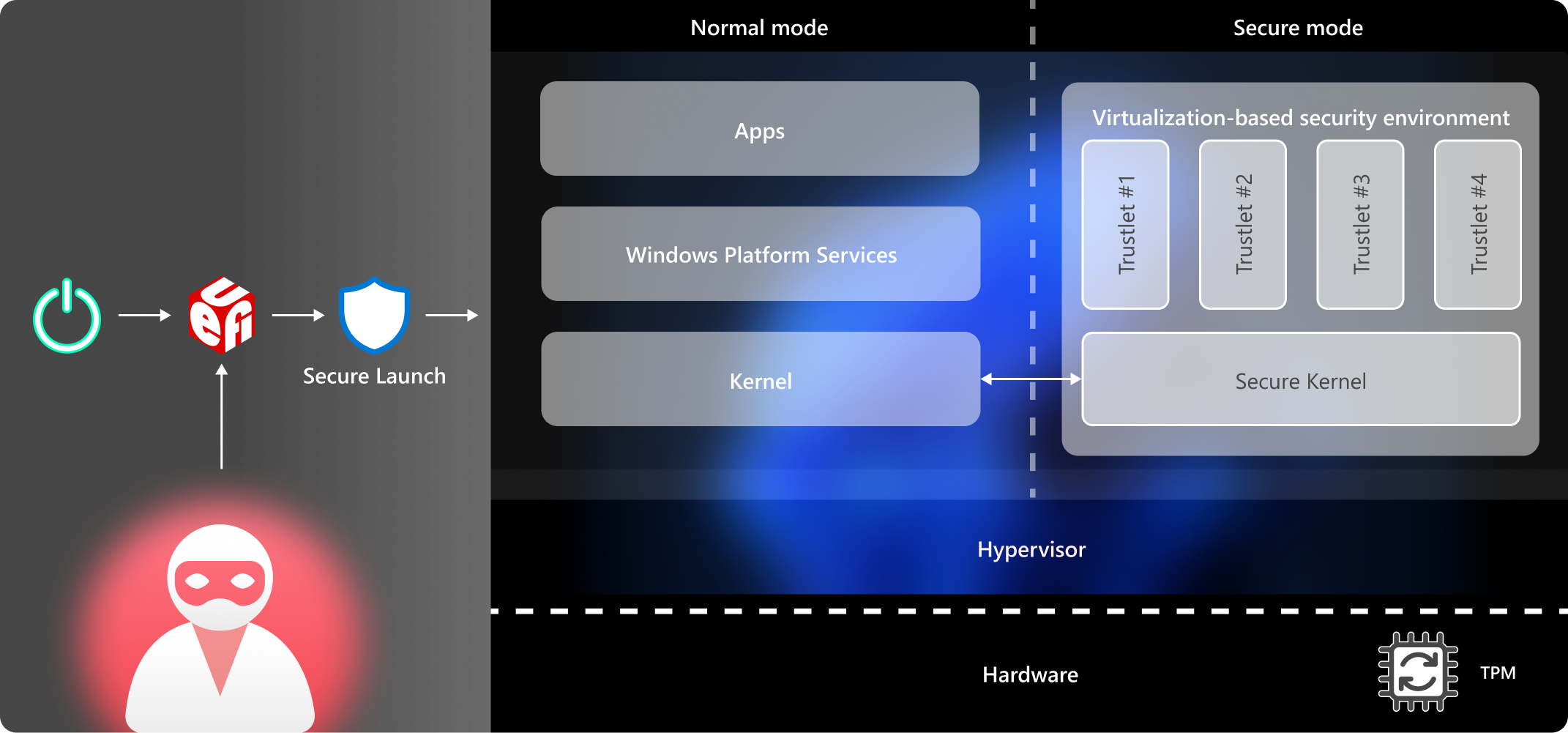

Los equipos de núcleo protegido y los dispositivos perimetrales proporcionan varias capas de protección sólida contra ataques de hardware y firmware. Los ataques de malware sofisticados suelen intentar instalar bootkits o rootkits en el sistema para eludir la detección y lograr la persistencia. Este software malintencionado puede ejecutarse en el nivel de firmware antes de que Windows se cargue o durante el propio proceso de arranque de Windows, lo que permite que el sistema comience con el nivel más alto de privilegios. Dado que los subsistemas críticos de Windows usan la seguridad basada en virtualización, la protección del hipervisor es cada vez más importante. Para asegurarse de que no se puede iniciar ningún firmware o software no autorizado antes del cargador de arranque de Windows, los equipos Windows se basan en el estándar de arranque seguro unified Extensible Firmware Interface (UEFI), una característica de seguridad de línea de base de todos los equipos Windows 11. El arranque seguro ayuda a garantizar que solo se pueda ejecutar el firmware y el software autorizados con firmas digitales de confianza. Además, las medidas de todos los componentes de arranque se almacenan de forma segura en el TPM para ayudar a establecer un registro de auditoría no auditable del arranque denominado raíz estática de confianza para la medición (SRTM).

Miles de proveedores de OEM producen numerosos modelos de dispositivos con diversos componentes de firmware UEFI, lo que a su vez crea un número increíblemente grande de firmas y medidas de SRTM en el arranque. Dado que estas firmas y medidas son inherentemente de confianza para El arranque seguro, puede ser difícil restringir la confianza solo a lo que se necesita para arrancar en cualquier dispositivo específico. Tradicionalmente, las listas de bloqueos y las listas de permitidos eran las dos técnicas principales usadas para restringir la confianza, y siguen expandiéndose si los dispositivos solo se basan en medidas SRTM.

Raíz dinámica de confianza para la medición (DRTM)

En equipos de núcleo protegido y dispositivos perimetrales, Protección del sistema Secure Launch protege el arranque con una tecnología conocida como raíz dinámica de confianza para la medición (DRTM). Con DRTM, el sistema sigue inicialmente el proceso de arranque seguro UEFI normal. Sin embargo, antes de iniciarse, el sistema entra en un estado de confianza controlado por hardware que obliga a la CPU a reducir una ruta de acceso de código protegida por hardware. Si un rootkit o bootkit de malware omite el arranque seguro de UEFI y reside en la memoria, DRTM impide que acceda a secretos y código crítico protegido por el entorno de seguridad basado en virtualización. La tecnología de reducción de superficie expuesta a ataques de firmware (FASR) se puede usar en lugar de DRTM en dispositivos compatibles, como Microsoft Surface.

El aislamiento del modo de administración del sistema (SMM) es un modo de ejecución en procesadores basados en x86 que se ejecuta con un privilegio más eficaz que el hipervisor. SMM complementa las protecciones proporcionadas por DRTM al ayudar a reducir la superficie expuesta a ataques. Basándose en las funcionalidades proporcionadas por proveedores de silicio como Intel y AMD, el aislamiento de SMM aplica directivas que implementan restricciones como impedir que el código SMM acceda a la memoria del sistema operativo. La directiva de aislamiento de SMM se incluye como parte de las medidas drtm que se pueden enviar a un comprobador como La atestación remota de Microsoft Azure.

Aprende más

- Inicio seguro de protección del sistema

- Reducción de la superficie expuesta a ataques de firmware

- Windows 11 equipos de núcleo protegido

- Edge Secured-Core

Bloqueo de configuración

En muchas organizaciones, los administradores de TI aplican directivas en sus dispositivos corporativos para proteger el sistema operativo y mantener los dispositivos en un estado conforme al impedir que los usuarios cambien las configuraciones y creen un desfase de configuración. El desfase de configuración se produce cuando los usuarios con derechos de administrador local cambian la configuración y ponen el dispositivo sin sincronizar con las directivas de seguridad. Los dispositivos en un estado no conforme pueden ser vulnerables hasta la siguiente sincronización, cuando se restablece la configuración con la solución de administración de dispositivos.

El bloqueo de configuración es una característica de dispositivo perimetral y pc de núcleo seguro que impide que los usuarios realicen cambios no deseados en la configuración de seguridad. Con el bloqueo de configuración, Windows supervisa las claves del Registro admitidas y vuelve al estado deseado por TI en segundos después de detectar un desfase.

Aprende más