Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Nota

Algunas funcionalidades de App Control para empresas solo están disponibles en versiones específicas de Windows. Obtenga más información sobre la disponibilidad de características de App Control.

En este artículo se describe cómo crear una directiva de App Control para empresas mediante la directiva smart app control como plantilla. Smart App Control es una solución de seguridad basada en control de aplicaciones diseñada para los usuarios consumidores. Usa la misma tecnología que App Control para empresas, por lo que es fácil de usar como base para una directiva empresarial igualmente sólida pero flexible.

Sugerencia

Microsoft recomienda la directiva creada en este artículo como la directiva de inicio ideal para la mayoría de las implementaciones de App Control en los dispositivos de los usuarios finales. Normalmente, las organizaciones nuevas en App Control son más correctas si comienzan con una directiva permisiva como la descrita en este artículo. Puede reforzar la directiva con el tiempo para lograr una posición de seguridad general más sólida en los dispositivos administrados por App Control, como se describe en artículos posteriores.

Como hicimos en la implementación de App Control para empresas en diferentes escenarios, vamos a usar el ejemplo ficticio de Lamna Healthcare Company (Lamna) para ilustrar este escenario. Lamna tiene la intención de adoptar directivas de aplicación más seguras, incluido el uso de App Control para evitar que las aplicaciones no deseadas o no autorizadas se ejecuten en sus dispositivos administrados.

Alice Pena (ella/ella) es la responsable del equipo de TI encargado del lanzamiento de App Control. Actualmente, Lamna tiene directivas de uso de aplicaciones relajadas y una cultura de máxima flexibilidad de aplicaciones para los usuarios. Por lo tanto, Alice sabe que necesitan adoptar un enfoque incremental para App Control y probablemente usar directivas diferentes para diferentes segmentos de usuario. Pero por ahora, Alice quiere una directiva que pueda cubrir a la mayoría de los usuarios sin modificaciones, la directiva "Signed & Reputable" de Smart App Control adaptada para Lamna.

Analizar cómo se ajusta el "círculo de confianza" de Smart App Control

Alice sigue las instrucciones del artículo Planeamiento de la administración del ciclo de vida de la directiva de control de aplicaciones y comienza analizando el "círculo de confianza" de la directiva de Smart App Control. Alice lee los artículos de ayuda en línea de Microsoft sobre Smart App Control para comprenderlo bien. A partir de esa lectura, Alice aprende que Smart App Control solo permite código firmado de confianza pública o código sin signo que Intelligent Security Graph (ISG) predice que es seguro. El código firmado de confianza pública significa que el emisor del certificado de firma es una de las entidades de certificación (CA) del Programa raíz de confianza de Microsoft. El código sin firmar no se ejecuta si el ISG no puede predecir que el código es seguro para ejecutarse. Y el código determinado como no seguro siempre está bloqueado.

Ahora Alice considera cómo adaptar la directiva para el uso de Lamna. Alice quiere crear una directiva inicial lo más relajada posible, pero que todavía proporcione un valor de seguridad duradero. Algunos dentro de Lamna abogan por un enfoque más agresivo que los planes de Alice. Quieren bloquear inmediatamente los dispositivos de los usuarios finales y esperan una disminución limitada. Pero el equipo de liderazgo está de acuerdo con Alice en que la cultura de la aplicación de Lamna, que se formó lentamente con el tiempo, no desaparecerá de la noche a la mañana, por lo que la política inicial necesita mucha flexibilidad.

Tenga en cuenta los factores clave sobre su organización

Alice identifica a continuación los factores clave sobre el entorno de Lamna que afectan al "círculo de confianza" de la empresa. La directiva debe ser flexible para satisfacer las necesidades de la empresa a corto y medio plazo. Esto proporciona a Lamna tiempo para introducir nuevos procesos y directivas de administración de aplicaciones para que sea práctico para una directiva de control de aplicaciones más restrictiva en el futuro. Los factores clave también ayudan a Alice a elegir qué sistemas incluir en la primera implementación. Alice escribe estos factores en el documento de planificación:

- Privilegios de usuario: La mayoría de los usuarios son usuarios estándar, pero casi una cuarta parte tienen derechos de administrador local en sus dispositivos y la opción de ejecutar cualquier aplicación que elijan es un factor importante que contribuye.

- Sistemas operativos: Windows 11 ejecuta la mayoría de los dispositivos de usuario, pero Lamna espera que aproximadamente el 10 % de los clientes permanezcan en Windows 10 durante el próximo año fiscal, especialmente en oficinas satélite más pequeñas. Los servidores y equipos especializados de Lamna están fuera del alcance en este momento.

- Administración de clientes: Lamna usa Microsoft Intune para todos los dispositivos Windows 11, implementados como Microsoft Entra nativo de la nube. Siguen usando Microsoft Endpoint Configuration Manager (MEMCM) para la mayoría de los dispositivos Windows 10, implementados como Microsoft Entra unión híbrida.

- Administración de aplicaciones: Lamna tiene cientos de aplicaciones de línea de negocio (LOB) en sus unidades de negocio. El equipo de Alice implementa la mayoría, pero no todas, de estas aplicaciones mediante Intune. Y hay una larga cola de aplicaciones usadas por equipos más pequeños, incluidas muchas aplicaciones de "Shadow IT", que no tienen una carta oficial, pero son fundamentales para los empleados que las usan.

- Desarrollo de aplicaciones y firma de código: Las unidades de negocio de Lamna no están estandarizadas en plataformas y marcos de desarrollo, por lo que es probable que la variabilidad y la complejidad sean significativas. Casi todas las aplicaciones usan código sin signo, o principalmente sin signo. Aunque la empresa ahora requiere la firma de código, los certificados de firma de código de Lamna proceden de su infraestructura de clave pública (PKI) corporativa y requieren reglas personalizadas en la directiva.

Definir el "círculo de confianza" para dispositivos ligeramente administrados

En función de estos factores, Alice escribe las pseudo-reglas para la versión de Lamna de la directiva de Microsoft Signed & Reputable:

"Controladores de kernel certificados por Windows y Microsoft" Una o varias reglas de firmante que permiten:

- Windows y sus componentes.

- Controladores de kernel firmados por la entidad de certificación de Windows Hardware Quality Labs (WHQL).

"Código firmado de confianza pública" Una o varias reglas de firmante que permiten:

- Código firmado con certificados emitidos por cualquier entidad de certificación que participe en el Programa raíz de confianza de Microsoft ("AuthRoot") o código que no sea del sistema operativo firmado por Microsoft.

Código firmado de Lamna Una o varias reglas de firmante que permiten:

- Código firmado por certificados emitidos por Lamna Codesigning private certificate authority (PCA), el certificado intermedio emitido desde su propia PKI interna.

Permitir aplicaciones basadas en su "reputación" Una opción de directiva que permite:

- El ISG predijo que las aplicaciones son "seguras".

Permitir instalador administrado Una opción de directiva que permite:

- Código escrito en el sistema por un proceso designado por la directiva como instalador administrado. Para la directiva de instalador administrada de Lamna, Alice incluye la extensión de administración de Intune y también procesos de actualización automática conocidos para aplicaciones ampliamente utilizadas. Alice también incluye una regla de ruta de acceso de archivos, "D:\ Lamna Helpdesk*", donde los administradores del departamento de soporte técnico de Lamna están entrenados para copiar los instaladores de aplicaciones y scripts que usan para reparar las aplicaciones y sistemas del usuario.

reglas de ruta de acceso de solo Administración Una o más reglas de ruta de acceso de archivo para las siguientes ubicaciones:

- "C:\Archivos de programa*"

- "C:\Archivos de programa (x86)*"

- "%windir%*"

- "D:\Lamna Helpdesk*"

Modificación de la plantilla de directiva "Firma & reputable" para su organización

Alice descarga el Asistente para directivas de Control de aplicaciones desde https://aka.ms/appcontrolwizard y lo ejecuta.

En la página principal, Alice ve tres opciones: Creador de directivas, Editor de directivas y Fusión de directivas. Alice selecciona Creador de directivas, que la lleva a la página siguiente.

En Seleccionar un tipo de directiva, Alice debe elegir si desea crear un formato de directiva múltiple o una directiva de formato de directiva única . Dado que todos los dispositivos de los usuarios finales ejecutan Windows 11 o versiones actuales de Windows 10, Alice deja el formato de directiva múltiple predeterminado. De forma similar, la elección entre la directiva base y la directiva complementaria es sencilla y, aquí también, deja seleccionada la directiva base predeterminada. Alice selecciona Siguiente para continuar.

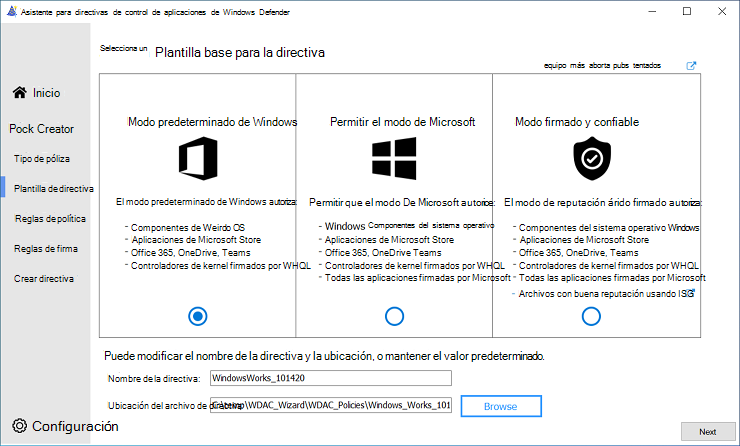

La página siguiente es donde Alice seleccionará una plantilla base para la directiva. El Asistente para control de aplicaciones ofrece tres directivas de plantilla para usar al crear una nueva directiva base. Cada directiva de plantilla aplica reglas ligeramente diferentes para modificar su modelo de círculo de confianza y seguridad de la directiva. Las tres directivas de plantilla son:

Directiva base de plantilla Descripción Modo predeterminado de Windows El modo predeterminado de Windows autoriza los siguientes componentes: - Componentes del sistema operativo Windows: cualquier archivo binario instalado por una instalación nueva de Windows

- Aplicaciones empaquetadas msix firmadas por el firmante de MarketPlace de Microsoft Store

- Aplicaciones de Microsoft Office365, OneDrive y Microsoft Teams

- Controladores firmados por WHQL

Permitir el modo Microsoft Permitir el modo Microsoft autoriza los siguientes componentes: - Todo el código permitido por el modo predeterminado de Windows, más...

- Todo el software firmado por Microsoft

Modo firmado y de confianza El modo firmado y reputable autoriza los siguientes componentes: - Todo el código permitido por el modo Permitir Microsoft, más...<

- Archivos creados o instalados por un proceso configurado como instalador administrado

- Archivos con buena reputación según la tecnología intelligent security graph de Microsoft Defender

Alice selecciona la plantilla Modo firmado y reputable y, a continuación, Siguiente, acepta los valores predeterminados para el nombre de archivo y la ubicación de la directiva.

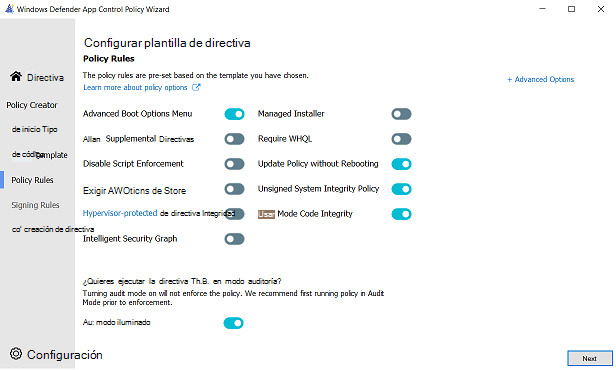

En Configurar plantilla de directiva: reglas de directiva, Alice revisa el conjunto de opciones habilitadas para la directiva. La plantilla ya tiene la mayoría de las opciones establecidas según lo recomendado por Microsoft. Los únicos cambios que realiza Alice son comprobar las opciones de Instalador administrado y Requerir WHQL. De este modo, las aplicaciones instaladas por Intune o cualquiera de los demás instaladores administrados se permiten automáticamente y solo se pueden ejecutar controladores de kernel creados para Windows 10 o versiones posteriores. Al seleccionar Siguiente , se avanza el asistente.

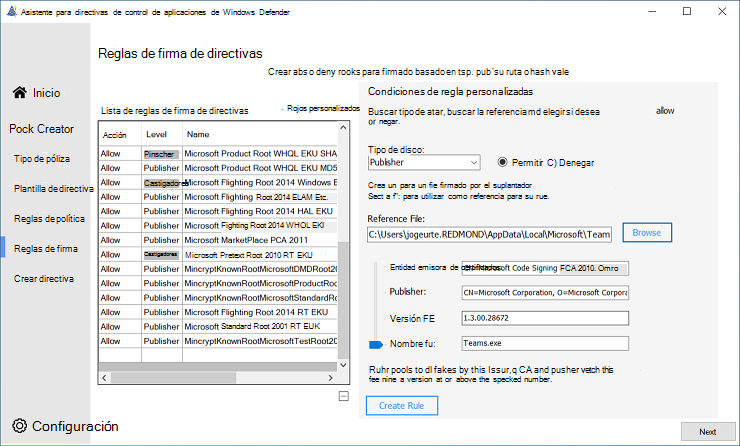

La página Reglas de archivo muestra las reglas de la directiva de plantilla de modo firmado y reputable. Alice agrega la regla signer para confiar en el código firmado por Lamna y las reglas de ruta de archivo para permitir el código en ubicaciones de solo escritura de administrador en los dos directorios archivos de programa, el directorio de Windows y la carpeta helpdesk de Lamna.

Para crear cada regla, Alice selecciona + Agregar personalizado , que abre el cuadro de diálogo Reglas personalizadas donde se definen las condiciones de la regla. Para la primera regla, las selecciones predeterminadas para Ámbito de regla y Acción de regla son correctas. En el menú desplegable Tipo de regla , la opción Publicador es la opción correcta para crear una regla de firmante. A continuación, Alice selecciona Examinar y elige un archivo firmado por un certificado emitido por la PCA de la firma de código de Lamna. El Asistente muestra la información de firma y la información extraída de la sección de encabezado de recurso (RSRC) del archivo, como el nombre del producto y el nombre de archivo original con casillas por cada elemento. En este caso, dado que pretenden permitir todo lo firmado con los certificados de firma de código internos de Lamna, Alice solo deja activada la entidad de certificación emisora y publisher . Con las condiciones de regla para el conjunto de reglas pca de la firma de código de Lamna, Alice selecciona Crear regla y ve que la regla se incluye en la lista. Alice repite estos pasos para el resto de reglas personalizadas de Lamna.

Ahora que se realizan todas las modificaciones descritas en las pseudo-reglas, Alice selecciona Siguiente y el asistente crea los archivos de directiva de Control de aplicaciones. Los archivos de salida incluyen un formulario XML y un formulario binario compilado de la directiva. Alice realiza una revisión cursora del archivo de directiva XML para confirmar que el resultado se ve bien y, a continuación, cierra el asistente.

Alice carga ambos archivos en un repositorio de GitHub creado específicamente para los archivos de directiva de control de aplicaciones de Lamna.

La directiva de inicio de Alice ya está lista para implementarse en modo de auditoría en los dispositivos administrados de Lamna.

Consideraciones de seguridad de esta directiva

Para minimizar el potencial de afectar negativamente a la productividad de los usuarios, Alice definió una directiva que hace varios equilibrios entre la seguridad y la flexibilidad de las aplicaciones de usuario. Algunos de los inconvenientes incluyen:

Usuarios con acceso administrativo

Esta compensación es la compensación de seguridad más impactante. Permite al usuario del dispositivo, o malware que se ejecuta con los privilegios del usuario, modificar o quitar la directiva de Control de aplicaciones en el dispositivo. Además, los administradores pueden configurar cualquier aplicación para que actúe como instalador administrado, lo que les permitiría obtener autorización de aplicación persistente para las aplicaciones o archivos binarios que deseen.

Posibles mitigaciones:

- Para evitar la alteración de las directivas de Control de aplicaciones, use directivas de Control de aplicaciones firmadas en sistemas que ejecutan el firmware de unified Extensible Firmware Interface (UEFI).

- Para quitar la necesidad de confiar en el instalador administrado, cree e implemente archivos de catálogo firmados o implemente directivas actualizadas como parte de los procedimientos normales de implementación de aplicaciones y actualización de aplicaciones.

- Para controlar el acceso a otros recursos y datos corporativos, use la medición del tiempo de arranque del estado de configuración de App Control desde el registro del grupo de computación de confianza (TCG) con atestación de dispositivos.

Directivas sin firmar

Cualquier proceso que se ejecute como administrador puede reemplazar o quitar directivas sin signo sin consecuencias. De forma similar, las directivas complementarias sin firmar pueden modificar el "círculo de confianza" de una directiva base sin firmar que incluye la opción 17 Enabled:Allow Supplemental Policies.

Posibles mitigaciones:

- Para evitar la alteración de las directivas de App Control, use directivas de Control de aplicaciones firmadas en sistemas que ejecutan firmware UEFI.

- Para minimizar el riesgo, limite quién puede elevar a administrador en el dispositivo.

Instalador administrado

Consulte consideraciones de seguridad con el instalador administrado.

Posibles mitigaciones:

- Para quitar la necesidad de confiar en el instalador administrado, cree e implemente archivos de catálogo firmados o implemente directivas actualizadas como parte de los procedimientos normales de implementación de aplicaciones y actualización de aplicaciones.

- Para minimizar el riesgo, limite quién puede elevar a administrador en el dispositivo.

Gráfico de seguridad inteligente (ISG)

Consulte consideraciones de seguridad con Intelligent Security Graph

Posibles mitigaciones:

- Para eliminar la necesidad de confiar en ISG, realice una auditoría completa del uso y la instalación de aplicaciones existentes. Incorpore las aplicaciones que encuentre que no se administran actualmente en la solución de distribución de software, como Microsoft Intune. Implemente directivas para requerir que las aplicaciones se administren mediante TI. Después, realice la transición de ISG a instalador administrado, archivos de catálogo firmados o reglas de directiva actualizadas e impleméntelas como parte de los procedimientos normales de implementación de aplicaciones y actualización de aplicaciones.

- Para recopilar más datos para usarlos en investigaciones de incidentes de seguridad y revisiones posteriores a incidentes, implemente una directiva de control de aplicaciones muy restrictiva en modo de auditoría. Los datos capturados en los registros de eventos de App Control contienen información útil sobre todo el código que se ejecuta y que no está firmado por Windows. Para evitar que la directiva afecte al rendimiento y la funcionalidad del dispositivo, asegúrese de que permite mínimamente el código de Windows que se ejecuta como parte del proceso de arranque.

Directivas complementarias

Las directivas complementarias están diseñadas para expandir el "círculo de confianza" definido por la directiva base. Si la directiva base también está sin firmar, cualquier proceso que se ejecute como administrador puede colocar una directiva complementaria sin firmar y expandir el "círculo de confianza" de la directiva base sin restricciones.

Posibles mitigaciones:

- Use directivas de App Control firmadas que solo permitan directivas complementarias firmadas autorizadas.

- Use una directiva de modo de auditoría restrictiva para auditar el uso de la aplicación y aumentar la detección de vulnerabilidades.

Reglas de FilePath

Consulte más información sobre las reglas de ruta de archivo.

Posibles mitigaciones:

- Limite quién puede elevar a administrador en el dispositivo.

- Transición de reglas de ruta de archivo a instalador administrado o reglas basadas en firmas.

Malware firmado

La firma de código por sí sola no es una solución de seguridad, pero proporciona dos bloques de creación críticos que hacen posible soluciones de seguridad como App Control. En primer lugar, la firma de código asocia fuertemente el código a una identidad real... y una identidad real puede enfrentarse a consecuencias que una figura sin nombre y sombría responsable del malware sin signo no lo hace. En segundo lugar, la firma de código proporciona una prueba criptográfica de que el código en ejecución permanece sin obstáculos desde que el publicador lo firmó. Una directiva de control de aplicaciones que requiere que todo el código esté firmado, o la directiva lo permita explícitamente, aumenta los riesgos y los costos de un atacante. Pero sigue habiendo formas de que un atacante motivado obtenga su código malintencionado firmado y de confianza, al menos durante un tiempo. E incluso cuando el software procede de una fuente de confianza, no significa que sea seguro ejecutarse. Cualquier código puede exponer funcionalidades eficaces que un actor malintencionado podría aprovechar por su propia intención. Y las vulnerabilidades pueden convertir el código más benigno en algo realmente peligroso.

Posibles mitigaciones:

- Use un software antivirus o antimalware de buena reputación con protección en tiempo real, como Microsoft Defender, para proteger sus dispositivos de archivos malintencionados, adware y otras amenazas.

Lo que debe leer a continuación

Obtenga más información sobre los instaladores administrados: cómo funcionan, cómo configurarlos y cuáles son sus limitaciones en Permitir automáticamente aplicaciones implementadas por un instalador administrado.

Obtenga información sobre cómo implementar la directiva de inicio y verla en acción en Implementación de directivas de App Control para empresas.