Uso de eventos de auditoría para crear reglas de directiva de App Control

Nota

Algunas funcionalidades de App Control para empresas solo están disponibles en versiones específicas de Windows. Obtenga más información sobre la disponibilidad de características de App Control.

La ejecución de App Control en modo de auditoría le permite detectar aplicaciones, archivos binarios y scripts que faltan en la directiva de App Control, pero que deben incluirse.

Mientras se ejecuta una directiva de Control de aplicaciones en modo de auditoría, cualquier archivo binario que se ejecute pero que se hubiera denegado se registra en el registro de eventos Applications and Services Logs\Microsoft\Windows\CodeIntegrity\Operational . Script y MSI se registran en los registros de aplicaciones y servicios\Microsoft\Windows\AppLocker\MSI y el registro de eventos script. Estos eventos se pueden usar para generar una nueva directiva de Control de aplicaciones que se puede combinar con la directiva base original o implementarse como una directiva complementaria independiente, si se permite.

Introducción al proceso para crear la directiva de Control de aplicaciones para permitir que las aplicaciones usen eventos de auditoría

Nota

Debe haber implementado ya una directiva de modo de auditoría de App Control para usar este proceso. Si aún no lo ha hecho, consulte Implementación de directivas de App Control para empresas.

Para familiarizarse con la creación de reglas de App Control a partir de eventos de auditoría, siga estos pasos en un dispositivo con una directiva de modo de auditoría de App Control.

Instale y ejecute una aplicación no permitida por la directiva de Control de aplicaciones, pero que quiera permitir.

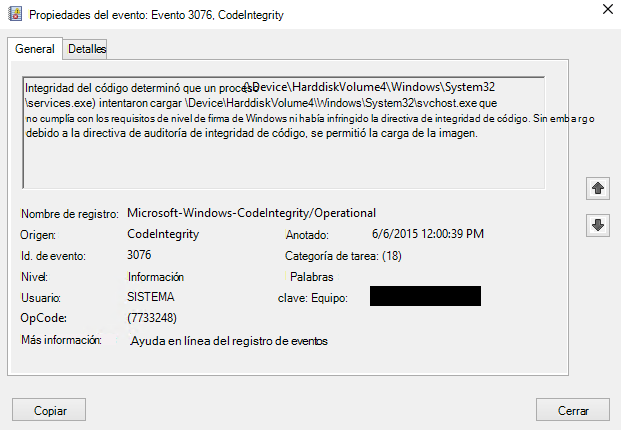

Revise los registros de eventos CodeIntegrity - Operational y AppLocker- MSI y Script para confirmar que los eventos, como los que se muestran en la figura 1, se generan relacionados con la aplicación. Para obtener información sobre los tipos de eventos que debe ver, consulte Descripción de los eventos de App Control.

Figura 1. Excepciones a la directiva de App Control implementada

En una sesión de PowerShell con privilegios elevados, ejecute los siguientes comandos para inicializar las variables usadas por este procedimiento. Este procedimiento se basa en la directiva deLamna_FullyManagedClients_Audit.xml introducida en Creación de una directiva de Control de aplicaciones para dispositivos totalmente administrados y generará una nueva directiva denominada EventsPolicy.xml.

$PolicyName= "Lamna_FullyManagedClients_Audit" $LamnaPolicy=$env:userprofile+"\Desktop\"+$PolicyName+".xml" $EventsPolicy=$env:userprofile+"\Desktop\EventsPolicy.xml" $EventsPolicyWarnings=$env:userprofile+"\Desktop\EventsPolicyWarnings.txt"Use New-CIPolicy para generar una nueva directiva de Control de aplicaciones a partir de eventos de auditoría registrados. En este ejemplo se usa un nivel de regla de archivo FilePublisher y un nivel de reserva hash . Los mensajes de advertencia se redirigen a un archivo de textoEventsPolicyWarnings.txt.

New-CIPolicy -FilePath $EventsPolicy -Audit -Level FilePublisher -Fallback SignedVersion,FilePublisher,Hash -UserPEs -MultiplePolicyFormat 3> $EventsPolicyWarningsNota

Al crear directivas a partir de eventos de auditoría, debes valorar detenidamente el nivel de regla de archivo en el que quieras confiar. En el ejemplo anterior se usa el nivel de regla FilePublisher con un nivel de reserva de Hash, que puede ser más específico de lo deseado. Puede volver a ejecutar el comando anterior mediante diferentes opciones -Level y -Fallback para satisfacer sus necesidades. Para obtener más información sobre los niveles de regla de App Control, consulte Descripción de las reglas de directivas y las reglas de archivo de App Control.

Busque y revise el archivo de directiva de App Control EventsPolicy.xml que debe encontrarse en el escritorio. Asegúrese de que solo incluye reglas de archivo y firmante para aplicaciones, archivos binarios y scripts que desea permitir. Para quitar reglas, edite manualmente el XML de directiva o use la herramienta Asistente para directivas de control de aplicaciones (consulte Edición de directivas de Control de aplicaciones base existentes y complementarias con el Asistente).

Busque y revise el archivo de texto EventsPolicyWarnings.txt que debe encontrarse en el escritorio. Este archivo incluirá una advertencia para los archivos para los que el Control de aplicaciones no pudo crear una regla en el nivel de regla especificado o en el nivel de regla de reserva.

Nota

New-CIPolicy solo crea reglas para los archivos que todavía se pueden encontrar en el disco. Los archivos que ya no están presentes en el sistema no tendrán una regla creada para permitirlos. Sin embargo, el registro de eventos debe tener información suficiente para permitir estos archivos mediante la edición manual del XML de directiva para agregar reglas. Puede usar una regla existente como plantilla y comprobar los resultados con la definición de esquema de directiva de Control de aplicaciones que se encuentra en %windir%\schemas\CodeIntegrity\cipolicy.xsd.

Combine EventsPolicy.xml con la directiva baseLamna_FullyManagedClients_Audit.xml o conviértalo en una directiva complementaria.

Para obtener información sobre la combinación de directivas, consulte Combinar directivas de Control de aplicaciones para empresas y para obtener información sobre las directivas complementarias, consulte Uso de varias directivas de App Control para empresas.

Convierta la directiva base o complementaria en binario e implemente con el método que prefiera.