Acceso condicional para la conectividad VPN mediante Microsoft Entra ID

En esta guía paso a paso, obtendrá información sobre cómo conceder a los usuarios de VPN acceso a sus recursos mediante el acceso condicional de Microsoft Entra. El acceso condicional de Microsoft Entra para la conectividad de redes privadas virtuales (VPN) facilita la protección de las conexiones de VPN. Acceso condicional es un motor de evaluación basado en directivas que le permite crear reglas de acceso para cualquier aplicación conectada de Microsoft Entra.

Requisitos previos

Antes de empezar a configurar el acceso condicional para su VPN, debe haber completado los siguientes requisitos previos:

Ha completado Tutorial: Implementación de Always On VPN: Configuración de la infraestructura para Always On VPN o ya ha configurado la infraestructura de Always On VPN en su entorno.

El equipo cliente de Windows ya se ha configurado con una conexión VPN mediante Intune. Si no sabe cómo configurar e implementar un perfil de VPN con Intune, consulte Implementación del perfil de Always On VPN en clientes Windows 10 o más recientes con Microsoft Intune.

Configurar EAP-TLS para omitir la comprobación de la lista de revocación de certificados (CRL)

Un cliente EAP-TLS no se puede conectar, a menos que el servidor NPS complete una comprobación de revocación de la cadena de certificados (incluido el certificado raíz). Los certificados en la nube que Microsoft Entra ID emite para el usuario no tienen una lista de revocación de certificados (CRL), ya que son certificados con una duración de una hora. EAP en NPS debe configurarse para ignorar la ausencia de una lista de revocación de certificados. Dado que el método de autenticación es EAP-TLS, este valor del Registro solo es necesario en EAP\13. Si se usan otros métodos de autenticación de EAP, el valor del Registro también se debe agregar en ellos.

En esta sección, agregará IgnoreNoRevocationCheck y NoRevocationCheck. De forma predeterminada, IgnoreNoRevocationCheck y NoRevocationCheck se establecen en 0 (deshabilitado).

Para obtener más información acerca de la configuración del Registro CRL de NPS, consulte Configuración de la configuración del Registro de comprobación de la lista de revocación de certificados del servidor de directivas de red.

Importante

Si un servidor de enrutamiento y acceso remoto de Windows (RRAS) usa NPS para que actúe como proxy de las llamadas RADIUS a un segundo NPS, debe establecer IgnoreNoRevocationCheck=1 en ambos servidores.

Si no se implementa este cambio en el registro, se producirá un error en las conexiones IKEv2 que usan certificados en la nube con PEAP, pero las conexiones IKEv2 que emplean certificados de autenticación de cliente emitidos desde la entidad de certificación local seguirán funcionando.

Abra regedit.exe en el servidor NPS.

Vaya a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Seleccione Editar > Nuevo y seleccione Valor DWORD (32 bits) y especifique IgnoreNoRevocationCheck.

Haga doble clic en IgnoreNoRevocationCheck y establezca los datos de valor en 1.

Seleccione Editar > Nuevo, seleccione Valor DWORD (32 bits) y escriba NoRevocationCheck.

Haga doble clic en NoRevocationCheck y establezca los datos de valor en 1.

Seleccione Aceptar y reinicie el servidor. Reiniciar los servicios RRAS y NPS no basta.

| Ruta de acceso del Registro | Extensión EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Crear certificados de raíz para la autenticación de VPN con Microsoft Entra ID

En esta sección se configuran los certificados raíz de acceso condicional para la autenticación VPN con Microsoft Entra ID, que crea automáticamente una aplicación en la nube denominada Servidor VPN en el inquilino. Para configurar el acceso condicional para la conectividad de VPN, es preciso:

- Crear un certificado VPN en Azure Portal.

- Descargar el certificado VPN.

- Implemente el certificado en los servidores VPN y NPS.

Importante

Una vez que un certificado VPN se crea en Azure Portal, Microsoft Entra ID empezará a usarlo de inmediato para emitir certificados de corta duración al cliente VPN. Es fundamental que el certificado VPN se implemente de inmediato en el servidor VPN para evitar problemas con la validación de credenciales del cliente VPN.

Cuando un usuario intenta conectarse a una VPN, el cliente VPN realiza una llamada al Administrador de cuentas web (WAM) en el cliente Windows 10. WAM realiza una llamada a la aplicación en la nube del servidor VPN. Cuando se cumplen las condiciones y los controles de la directiva de acceso condicional, Microsoft Entra ID emite un token en forma de certificado de corta duración (1 hora) al WAM. WAM coloca el certificado en el almacén de certificados del usuario y pasa el control al cliente VPN.

A continuación, el cliente VPN envía el certificado emitido por Microsoft Entra ID a la VPN para la validación de credenciales.

Nota:

Microsoft Entra ID usa el certificado creado más recientemente en la hoja de conectividad VPN como Emisor. Los certificados hoja de conexión VPN de acceso condicional de Microsoft Entra ahora admiten asignaciones de certificados seguras, un requisito de autenticación basado en certificados introducido por KB5014754. Los certificados hoja de conexión VPN ahora incluyen una extensión SID de (1.3.6.1.4.1.311.25.2), que contiene una versión codificada del SID del usuario obtenida del atributo onPremisesSecurityIdentifier.

Para crear certificados raíz:

- Inicie sesión en Azure Portal como administrador global.

- En el menú de la izquierda, haga clic en Microsoft Entra ID.

- En la página Microsoft Entra ID, en la sección Administrar, haga clic en Seguridad.

- En la página Seguridad , en la sección Proteger, haga clic en Acceso condicional.

- En la página Acceso condicional | Directivas, en la sección Administrar, haga clic en Conectividad VPN.

- En la página Conectividad VPN, haga clic en Nuevo certificado.

- En la página Nueva, realice los pasos siguientes: a. En Seleccionar duración, seleccione 1, 2 o 3 años. b. Seleccione Crear.

Configurar la directiva de acceso condicional

En esta sección, configurará la directiva de acceso condicional para la conectividad de VPN. Cuando se crea el primer certificado raíz en la hoja "Conectividad VPN", se crea automáticamente una aplicación en la nube "Servidor VPN" en el inquilino.

Cree una directiva de Acceso condicional que se asigne al grupo de usuarios de VPN y que tenga como ámbito de la Aplicación en la nube al Servidor VPN:

- Usuarios: usuarios de VPN

- Aplicación en la nube: servidor VPN

- Concesión (control de acceso): "Requerir autenticación multifactor". Si quiere, puede usar otros controles.

Procedimiento: en este paso se describe la creación de la directiva de acceso condicional más básica. Si quiere, puede usar condiciones y controles adicionales.

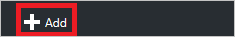

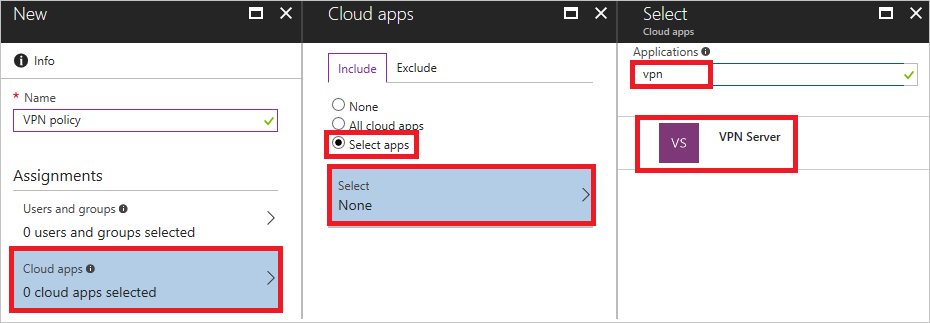

En la página Acceso condicional, en la barra de herramientas de la parte superior, seleccione Agregar.

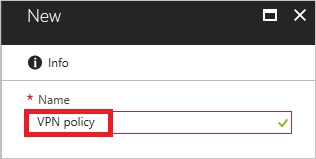

En la página Nueva, en el cuadro Nombre, escriba un nombre para la directiva. Por ejemplo, escriba Directiva de VPN.

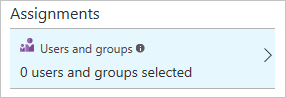

En la sección Asignación, seleccione Usuarios y grupos.

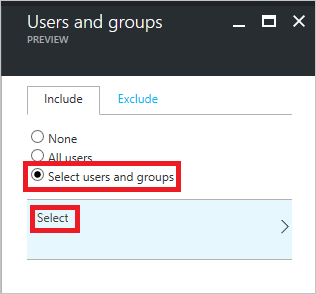

En la página Usuarios y grupos, siga estos pasos:

a. Seleccione Seleccionar usuarios y grupos.

b. Elija Seleccionar.

c. En la página Seleccionar, seleccione el grupo Usuarios de VPN y después seleccione Seleccionar.

d. En la página Usuarios y grupos, seleccione Listo.

En la página Nuevo, realice los pasos siguientes:

a. En la sección Asignaciones, seleccione Aplicaciones en la nube.

b. En la página Aplicaciones en la nube, seleccione Seleccionar aplicaciones.

d. Seleccione Servidor VPN.

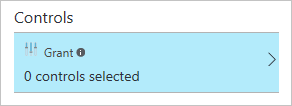

En la página Nueva, en la sección Controles, seleccione Conceder para abrir la página Conceder.

En la página Conceder, siga estos pasos:

a. Seleccione Requerir autenticación multifactor.

b. Elija Seleccionar.

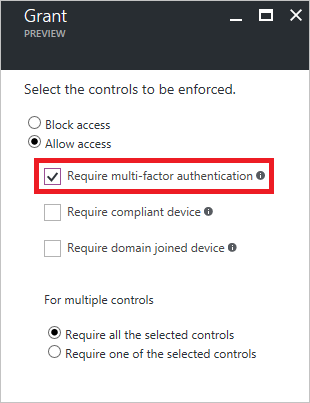

En la página Nueva, en Habilitar directiva, seleccione Activado.

En la página Nueva, seleccione Crear.

Implementación de certificados raíz de acceso condicional en AD local

En esta sección, se implementa un certificado raíz de confianza para la autenticación de VPN en una instancia de AD local.

En la página Conectividad VPN, seleccione Descargar certificado.

Nota

La opción Descargar certificado Base 64 está disponible para algunas configuraciones que requieren certificados Base 64 para la implementación.

Inicie sesión en un equipo unido a un dominio con derechos de Administrador de organización y ejecute estos comandos desde un símbolo del sistema de administrador para agregar los certificados raíz en la nube al almacén de Enterprise NTauth:

Nota

Para entornos en los que el servidor VPN no está unido al dominio de Active Directory, los certificados raíz de la nube se deben agregar manualmente al almacén Entidades de certificación raíz de confianza.

Get-Help Descripción certutil -dspublish -f VpnCert.cer RootCACrea dos contenedores CA raíz de VPN de Microsoft gen 1 en los contenedores CN=AIA y CN=Entidades de certificación y publica cada certificado raíz como un valor en el atributo cACertificate de ambos contenedores CA raíz de VPN de Microsoft gen 1. certutil -dspublish -f VpnCert.cer NTAuthCACrea un contenedor CN=NTAuthCertificates en los contenedores CN=AIA y CN=Entidades de certificación, y publica cada certificado raíz como un valor en el atributo cACertificate del contenedor CN=NTAuthCertificates. gpupdate /forceAcelera la incorporación de los certificados raíz a los equipos cliente y servidor Windows. Compruebe que los certificados raíz están presentes en el almacén Enterprise NTauth y que se muestran como de confianza:

- Inicie sesión en un servidor con derechos de Administrador de organización que tenga instaladas las Herramientas de administración de entidades de certificación.

Nota

De forma predeterminada, las Herramientas de administración de entidades de certificación son servidores de entidad de certificación. Se pueden instalar en otros servidores miembros como parte de las Herramientas de administración de roles en Administrador del servidor.

- En el servidor VPN, en el menú Inicio, escriba pkiview.msc para abrir el cuadro de diálogo PKI de empresa.

- En el menú Inicio, escriba pkiview.msc para abrir el cuadro de diálogo PKI de empresa.

- Haga clic con el botón derecho en PKI de empresa y seleccione Administrar contenedores de AD.

- Compruebe que cada certificado CA raíz de VPN de Microsoft gen 1 está presente en:

- NTAuthCertificates

- Contenedor AIA

- Contenedor de entidades de certificación

Creación de perfiles VPNv2 basados en OMA-DM para dispositivos Windows 10

En esta sección, creará perfiles VPNv2 basados en OMA-DM usando Intune para implementar una directiva de configuración de dispositivos VPN.

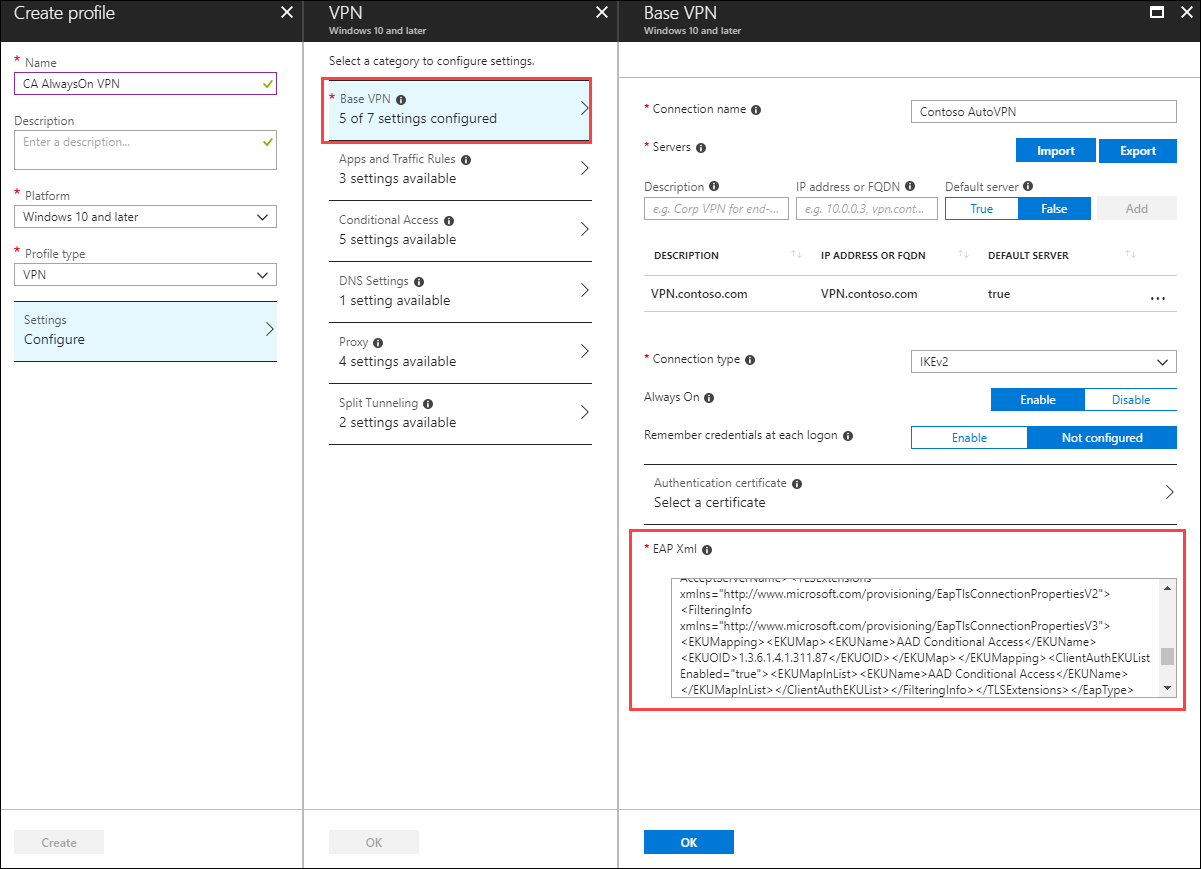

En Azure Portal, seleccione Intune>Configuración de dispositivos>Perfiles y seleccione el perfil de VPN que creó en Configurar el cliente VPN mediante Intune.

En el editor de directivas, seleccione Propiedades>Configuración>VPN base. Amplíe el Xml de EAP existente para incluir un filtro que proporcione al cliente VPN la lógica que necesita para recuperar el certificado de acceso condicional de Microsoft Entra del almacén de certificados del usuario en lugar de dejarlo al azar, permitiéndole usar el primer certificado descubierto.

Nota:

Sin esto, el cliente VPN podría recuperar el certificado de usuario emitido por la autoridad de certificación local, lo que daría lugar a una conexión VPN fallida.

Localice la sección que termina con </AcceptServerName></EapType> e inserte la siguiente cadena entre estos dos valores para proporcionar al cliente VPN la lógica para seleccionar el certificado de acceso condicional de Microsoft Entra:

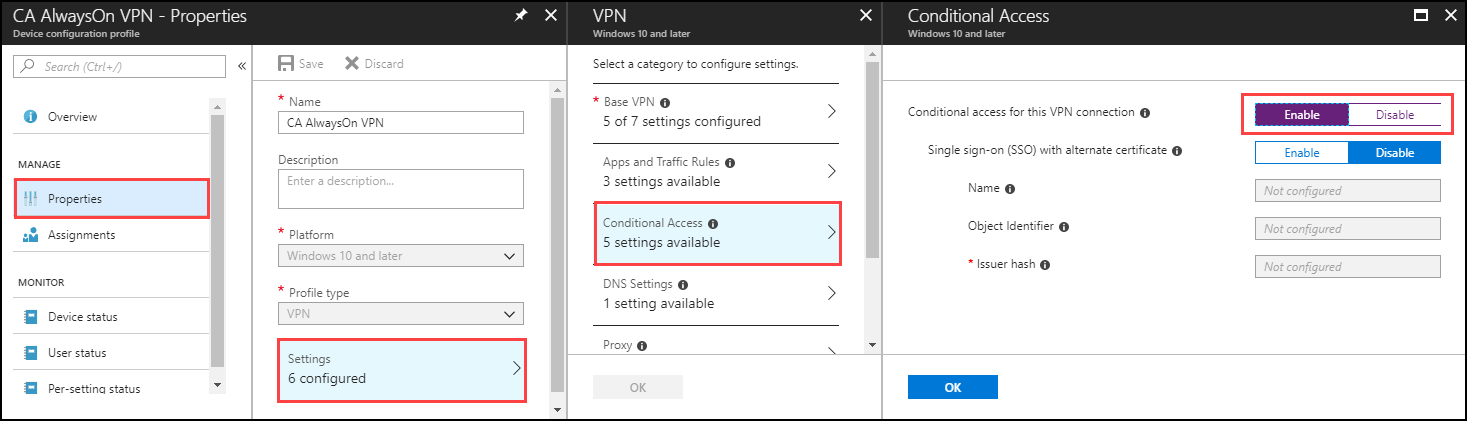

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Seleccione la hoja Acceso condicional y cambie el Acceso condicional para esta conexión VPN a Habilitado.

Al habilitar esta configuración, se cambia la opción <DeviceCompliance><Enabled>true</Enabled> en el XML del perfil VPNv2.

Selecciona Aceptar.

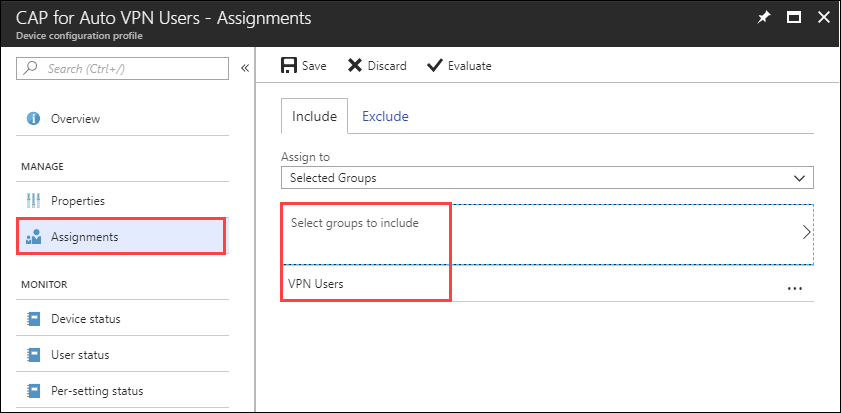

Seleccione Asignaciones, en Incluir, seleccione Seleccionar grupos a incluir.

Seleccione el grupo correcto que recibe esta directiva y seleccione Guardar.

Forzar la sincronización de directivas MDM en el cliente

Si el perfil de VPN no aparece en el dispositivo cliente, en Configuración\Red e Internet\VPN, puede forzar la sincronización de la directiva MDM.

Inicie sesión en un equipo cliente unido a un dominio como miembro del grupo Usuarios de VPN.

En el menú Inicio, escriba cuenta y presione Entrar.

En el panel de navegación izquierdo, seleccione Acceso al trabajo o a la escuela.

En Acceso al trabajo o a la escuela, seleccione Conectado a <dominio> MDM, después seleccione Información.

Seleccione Sincronizar y compruebe que el perfil de VPN aparece en Configuración\Red e Internet\VPN.

Pasos siguientes

Ha terminado de configurar el perfil de VPN para usar el acceso condicional de Microsoft Entra.

Para más información sobre cómo funciona el acceso condicional con VPN, consulte VPN y acceso condicional.

Para más información sobre las características avanzadas de VPN, consulte Características avanzadas de VPN.

Para obtener una visión general de CSP de VPNv2, consulte CSP de VPNv2: este tema le ofrece una introducción a CSP de VPNv2.