Migración a VPN Always On y retirada de DirectAccess

« Anterior: Planificación de la migración de DirectAccess a VPN Always On

La migración desde DirectAccess a VPN Always On requiere un proceso específico para migrar clientes, lo que ayuda a minimizar las condiciones de carrera que surgen de realizar pasos de migración desordenados. En un nivel alto, el proceso de migración consta de estos cuatro pasos principales:

Implementación de una infraestructura de VPN en paralelo. Después de determinar las fases de migración y las características que quiere incluir en la implementación, implementará la infraestructura de VPN en paralelo con la infraestructura existente de DirectAccess.

Implementación de certificados y configuración en los clientes. Una vez que la infraestructura de VPN esté lista, cree y publique los certificados necesarios para el cliente. Cuando los clientes hayan recibido los certificados, implemente el script de configuración VPN_Profile.ps1. Como alternativa, puede usar Intune para configurar el cliente VPN. Use Microsoft Endpoint Configuration Manager o Microsoft Intune para supervisar que las implementaciones de configuraciones de VPN sean correctas.

Quite los dispositivos del grupo de seguridad de DirectAccess. A medida que los usuarios migran correctamente, quite sus dispositivos del grupo de seguridad de DirectAccess. Antes de quitar DirectAccess de su entorno, compruebe si el grupo de seguridad de DirectAccess está vacío. No quite el grupo de seguridad si todavía tiene miembros. Si quita el grupo de seguridad cuando aún tiene miembros, corre el riesgo de dejar a los empleados sin acceso remoto desde sus dispositivos. Use Microsoft Endpoint Configuration Manager o Microsoft Intune para determinar la información de asignación de dispositivos y detectar qué dispositivo pertenece a cada usuario.

Retire el servidor de DirectAccess. Cuando haya quitado correctamente los valores de configuración y los registros DNS, estará listo para anular el servidor de DirectAccess. Para ello, quite el rol en Administrador del servidor o retire el servidor y quítelo de AD DS.

Antes de iniciar el proceso de migración desde DirectAccess a VPN Always On, asegúrese de que ha planeado la migración. Si no ha planeado la migración, consulte Planificación de la migración de DirectAccess a VPN Always On.

Sugerencia

Esta sección NO es una guía de implementación paso a paso para VPN Always On, sino que está pensada para complementar Implementación de VPN Always On para Windows Server y Windows 10 y proporcionar instrucciones de implementación específicas de la migración.

Implementación de una infraestructura de VPN en paralelo

La infraestructura de VPN se implementa en paralelo con la infraestructura existente de DirectAccess. Para obtener detalles paso a paso, consulte Implementación de VPN Always On para Windows Server y Windows 10 para instalar y configurar la infraestructura de VPN Always On.

La implementación en paralelo consta de las siguientes tareas de alto nivel:

Cree los grupos Usuarios de VPN, Servidores VPN y Servidores NPS.

Cree y publique las plantillas de certificado necesarias.

Inscriba los certificados de servidor.

Instale y configure el Servicio de acceso remoto para VPN Always On.

Instale y configure NPS.

Configure las reglas de DNS y firewall para VPN Always On.

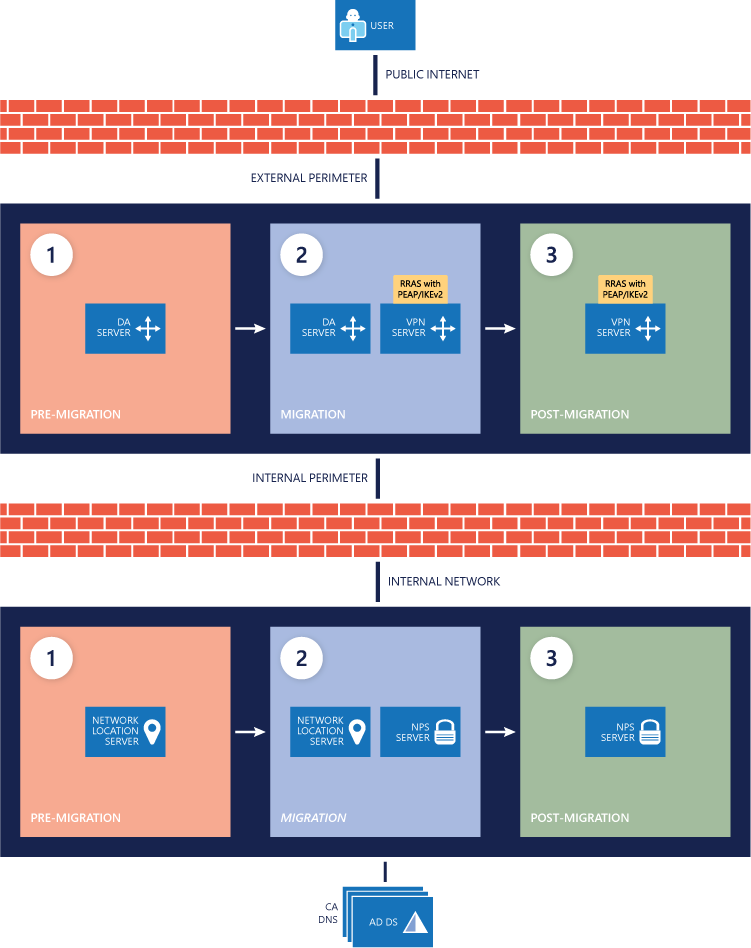

En la siguiente imagen se proporciona una referencia visual para los cambios de infraestructura a lo largo de toda la migración de DirectAccess a VPN Always On.

Implementación de certificados y scripts de configuración de VPN en los clientes

Aunque la mayor parte de la configuración del cliente VPN se describe en la sección Implementación de VPN Always On, se necesitan dos pasos adicionales para completar correctamente la migración de DirectAccess a VPN Always On.

Debe asegurarse de que VPN_Profile.ps1 viene después de que se haya emitido el certificado para que el cliente VPN no intente conectarse sin este elemento. Para ello, ejecute un script que agregue solo a los usuarios inscritos en el certificado al grupo VPN lista para la implementación (VPN Deployment Ready), que se usa para implementar la configuración de VPN Always On.

Nota

Microsoft recomienda probar este proceso antes de realizarlo en cualquiera de los anillos de migración del usuario.

Cree y publique el certificado VPN y habilite el objeto de directiva de grupo (GPO) con inscripción automática. En el caso de las implementaciones de VPN tradicionales y basadas en certificados de Windows 10, se emite un certificado al dispositivo o al usuario para que pueda autenticar la conexión. Cuando se crea y publica el nuevo certificado de autenticación para su inscripción automática, debe crear e implementar un GPO con la configuración de inscripción automática configurada en el grupo Usuarios de VPN. Para conocer los pasos de configuración de certificados y de la inscripción automática, consulte Configuración de la infraestructura del servidor.

Agregue usuarios al grupo Usuarios de VPN. Agregue a los usuarios que migre al grupo Usuarios de VPN. Esos usuarios permanecen en ese grupo de seguridad después de haberlos migrado, para que puedan recibir actualizaciones de certificados en el futuro. Continúe agregando usuarios a este grupo hasta que haya movido todos los usuarios de DirectAccess a VPN Always On.

Identifique a los usuarios que han recibido un certificado de autenticación de VPN. Va a migrar desde DirectAccess, por lo que deberá agregar un método para identificar cuándo reciben los clientes el certificado necesario y cuándo están listos para recibir la información de configuración de VPN. Ejecute el script GetUsersWithCert.ps1 para agregar usuarios que actualmente emitan certificados no revocados procedentes del nombre de plantilla especificado a un grupo de seguridad especificado de AD DS. Por ejemplo, después de ejecutar el script GetUsersWithCert.ps1, cualquier usuario que haya emitido un certificado válido desde la plantilla Certificado de autenticación de VPN se agrega al grupo VPN lista para la implementación.

Nota

Si no tiene un método para identificar el momento en que un cliente ha recibido el certificado necesario, puede implementar la configuración de VPN antes de que el certificado se haya emitido para el usuario, lo que hace que se produzca un error en la conexión VPN. Para evitar esta situación, ejecute el script GetUsersWithCert.ps1 en la entidad de certificación, o según una programación, para sincronizar a los usuarios que hayan recibido el certificado en el grupo VPN lista para la implementación. Después, usará ese grupo de seguridad para dirigirse a la implementación de configuración de VPN en Microsoft Endpoint Configuration Manager o Intune, lo que garantiza que el cliente administrado no reciba la configuración de VPN antes de recibir el certificado.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Implemente la configuración de VPN Always On. A medida que se emiten los certificados de autenticación VPN y se ejecuta el script GetUsersWithCert.ps1, los usuarios se agregan al grupo de seguridad VPN lista para la implementación.

| Si está usando... | En ese caso... |

|---|---|

| Administrador de configuración | Cree una recopilación de usuarios basada en la pertenencia a ese grupo de seguridad. |

| Intune | Basta con tener el grupo de seguridad como destino directamente, una vez esté sincronizado. |

Cada vez que ejecute el script de configuración GetUsersWithCert.ps1, también debe ejecutar una regla de detección de AD DS para actualizar la pertenencia al grupo de seguridad en Configuration Manager. Además, asegúrese de que la actualización de pertenencia para la recopilación de implementaciones se produce con la frecuencia necesaria (alineada con el script y la regla de detección).

Para obtener más información sobre el uso de Configuration Manager o Intune para implementar VPN Always On en clientes Windows, consulte Implementación de VPN Always On para Windows Server y Windows 10. No obstante, asegúrese de incorporar estas tareas específicas de la migración.

Nota

La incorporación de estas tareas específicas de la migración es una diferencia crítica entre una implementación simple de VPN Always On y la migración de DirectAccess a VPN Always On. Asegúrese de definir correctamente la recopilación para dirigirse al grupo de seguridad, en vez de usar el método de la guía de implementación.

Quite los dispositivos del grupo de seguridad de DirectAccess

A medida que los usuarios reciben el certificado de autenticación y el script de configuración de VPN_Profile.ps1, verá las implementaciones correctas y correspondientes de scripts de configuración de VPN en Configuration Manager o Intune. Después de cada implementación, quite el dispositivo del usuario del grupo de seguridad de DirectAccess para que más adelante pueda quitar DirectAccess. Tanto Intune como Configuration Manager contienen información de asignación de dispositivos de usuario para ayudarle a determinar el dispositivo de cada usuario.

Nota

Si va a aplicar GPO de DirectAccess a través de unidades organizativas (OU) en vez de usar grupos de equipos, saque el objeto de equipo del usuario de la UO.

Retirada de la infraestructura de DirectAccess

Cuando haya terminado de migrar todos los clientes de DirectAccess a VPN Always On, puede retirar la infraestructura de DirectAccess y quitar la configuración de DirectAccess de la directiva de grupo. Microsoft recomienda realizar los siguientes pasos para quitar DirectAccess de su entorno plácidamente:

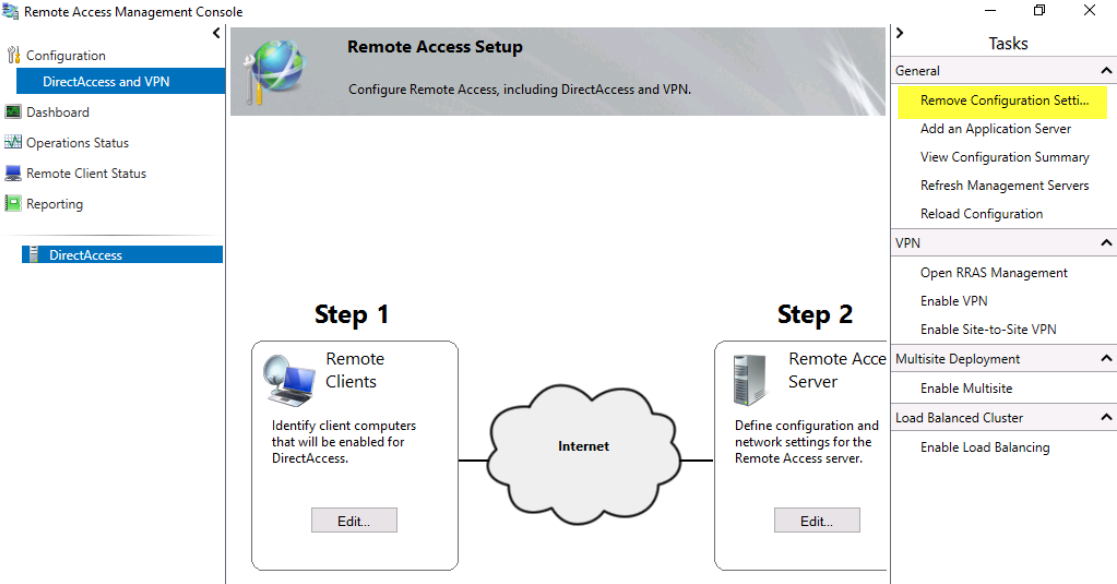

Quite las opciones de configuración. Quite los GPO y la configuración de la directiva de grupo de acceso remoto abriendo la consola de administración de acceso remoto y seleccionando Quitar opciones de configuración, como se muestra en la siguiente imagen. Si quita el grupo antes de quitar la configuración, es probable que haya errores.

Quite los dispositivos del grupo de seguridad de DirectAccess. A medida que los usuarios migran correctamente, quite sus dispositivos del grupo de seguridad de DirectAccess. Antes de quitar DirectAccess de su entorno, compruebe si el grupo de seguridad de DirectAccess está vacío. No quite el grupo de seguridad si todavía tiene miembros. Si quita el grupo de seguridad cuando aún tiene miembros, corre el riesgo de dejar a los empleados sin acceso remoto desde sus dispositivos. Use Microsoft Endpoint Configuration Manager o Microsoft Intune para determinar la información de asignación de dispositivos y detectar qué dispositivo pertenece a cada usuario.

Limpie DNS. Asegúrese de quitar los registros del servidor DNS interno y del servidor DNS público relacionados con DirectAccess, por ejemplo, DA.contoso.com, DAGateway.contoso.com.

Retire el servidor de DirectAccess. Cuando haya quitado correctamente los valores de configuración y los registros DNS, estará listo para anular el servidor de DirectAccess. Para ello, quite el rol en Administrador del servidor o retire el servidor y quítelo de AD DS.

Quite los certificados de DirectAccess de los Servicios de certificados de Active Directory. Si usó certificados de equipo para la implementación de DirectAccess, quite las plantillas publicadas de la carpeta Plantillas de certificado en la consola de Entidad de certificación.

Paso siguiente

Ha terminado de realizar la migración de DirectAccess a VPN Always On.