Localización de controladores de dominio en Windows y Windows Server

La localización de controladores de dominio, también conocida como localizador de DC, hace referencia al algoritmo que usa la máquina cliente para buscar un controlador de dominio adecuado. La localización de controladores de dominio es una función crítica en todos los entornos empresariales para permitir la autenticación de cliente con Active Directory.

En este artículo, obtendrá información sobre el proceso de localización de controladores de dominio, incluida la detección, la detección de sitios más cercanos y la configuración de asignaciones de nombres de dominio NetBIOS.

Proceso de localización de controladores de dominio

El algoritmo de localización de controladores de dominio (localizador) consta de dos partes:

El localizador busca qué controladores de dominio están registrados.

El localizador envía una consulta para localizar un controlador de dominio en el dominio especificado.

A continuación, se envía una búsqueda del Protocolo de datagramas de usuario (UDP) LDAP a uno o varios de los controladores de dominio enumerados en la respuesta para garantizar su disponibilidad. Por último, el servicio Netlogon almacena en caché el controlador de dominio detectado para ayudar a resolver solicitudes futuras.

Proceso de detección

Los dominios de Active Directory siempre tienen dos nombres distintos: el nombre de dominio DNS completo (FQDN) y el nombre de dominio NetBIOS. Los nombres de dominio netBIOS tienen longitud heredada y otras restricciones. Por ejemplo, los dominios NetBIOS están limitados a 15 caracteres.

No es necesario que el nombre de dominio NetBIOS de un dominio de Active Directory sea el mismo que el FQDN de los dominios de Active Directory. Por ejemplo, el FQDN de un dominio de Active Directory podría estar contoso.com con un nombre de dominio NetBIOS de fabrikam.

La ubicación del controlador de dominio en Windows puede funcionar en dos modos básicos:

La detección basada en DNS se basa en el anuncio del controlador de dominio mediante DNS.

Los controladores de dominio registran varios registros SRV en DNS, como registros que representan funcionalidades clave, como el Centro de distribución de claves o el catálogo global, y registros que describen la ubicación, como los registros del sitio de Active Directory. A continuación, los clientes consultan DNS para los registros SRV adecuados y, a continuación, hacen ping a esos servidores mediante pings LDAP basados en UDP.

Este modo solo se admite cuando se usan nombres de dominio DNS y los controladores de dominio ejecutan Windows 2000 y versiones posteriores. Los controladores de dominio admitidos se ejecutan de forma más óptima en este modo, pero pueden cambiar al otro modo en determinados escenarios.

La detección basada en NetBIOS implica que los controladores de dominio registren registros en el Servicio de nombres Internet de Windows (WINS). Los clientes consultan WINS para los registros adecuados, seguido de hacer ping a los posibles controladores de dominio candidatos de destino. Una variante de este modo utiliza un mecanismo de difusión compatible con los mensajes de buzón interproceso, donde el cliente difunde paquetes en su red local para buscar controladores de dominio.

Importante

Cuando una aplicación solicita un controlador de dominio pero especifica un nombre de dominio de estilo NetBIOS corto, la ubicación del controlador de dominio siempre intenta asignar ese nombre de dominio corto a un nombre de dominio DNS. Si la ubicación de DC puede asignar los nombres de dominio correctamente, utiliza la detección basada en DNS con el nombre de dominio DNS asignado.

Los nombres de dominio de estilo NetBIOS se asignan a nombres de dominio DNS de varios orígenes en el siguiente orden:

Información almacenada en caché de una búsqueda anterior

Todos los dominios del bosque actual

Nombres de nivel superior (TLN) para todas las confianzas de bosque y confianzas externas

Para Windows Server 2025 y versiones posteriores:

Asignaciones de nombres de dominio configuradas por el administrador

Asignaciones de nombres de dominio para todos los bosques y dominios secundarios en confianzas de bosque

Sesiones de inicio de sesión en el equipo cliente

Cuando ninguno de estos orígenes puede encontrar un nombre de dominio DNS, la ubicación del controlador de dominio puede continuar con la detección basada en NetBIOS mediante el nombre de dominio corto de estilo NetBIOS original

A partir de Windows Server 2025, Netlogon descarga y almacena en caché la información de nomenclatura sobre dominios y dominios secundarios en todos los bosques de confianza. Esta información se usa al asignar nombres de dominio de estilo NetBIOS a nombres de dominio DNS.

Se recomienda usar la detección basada en DNS en lugar de la detección basada en NetBIOS. La detección basada en DNS es más confiable y segura. DsGetDcName es la API de ubicación del controlador de dominio principal.

Importante

A partir de Windows Server 2025, el localizador de controladores de dominio no permite el uso de la ubicación de estilo NetBIOS. Para obtener información sobre cómo configurar este comportamiento, consulte la sección Configuración de directiva de detección de NetBIOS.

Para obtener información sobre el proceso de detección, seleccione la pestaña correspondiente al método sobre el que desea obtener información.

El proceso que sigue el localizador se puede resumir de la siguiente manera:

En el cliente (el equipo que está localizando el controlador de dominio), el localizador se inicia como una llamada a procedimiento remoto (RPC) al servicio Netlogon local. El servicio Netlogon implementa la API de localizador (

DsGetDcName).El cliente recopila la información necesaria para seleccionar un controlador de dominio y pasa la información al servicio Netlogon mediante la API

DsGetDcName.El servicio Netlogon en el cliente usa la información recopilada para buscar un controlador de dominio para el dominio especificado. El proceso de búsqueda usa uno de los dos métodos siguientes:

Netlogon consulta DNS mediante el localizador compatible con IP/DNS.

DsGetDcNamellama a la llamada DnsQuery para leer los registros del recurso de servicio (SRV) y los registros A de DNS después de anexar el nombre de dominio a la cadena adecuada que especifica los registros SRV.Cuando una estación de trabajo inicia sesión en un dominio basado en Windows, consulta DNS para los registros SRV con el formato

_<service>._<protocol>.<DnsDomainName>. Los clientes que consultan DNS para un servidor LDAP para el dominio con el siguiente formato, dondeDnsDomainNamees el nombre de dominio._ldap._tcp.DnsDomainName

El servicio Netlogon envía un datagrama como una búsqueda UDP LDAP a los controladores de dominio detectados que registran el nombre.

Cada controlador de dominio disponible responde al datagrama para indicar que actualmente está operativo y, a continuación, devuelve la información a

DsGetDcName.El servicio Netlogon devuelve la información al cliente desde el controlador de dominio que responde primero.

El servicio Netlogon almacena en caché la información del controlador de dominio para que no sea necesario repetir el proceso de detección para las solicitudes posteriores. El almacenamiento en caché de esta información fomenta el uso coherente del mismo controlador de dominio y, por tanto, una vista coherente de Active Directory.

Configuración de directiva de detección de NetBIOS

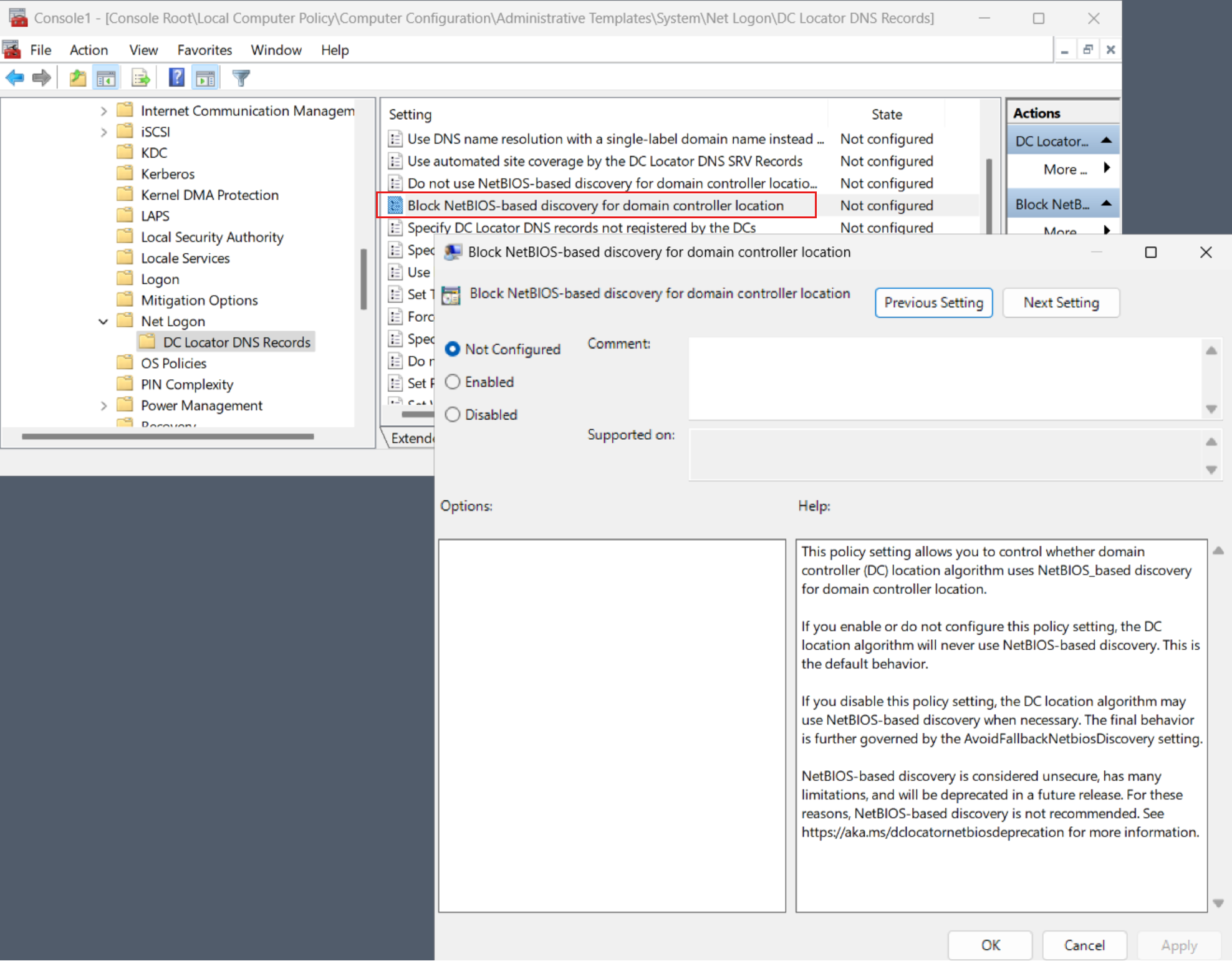

A partir de Windows Server 2025, el localizador de controladores de dominio no permite el uso de la detección basada en NetBIOS. BlockNetBIOSDiscovery es una nueva configuración de directiva de grupo para el servicio Netlogon que permite a los administradores controlar este comportamiento. Para acceder a la política en el Editor de administración de directivas de grupo, vaya a Configuración del equipo>Plantillas administrativas>Sistema>Net Logon>Registros de DNS de DC Locator>Bloquear la detección basada en NetBIOS para la ubicación del controlador de dominio.

La siguiente configuración se aplica a BlockNetBIOSDiscovery:

TRUE(predeterminado):el localizador de controlador de dominio no permite el uso de la ubicación de controlador de dominio de estilo NetBIOS.FALSE: el localizador de DC permite el uso de WINS o la detección basada en buzones interproceso si todas las restricciones heredadas también lo permiten.

Use la BlockNetBIOSDiscovery configuración para aplicar una posición segura de forma predeterminada para la ubicación del controlador de dominio. Le recomendamos que lo mantenga establecido en TRUE. Deshabilite solo durante períodos temporales mientras persigue otras mitigaciones.

La nueva configuración de directiva tiene este aspecto:

Sugerencia

Puede habilitar o deshabilitar por separado la capacidad de usar buzones interproceso en todo el equipo mediante la configuración de directiva SMB EnableMailslots. Para que el localizador de controladores de dominio pueda usar buzones interproceso para la detección de controladores de dominio, debe habilitar los buzones interproceso en el nivel SMB y deshabilitar BlockNetBIOSDiscovery. Puede consultar y establecer la configuración de EnableMailslots mediante la ejecución de los cmdlets de PowerShell Get-SmbClientConfiguration y Set-SmbClientConfiguration.

Sitio de Active Directory más cercano

Una vez que el cliente localiza un controlador de dominio, establece la comunicación mediante LDAP para obtener acceso a Active Directory. Como parte de esa negociación, el controlador de dominio identifica en qué sitio se basa el cliente en función de la subred IP del cliente.

Si el cliente se comunica con un controlador de dominio que no está en el sitio más cercano y más óptimo, el controlador de dominio devuelve el nombre del sitio del cliente. Si el cliente ya ha intentado encontrar controladores de dominio en ese sitio, usa un controlador de dominio en un sitio menos óptimo en su lugar. Por ejemplo, el cliente envía una consulta de búsqueda DNS a DNS para buscar controladores de dominio en la subred del cliente. De lo contrario, el cliente vuelve a hacer una búsqueda DNS específica del sitio con el nuevo nombre de sitio óptimo. El controlador de dominio usa parte de la información del servicio de directorio para identificar sitios y subredes.

El cliente almacena en caché la entrada del controlador de dominio. Si el controlador de dominio no está en el sitio óptimo, el cliente vacía la memoria caché después de 15 minutos y descarta la entrada de caché. A continuación, intenta encontrar un controlador de dominio óptimo en el mismo sitio que el cliente.

Una vez que el cliente establece una ruta de comunicaciones al controlador de dominio, puede establecer las credenciales de inicio de sesión y autenticación. Si es necesario, el cliente también puede configurar un canal seguro para equipos basados en Windows. El cliente ya está listo para realizar consultas normales y buscar información en el directorio.

El cliente establece una conexión LDAP a un controlador de dominio para iniciar sesión. El proceso de inicio de sesión usa el Administrador de cuentas de seguridad. La ruta de comunicaciones usa la interfaz LDAP y un controlador de dominio autentica al cliente. Después, la cuenta de cliente se comprueba y pasa a través del Administrador de cuentas de seguridad al agente de servicio de directorio, después a la capa de base de datos y, por último, a la base de datos en el motor de almacenamiento extensible (ESE).

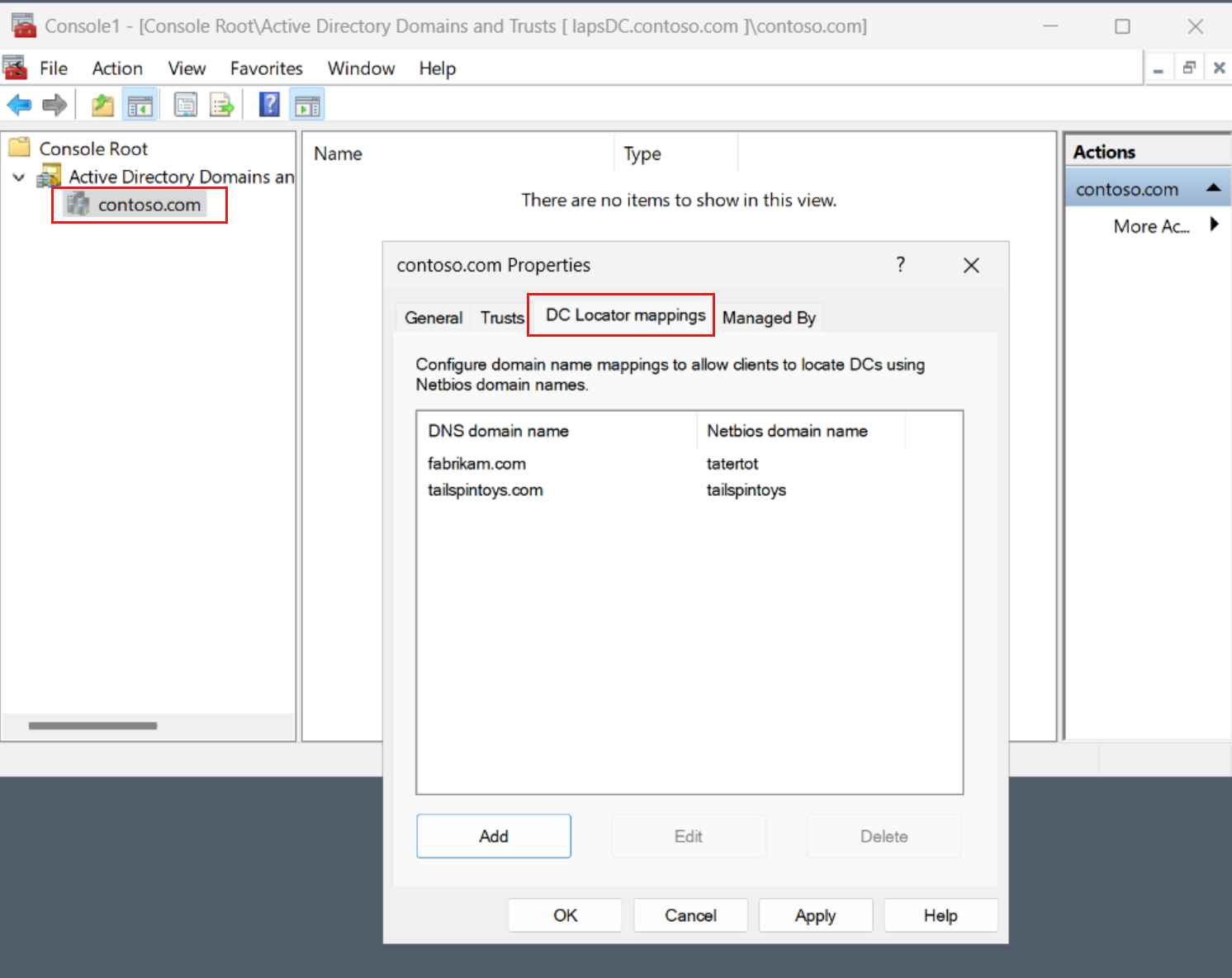

Configuración de asignaciones de nombres de dominio NetBIOS

A partir de Windows Server 2025, los administradores de bosques pueden configurar asignaciones personalizadas desde el nombre de dominio DNS al nombre de dominio NetBIOS. Las asignaciones configuradas por el administrador en el nivel de bosque son un mecanismo opcional que solo se debe usar cuando todas las demás opciones son insuficientes. Por ejemplo, si una aplicación o entorno requiere otras asignaciones de nombres de dominio que otros orígenes no pueden proporcionar automáticamente

Las asignaciones de nombres de dominio personalizadas se almacenan en un serviceConnectionPoint objeto ubicado en el contexto de nomenclatura de la configuración de Active Directory. Por ejemplo:

CN=DCLocatorDomainNameMappings,CN=Windows NT,CN=Services,CN=Configuration,DC=contoso,DC=com

El atributo msDS-Setting de este objeto serviceConnectionPoint puede contener uno o varios valores. Cada valor contiene el nombre de dominio DNS y el nombre de dominio NetBIOS, separados por un punto y coma, como en dnsdomainname.com:NetBIOSdomainname.

Por ejemplo:

contoso.com:fabrikamtatertots.contoso.com:totstailspintoys.com:tailspintoys

Puede configurar estas asignaciones en la configuración de administración de dominios y confianzas de Active Directory siguiendo estos pasos:

- Haga clic con el botón derecho en el dominio.

- Seleccionar Propiedades.

- Seleccione la pestaña Asignaciones de localizador de controladores de dominio.

A continuación, el servicio Netlogon en los clientes descarga y almacena en caché las asignaciones personalizadas en el objeto DCLocatorDomainNameMappings cada 12 horas. El servicio usa automáticamente esta información cuando se asignan nombres de dominio de estilo NetBIOS a nombres de dominio DNS.

La nueva página de administración de Dominios y confianzas de Active Directory tiene este aspecto:

Importante

Configure las asignaciones de nombres de dominio de nivel de bosque configuradas por el administrador solo cuando esté seguro de que el resto de orígenes de asignación de nombres no son suficientes. Como regla general, estas asignaciones arbitrarias solo serán necesarias cuando no exista ninguna relación de confianza entre los clientes y los dominios de destino, y las aplicaciones cliente no se pueden migrar a especificar nombres de dominio de estilo DNS.