Certificación y firma del paquete de actualización

Dado que la actualización de firmware se entrega como un paquete de controladores, tendrá que pasar por todos los mismos procesos de verificación y firma que un paquete de controladores normal. El paquete de controladores tendrá que pasar pruebas del Kit de laboratorio de hardware de Windows (HLK de Windows) y deberá enviarse al Centro de partners para firmarlo. Una vez firmado, el paquete de controladores se volverá a distribuir al remitente.

La firma del paquete de controladores es diferente de firmar el firmware UEFI o el propio firmware del dispositivo. Windows usa la firma en el paquete de controladores, que se entrega a través del catálogo de seguridad, para comprobar la integridad de firmware.bin antes de entregarla a la UEFI. Windows no proporciona el catálogo de seguridad al firmware. Windows valida la firma en el firmware ueFI o la actualización del firmware del dispositivo y el firmware de la plataforma no lo comprueba. El IHV/OEM es responsable de garantizar la integridad y seguridad del firmware a través de la verificación de firma, el cifrado u otros medios.

Proceso de firma de actualización de firmware y requisitos para el arranque seguro de UEFI

Al firmar actualizaciones de firmware ueFI destinadas al consumo por parte de dispositivos Windows con arranque seguro UEFI activo, el proceso de firma implica una combinación de las siguientes tareas:

Firma de las imágenes de firmware actualizadas.

Firmando la cápsula que lleva el firmware actualizado.

Firma del paquete de actualización de firmware proporcionado al sistema operativo; este paquete contendrá la cápsula.

De estas tareas, solo se requiere el número 3. En un sistema habilitado para arranque seguro, se debe firmar todo el firmware ueFI, lo que implica que se requiere el número 1 cuando la actualización se refiere a los controladores o aplicaciones UEFI. En el caso de los sistemas en espera conectados, el número 1 también es necesario para todo el firmware del sistema. Si la actualización de firmware no está protegida por otros medios, la cápsula debe estar firmada para proteger la propia actualización de firmware y para garantizar la autenticidad del paquete de actualización antes de la instalación.

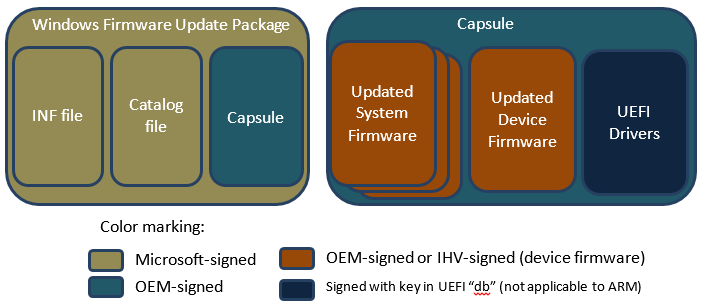

En el diagrama siguiente se indica el firmante de los distintos componentes descritos en el resto de este artículo.

Firmar el firmware actualizado

Cuando se firma, la firma del firmware actualizado debe ser posible validarla por el cargador de firmware de los sistemas durante el arranque. Como mínimo, esto se producirá automáticamente durante el reinicio, pero se recomienda la validación previa por motivos de confiabilidad y experiencia del usuario.

En los sistemas Arm, no se pueden instalar controladores UEFI ni aplicaciones independientes de la propia imagen de firmware, ya que la única imagen DE UEFI PE/COFF permitida es el cargador del sistema operativo Microsoft Windows (BootMgfw.efi) y se comprobará mediante la única entrada de base de datos permitida de UEFI que contiene la CA de producción de Microsoft Windows 2011. Por lo tanto, solo se puede agregar el firmware del dispositivo y del sistema. En sistemas que no son arm, los controladores y las aplicaciones UEFI se pueden firmar con cualquier encadenamiento de claves a una clave de la base de datos permitida de UEFI.

El firmware del sistema o del dispositivo se puede firmar con un encadenamiento de claves de nuevo a una clave enlazada a la ROM de arranque del sistema o estar protegido por otros medios (por ejemplo, una cápsula firmada y, a continuación, una instalación protegida).

Firmar la cápsula

El contenido de la cápsula viene determinado por el OEM. La cápsula puede contener simplemente un catálogo de imágenes de firmware para actualizar en cualquier formato que elija el OEM, o puede entregarse en forma de una imagen de aplicación EFI (formato de archivo PE/COFF). Si la cápsula es un archivo PE/COFF, debe estar firmado por el OEM antes de enviarlo a Microsoft para la firma del paquete de Actualización de firmware de Windows.

En los sistemas basados en Arm, ya que no se permiten claves que no sean la CA de producción de Microsoft 2011 en la base de datos permitida de UEFI ("db") y Microsoft no usará un firmante en esta ENTIDAD de certificación para firmar código UEFI de terceros, la carga de dicha cápsula no puede usar el servicio UEFI LoadImage normal. Sin embargo, la aplicación cápsula se puede cargar mediante una comprobación específica de la plataforma en la clave pública rom de arranque o la UEFI PK. Esta carga todavía debe medirse en TPM PCR[7] como para cualquier otra imagen. Por lo general, cuando se considera necesaria la firma de cápsulas (por ejemplo, para garantizar la integridad y la autenticidad del paquete de actualización completo), y la cápsula puede incluir actualizaciones de firmware para firmware fuera de UEFI, la cápsula debe iniciar sesión de tal manera que se pueda comprobar mediante claves no UEFI de plataforma (por ejemplo, firmadas mediante un encadenamiento de claves de nuevo a una clave pública enlazada a rom de arranque o ueFI PK).

En sistemas que no son arm, la cápsula puede ser una aplicación EFI siempre que se firme con un encadenamiento de claves de nuevo a una entrada de la base de datos permitida de UEFI. El arranque seguro UEFI se puede utilizar automáticamente para comprobar la integridad de la cápsula.

Firmar el paquete de actualización de firmware

El paquete de actualización de firmware debe enviarse al Centro de partners para que se firme. Este paso creará una firma de catálogo del contenido del paquete. El cargador del sistema operativo de Microsoft usa la firma de catálogo para comprobar que el paquete es auténtico y no se ha alterado antes de que se proporcione la actualización real al firmware a través de UpdateCapsule.

Enviar el paquete de actualización de firmware al Centro de partners para firmar:

Firme el contenido de la cápsula según las instrucciones de la sección anterior.

Cree un paquete de actualización de firmware que incluya la cápsula y pruebe la firma del paquete de actualización de firmware. Para obtener más información, consulte Creación de un paquete de controladores de actualización.

A partir de Windows 8, Windows no permite paquetes de actualización de firmware firmados por OEM, incluso en entornos de prueba.

Actualice el firmware instalando el paquete de actualización de firmware.

Instale el Kit de laboratorio de hardware de Windows (HLK) en el sistema de prueba y ejecute todas las pruebas aplicables al dispositivo de firmware.

Envíe los registros de HLK y el controlador al Centro de partners para obtener la firma.

Al enviar el paquete de controladores de actualización de firmware, asegúrese de seleccionar Windows 8 o posterior como sistema operativo aplicable. Si elige algún sistema operativo de nivel descendente, el Centro de partners firmará el catálogo en el paquete de controladores con el algoritmo SHA1. A partir de Windows 8, todos los paquetes de controladores de actualización de firmware deben estar firmados con SHA256.

Artículos relacionados

Personalización del firmware para diferentes regiones geográficas