Aislamiento y seguridad de red

Se aplica a: Windows Server 2022, Windows Server 2019, Windows Server 2016

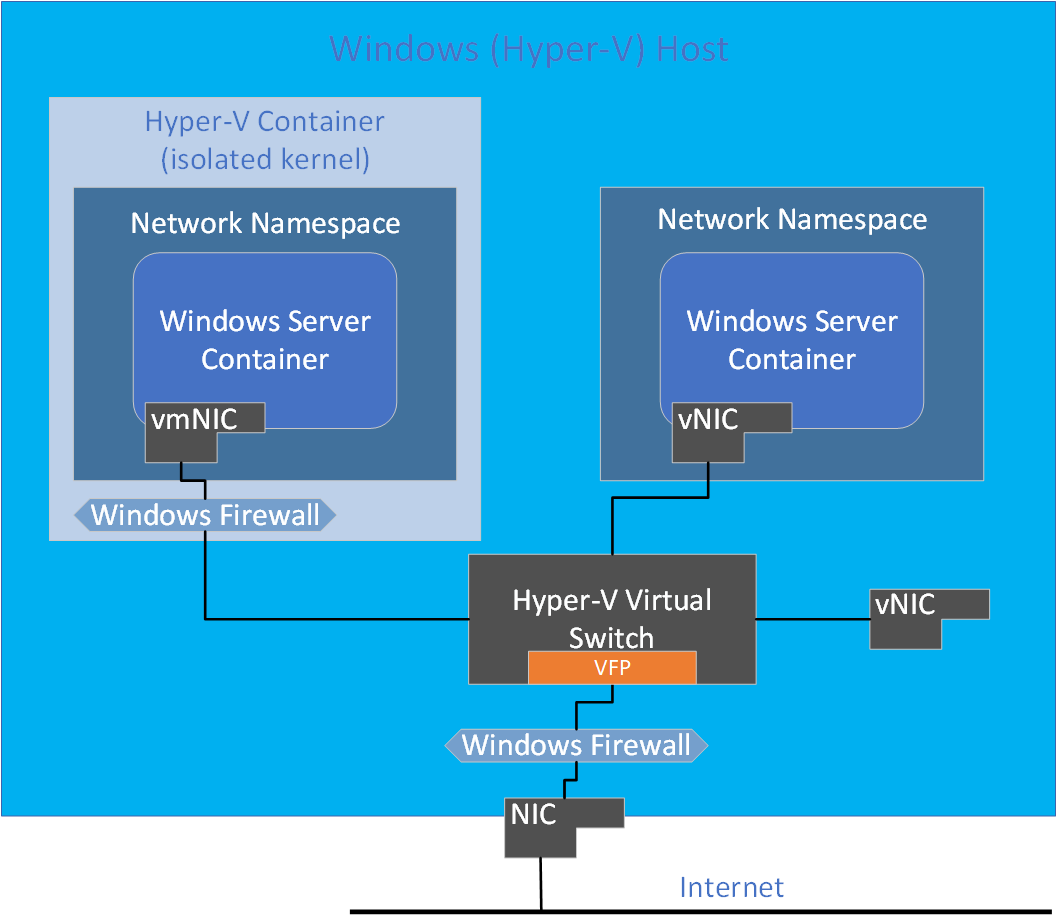

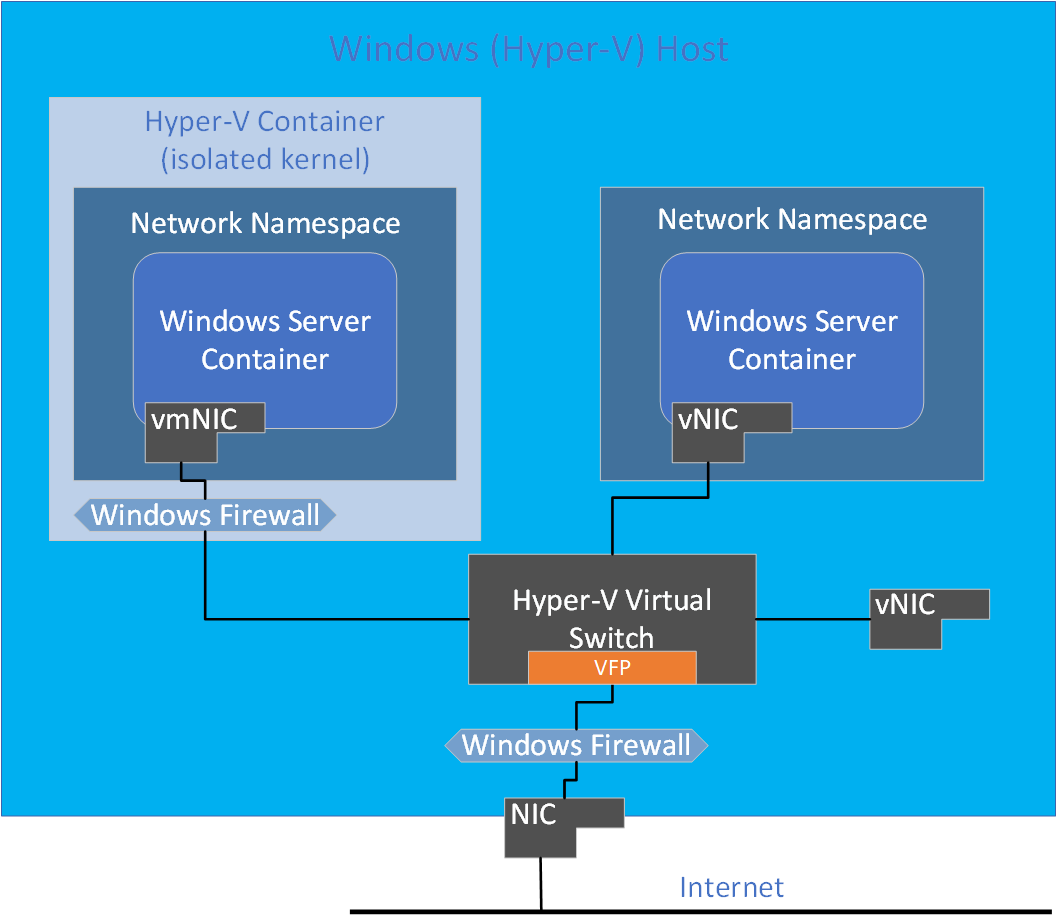

Aislamiento con espacios de nombres de red

Cada punto de conexión de contenedor se coloca en su propio espacio de nombres de red. El adaptador de red virtual del host de administración y la pila de red del host se encuentran en el espacio de nombres de red predeterminado. Para aplicar el aislamiento de red entre contenedores en el mismo host, se crea un espacio de nombres de red para cada contenedor de Windows Server y los contenedores se ejecutan bajo el aislamiento Hyper-V, en el cual se instala el adaptador de red para el contenedor. Los contenedores de Windows Server usan un adaptador de red virtual host para conectarse al conmutador virtual. El aislamiento de Hyper-V utiliza un adaptador de red de máquina virtual sintético (no expuesto a la máquina virtual de utilidad) para conectarse al conmutador virtual.

Ejecute el siguiente cmdlet de PowerShell para obtener todos los compartimientos de red en la pila de protocolos:

Get-NetCompartment

Seguridad de red

Según el contenedor y controlador de red que se use, las ACL de puerto se aplican mediante una combinación del Firewall de Windows y Azure Virtual Filtering Platform (VFP).

Contenedores de Windows Server

Los siguientes valores utilizan el firewall de los hosts de Windows (habilitado con espacios de nombres de red) y VFP:

- Salida predeterminada: PERMITIR TODO

- Entrada predeterminada: PERMITIR TODO (TCP, UDP, ICMP, IGMP) tráfico de red no solicitado

- Deniega todo el resto del tráfico de red que no proceda de estos protocolos

Nota

Antes de Windows Server versión 1709 y Windows 10 Fall Creators Update, la regla de entrada predeterminada era DENY all. Los usuarios que ejecutan estas versiones anteriores pueden crear reglas ALLOW entrantes con docker run -p (reenvío de puertos).

Aislamiento de Hyper-V

Los contenedores que operan en aislamiento Hyper-V tienen su propio núcleo aislado y, por tanto, ejecutan su propia instancia de Firewall de Windows con la siguiente configuración:

- Predeterminado PERMITIR TODO en el Firewall de Windows (que se ejecuta en la VM de utilidad) y VFP.

aislamiento de  de firewall

de firewall

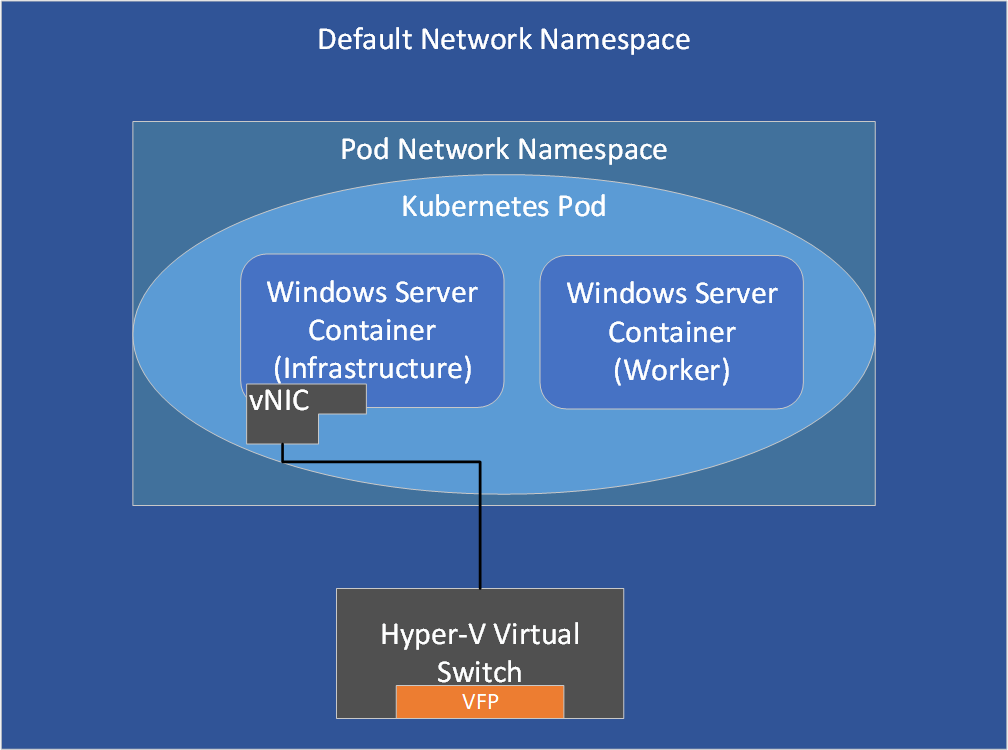

Pods de Kubernetes

En un pod de Kubernetes, primero se crea un contenedor de infraestructura al que se adjunta un punto de conexión. Los contenedores que pertenecen al mismo pod, incluidos los contenedores de infraestructura y trabajo, comparten un espacio de nombres de red común (como la misma dirección IP y espacio de puerto).

Personalización de ACL de puerto predeterminadas

Si quiere modificar las ACL de puerto predeterminadas, revise el tema Servicio de redes de host antes de cambiar los puertos. Deberá actualizar las directivas dentro de los siguientes componentes:

Nota

Para el aislamiento de Hyper-V en modo transparente y NAT, actualmente no se pueden volver a configurar las ACL de puerto predeterminadas, lo que se indica con una "X" en la tabla siguiente.

| Controlador de red | Contenedores de Windows Server | Aislamiento de Hyper-V |

|---|---|---|

| Transparente | Windows Firewall | X |

| NAT | Windows Firewall | X |

| L2Bridge | Ambos | VFP |

| L2Tunnel | Ambos | VFP |

| Superposición | Ambos | VFP |