Consola serie de Azure para Linux

Se aplica a: ✔️ Máquinas virtuales Linux

Nota:

CentOS al que se hace referencia en este artículo es una distribución de Linux y llegará al final del ciclo de vida (EOL). Tenga en cuenta su uso y planifique en consecuencia. Para obtener más información, consulte Guía de fin de vida de CentOS.

La consola serie de Azure Portal proporciona acceso a una consola basada en texto para las máquinas virtuales Linux y los conjuntos de escalado de máquinas virtuales. Esta conexión serie se conecta al puerto serie ttys0 de la máquina virtual o del conjunto de escalado de máquinas virtuales y ofrece acceso a ellos sin estar relacionada con el estado del sistema operativo o de la red. A la consola serie solo se puede acceder mediante Azure Portal; además, esta solo se permite a los usuarios que tienen un rol de acceso de colaborador o superior en el conjunto de escalado de máquinas virtuales o la máquina virtual.

La consola serie funciona de la misma manera para las máquinas virtuales y las instancias de conjunto de escalado de máquinas virtuales. En este documento, todas las menciones a las máquinas virtuales incluirán implícitamente las instancias de conjunto de escalado de máquinas virtuales, a menos que se indique lo contrario.

La consola serie está disponible con carácter general en regiones de Azure globales y en versión preliminar pública en Azure Government. Aún no está disponible en la nube de Azure en China.

Para la documentación sobre la consola serie para Windows, consulte Consola serie para Windows.

Nota:

La consola serie no es compatible con una cuenta de almacenamiento de diagnósticos de arranque administrado.

Requisitos previos

La máquina virtual o la instancia de conjunto de escalado de máquinas virtuales deben usar el modelo de implementación de Resource Manager. No se admiten las implementaciones clásicas.

La cuenta que usa una consola serie debe tener el rol Colaborador de la máquina virtual y la cuenta de almacenamiento de diagnósticos de arranque.

La máquina virtual o la instancia de conjunto de escalado de máquinas virtuales deben tener un usuario con contraseña. Puede crear una con la función para restablecer la contraseña de la extensión de acceso de máquina virtual. Seleccione Restablecer contraseña en la sección Ayuda.

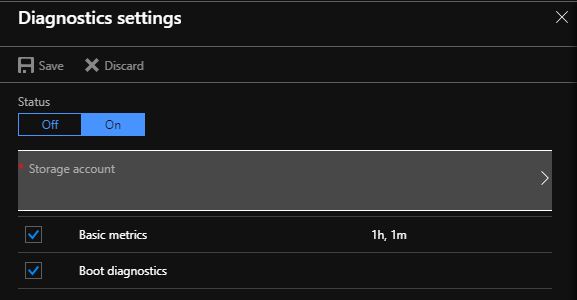

La máquina virtual o el conjunto de escalado de máquinas virtuales deben tener el diagnóstico de arranque habilitado.

Para conocer la configuración específica de las distribuciones de Linux, consulte Disponibilidad de distribuciones de Linux para la consola serie.

La máquina virtual o el conjunto de escalado de máquinas virtuales debe configurarse para la salida de serie en

ttys0. Este es el valor predeterminado para las imágenes de Azure, pero querrá volver a comprobar esto en imágenes personalizadas. Más detalles a continuación.

Nota:

La consola serie requiere un usuario local con una contraseña configurada. Las máquinas virtuales o los conjuntos de escalado de máquinas virtuales configurados solo con una clave pública SSH no podrán iniciar sesión en la consola serie. Para crear un usuario local con contraseña, utilice la extensión VMAccess (también está disponible en el portal al seleccionar Restablecer contraseña) y cree un usuario local con una contraseña. También puede restablecer la contraseña de administrador en su cuenta si usa GRUB para iniciar el modo de usuario único.

Disponibilidad de la distribución de Linux para la consola serie

Para que la consola serie funcione correctamente, el sistema operativo invitado debe configurarse para leer y escribir mensajes de la consola en el puerto serie. La mayoría de distribuciones de Linux aprobadas por Azure tienen la consola serie configurada de manera predeterminada. Si selecciona la opción Consola serie en la sección Ayuda de Azure Portal, obtendrá acceso a la consola serie.

Nota:

Si no ve nada en la consola serie, asegúrese de que el diagnóstico de arranque está habilitado en la máquina virtual. Presionar Entrar a menudo soluciona los problemas en los que no aparece nada en la consola serie.

| Distribución | Acceso a la consola serie |

|---|---|

| Red Hat Enterprise Linux | El acceso a la consola serie está habilitado de forma predeterminada. |

| CentOS | El acceso a la consola serie está habilitado de forma predeterminada. |

| Debian | El acceso a la consola serie está habilitado de forma predeterminada. |

| Ubuntu | El acceso a la consola serie está habilitado de forma predeterminada. |

| CoreOS | El acceso a la consola serie está habilitado de forma predeterminada. |

| SUSE | Las imágenes de SLES disponibles en Azure tienen habilitado el acceso a la consola serie de forma predeterminada. |

| Oracle Linux | El acceso a la consola serie está habilitado de forma predeterminada. |

Imágenes de Linux personalizadas

Para habilitar la consola serie para la imagen de VM de Linux personalizada, habilite el acceso de la consola en el archivo /etc/inittab a fin de ejecutar un terminal en ttyS0. Por ejemplo: S0:12345:respawn:/sbin/agetty -L 115200 console vt102. También puede ser necesario generar un getty en ttyS0. Esto se puede hacer con systemctl start serial-getty@ttyS0.service.

También deberá agregar ttys0 como destino para la salida de serie. Para más información sobre cómo configurar una imagen personalizada para trabajar con la consola serie, consulte los requisitos generales del sistema en el artículo de Creación y carga de un disco duro virtual Linux en Azure.

Si está compilando un kernel personalizado, tenga en cuenta que puede habilitar las siguientes marcas de kernel: CONFIG_SERIAL_8250=y y CONFIG_MAGIC_SYSRQ_SERIAL=y. El archivo de configuración se encuentra normalmente en la ruta de acceso /boot/.

Escenarios habituales de acceso a la consola serie

| Escenario | Acciones en la consola serie |

|---|---|

| Archivo FSTAB dañado | Presione la tecla Entrar para continuar y usar un editor de texto a fin de corregir el archivo FSTAB. Para ello, es posible que deba estar en modo de usuario único. Para más información, consulte la sección de la consola serie sobre cómo solucionar problemas de fstab y Use serial console to access GRUB and single user mode (Uso de la consola serie para acceder a GRUB y al modo de usuario único). |

| Reglas de firewall incorrectas | Si ha configurado iptables para bloquear la conectividad SSH, puede usar la consola serie para interactuar con la máquina virtual sin necesidad de SSH. Más detalles en la página del manual de iptables. De forma similar, si su firewalld bloquea el acceso SSH, puede acceder a la máquina virtual mediante la consola serie y volver a configurar el firewalld. Se puede encontrar más información en la documentación del firewalld. |

| Comprobación o daños en el sistema de archivos | Consulte la sección de la consola serie de Azure VM Linux no se puede iniciar debido a errores de sistema de archivos para más detalles sobre cómo solucionar sistemas de archivos dañados mediante la consola serie. |

| Problemas de configuración de SSH | Acceda a la consola serie y cambie la configuración. La consola serie puede usarse independientemente de la configuración de SSH de una máquina virtual, ya que no requiere que la máquina virtual tenga conectividad de red para que funcione. Hay una guía de solución de problemas disponible en Troubleshoot SSH connections to an Azure Linux VM that fails, errors out, or is refused (Solución de problemas de conexión SSH a una máquina virtual Linux de Azure que producen error o se rechazan). Más detalles disponibles en Detailed SSH troubleshooting steps for issues connecting to a Linux VM in Azure (Pasos detallados de solución de problemas de SSH para los problemas de conexión a una máquina virtual Linux en Azure). |

| Interacción con el cargador de arranque | Reinicie la máquina virtual desde dentro de la hoja de la consola serie para acceder a GRUB en la máquina virtual Linux. Para más detalles e información específica de la distribución, consulte Use serial console to access GRUB and single user mode (Uso de la consola serie para acceder a GRUB y al modo de usuario único). |

Deshabilitación de la consola serie

De forma predeterminada, todas las suscripciones tienen el acceso a la consola serie habilitado. Puede deshabilitar la consola serie a nivel de la suscripción o de la máquina virtual o del conjunto de escalado de máquinas virtuales. Para obtener instrucciones detalladas, visite Habilitación y deshabilitación de la consola serie de Azure.

Seguridad de la consola serie

Usar la consola serie con el firewall de la cuenta de almacenamiento de diagnóstico de arranque personalizado habilitado

La consola serie utiliza la cuenta de almacenamiento configurada para diagnósticos de arranque en su flujo de trabajo de conexión. Cuando se habilita un firewall en esta cuenta de almacenamiento, las IP de servicio de la consola serie se deben añadir como exclusiones. Para ello, siga estos pasos:

Vaya a la configuración del firewall de la cuenta de almacenamiento de diagnóstico de arranque personalizado que ha habilitado.

Nota:

Para determinar qué cuenta de almacenamiento se habilita para su VM, desde la sección Soporte + Solución de problemas, seleccione diagnóstico de arranque>Configuración.

Añadir las IP de servicio de la consola serie como exclusiones del firewall basadas en la geografía de la VM.

La siguiente tabla enumera las IP que deben permitirse como exclusiones del firewall en función de la región o la geografía donde se encuentra la VM. Este es un subconjunto de la lista completa de direcciones IP de la consola serie usadas en la etiqueta de servicio SerialConsole . Puede limitar el acceso a las cuentas de almacenamiento de diagnóstico de arranque a través de la etiqueta de servicio SerialConsole . La etiqueta de servicio no está separada regionalmente. El tráfico de la etiqueta de servicio solo está entrante y la consola serie no genera tráfico a destinos controlables por el cliente. Aunque los firewalls de cuentas de almacenamiento de Azure no admiten actualmente etiquetas de servicio, la etiqueta de servicio SerialConsole se puede consumir mediante programación para determinar la lista de DIRECCIONES IP. Para más información sobre las etiquetas de servicio, consulte Etiquetas de servicio de redes virtuales.

Nota:

Los firewalls de cuentas de almacenamiento para la consola serie no se admiten para máquinas virtuales en zonas geográficas con una sola región, como Norte de Italia en Italia.

Geography Regions Direcciones IP Asia Este de Asia, Sudeste de Asia 4.145.74.168, 20.195.85.180, 20.195.85.181, 20.205.68.106, 20.205.68.107, 20.205.69.28, 23.97.88.117, 23.98.106.151 Australia Centro de Australia, Centro de Australia 2, Este de Australia, Sudeste de Australia 4.198.45.55, 4.200.251.224, 20.167.131.228, 20.53.52.250, 20.53.53.224, 20.53.55.174, 20.70.222.112, 20.70.222.113, 68.218.123.133 Brasil Sur de Brasil, Sudeste de Brasil 20.206.0.192, 20.206.0.193, 20.206.0.194, 20.226.211.157, 108.140.5.172, 191.234.136.63, 191.238.77.232, 191.238.77.233 Canadá Canadá central, Canadá este 20.175.7.183, 20.48.201.78, 20.48.201.79, 20.220.7.246, 52.139.106.74, 52.139.106.75, 52.228.86.177, 52.242.40.90 Islas Canarias (EUAP) EUAP centro de EE. UU., EUAP este de EE. UU. 2 20.45.242.18, 20.45.242.19, 20.45.242.20, 20.47.232.186, 20.47.232.187, 20.51.21.252, 68.220.123.194, 168.61.232.59 China Norte de China 3, Este de China 3 163.228.102.122, 163.228.102.123, 52.131.192.182, 52.131.192.183, 159.27.255.76, 159.27.253.236, 163.228.102.122, 163.228.102.123, 52.131.192.182, 52.131.192.183 Europa Norte de Europa, Oeste de Europa 4.210.131.60, 20.105.209.72, 20.105.209.73, 40.113.178.49, 52.146.137.65, 52.146.139.220, 52.146.139.221, 98.71.107.78 Francia Centro de Francia, Sur de Francia 20.111.0.244, 40.80.103.247, 51.138.215.126, 51.138.215.127, 52.136.191.8, 52.136.191.9, 52.136.191.10, 98.66.128.35 Alemania Norte de Alemania, Centro-oeste de Alemania 20.52.94.114, 20.52.94.115, 20.52.95.48, 20.113.251.155, 51.116.75.88, 51.116.75.89, 51.116.75.90, 98.67.183.186 India Centro de la India, Sur de la India, Oeste de la India 4.187.107.68, 20.192.47.134, 20.192.47.135, 20.192.152.150, 20.192.152.151, 20.192.153.104, 20.207.175.96, 52.172.82.199, 98.70.20.180 Japón Japón oriental, Japón occidental 20.18.7.188, 20.43.70.205, 20.89.12.192, 20.89.12.193, 20.189.194.100, 20.189.228.222, 20.189.228.223, 20.210.144.254 Corea del Sur Centro de Corea, Corea del Sur 20.200.166.136, 20.200.194.238, 20.200.194.239, 20.200.196.96, 20.214.133.81, 52.147.119.28, 52.147.119.29, 52.147.119.30 Noruega Este de Noruega, Oeste de Noruega 20.100.1.154, 20.100.1.155, 20.100.1.184, 20.100.21.182, 51.13.138.76, 51.13.138.77, 51.13.138.78, 51.120.183.54 Sudáfrica Norte de Sudáfrica, Oeste de Sudáfrica 20.87.80.28, 20.87.86.207, 40.117.27.221, 102.37.86.192, 102.37.86.193, 102.37.86.194, 102.37.166.222, 102.37.166.223 Suecia Centro de Suecia, Sur de Suecia 20.91.100.236, 51.12.22.174, 51.12.22.175, 51.12.22.204, 51.12.72.222, 51.12.72.223, 51.12.73.92, 172.160.216.6 Suiza Norte de Suiza, Oeste de Suiza 20.199.207.188, 20.208.4.98, 20.208.4.99, 20.208.4.120, 20.208.149.229, 51.107.251.190, 51.107.251.191, 51.107.255.176 Emiratos Árabes Unidos Centro de Emiratos Árabes Unidos, Norte de Emiratos Árabes Unidos 20.38.141.5, 20.45.95.64, 20.45.95.65, 20.45.95.66, 20.203.93.198, 20.233.132.205, 40.120.87.50, 40.120.87.51 Reino Unido Sur de Reino Unido, Oeste de Reino Unido 20.58.68.62, 20.58.68.63, 20.90.32.180, 20.90.132.144, 20.90.132.145, 51.104.30.169, 172.187.0.26, 172.187.65.53 Estados Unidos Centro de EE. UU., Este de EE. UU., Este de EE. UU. 2 EUAP, Norte de EE. UU., Sur de EE. UU., Oeste de EE. UU., Oeste de EE. UU. 2, Oeste de EE. UU. 3 4.149.249.197, 4.150.239.210, 20.14.127.175, 20.40.200.175, 20.45.242.18, 20.45.242.19, 20.45.242.20, 20.47.232.186, 20.51.21.252, 20.69.5.160, 20.69.5.161, 20.69.5.162, 20.83.222.100, 20.83.222.101, 20.83.222.102, 20.98.146.84, 20.98.146.85, 20.98.194.64, 20.98.194.65, 20.98.194.66, 20.168.188.34, 20.241.116.153, 52.159.214.194, 57.152.124.244, 68.220.123.194, 74.249.127.175, 74.249.142.218, 157.55.93.0, 168.61.232.59, 172.183.234.204, 172.191.219.35 USGov Todas las regiones de la nube de la Administración Pública de EE. UU. 20.140.104.48, 20.140.105.3, 20.140.144.58, 20.140.144.59, 20.140.147.168, 20.140.53.121, 20.141.10.130, 20.141.10.131, 20.141.13.121, 20.141.15.104, 52.127.55.131, 52.235.252.252, 52.235.252.253, 52.243.247.124, 52.245.155.139, 52.245.156.185, 62.10.196.24, 62.10.196.25, 62.10.84.240, 62.11.6.64, 62.11.6.65 Importante

- Las IP que deben permitirse son específicas de la región donde se encuentra la VM. Por ejemplo, una máquina virtual implementada en la región Norte de Europa debe añadir las siguientes exclusiones de IP al firewall de la cuenta de almacenamiento para la geografía de Europa: 52.146.139.220 y 20.105.209.72. Vea la tabla anterior para encontrar las IP correctas para su región y geografía.

- En la operación actual de la consola serie, el socket web se abre a un punto de conexión como

<region>.gateway.serialconsole.azure.com. Asegúrese de que el punto de conexiónserialconsole.azure.comesté permitido para los clientes de navegador de su organización. En la nube del Gobierno de EE.UU. (Fairfax), el sufijo del punto final esserialconsole.azure.us.

Para obtener más información sobre cómo añadir IP al firewall de la cuenta de almacenamiento, consulte Configurar firewalls de Azure Storage y redes virtuales: Administrar las reglas de redes de las IP.

Después de añadir correctamente las direcciones IP al firewall de la cuenta de almacenamiento, vuelva a intentar conectar la consola serie a la VM. Si sigue teniendo problemas de conexión, compruebe que se excluyen las direcciones IP correctas del firewall de la cuenta de almacenamiento para la región de la VM.

Seguridad de acceso

El acceso a la consola serie está limitado a los usuarios que tienen un rol de acceso de Colaborador de la máquina Virtual o superior. Si su inquilino de Microsoft Entra requiere la autenticación multifactor (MFA), el acceso a la consola serie también requerirá MFA porque el acceso a la consola serie se realiza con Azure Portal.

Seguridad del canal

Todos los datos que se envían de ida y vuelta se cifran en tránsito con TLS 1.2 o una versión posterior.

Almacenamiento y cifrado de datos

La consola serie de Azure no revisa, inspecciona ni almacena los datos que se transmiten dentro y fuera del puerto serie de la máquina virtual. Por lo tanto, no hay datos para cifrar en reposo.

Para asegurarse de que los datos en memoria que las máquinas virtuales que ejecutan la consola serie de Azure envían a los discos estén cifrados, utilice el cifrado basado en host. El cifrado basado en host está habilitado de forma predeterminada para todas las conexiones de la consola serie de Azure.

Residencia de datos

El portal de Azure o la CLI de Azure actúan como terminales remotos para el puerto serie de la máquina virtual. Como estos terminales no pueden conectarse directamente a los servidores que alojan la máquina virtual a través de la red, se utiliza una puerta de enlace de servicio intermedio para representar el tráfico del terminal. La consola serie de Azure no almacena ni procesa estos datos del cliente. La pasarela de servicio intermedio que transfiere los datos residirá en la geografía de la máquina virtual.

Registros de auditoría

Todo el acceso a la consola serie queda registrado en los registros de los diagnósticos de arranque de la máquina virtual. El administrador de la máquina virtual de Azure es el propietario y el que controla los accesos a estos registros.

Precaución

Las contraseñas de acceso de la consola no se registran. Sin embargo, si los comandos ejecutados en la consola contienen o generan contraseñas, secretos, nombres de usuario o cualquier otra forma de información de identificación personal, se escribirán en los registros de diagnóstico de arranque de la máquina virtual. Se escribirán junto con el resto del texto visible como parte de la implementación de la función de desplazamiento de la consola serie. Estos registros son circulares y solo tienen acceso a ellos aquellas personas con permisos de lectura a la cuenta de almacenamiento de diagnósticos. Si va a incluir datos o comandos que contengan secretos o información de identificación personal, se recomienda usar SSH a menos que la consola serie sea absolutamente necesaria.

Uso simultáneo

Si un usuario se conecta a la consola serie y otro usuario solicita correctamente acceso a esa misma máquina virtual, se desconectará el primer usuario y se conectará el segundo a la misma sesión.

Precaución

Esto significa que no se cerrará la sesión de un usuario desconectado. La capacidad de forzar un cierre de sesión tras la desconexión (mediante SIGHUP o un mecanismo similar) todavía está en la hoja de ruta. En Windows hay un tiempo de espera automático habilitado en la consola administrativa especial (SAC); sin embargo, en Linux puede configurar el valor de tiempo de espera del terminal. Para ello, agregue export TMOUT=600 en su archivo .bash_profile o .profile para el usuario que use para iniciar sesión en la consola. Esta configuración agotará el tiempo de espera de la sesión en 10 minutos.

Accesibilidad

La accesibilidad es un factor clave de la consola serie de Azure. Por este motivo, hemos garantizado que la consola serie sea totalmente accesible.

Navegación mediante teclado

Use la tecla Tabulador del teclado para navegar hacia la interfaz de la consola serie en Azure Portal. La ubicación se resaltará en la pantalla. Para salir del enfoque de la ventana de la consola serie, presione Control+F6 en el teclado.

Uso de la consola serie con un lector de pantalla

La consola serie tiene integrada la compatibilidad con el lector de pantalla. Si navega con el lector de pantalla activado, el lector de pantalla podrá leer en voz alta el texto alternativo del botón seleccionado actualmente.

Problemas conocidos

Somos conscientes de que hay algunos problemas con la consola serie y el sistema operativo de la máquina virtual. Esta es una lista de dichos problemas y los pasos que puede realizar para corregirlos en máquinas virtuales Linux. Estos problemas y mitigaciones se aplican tanto a las máquinas virtuales como a las instancias de conjunto de escalado de máquinas virtuales. Si no coinciden con el error que observa, consulte los errores comunes de servicio de la consola serie en Errores comunes en la consola serie.

| Incidencia | Mitigación |

|---|---|

| Al presionar Entrar después del banner de conexión no se muestra ninguna solicitud de inicio de sesión. | GRUB puede no estar configurado correctamente. Ejecute los comandos siguientes: grub2-mkconfig -o /etc/grub2-efi.cfg o grub2-mkconfig -o /etc/grub2.cfg. Este problema puede ocurrir si está ejecutando una máquina virtual personalizada, un dispositivo protegido o una configuración de GRUB que hace que Linux no pueda conectarse al puerto serie. |

| El texto de la consola serie solo ocupa una parte de la pantalla (a menudo después de usar un editor de texto). | Las consolas serie no admiten operaciones para cambiar el tamaño de la ventana (RFC 1073), lo que significa que no se enviará ninguna señal SIGWINCH para actualizar el tamaño de la pantalla y la máquina virtual no tendrá conocimiento del tamaño del terminal. Instale xterm o una utilidad similar que le proporcione el comando resize y, a continuación, ejecute resize. |

| El hecho de pegar cadenas largas no funciona. | La consola serie limita la longitud de las cadenas pegadas en el terminal a 2048 caracteres a fin de impedir que el ancho de banda del puerto serie se sobrecargue. |

| Entradas de teclado erráticas en las imágenes de SLES BYOS. La entrada mediante el teclado solo se reconoce esporádicamente. | Se trata de un problema con el paquete de Plymouth. No se debe ejecutar Plymouth en Azure, ya que no necesita una pantalla de presentación y Plymouth afecta la capacidad de la plataforma para usar la consola serie. Quite Plymouth con sudo zypper remove plymouth y reinicie el equipo. Como alternativa, modifique la línea de kernel de la configuración GRUB anexando plymouth.enable=0 al final de esta. Puede hacerlo editando la entrada de arranque en el momento de arrancar, o editando la línea GRUB_CMDLINE_LINUX en /etc/default/grub, reconstruyendo GRUB con grub2-mkconfig -o /boot/grub2/grub.cfg, y luego reiniciando. |

| Es posible que la consola serie y los registros no estén disponibles después de la migración en vivo para máquinas virtuales con inicio seguro y arranque seguro habilitado. | La consola serie y los registros estarán disponibles después del siguiente reinicio. |

Preguntas más frecuentes

P: ¿Cómo puedo enviar comentarios?

A. Proporcione comentarios mediante la creación de un problema de GitHub en https://aka.ms/serialconsolefeedback. También tiene la posibilidad (aunque no es tan recomendable) de enviar comentarios a través de azserialhelp@microsoft.com o en la categoría de la máquina virtual de https://feedback.azure.com.

P: ¿La consola serie admite las operaciones de copiar y pegar?

R. Sí. Use Control+Mayús+C y Control+Mayús+V para copiar y pegar contenido en el terminal.

Q. ¿Puedo usar la consola serie en lugar de una conexión SSH?

A Aunque este uso puede parecer técnicamente posible, la consola serie está pensada para usarse principalmente como una herramienta de solución de problemas en situaciones donde no es posible la conectividad a través de SSH. Se recomienda no usar la consola serie como un reemplazo de SSH por los motivos siguientes:

- La consola serie no tiene el ancho de banda que tiene SSH. Dado que es una conexión de solo texto, las interacciones de GUI más intensivas son complicadas.

- Actualmente, solo se puede acceder a la consola serie con el nombre de usuario y la contraseña. Las claves SSH son mucho más seguras que las combinaciones de nombre de usuario y contraseña; así que, desde una perspectiva de seguridad de inicio de sesión, SSH es más recomendable que la consola serie.

Q. ¿Quién puede habilitar o deshabilitar la consola serie en mi suscripción?

A Para habilitar o deshabilitar la consola serie en toda una suscripción, es preciso tener permisos de escritura en la suscripción. Los roles que tienen permiso de escritura son, entre otros, los roles de administrador o propietario. Los roles personalizados también pueden tener permisos de escritura.

Q. ¿Quién puede acceder a la consola serie de mi VM/conjunto de escalado de máquinas virtuales?

A Para acceder a la consola serie, debe tener el rol Colaborador o superior para una máquina virtual o conjunto de escalado de máquinas virtuales.

Q. La consola serie no muestra nada, ¿Qué hago?

A. Es probable que la imagen esté mal configurada para el acceso a la consola serie. Consulte Disponibilidad de distribuciones de Linux para la consola serie para obtener información sobre la configuración de la imagen a fin de habilitar la consola serie.

Q. ¿Está disponible la consola serie en los conjuntos de escalado de máquinas virtuales?

A. Sí. Consulte Introducción a la consola serie.

Q. Si configuro mi VM o conjunto de escalado de máquinas virtuales usando solo la autenticación de clave SSH, ¿puedo seguir usando la consola serie para conectarme a mi VM/conjunto de escalado de máquinas virtuales?

A Sí. La consola serie no requiere claves SSH, por lo que lo único que debe hacer es configurar una combinación de nombre de usuario y contraseña. Para ello, seleccione la opción Restablecer contraseña en Azure Portal y use esas credenciales para iniciar sesión en la consola serie.

Pasos siguientes

- Uso de la consola serie para acceder a GRUB y al modo de usuario único.

- Uso de la consola serie para llamadas NMI y SysRq.

- Aprenda a usar la consola serie para habilitar GRUB en varias distribuciones.

- La consola serie también está disponible para las VM Windows.

- Obtenga más información sobre diagnósticos de arranque.

Ponte en contacto con nosotros para obtener ayuda

Si tiene preguntas o necesita ayuda, cree una solicitud de soporte o busque consejo en la comunidad de Azure. También puede enviar comentarios sobre el producto con los comentarios de la comunidad de Azure.