Protección de la red con Confianza cero

Una estrategia de red Confianza cero requiere un cambio en el enfoque de la seguridad de red. Se pueden implementar pequeños pasos fácilmente, que pueden tener un gran impacto. Al considerar una estrategia de Confianza cero para la red, céntrese en tres áreas clave:

- Segmentación de red

- Protección contra amenazas

- Cifrado de red

Segmentación de red

La segmentación de red es el proceso de dividir la red en zonas más pequeñas y discretas y limitar quién tiene acceso a cada segmento. Esto puede mitigar los efectos de una vulneración, limitar la cantidad de daño que un cibercriminal puede infligir y reducir la facilidad con la que pueden moverse lateralmente a través de la red.

Veamos cómo podría aplicarse esto a su hogar. Tiene una serie de habitaciones: el salón, la cocina, el comedor, los baños, los dormitorios, etc. En un modelo de seguridad tradicional, después de que alguien haya pasado por la puerta principal, puede visitar cada una de las habitaciones como quiera.

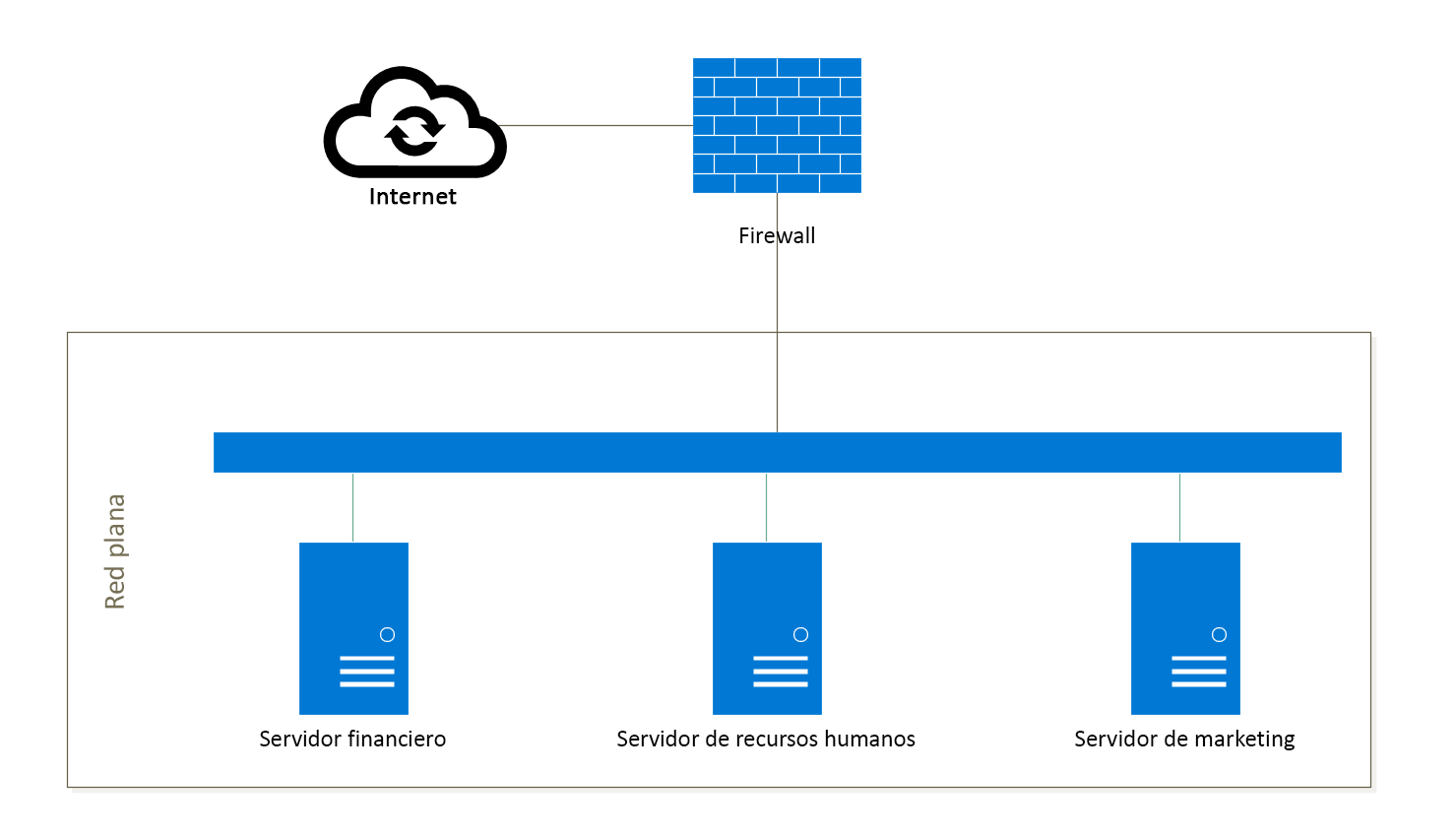

El siguiente diagrama muestra una representación simplificada de una red plana. Cuando un atacante entra en la red, puede ir a cualquier lugar.

Sin embargo, con la segmentación, puede asegurarse de que cada habitación tiene una puerta que siempre está bloqueada y requiere una clave única para desbloquearla. Si alguien llegara a la casa, los lugares que puede visitar son muy limitados y necesitarían más tiempo y un mayor esfuerzo para acceder a ellos.

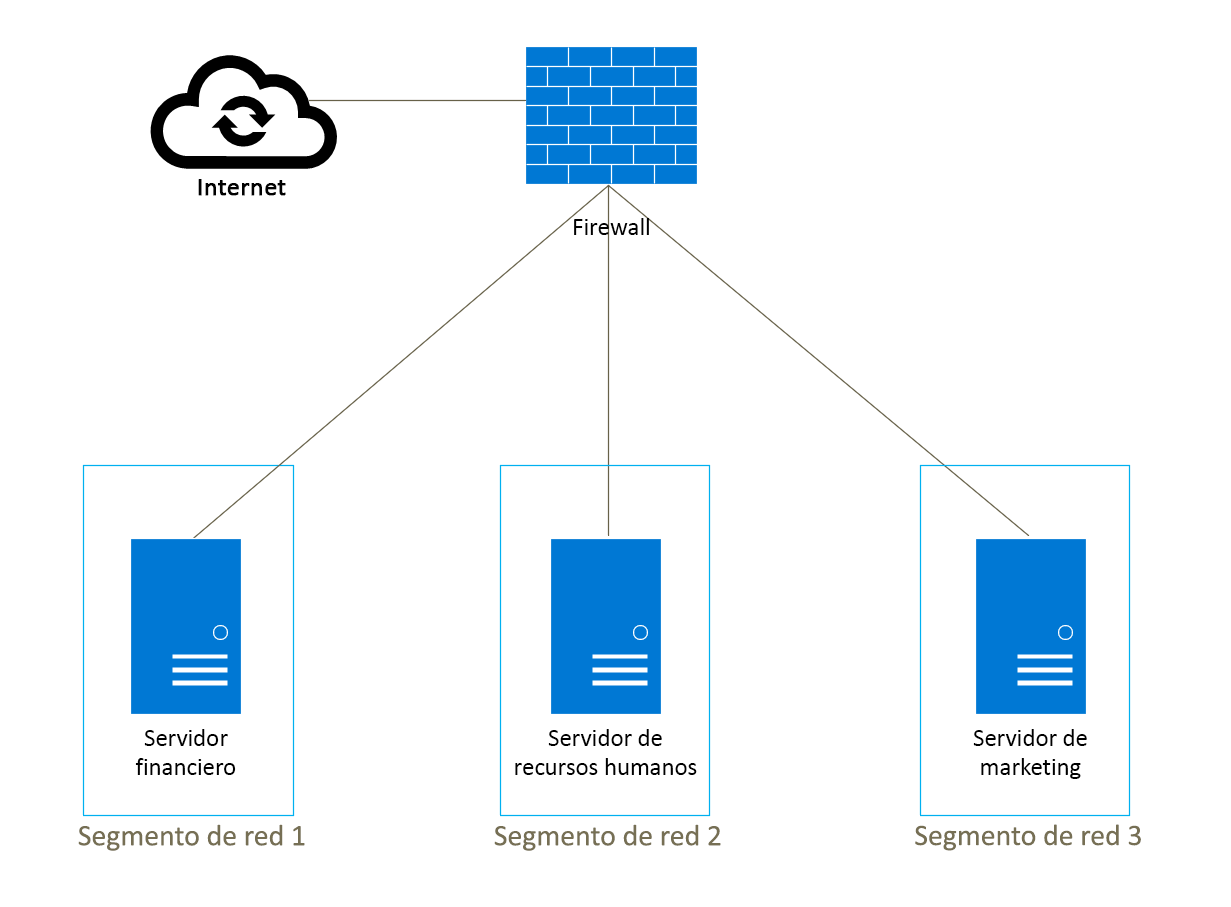

El siguiente diagrama muestra una representación simplificada de una red segmentada. El cibercriminal tendrá que atacar a cada uno de los segmentos para acceder a sus datos.

La segmentación de red crea límites en torno a operaciones o recursos críticos, de la misma manera que colocaría el equipo financiero en su propia oficina. Mejora la integridad de los recursos de red al asegurarse de que, incluso si se infringe la red, el atacante no puede llegar a las áreas segmentadas.

Cuando se produce un ataque, esta estrategia ayuda a evitar que el cibercriminal se mueva a través de la red, lo que se denomina movimiento lateral, ya que cada segmento está integrado con una estrategia de Confianza cero y el acceso no se concederá sin autenticación y autorización.

Protección contra amenazas en tiempo real

A medida que los ciberataques se vuelvan más sofisticados, es necesario usar la inteligencia sobre amenazas para ayudar a correlacionar advertencias e indicadores de amenazas y, por tanto, priorizar las respuestas a un ataque. Para ello, debe implementar herramientas de software sofisticadas que supervisen, en tiempo real, todas las actividades que se producen en la red y en toda ella. Estas herramientas se basan en los datos más recientes de varios orígenes de la red para identificar si el tráfico es bueno o incorrecto.

Por lo tanto, una solución sólida de protección contra amenazas debe examinar todo el tráfico en busca de cargas malintencionadas y un comportamiento inusual del dispositivo y del usuario.

El uso de herramientas de detección y respuesta extendidas (XDR) es fundamental para proporcionar la visibilidad de un extremo a otro y una respuesta automatizada necesarias para proteger los recursos, corregir amenazas y admitir investigaciones. Una solución XDR típica usa inteligencia sobre amenazas para clasificar cada actividad como malware conocido o desconocido, o como una operación válida. Los XDR también supervisan la actividad del usuario (por ejemplo, eventos de inicio de sesión de usuario) para comprender la ubicación geográfica del usuario, las aplicaciones a las que normalmente acceden y el dispositivo que usan para identificar con precisión las amenazas.

Normalmente, las amenazas se dividen en dos categorías generales: ataques conocidos y desconocidos.

- Los ataques conocidos son los que han sido descubiertos previamente por otros orígenes. Los ataques suelen tener indicadores únicos, lo que permite identificarlos. Al mantener actualizadas las herramientas de detección de amenazas, detectará estos ataques y los mitigará antes de que puedan hacer daño.

- Los ataques desconocidos son amenazas y ataques que son nuevos y no coinciden con ningún indicador conocido. Se denominan ataques de día cero. La capacidad del sistema de protección contra amenazas para identificar estos ataques depende de que sepa qué tráfico y comportamientos normales son y qué no.

El uso de estas herramientas permite a los equipos de seguridad proporcionar la información necesaria para detectar, disuadir y derrotar los ataques y riesgos más críticos, tanto interna como externamente.

Restricción del acceso mediante cifrado

Los datos son el origen de todo lo que hacemos, ya sean imágenes de sus seres queridos, el contenido de su cesta de la compra en línea o los registros financieros de los clientes. Las redes proporcionan los medios por los que podemos acceder a estos datos, pero también están abiertas al abuso por parte de los cibercriminales.

Una de las mejores maneras de mantener los datos seguros es asegurarse de que se cifran. El cifrado es el proceso de representar un mensaje ininteligible para cualquier persona que no tenga la clave adecuada para descodificarlo.

El cifrado de los datos no solo se aplica a los datos almacenados en un dispositivo, ya sea localmente, en la nube o en una unidad externa (lo que se conoce como datos en reposo), sino también a los datos que se envían a través de la red, conocidos como datos en tránsito.

Uno de los objetivos clave al aplicar una estrategia de Confianza cero a la red es asegurarse de que cualquier aplicación que acceda a los datos la cifre. También debe considerar la posibilidad de cifrar todos los datos que se mueven desde las redes locales a la nube o a Internet. Hay muchas herramientas en el mercado que pueden cifrar sin problemas todas las comunicaciones entre los dispositivos de usuario y las aplicaciones que usan y el origen de datos. Si está desarrollando sus propias aplicaciones, es esencial que cifre todos los datos en tránsito.