Introducción

En su definición más simple, las redes son un conjunto de dispositivos conectados. Estos dispositivos pueden incluir desde aquellos de los que más se habla, como portátiles, equipos de escritorio, smartphones y tabletas, hasta cosas que quizá no use directamente todos los días, como enrutadores, impresoras de red y conmutadores.

Las redes constituyen la columna vertebral que permite la comunicación entre personas, servicios y dispositivos. Nos permiten transmitir vídeos, enviar mensajes, comprar artículos, realizar pagos bancarios y mucho más. La red más grande del mundo, Internet, nos ha conectado a todos y ha hecho que el mundo sea mucho más pequeño.

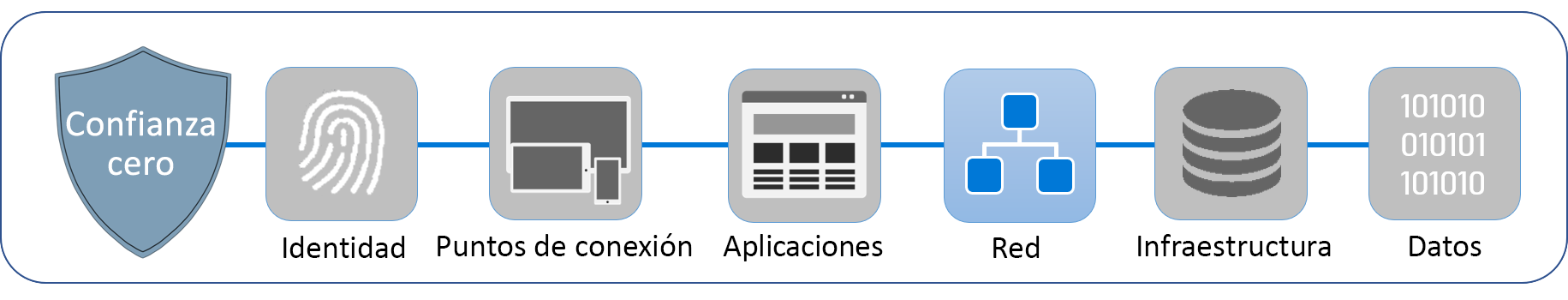

A medida que se expanden los límites de nuestras redes, los dispositivos, los servicios y las aplicaciones ahora pueden conectarse a ellas a través de la nube. En consecuencia, la protección de redes se hace cada vez más complicada. Aquí es donde puede ayudar la estrategia de Confianza cero.

Confianza cero no es una herramienta sino un modelo de seguridad que emplea tres principios:

- Verificar de forma explícita: Hacer siempre la autenticación y autorizar con toda la información disponible, incluida la ubicación, la identidad, el servicio o el estado del dispositivo, entre otros.

- Usar el acceso con privilegios mínimos: Proporcionar solo el acceso de red suficiente como para permitir que los usuarios, los servicios y las aplicaciones hagan únicamente lo que necesitan y solo cuando lo necesiten.

- Asumir la vulneración: Suponer que todos los que intentan acceder a la red son ciberdelincuentes o malware y limitar el acceso.

Una red que sigue los principios de Confianza cero supone que las vulneraciones por ciberataques son inevitables y que cada solicitud de acceso a la red procede de un origen que no es de confianza. Al trabajar con este principio, Confianza cero permite crear una defensa sólida contra los ataques antes de que se produzcan y minimiza los efectos de un ataque malintencionado.

En este módulo, aprenderá cómo el enfoque de Confianza cero puede proteger la red a través de la segmentación. También comprenderá los límites de la red y el uso de la protección contra amenazas para detectar puntos débiles y verá cómo el cifrado de los datos puede minimizar la pérdida de datos.