Confianza cero como estrategia de seguridad

El enfoque tradicional basado en el perímetro para la defensa se basa en gran medida en la protección del acceso a la red. El énfasis está en restringir todo a una red "segura" con firewalls locales y redes privadas virtuales (VPN). Estos se pueden definir como:

Firewall: un firewall es un dispositivo de seguridad de red que filtra el tráfico de red entrante y saliente. En ausencia de un firewall, la red acepta todas las solicitudes de conexión de todos los usuarios. Si está en su lugar, un firewall impide que el tráfico no deseado y el software malintencionado lleguen a la red.

Red privada virtual: una red privada virtual (VPN) es una conexión segura de una red a otra. Por ejemplo, al usar una red Wi-Fi pública disponible en una cafetería o un aeropuerto, inicia sesión en una VPN con una contraseña. Una VPN conecta el dispositivo de forma segura a Internet y garantiza lo siguiente:

- La ubicación permanece privada.

- Los datos están cifrados.

- La identidad se mantiene como anónima.

El enfoque tradicional supone que todo el contenido del perímetro de seguridad de red es seguro y divide a los usuarios en dos categorías: "de confianza" y "no de confianza". Por ejemplo, cualquier persona que trabaje en el entorno local y use un dispositivo propiedad de la organización, dentro del perímetro de red claramente definido, se considera un "usuario de confianza". Tendrán acceso a datos, aplicaciones e información dentro de la organización. Esto también significa que alguien que conecta su propio dispositivo (también conocido como Bring Your Own Device o BYOD) a la red corporativa se considera un usuario autorizado y tiene acceso a los recursos.

El modelo de seguridad perimetral pone a las organizaciones en riesgo de lo siguiente:

- Actores internos malintencionados que filtran información confidencial.

- Un ciberdelincuencia que intenta obtener acceso con credenciales en peligro.

- Que puedan aprovecharse de los usuarios como puntos de entrada vulnerables.

- Un dispositivo infectado con virus que se conecta a la red.

A medida que los usuarios pasan de trabajar en el entorno local a un modelo más híbrido, la capacidad de un enfoque de seguridad tradicional para mantener seguros los datos y los recursos se vuelve más difícil.

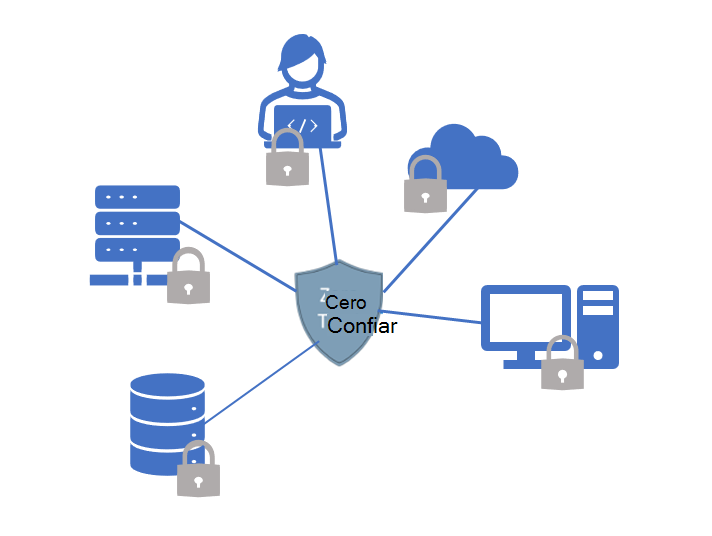

El enfoque de Confianza cero

El enfoque de seguridad de red tradicional en desuso ha controlado la necesidad de nuevos enfoques de seguridad. Confianza cero se basa en comprobar los usuarios y dispositivos en lugar de simplemente determinar dónde se encuentran. Ya no se puede confiar en el modelo perimetral, ya que no proporciona capacidad de respuesta rápida y la protección necesaria para un panorama digital en constante evolución. Por ejemplo, en un modelo de seguridad Confianza cero, no solo se comprueba a los usuarios en el perímetro, sino también cuando se mueven de una parte de la red a otra. La implementación de Confianza cero mitiga el problema de quién accede a qué y mejora la seguridad general de una organización. Las ventajas de adoptar un marco de Confianza cero incluyen, entre otras:

- Experiencia de usuario mejorada: Confianza cero mejora la experiencia del usuario mediante la automatización de la protección y el cumplimiento de seguridad, como la aplicación del acceso condicional basado en el principio de privilegios mínimos. Dado que los usuarios trabajan de forma remota, traen sus propios dispositivos y se conectan a recursos hospedados en varios entornos, un enfoque Confianza cero les permite trabajar y colaborar de forma segura en todos los datos, aplicaciones e infraestructura.

- Protección de recursos de TI: un enfoque de Confianza cero ayuda a proteger los recursos de TI, como dispositivos, datos, red, aplicaciones e infraestructura, de forma local, en la nube o en una configuración de nube híbrida. La visibilidad y el control de un extremo a otro son fundamentales para la seguridad dentro de una organización. Las implementaciones de Confianza cero eficaces garantizan la protección en cada capa mediante la comprobación continua y abordan los puntos de entrada vulnerables que podrían provocar una infracción.

- Supervisión de la posición de seguridad: una estrategia de Confianza cero permite a las organizaciones aplicar una gobernanza sólida para reforzar su postura de seguridad con una interrupción mínima en la red y los usuarios existentes. Los principios de Confianza cero aumentan la red existente y mantienen a los usuarios seguros mediante la automatización de tareas rutinarias en todos los dominios y capas de defensa, para reducir las posibilidades de errores humanos.

Al adoptar las recomendaciones y los enfoques sugeridos en el enfoque de Confianza cero, podrá mantener la integridad, la autenticidad y la confidencialidad de los datos, los recursos y los recursos.