Introducción

El primer paso para aplicar la estrategia de confianza cero es verificar y asegurar las identidades. En el recorrido de Confianza cero, las identidades controlan y administran el acceso a los datos y los recursos críticos. Esta estrategia desafía la suposición de que todo es seguro dentro de un perímetro de red definido. Ningún usuario, dispositivo o aplicación es de confianza hasta que se compruebe.

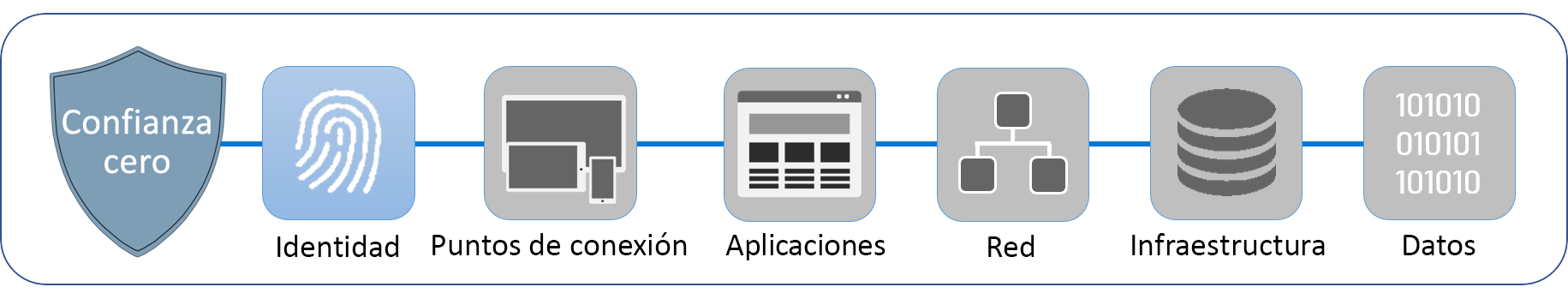

En este módulo, obtendrá información sobre la identidad, el primero de los seis componentes de la Confianza cero. Comprenderá el enfoque Confianza cero para la administración de identidad y acceso, y lo crítico que es para la seguridad y el cumplimiento normativo. Debe tener en cuenta los principios clave de la Confianza cero: comprobar de forma explícita, aplicar el acceso de privilegios mínimos y asumir siempre la vulneración.