Protección de aplicaciones en la nube mediante Confianza cero

Para beneficiarse de forma segura de las aplicaciones en la nube, las organizaciones deben lograr un equilibrio entre dar acceso a las aplicaciones y, a la vez, garantizar y mantener un control suficiente para protegerse a sí mismas y a sus usuarios de los riesgos. Esto puede lograrse a través de un marco de Confianza cero. Con Confianza cero, puede:

- Aplicar tecnologías para controlar y detectar shadow IT.

- Asegurarse de los permisos adecuados para el uso de la aplicación.

- Limitar el acceso en función de la información de análisis en tiempo real.

- Supervisar comportamientos anómalos en las aplicaciones.

- Controlar las acciones del usuario.

- Validar las opciones de configuración segura.

Para lograr estos objetivos, las organizaciones pueden usar un proceso de protección continua. Un enfoque Confianza cero fomenta la implementación de un proceso de protección sólido y continuo.

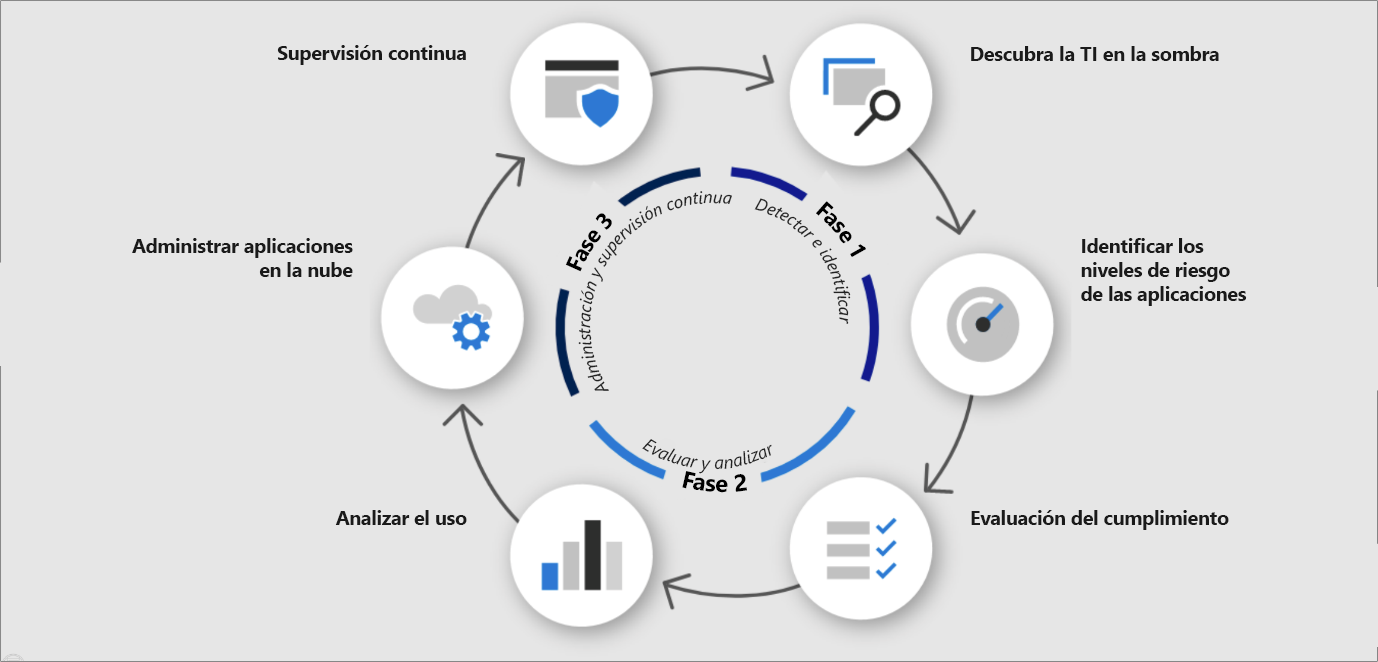

El proceso consta de tres fases generales:

- Detectar e identificar: detectar shadow IT e identificar los niveles de riesgo.

- Evaluar y analizar: evaluar el cumplimiento de las aplicaciones y analizar los patrones de uso.

- Administrar y supervisar continuamente: administrar aplicaciones en la nube en función de la detección, evaluación y análisis, y continuar supervisando las aplicaciones.

Para ello, la organización puede usar herramientas de detección de aplicaciones en la nube diseñadas para ayudar a implementar el proceso. Estas herramientas buscarán automáticamente las aplicaciones en la nube que se usan en toda la organización y permitirán:

- Evaluar los niveles de riesgo de la aplicación: por ejemplo, a través de una puntuación del 1 al 10 que se usará para representar el riesgo de una aplicación.

- Evaluar el cumplimiento de las aplicaciones: comprobar si las aplicaciones detectadas cumplen los requisitos de cumplimiento de la organización.

- Analizar patrones de uso: entender cómo usan las aplicaciones los usuarios y obtener información sobre el uso de alto riesgo.

- Administrar aplicaciones: aplicar acciones de gobernanza, como autorizar, revisar o bloquear aplicaciones.

De este modo, la organización podrá estar en posición de detectar y controlar todo el shadow IT de los usuarios.

Proteger automáticamente la información confidencial y las actividades

Para proteger la información confidencial y las actividades, la organización tiene que supervisar y controlar cómo quiere que los usuarios se comporten al usar las aplicaciones en la nube. Para ello, se puede crear una amplia gama de directivas, entre las que se incluyen:

- Directivas de acceso: controlar el acceso de inicios de sesión de usuario en aplicaciones en la nube. Por ejemplo, se pueden usar controles de acceso basados en roles para proporcionar a los usuarios solo el acceso que necesitan, en función del rol que tengan asignado.

- Directivas de actividad: supervisar actividades específicas de usuario en las aplicaciones.

- Directivas de archivos: examinar las aplicaciones en la nube en busca de archivos, tipos de archivos y datos específicos, como información personal o de propiedad y, luego, aplicar reglas de gobernanza a dichos archivos.

Estas directivas, que se pueden crear mediante herramientas de detección de aplicaciones en la nube, permiten detectar actividades sospechosas y responder de forma adecuada en las aplicaciones en la nube.

La organización también debe habilitar la supervisión y el control en tiempo real del acceso a las aplicaciones en la nube. A continuación, se puede usar controles de acceso adaptables para todas las aplicaciones. Por ejemplo, puede usar la supervisión en tiempo real para adaptar y restringir dinámicamente el acceso en función de diversos puntos de datos, como la ubicación, el dispositivo y la aplicación en el momento de inicio de sesión. Esto permite detener fugas e infracciones en tiempo real.

Reforzar la protección contra ciberamenazas y aplicaciones fraudulentas

Los ciberdelincuentes siguen haciendo evolucionar sus técnicas y herramientas de ataque para vulnerar las defensas y acceder en las aplicaciones a información personal y crítica para la empresa. Para reforzar la protección contra los ataques y las herramientas de ataque más recientes, la organización debe usar funcionalidades avanzadas de seguridad de aplicaciones en la nube, entre las que se incluyen:

- Análisis de comportamiento de usuarios y entidades (UEBA): evaluar el comportamiento y responder usando varios indicadores de riesgo, como direcciones IP, errores de inicio de sesión, actividades de cuentas inactivas o inicios de sesión de administrador sospechosos.

- Detección de anomalías: detectar y responder a actividades inusuales de las aplicaciones en la nube. Por ejemplo, un usuario carga repentinamente 500 GB de datos en una aplicación de almacenamiento en la nube cuando nunca lo ha hecho antes.

- Protección contra software malintencionado: detectar software malintencionado en todas las aplicaciones mediante información actualizada. Por ejemplo, para detectar actividades asociadas a un nuevo tipo de software malintencionado que retiene datos críticos para usarlos como rehenes en un rescate.

- Investigación y corrección automatizadas: investigar y corregir automáticamente las alertas de seguridad. O bien, permitir que un administrador de seguridad corrija tipos específicos de alertas de seguridad al finalizar una investigación automatizada.

La organización puede usar estas y otras funcionalidades para protegerse continuamente frente a un panorama de amenazas en constante evolución.