Entender las opciones de seguridad de red de Azure Synapse Analytics

Hay una serie de pasos de seguridad de red que se deben tener en cuenta para proteger Azure Synapse Analytics. Uno de los primeros aspectos para analizar es la protección del acceso al propio servicio. Esto puede lograrse creando los siguientes objetos de red, entre los que se incluyen los siguientes:

- Reglas de firewall

- Redes virtuales

- Puntos de conexión privados

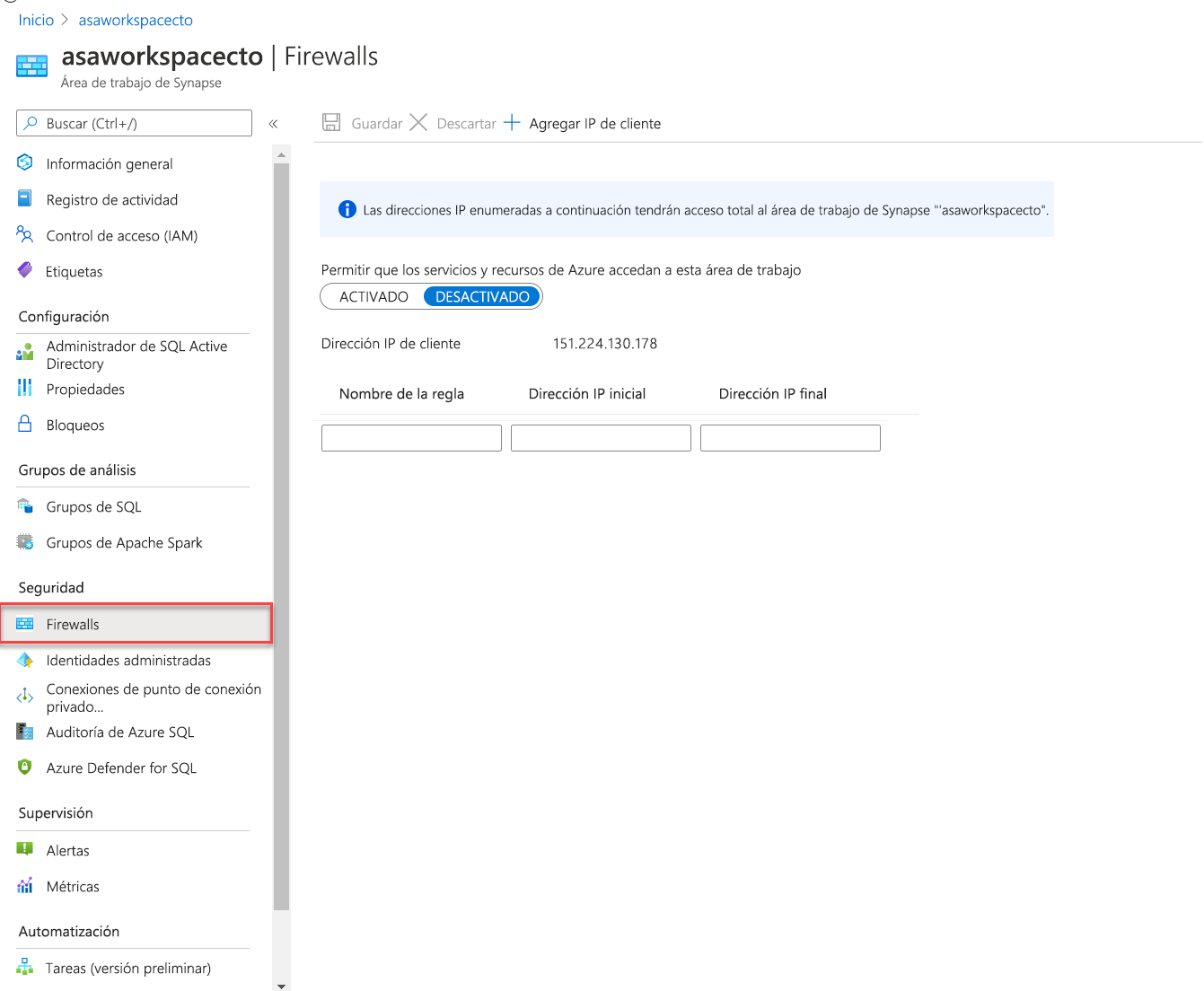

Reglas de firewall

Las reglas de firewall permiten definir el tipo de tráfico al que se le permite o deniega el acceso a un área de trabajo de Azure Synapse. Con este fin, se usa la dirección IP de origen del cliente que está intentando acceder a esa área de trabajo de Azure Synapse. Las reglas de firewall de IP configuradas en el nivel de área de trabajo se aplican a todos los puntos de conexión públicos del área de trabajo, como los grupos de SQL dedicados, el grupo de SQL sin servidor y el punto de conexión de desarrollo.

Puede decidir permitir las conexiones de todas las direcciones IP a medida que cree las áreas de trabajo de Azure Synapse, aunque no se recomienda, ya que esto no permite el acceso de control al área de trabajo. En su lugar, en Azure Portal, puede configurar intervalos de direcciones IP específicos y asociarlos a un nombre de regla para tener un mayor control.

Asegúrese de que el firewall de la red y del equipo local permita la comunicación saliente en los puertos TCP 80, 443 y 1443 para Synapse Studio.

Además, debe permitir la comunicación saliente en el puerto UDP 53 para Synapse Studio. Para conectarse mediante herramientas como SSMS y Power BI, debe permitir la comunicación saliente en el puerto TCP 1433.

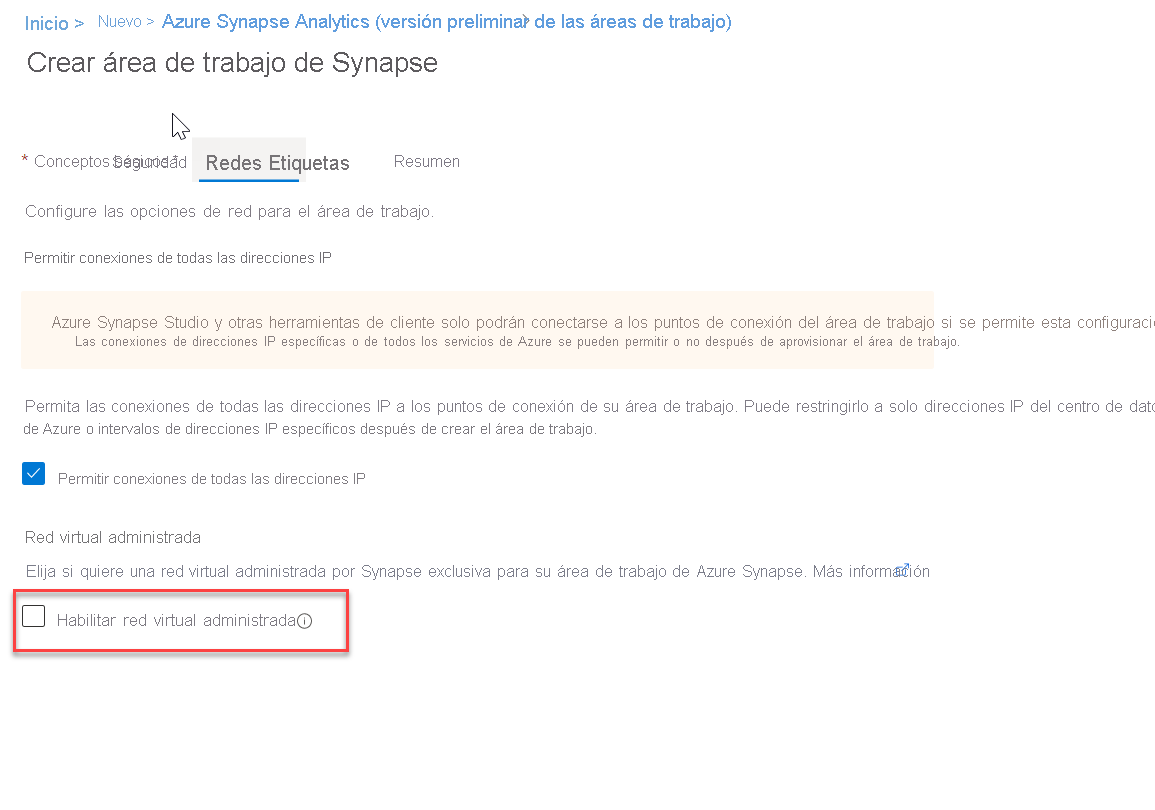

Redes virtuales

Azure Virtual Network (VNet) permite redes privadas en Azure. VNet permite muchos tipos de recursos de Azure, como Azure Synapse Analytics, para comunicarse de forma segura con otras redes virtuales, con Internet y con las redes locales. Al crear un área de trabajo de Azure Synapse, puede elegir asociarla a Microsoft Azure Virtual Network. La red virtual asociada al área de trabajo se administra mediante Azure Synapse. Esta red virtual se denomina red virtual de área de trabajo administrada.

El uso de una red virtual de área de trabajo administrada proporciona las siguientes ventajas:

- Con una red virtual de área de trabajo administrada puede dejar que Azure Synapse se ocupe de la pesada tarea de administrar la red virtual.

- No es necesario configurar reglas de grupo de seguridad de red de entrada en sus propias redes virtuales para permitir que el tráfico de administración de Azure Synapse entre en la red virtual. La configuración incorrecta de estas reglas de grupo de seguridad de red provoca la interrupción del servicio para los clientes.

- No es necesario crear una subred para los clústeres de Spark en función de la carga máxima.

- La red virtual de área de trabajo administrada, junto con los puntos de conexión privados administrados, sirven de protección contra la filtración de datos. Solo se pueden crear puntos de conexión privados administrados en áreas de trabajo que tengan asociadas una red virtual de área de trabajo administrada.

- Además, se garantiza que el área de trabajo esté aislada de la red de otras áreas de trabajo.

Si el área de trabajo tiene una red virtual de área de trabajo administrada, en ella se implementan la integración de datos y los recursos de Spark. Una red virtual de área de trabajo administrada también proporciona aislamiento en el nivel de usuario para las actividades de Spark, ya que cada clúster de Spark está en su propia subred.

El grupo de SQL dedicado y el grupo de SQL sin servidor son funcionalidades de varios inquilinos y, por tanto, residen fuera de la red virtual de área de trabajo administrada. En la comunicación dentro del área de trabajo con el grupo de SQL dedicado y el grupo de SQL sin servidor se usan vínculos privados de Azure. Estos vínculos privados se crean automáticamente cuando se crea un área de trabajo con una red virtual de área de trabajo administrada asociada.

Solo puede elegir las redes virtuales administradas mientras se crean áreas de trabajo de Azure Synapse.

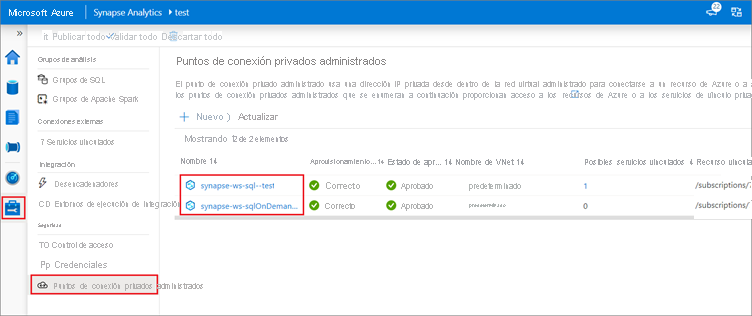

Puntos de conexión privados

Azure Synapse Analytics le permite conectarse a sus distintos componentes mediante puntos de conexión. Puede configurar puntos de conexión privados administrados para acceder a esos componentes de una manera segura; se denominan "vínculos privados". Esto solo se puede lograr en un área de trabajo de Azure Synapse con una red virtual de área de trabajo administrada. Private Link le permite acceder tanto a los servicios de Azure (como Azure Storage y Azure Cosmos DB) como a los servicios de cliente o asociado hospedados por Azure desde su red virtual de Azure de forma segura.

Cuando se usa un vínculo privado, el tráfico entre la red virtual y el área de trabajo atraviesa completamente la red troncal de Microsoft. Private Link protege frente a los riesgos de la filtración de datos. El vínculo privado a un recurso se establece mediante la creación de un punto de conexión privado.

El punto de conexión privado usa una dirección IP privada desde la red virtual para incorporar el servicio de manera eficaz a la red virtual. Los puntos de conexión privados se asignan a un recurso específico de Azure, no a todo el servicio. Los clientes pueden limitar la conectividad a un recurso específico aprobado por su organización. Puede administrar los puntos de conexión privados en el centro de administración de Azure Synapse Studio.