¿Qué es Azure RBAC?

En lo que respecta a la identidad y al acceso, la mayoría de las organizaciones que están pensando en usar la nube pública se preocupan de dos cosas:

- Garantizar que cuando los usuarios dejan la organización, pierden el acceso a los recursos en la nube.

- Conseguir el equilibrio adecuado entre la autonomía y el gobierno central, por ejemplo, para que los equipos de proyecto puedan crear y administrar máquinas virtuales en la nube al mismo tiempo que se controlan de forma centralizada las redes que usan esas máquinas virtuales para comunicarse con otros recursos.

Microsoft Entra ID y el control de acceso basado en rol de Azure (RBAC de Azure) funcionan conjuntamente para facilitar la realización de estos objetivos.

Suscripciones de Azure

En primer lugar, recuerde que cada suscripción de Azure está asociada a un único directorio de Microsoft Entra. Los usuarios, grupos y aplicaciones de ese directorio pueden administrar los recursos en la suscripción de Azure. Las suscripciones usan Microsoft Entra ID para el inicio de sesión único (SSO) y la administración de acceso. Puede ampliar Active Directory local a la nube mediante Microsoft Entra Connect. Esta característica permite a los empleados administrar sus suscripciones de Azure mediante el uso de sus identidades de trabajo existentes. Cuando deshabilita una cuenta de Active Directory local, pierde automáticamente el acceso a todas las suscripciones de Azure conectadas con Microsoft Entra ID.

¿Qué es Azure RBAC?

El control de acceso basado en rol de Azure (Azure RBAC) es un sistema de autorización integrado en Azure Resource Manager que proporciona administración de acceso específico a los recursos de Azure. Con Azure RBAC, puede conceder el acceso que los usuarios necesitan para realizar sus trabajos. Por ejemplo, puede usar Azure RBAC para dejar que un empleado administre máquinas virtuales en una suscripción y que otro pueda administrar bases de datos SQL desde la misma suscripción.

En el vídeo siguiente se describe RBAC de Azure en detalle:

Puede conceder acceso al asignar el rol de Azure adecuado a usuarios, grupos y aplicaciones de un determinado ámbito. El ámbito de una asignación de roles puede ser un grupo de administración, una suscripción, un grupo de recursos o un único recurso. Un rol asignado en un ámbito principal también concede acceso a los ámbitos secundarios dentro del mismo. Por ejemplo, un usuario con acceso a un grupo de recursos puede administrar todos los recursos que contiene, como sitios web, máquinas virtuales y subredes. El rol de Azure que se asigna determina qué recursos puede administrar el usuario, el grupo o la aplicación dentro de ese ámbito.

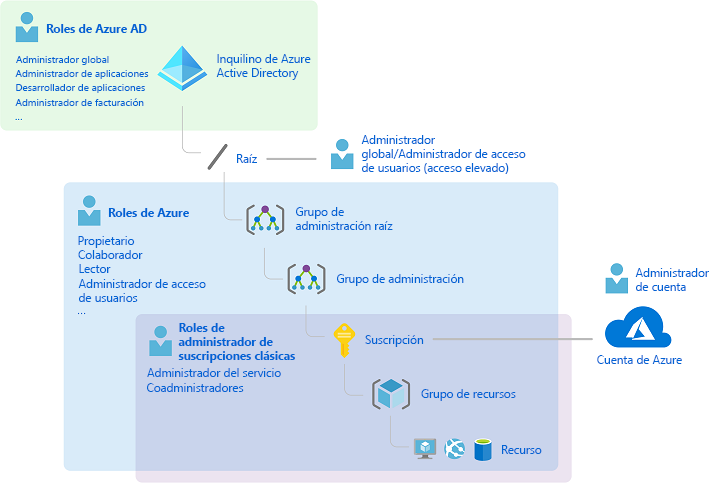

En el diagrama siguiente se muestra cómo los roles de administrador de suscripciones clásicas, los roles de Azure y los roles de Microsoft Entra están relacionados con un nivel alto. Los ámbitos secundarios, como las instancias de servicio, heredan los roles asignados en un ámbito superior, como una suscripción completa.

En el diagrama anterior, una suscripción solo está asociada a un inquilino de Microsoft Entra. Tenga en cuenta también que un grupo de recursos puede tener varios recursos, pero está asociado a una única suscripción. Aunque no es fácil deducirlo a partir del diagrama, un recurso se puede enlazar a un solo grupo de recursos.

¿Qué puedo hacer con Azure RBAC?

Azure RBAC le permite conceder acceso a los recursos de Azure que controla. Suponga que necesita administrar el acceso a los recursos en Azure para los equipos de desarrollo, ingeniería y marketing. Ha empezado a recibir solicitudes de acceso y necesita saber rápidamente cómo funciona la administración de acceso para los recursos en Azure.

Estos son algunos de los escenarios que puede implementar con RBAC de Azure:

- Permitir que un usuario administre las máquinas virtuales de una suscripción y que otro usuario administre las redes virtuales

- Permiso a un grupo de administradores de base de datos para administrar bases de datos SQL en una suscripción

- Permitir que un usuario administre todos los recursos de un grupo de recursos, como las máquinas virtuales, los sitios web y las subredes

- Permitir que una aplicación acceda a todos los recursos de un grupo de recursos

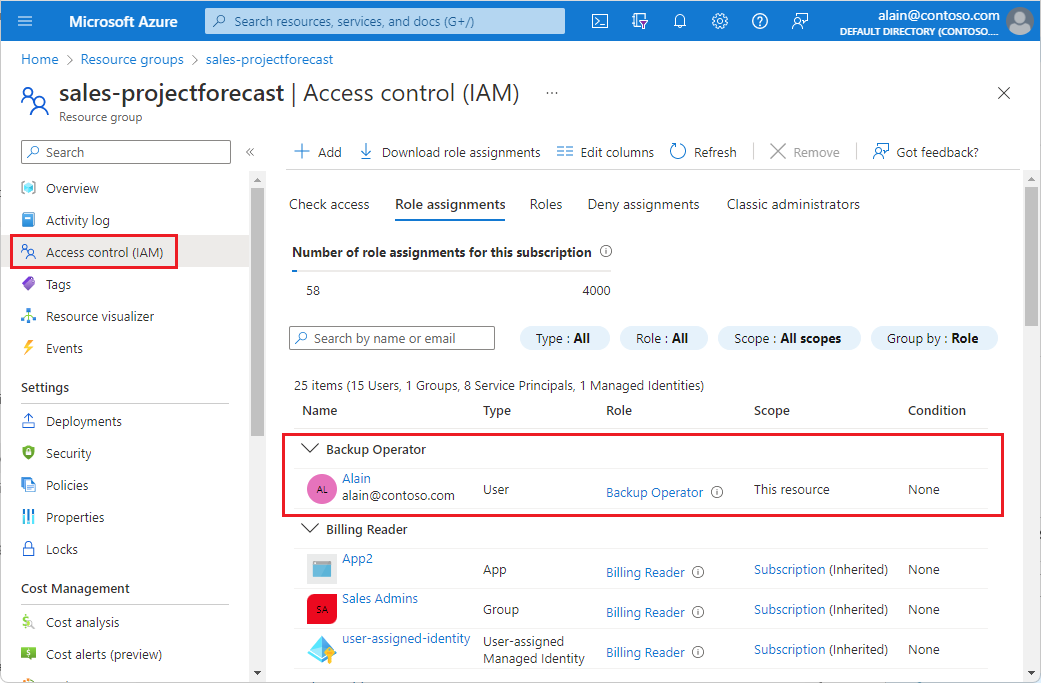

Azure RBAC en Azure Portal

En varias áreas de Azure Portal, verá un panel denominado Control de acceso (IAM), también conocido como administración de identidad y acceso. En este panel puede ver quién tiene acceso a dicha área y su rol. Con este mismo panel, puede conceder o quitar el acceso.

A continuación se muestra un ejemplo del panel Control de acceso (IAM) para un grupo de recursos. En este ejemplo, Alain tiene asignado el rol Operador de copias de seguridad en este grupo de recursos.

¿Cómo funciona Azure RBAC?

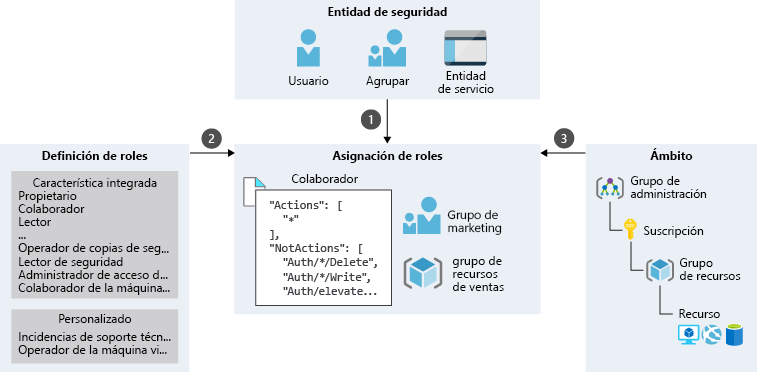

Puede controlar el acceso a los recursos mediante Azure RBAC mediante la creación de asignaciones de roles, que controlan cómo se aplican los permisos. Para crear una asignación de roles, se necesitan tres elementos: una entidad de seguridad, una definición de roles y un ámbito. Puede pensar en estos elementos como "quién", "qué" y "dónde".

1. Entidad de seguridad (quién)

Una entidad de seguridad es simplemente un nombre extravagante para un usuario, un grupo o una aplicación a los que quiere conceder acceso.

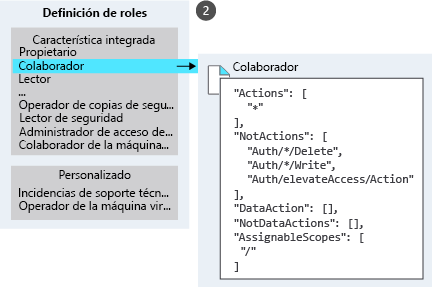

2. Definición de roles (lo que puede hacer)

Una definición de roles es una recopilación de permisos. A veces, se denomina rol simplemente. Una definición de rol enumera los permisos que puede realizar el rol, como leer, escribir y eliminar. Los roles pueden ser generales, como Propietario, o bien específicos, como Colaborador de máquina virtual.

Azure incluye varios roles integrados que puede usar. Aquí se enumeran cuatros roles integrados fundamentales:

- Propietario: tiene acceso total a todos los recursos, incluido el derecho a delegar este acceso a otros

- Colaborador: puede crear y administrar todos los tipos de recursos de Azure pero no puede conceder acceso a otros

- Lector: puede ver los recursos existentes de Azure

- Administrador de acceso de usuario: permite administrar el acceso de los usuarios a los recursos de Azure

Si los roles integrados no cumplen las necesidades específicas de su organización, puede crear sus propios roles personalizados.

3. Ámbito (dónde)

Ámbito es el nivel al que se aplica el acceso. Esto resulta útil si desea convertir a alguien en colaborador del sitio web, pero solo para un grupo de recursos.

En Azure, puede especificar un ámbito en varios niveles: grupo de administración, suscripción, grupo de recursos o recurso. Los ámbitos se estructuran en una relación de elementos primarios y secundarios. Si otorga acceso a un ámbito primario, esos permisos se heredan en los ámbitos secundarios. Por ejemplo, si asigna el rol Colaborador a un grupo en el ámbito de la suscripción, todos los grupos de recursos y recursos de la suscripción heredarán dicho rol.

Asignación de roles

Cuando haya determinado el quién, qué y dónde, puede combinar estos elementos para conceder acceso. Una asignación de roles es el proceso de enlazar un rol a una entidad de servicio en un ámbito determinado con el fin de conceder acceso. Para conceder acceso, creará una asignación de roles. Para revocar el acceso, quitará una asignación de roles,

En el ejemplo siguiente se muestra cómo al grupo de marketing se le asignó el rol Colaborador en el ámbito del grupo de recursos de ventas.

Azure RBAC es un modelo de permiso

Azure RBAC es un modelo de permiso. lo que significa que, cuando se le asigna un rol, Azure RBAC le permite realizar determinadas acciones, como leer, escribir o eliminar. Por tanto, si una asignación de roles concede permisos de lectura a un grupo de recursos y otra asignación de roles concede permisos de escritura al mismo grupo de recursos, tendrá permisos de lectura y escritura en ese grupo de recursos.

Azure RBAC dispone de lo que se conoce como permisos NotActions. Puede usar NotActions para crear un conjunto de permisos no permitidos. El acceso que concede un rol (los permisos efectivos) se calcula restando las operaciones NotActions de las operaciones Actions. Por ejemplo, el rol Colaborador tiene tanto Actions como NotActions. El carácter comodín (*) de Actions indica que puede realizar todas las operaciones en el plano de control. A continuación, reste las siguientes operaciones en NotActions para calcular los permisos efectivos:

- Eliminación de roles y asignaciones de roles

- Creación de roles y asignaciones de roles

- Concesión al autor de llamada de acceso de administrador al acceso de usuarios en el ámbito de inquilinos

- Creación o actualización de los artefactos de plano técnico

- Eliminación de los artefactos de plano técnico