Uso de grupos de seguridad de red para controlar el acceso a la red

Como parte del proyecto para migrar el sistema de ERP a Azure debe asegurarse de que los servidores tengan el aislamiento adecuado, de manera que solo los sistemas permitidos puedan realizar conexiones de red. Por ejemplo, tiene servidores de bases de datos que almacenan datos de la aplicación de ERP. Quiere evitar que sistemas prohibidos se comuniquen con los servidores a través de la red, al tiempo que permite a los servidores de aplicaciones comunicarse con los servidores de bases de datos.

Grupos de seguridad de red

Los grupos de seguridad de red filtran el tráfico de red hacia y desde recursos de Azure. También contienen reglas de seguridad que se configuran para permitir o denegar el tráfico entrante y saliente. Puede usar grupos de seguridad de red para filtrar el tráfico entre máquinas virtuales o subredes, tanto dentro de una red virtual como desde Internet.

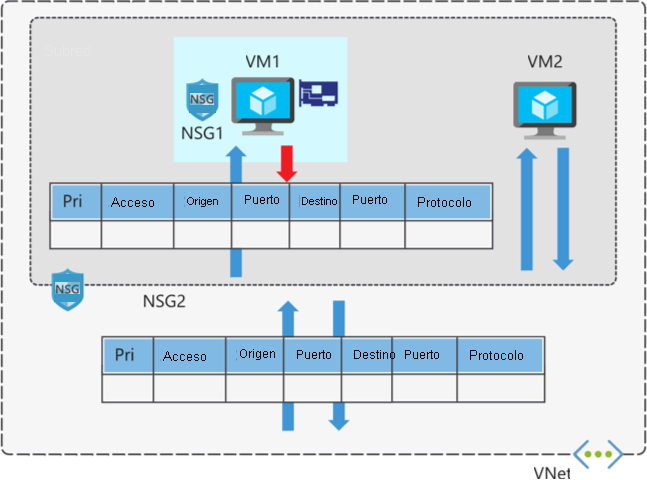

Asignación y evaluación de grupos de seguridad de red

Los grupos de seguridad de red se asignan a una interfaz de red o una subred. Al asignar un grupo de seguridad de red a una subred, las reglas se aplican a todas las interfaces de red de esa subred. Puede restringir aún más el tráfico si asocia un grupo de seguridad de red a la interfaz de red de una máquina virtual.

Al aplicar grupos de seguridad de red a una subred y a una interfaz de subred, cada grupo de seguridad de red se evalúa por separado. El tráfico entrante primero lo evalúa el grupo de seguridad de red aplicado a la subred y, después, el grupo de seguridad de red aplicado a la interfaz de red. A la inversa, el grupo de seguridad de red aplicado a la interfaz de red es el primero en evaluar el tráfico que sale de una máquina virtual, y luego lo hace el grupo de seguridad de red aplicado a la subred.

Aplicar un grupo de seguridad de red a una subred, en lugar de interfaces de red individuales, puede reducir los esfuerzos de administración. Este enfoque también garantiza que todas las máquinas virtuales dentro de la subred especificada estén protegidas con el mismo conjunto de reglas.

Cada interfaz de red y subred puede tener un grupo de seguridad de red aplicado. Los grupos de seguridad de red admiten TCP (protocolo de control de transmisión), UDP (protocolo de datagramas de usuario) e ICMP (protocolo de mensajes de control de Internet) y funcionan en el nivel 4 del modelo de OSI (interconexión de sistemas abiertos).

En este escenario de la empresa manufacturera, los grupos de seguridad de red pueden ayudarle a proteger la red. Puede controlar qué equipos se pueden conectar a los servidores de aplicaciones. Puede configurar el grupo de seguridad de red para que solo un rango concreto de direcciones IP pueda conectarse a los servidores. Esto se puede bloquear incluso más si solo se permite el acceso a o desde puertos específicos o direcciones IP individuales. Estas reglas se pueden aplicar a dispositivos que se conectan de forma remota desde redes locales o entre recursos de Azure.

Reglas de seguridad

Un grupo de seguridad de red contiene una o varias reglas de seguridad. Puede configurar las reglas de seguridad para permitir o denegar el tráfico.

Las reglas tienen varias propiedades:

| Propiedad | Explicación |

|---|---|

| Nombre | Un nombre único dentro del grupo de seguridad de red |

| Priority | Número comprendido entre 100 y 4096 |

| Origen y destino | Cualquiera, una dirección IP individual, un bloque de enrutamiento entre dominios sin clases (CIDR) (10.0.0.0/24, por ejemplo), una etiqueta de servicio o un grupo de seguridad de aplicaciones |

| Protocolo | TCP, UDP o cualquiera |

| Direction | Si la regla se aplica al tráfico entrante o al saliente |

| Intervalo de puertos | Un puerto individual o un intervalo de puertos |

| Acción | Permitir o denegar el tráfico |

Las reglas de seguridad del grupo de seguridad de red se evalúan por prioridad. Usan la información de tupla de cinco elementos (origen, puerto de origen, destino, puerto de destino y protocolo) para permitir o denegar el tráfico. Cuando las condiciones de una regla coinciden con la configuración del dispositivo, se detiene el procesamiento de la regla.

Por ejemplo, imagine que la empresa ha creado una regla de seguridad para permitir el tráfico entrante en el puerto 3389 (RDP) a los servidores web con una prioridad de 200. Después imagine que otro administrador ha creado una regla para denegar el tráfico entrante en el puerto 3389, con una prioridad de 150. La regla de denegación tiene precedencia porque se procesa primero. La regla con prioridad 150 se procesa antes que la regla con prioridad 200.

Con los grupos de seguridad de red, las conexiones tienen estado. El tráfico de retorno se permite de forma automática para la misma sesión TCP/UDP. Por ejemplo, una regla de entrada que permite el tráfico en el puerto 80 también permite que la máquina virtual responda a la solicitud (normalmente en un puerto efímero). No se necesita una regla de salida correspondiente.

Respecto al sistema de ERP, los servidores web de la aplicación de ERP se conectan a los servidores de bases de datos que se encuentran en sus propias subredes. Puede aplicar reglas de seguridad para indicar que la única comunicación permitida desde los servidores web a los de bases de datos sea el puerto 1433 para las comunicaciones de bases de datos de SQL Server. Se denegará el resto del tráfico a los servidores de bases de datos.

Reglas de seguridad predeterminadas

Cuando sea crea un grupo de seguridad de red, Azure crea varias reglas predeterminadas. Estas reglas predeterminadas no se pueden modificar, pero se pueden reemplazar por reglas propias. Estas reglas predeterminadas permiten la conectividad dentro de una red virtual y de los equilibradores de carga de Azure. También permiten la comunicación saliente a Internet y denegar el tráfico entrante desde Internet.

Las reglas predeterminadas para el tráfico de entrada son las siguientes:

| Prioridad | Nombre de la regla | Descripción |

|---|---|---|

| 65000 | AllowVnetInbound | Permitir el tráfico de entrada procedente de todas las máquinas virtuales a cualquier máquina virtual de la red virtual |

| 65001 | AllowAzureLoadBalancerInbound | Permitir el tráfico desde el equilibrador de carga predeterminado a cualquier máquina virtual dentro de la subred |

| 65500 | DenyAllInBound | Denegar el tráfico desde cualquier origen externo a cualquiera de las máquinas virtuales |

Las reglas predeterminadas para el tráfico de salida son las siguientes:

| Prioridad | Nombre de la regla | Descripción |

|---|---|---|

| 65000 | AllowVnetOutbound | Permitir el tráfico de salida desde cualquier máquina virtual a cualquier máquina virtual dentro de la red virtual |

| 65001 | AllowInternetOutbound | Permitir el tráfico saliente a Internet desde cualquier máquina virtual |

| 65500 | DenyAllOutBound | Denegar el tráfico desde cualquier máquina virtual interna al sistema situado fuera de la red virtual |

Reglas de seguridad aumentada

Las reglas de seguridad aumentada se pueden usar para los grupos de seguridad de red con el fin de simplificar la administración de un gran número de reglas. Las reglas de seguridad aumentada también son útiles cuando es necesario implementar conjuntos de reglas de red más complejos. Las reglas aumentadas permiten agregar las opciones siguientes en una sola regla de seguridad:

- Varias direcciones IP

- Varios puertos

- Etiquetas de servicio

- Grupos de seguridad de aplicaciones

Imagine que su empresa quiere restringir el acceso a los recursos del centro de datos, repartidos en varios intervalos de direcciones de red. Con las reglas aumentadas, puede agregar todos estos intervalos en una única regla, lo que reduce la sobrecarga administrativa y la complejidad en los grupos de seguridad de red.

Etiquetas de servicio

Las etiquetas de servicio se pueden usar para simplificar todavía más la seguridad de los grupos de seguridad de red. Puede permitir o denegar el tráfico a un servicio de Azure específico, ya sea de forma global o por regiones.

Las etiquetas de servicio simplifican la seguridad de las máquinas virtuales y las redes virtuales de Azure, ya que permiten restringir el acceso por recursos o servicios. Las etiquetas de servicio representan un grupo de direcciones IP y ayudan a simplificar la configuración de las reglas de seguridad. Para los recursos que se pueden especificar mediante una etiqueta, no es necesario conocer los detalles del puerto o la dirección IP.

Puede restringir el acceso a muchos servicios. Microsoft administra las etiquetas de servicio, lo cual significa que no puede crear las suyas propias. Algunos ejemplos de etiquetas:

- VirtualNetwork: Representa todas las direcciones de red virtual en cualquier lugar en Azure, y en la red local si usa conectividad híbrida.

- AzureLoadBalancer: Denota el equilibrador de carga de la infraestructura de Azure. La etiqueta se traduce en la dirección IP virtual del host (168.63.129.16) donde se originan los sondeos de mantenimiento de Azure.

- Internet: Representa todo lo que está fuera de la dirección de red virtual y a lo que se accede de forma pública, incluidos recursos que tienen direcciones IP públicas. Un recurso de este tipo es la característica Web Apps de Azure App Service.

- AzureTrafficManager: Representa la dirección IP de Azure Traffic Manager.

- Almacenamiento: Representa el espacio de direcciones IP de Azure Storage. Puede especificar si se permite o se deniega el tráfico. También puede especificar si solo se permite el acceso a una región específica, pero no puede seleccionar cuentas de almacenamiento individuales.

- SQL: Representa la dirección de los servicios Azure SQL Database, Azure Database for MySQL, Azure Database for PostgreSQL y Azure Synapse Analytics. Puede especificar si se permite o se deniega el tráfico, así como limitarlo a una región específica.

- AppService: Representa prefijos de dirección de Azure App Service.

Grupos de seguridad de aplicaciones

Los grupos de seguridad de aplicaciones permiten configurar la seguridad de red de los recursos que se usan en aplicaciones específicas. Puede agrupar las máquinas virtuales de forma lógica, con independencia de su dirección IP o asignación de subred.

Puede usar grupos de seguridad de aplicaciones dentro de un grupo de seguridad de red para aplicar una regla de seguridad a un grupo de recursos. Es más fácil implementar y escalar verticalmente cargas de trabajo de aplicaciones específicas. Puede agregar una nueva implementación de máquina virtual a uno o más grupos de seguridad de aplicaciones, y esa máquina virtual toma de forma automática las reglas de seguridad de esa carga de trabajo.

Un grupo de seguridad de aplicaciones permite agrupar interfaces de red. Luego se puede usar ese grupo de seguridad de aplicaciones como regla de origen o destino dentro de un grupo de seguridad de red.

Por ejemplo, su empresa tiene muchos servidores front-end en una red virtual. Los servidores web deben ser accesibles a través de los puertos 80 y 8080. Los servidores de bases de datos deben ser accesibles a través del puerto 1433. Las interfaces de red de los servidores web se asignan a un grupo de seguridad de aplicaciones y las interfaces de red de los servidores de bases de datos a otro grupo de seguridad de aplicaciones. Después, crea dos reglas de entrada en el grupo de seguridad de red. Una regla permite el tráfico HTTP a todos los servidores del grupo de seguridad de aplicaciones del servidor web. La otra regla permite el tráfico SQL a todos los servidores del grupo de seguridad de aplicaciones del servidor de bases de datos.

Sin los grupos de seguridad de aplicaciones, tendría que crear una regla independiente para cada máquina virtual. Como alternativa, tendría que agregar un grupo de seguridad de red a una subred y, a continuación, agregar todas las máquinas virtuales a esa subred.

La principal ventaja de los grupos de seguridad de aplicaciones es que facilitan la administración. Puede agregar y quitar interfaces de red en un grupo de seguridad de aplicaciones con facilidad mientras implementa o vuelve a implementar servidores de aplicaciones. También puede aplicar de forma dinámica reglas nuevas a un grupo de seguridad de aplicaciones, que después se aplican automáticamente a todas las máquinas virtuales de ese grupo de seguridad de aplicaciones.

Cuándo usar grupos de seguridad de red

Como procedimiento recomendado, siempre debe usar grupos de seguridad de red para ayudar a proteger los recursos de red contra el tráfico no deseado. Los grupos de seguridad de red ofrecen control de acceso pormenorizado sobre el nivel de red, sin la complejidad potencial de establecer reglas de seguridad para cada máquina virtual o red virtual.