Configurar los métodos de autenticación multifactor

Tal como mencionamos anteriormente en el módulo, se recomienda que los usuarios seleccionen más de un método de autenticación en caso de que el principal no esté disponible.

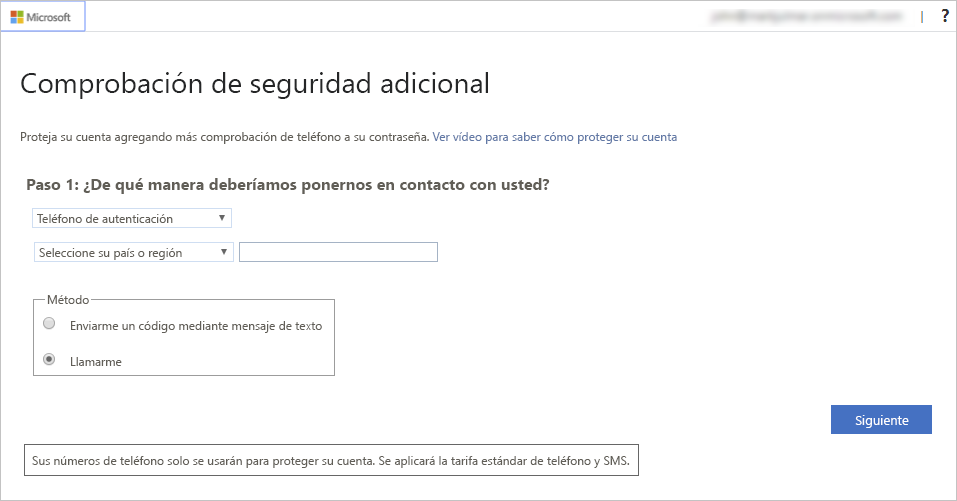

Cuando un usuario inicia sesión por primera vez en un servicio que requiere MFA, se le pide que registre su método de autenticación multifactor preferido, tal como se muestra en la captura de pantalla siguiente:

Sugerencia

Si ha seguido el ejercicio anterior y ha activado MFA para una cuenta y una aplicación, puede intentar acceder a esa aplicación con la cuenta de usuario proporcionada. Debería ver el flujo anterior.

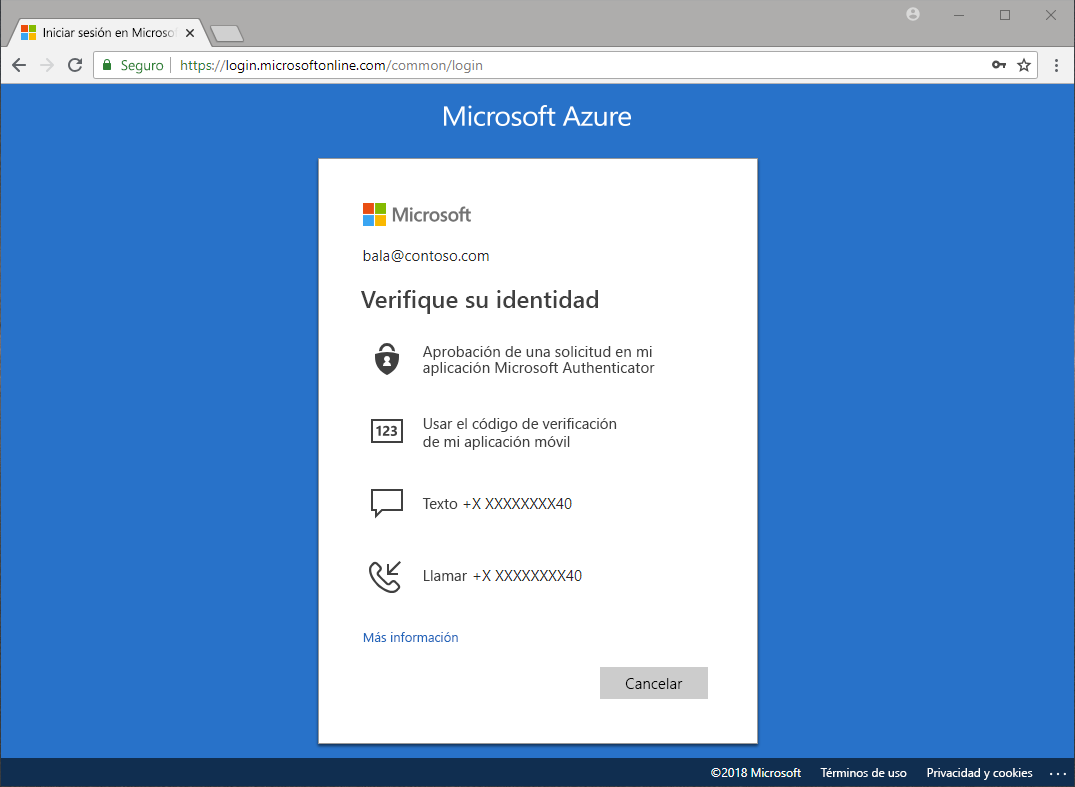

Una vez que se hayan registrado, cada vez que los usuarios inicien sesión en un servicio o una aplicación que requiera MFA, el proceso de inicio de sesión de Azure solicitará la información de autenticación adicional, tal como se muestra en la imagen siguiente:

Métodos de autenticación de Azure

Como ha visto anteriormente, un administrador puede configurar varios métodos de autenticación posibles. Algunos de estos también admiten el autoservicio de restablecimiento de contraseña (SSPR), que permite a los usuarios restablecer su contraseña si proporcionan una segunda forma de autenticación. Puede acoplar este servicio con la autenticación multifactor de Microsoft Entra para facilitar la carga del personal de TI.

En la siguiente tabla se enumeran los métodos de autenticación y los servicios que los pueden usar.

| Método de autenticación | Servicios |

|---|---|

| Contraseña | Autenticación multifactor de Microsoft Entra y SSPR |

| Preguntas de seguridad | SSPR |

| Dirección de correo electrónico | SSPR |

| Windows Hello para empresas | Autenticación multifactor de Microsoft Entra y SSPR |

| Clave de seguridad FIDO2 | Autenticación multifactor de Microsoft Entra y SSPR |

| Aplicación Microsoft Authenticator | Autenticación multifactor de Microsoft Entra y SSPR |

| Token de hardware OATH | Autenticación multifactor de Microsoft Entra y SSPR |

| Token de software OATH | Autenticación multifactor de Microsoft Entra y SSPR |

| Mensaje de texto | Autenticación multifactor de Microsoft Entra y SSPR |

| Llamada de voz | Autenticación multifactor de Microsoft Entra y SSPR |

| Contraseñas de aplicación | Autenticación multifactor de Microsoft Entra en determinados casos |

Contraseña

Este método es el único método que no se puede deshabilitar.

Preguntas de seguridad

Este método solo está disponible para las cuentas no administrativas que usan el autoservicio de restablecimiento de contraseña.

Azure almacena las preguntas de seguridad de forma privada y con seguridad mejorada en un objeto de usuario en el directorio. Solo los usuarios pueden responder a las preguntas y solamente durante el registro. Un administrador no puede leer ni cambiar las preguntas ni las respuestas de un usuario.

Azure proporciona 35 preguntas predefinidas, y todas se traducen y localizan en función de la configuración regional del explorador.

Puede personalizar las preguntas mediante la interfaz administrativa. Azure las muestra en el idioma especificado. La longitud máxima es de 200 caracteres.

Dirección de correo electrónico

Este método solo está disponible en SSPR. Se recomienda evitar el uso de una cuenta de correo electrónico que no requiera la contraseña de Microsoft Entra del usuario para acceder a ella.

Windows Hello para empresas

Windows Hello para empresas proporciona autenticación biométrica confiable y totalmente integrada basada en el reconocimiento facial o la coincidencia de huellas digitales. Windows Hello para empresas, las claves de seguridad FIDO2 y Microsoft Authenticator son soluciones sin contraseña.

Claves de seguridad FIDO2

Las claves de seguridad FIDO2 son un método de autenticación sin contraseña basado en estándares que no permite la suplantación de identidad y que puede venir en cualquier factor de forma. Fast Identity Online (FIDO) es un estándar abierto para la autenticación sin contraseña.

Los usuarios pueden registrarse y luego seleccionar una llave de seguridad de FIDO2 en la interfaz de inicio de sesión como medio principal de autenticación. Estas llaves de seguridad de FIDO2 suelen ser dispositivos USB, pero también pueden usar Bluetooth o NFC.

Las claves de seguridad FIDO2 se pueden usar para iniciar sesión en los dispositivos Windows 10 de Microsoft Entra ID o los dispositivos híbridos unidos a Microsoft Entra. Pueden obtener el inicio de sesión único en sus recursos locales y en la nube. Los usuarios también pueden iniciar sesión en exploradores compatibles.

Aplicación Microsoft Authenticator

Este método está disponible para iOS y Android. Los usuarios pueden registrar su aplicación móvil aquí.

La aplicación Microsoft Authenticator ayuda a evitar el acceso no autorizado a las cuentas. Envía una notificación que ayuda a detener las transacciones fraudulentas en su smartphone o tableta. Los usuarios ven la notificación y confirman o deniegan la solicitud.

Los usuarios pueden utilizar la aplicación Microsoft Authenticator o una de terceros como un token de software para generar un código de verificación de OATH. Después de escribir el nombre de usuario y la contraseña, los usuarios escriben en la pantalla de inicio de sesión el código proporcionado por la aplicación. El código de verificación es una forma adicional de autenticación. Los usuarios también pueden establecer que la aplicación Microsoft Authenticator entregue una notificación de inserción que deben seleccionar y aprobar para iniciar sesión.

Tokens de hardware OATH

OATH es un estándar abierto que especifica cómo generar códigos de contraseña de un solo uso. Microsoft Entra ID admite el uso de tokens OATH-TOTP SHA-1 de la variedad de 30 o 60 segundos. Los clientes pueden obtener estos tokens a través del proveedor que elijan. Las claves secretas se limitan a 128 caracteres lo que puede no ser compatible con todos los tokens.

Tokens de software OATH

Los tokens de software OATH suelen ser aplicaciones, como la aplicación Microsoft Authenticator y otras aplicaciones de autenticador. Microsoft Entra ID genera la clave secreta o valor de inicialización, que se introduce en la aplicación y se usa para generar cada OTP.

Mensaje de texto

Azure envía un código de verificación a un teléfono móvil mediante SMS. El usuario debe escribir el código en el explorador dentro de un período de tiempo específico para continuar.

Llamada de voz

Azure usa un sistema de voz automatizado para llamar al número y el propietario usa el teclado para confirmar la autenticación. Esta opción no está disponible para el nivel gratis o de evaluación de Microsoft Entra.

Contraseña de aplicación

Algunas aplicaciones que no son exploradores no admiten la autenticación multifactor de Microsoft Entra. Si los usuarios están habilitados para la autenticación multifactor de Microsoft Entra e intentan utilizar aplicaciones que no son de explorador, no podrán autenticarse. La contraseña de aplicación permite a los usuarios continuar con la autenticación.

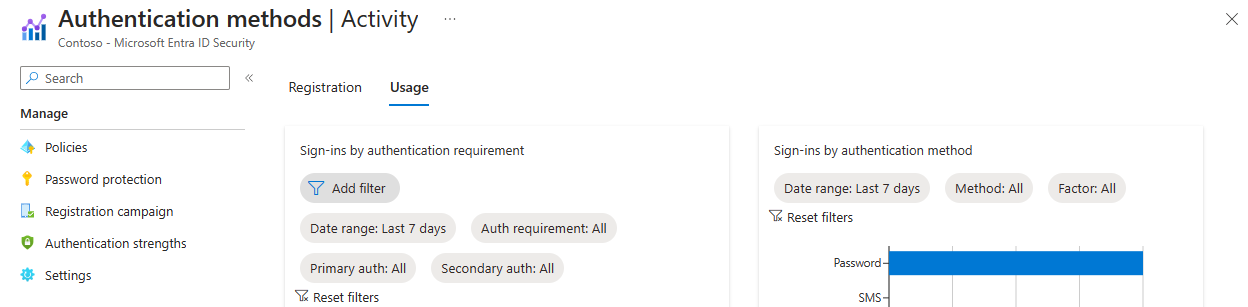

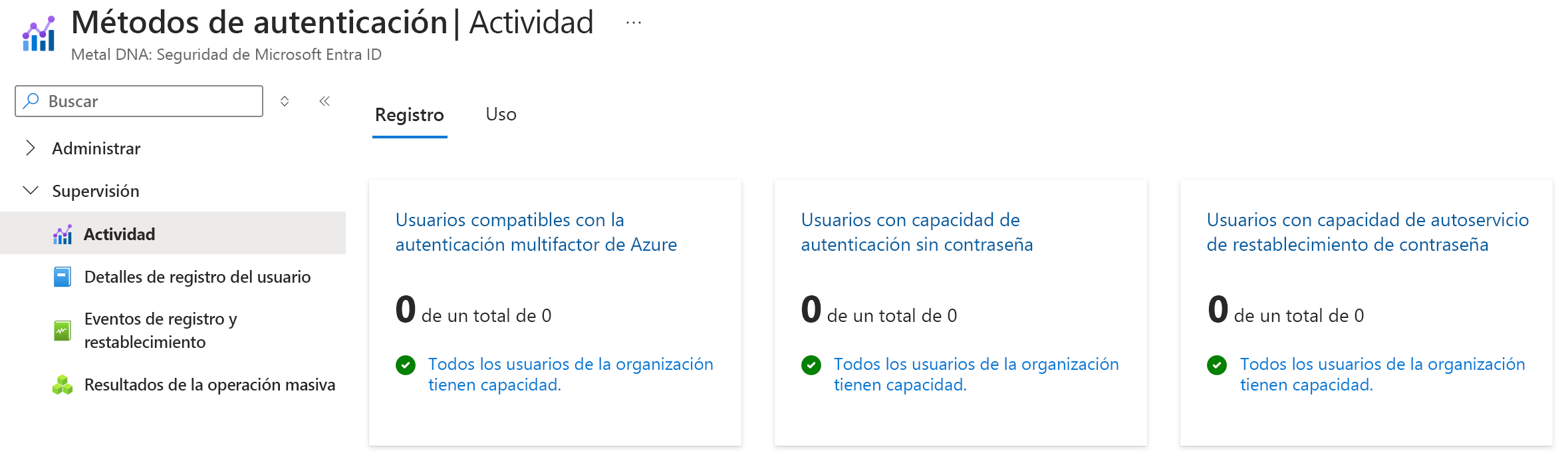

Supervisión de la adopción

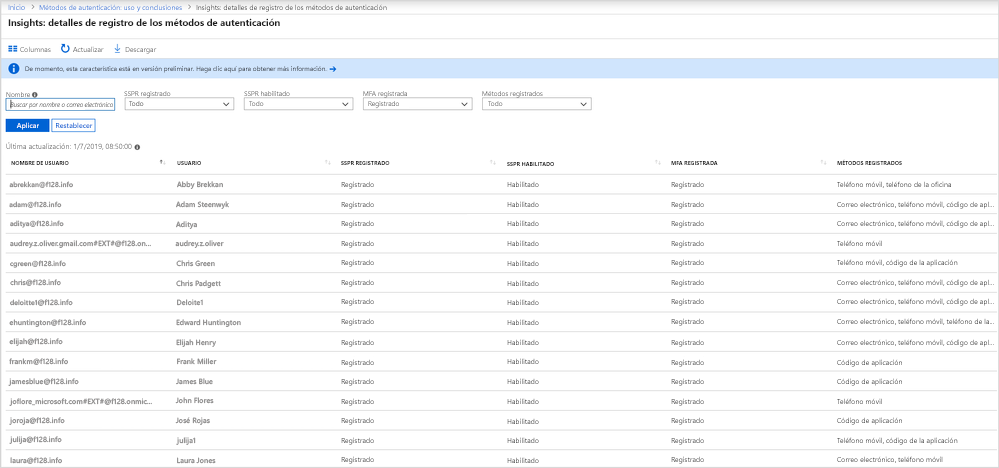

Microsoft Entra ID incluye una vista de información de Uso y conclusiones en la sección Supervisión, donde puede supervisar la actividad de los métodos de autenticación. Desde aquí puede ver la adopción de MFA y SSPR:

Además de los números de registro generales, también puede ver los registros correctos y con error por método de autenticación. Esto le permite comprender qué métodos de autenticación registran los usuarios con más frecuencia y cuáles son fáciles de registrar. Estos datos se calculan usando los últimos 30 días de registros de auditoría de las experiencias combinadas de registro de información de seguridad y de SSPR.

Puede explorar en profundidad y ver la información de auditoría de registro más reciente para cada usuario si hace clic en el gráfico.

También puede obtener más información sobre el uso de SSPR en la organización a través de la pestaña Uso de la vista principal, tal como se muestra en la imagen siguiente: