Ejercicio: Habilitación de la autenticación multifactor de Microsoft Entra

Vea los pasos básicos necesarios para configurar y habilitar la autenticación multifactor de Microsoft Entra mediante directivas condicionales. Recuerde que una implementación real requiere una planificación adecuada. Asegúrese de consultar los vínculos de documentación que se incluyen al final de este módulo antes de habilitar MFA en sus entornos.

Importante

Necesita Microsoft Entra ID P1 o P2 para este ejercicio. Puede usar una versión de evaluación gratuita de 30 días para probar esta característica, o bien lea las instrucciones siguientes para entender el flujo.

Configurar las opciones de autenticación multifactor

Inicie sesión en Azure Portal con una cuenta de administrador global.

Busque Microsoft Entra ID y vaya al panel de Microsoft Entra ID.

Seleccione Seguridad en el menú de la izquierda.

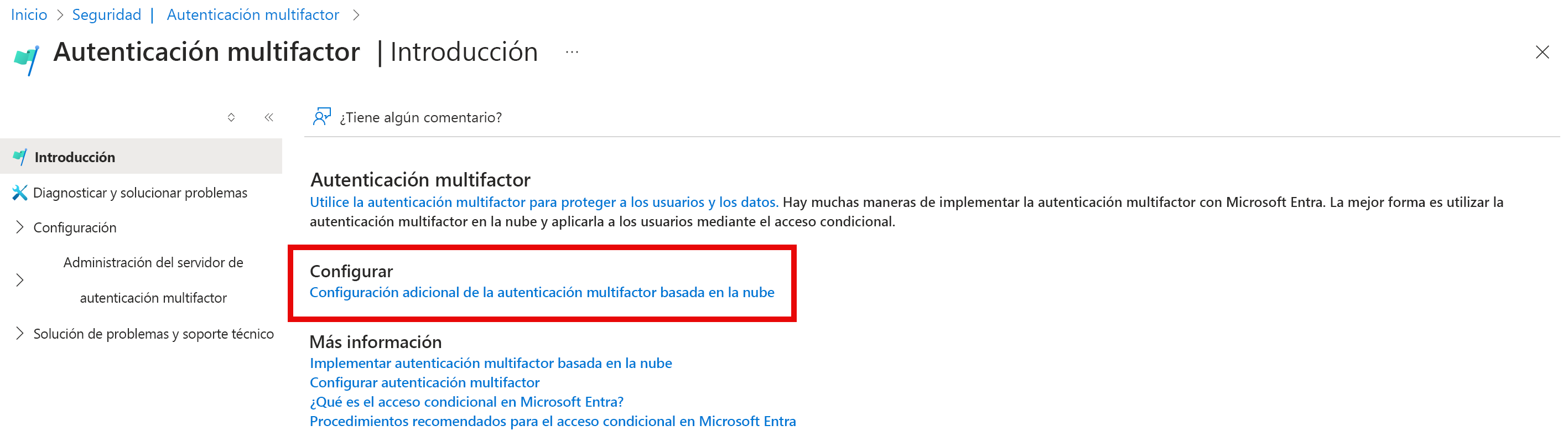

En el menú Administrar, seleccione Autenticación multifactor. Aquí se proporcionan opciones para la autenticación multifactor.

En Configurar, seleccione Configuración adicional de la autenticación multifactor basada en la nube. En la página resultante, puede ver todas las opciones de MFA de Azure en Configuración del servicio.

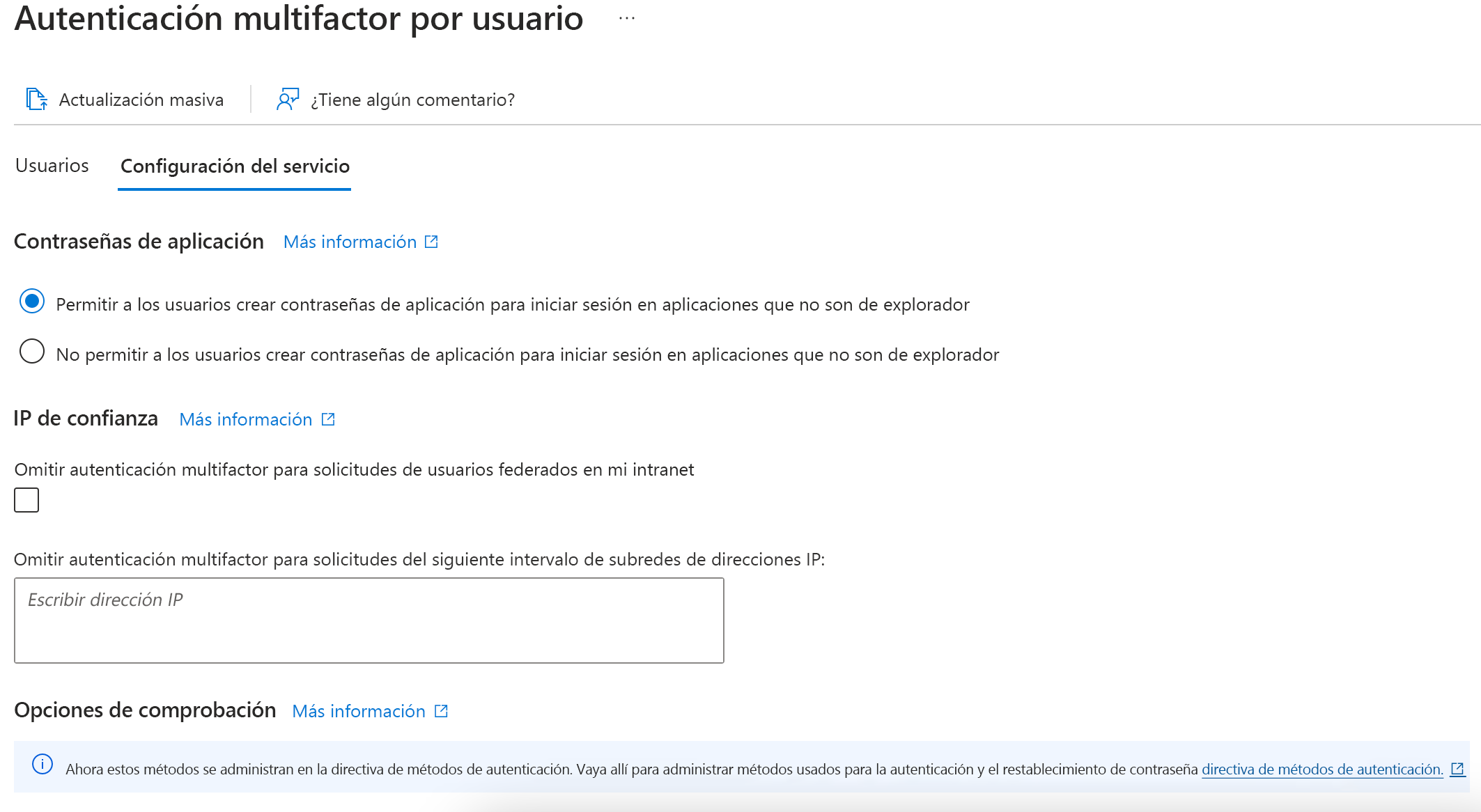

Puede habilitar o deshabilitar aquí las contraseñas de aplicación, que permiten a los usuarios crear contraseñas de cuenta únicas para las aplicaciones que no admiten la autenticación multifactor. Esta característica permite que el usuario se autentique con su identidad de Microsoft Entra mediante otra contraseña específica para esa aplicación.

Configuración de reglas de acceso condicional para MFA

A continuación vea cómo configurar reglas de directivas de acceso condicional que apliquen MFA a los usuarios invitados que accedan a aplicaciones específicas en la red.

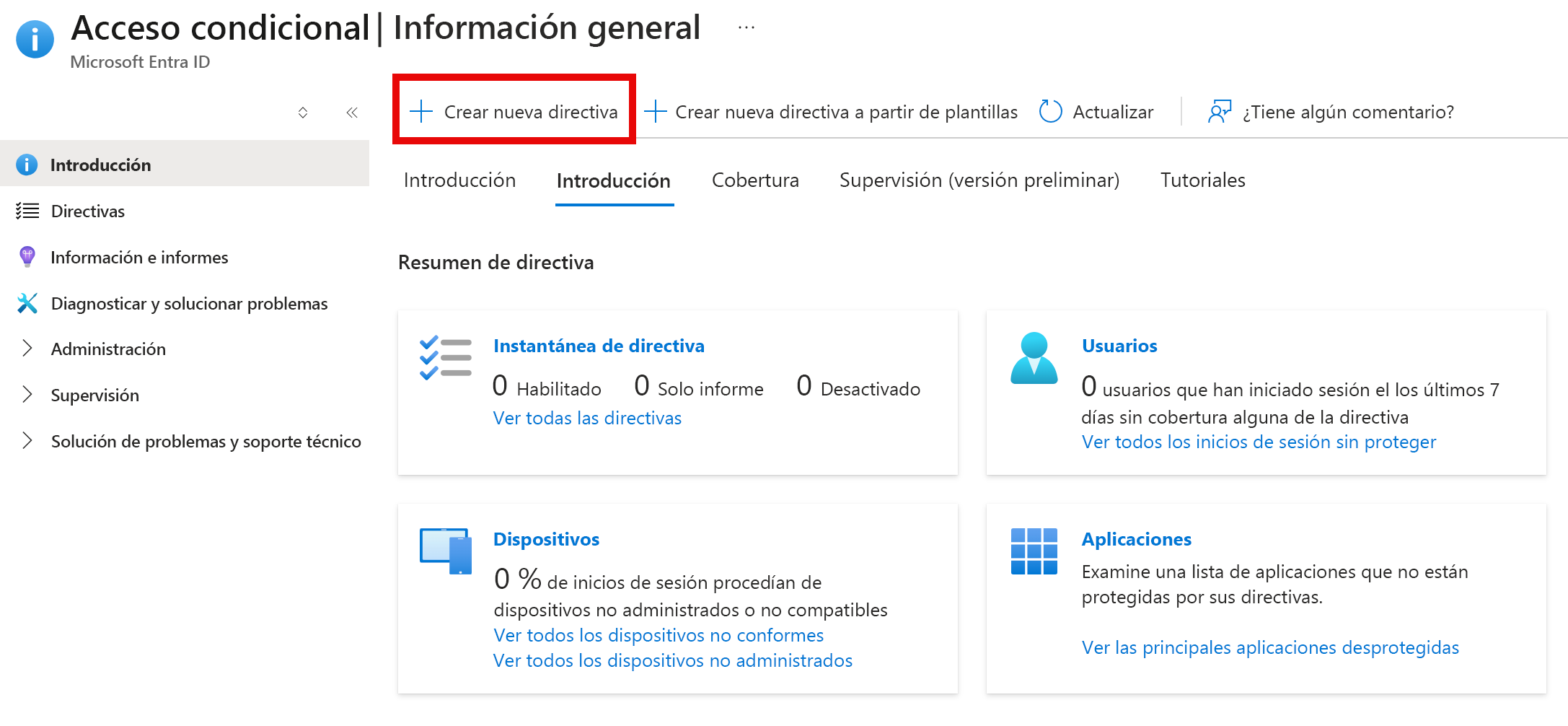

Vuelva a Azure Portal y seleccione Microsoft Entra ID>Seguridad>Acceso condicional.

Seleccione Crear nueva directiva en el menú superior.

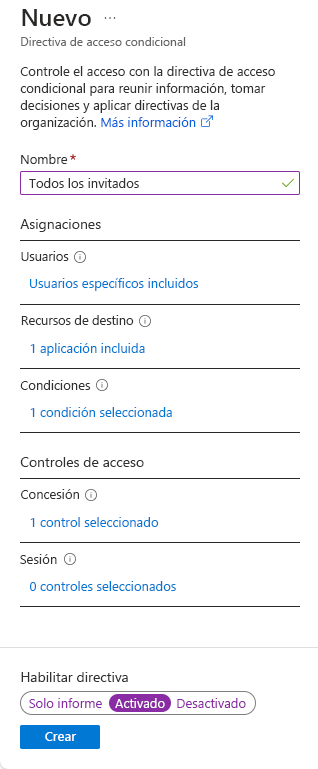

Asigne un nombre a la directiva, por ejemplo, Todos los invitados.

En Usuarios, seleccione 0 usuarios y grupos seleccionados.

- En Incluir, elija Seleccionar usuarios y grupos.

- Seleccione los usuarios y grupos y elija Seleccionar.

En Recursos de destino, seleccione No se ha seleccionado ningún recurso de destino.

- Seleccione Aplicaciones en la nube.

- En Incluir, elija Seleccionar aplicaciones.

- En Seleccionar, elija Ninguno. Seleccione aplicaciones en las opciones de la derecha y elija Seleccionar.

En Condiciones, seleccione 0 condiciones seleccionadas.

- En Ubicaciones, seleccione No configurado.

- En Configurar, seleccione Sí y elija Cualquier ubicación.

En Conceder, seleccione 0 controles seleccionados.

- Asegúrese de que la opción Conceder acceso está seleccionada.

- Seleccione Requerir autenticación multifactor y elija Seleccionar. Esta opción aplica MFA.

Establezca Habilitar directiva en Activado y elija Crear.

Ahora la autenticación multifactor está habilitada para las aplicaciones seleccionadas. La próxima vez que un usuario o un invitado intente iniciar sesión en esa aplicación, se le pedirá que se registre para MFA.