Ejercicio: Enrutamiento del tráfico de red a través de Azure Firewall

En el ejercicio anterior, ha implementado Azure Firewall. Ahora, deberá enrutar todo el tráfico de red por medio del firewall y filtrar el tráfico mediante reglas de firewall. Cuando haya terminado, Azure Firewall protegerá el tráfico de red saliente para Azure Virtual Desktop.

Enrutamiento de todo el tráfico a través del firewall

Para la subred que el grupo de hosts usa, configure la ruta predeterminada de salida para que pase por el firewall. Deberá completar estos tres pasos:

- Cree una tabla de rutas en el mismo grupo de recursos que las máquinas virtuales y el firewall del grupo de hosts.

- Asocie la tabla de rutas a la subred que usan las máquinas virtuales del grupo de hosts.

- En la tabla de rutas, agregue la ruta al firewall.

Después de completar los pasos, todo el tráfico se enrutará a Azure Firewall.

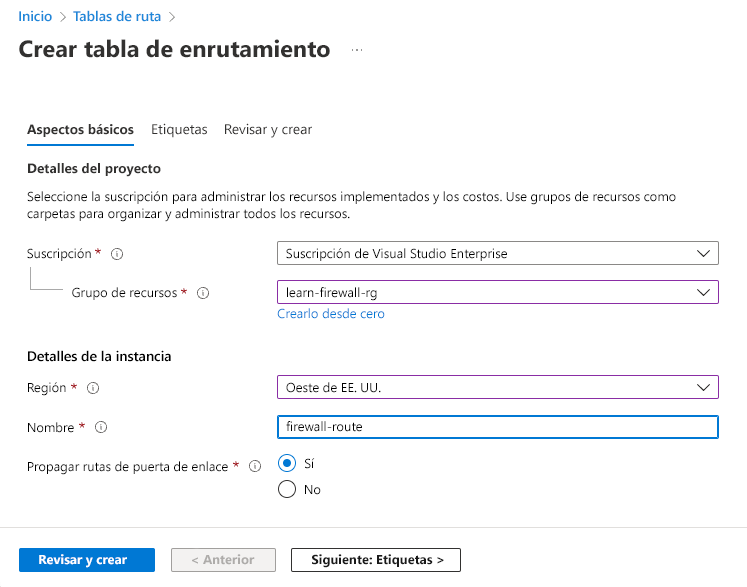

Creación de una tabla de rutas

En primer lugar, cree una tabla de rutas denominada firewall-route.

En Azure Portal, busque y seleccione Tablas de rutas.

Seleccione + Create (+ Crear).

Use los valores siguientes:

Campo Value Suscripción Su suscripción Resource group learn-firewall-rg Region Seleccione la misma ubicación que usó anteriormente. Nombre firewall-route

Seleccione Revisar y crear>Crear.

Una vez finalizada la implementación, seleccione Ir al recurso.

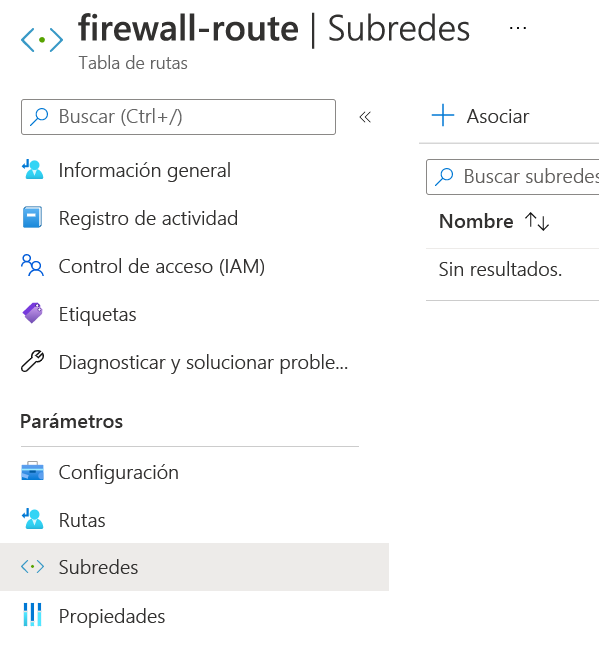

Asociación de la tabla de rutas a la subred de la carga de trabajo

Ahora, asocie firewall-route a la subred del grupo de hosts.

En firewall-route, en Configuración, seleccione Subredes.

Seleccione + Asociar.

Seleccione los valores siguientes:

Campo Value Virtual network hostVNet Subnet hostSubnet Seleccione Aceptar y espere a que se agregue la asociación.

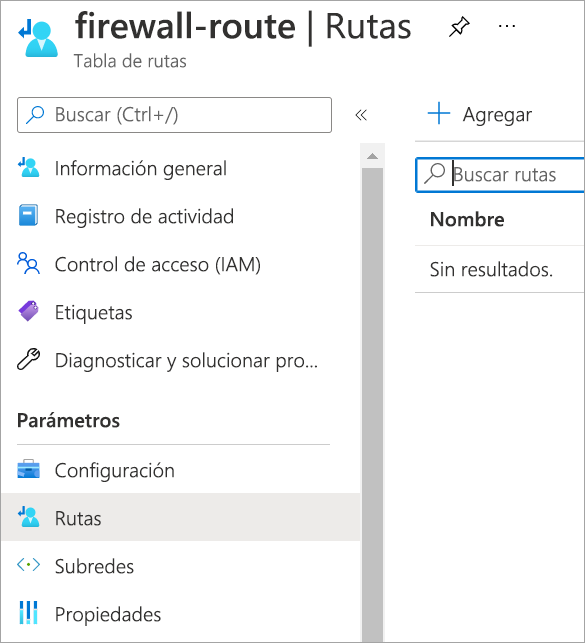

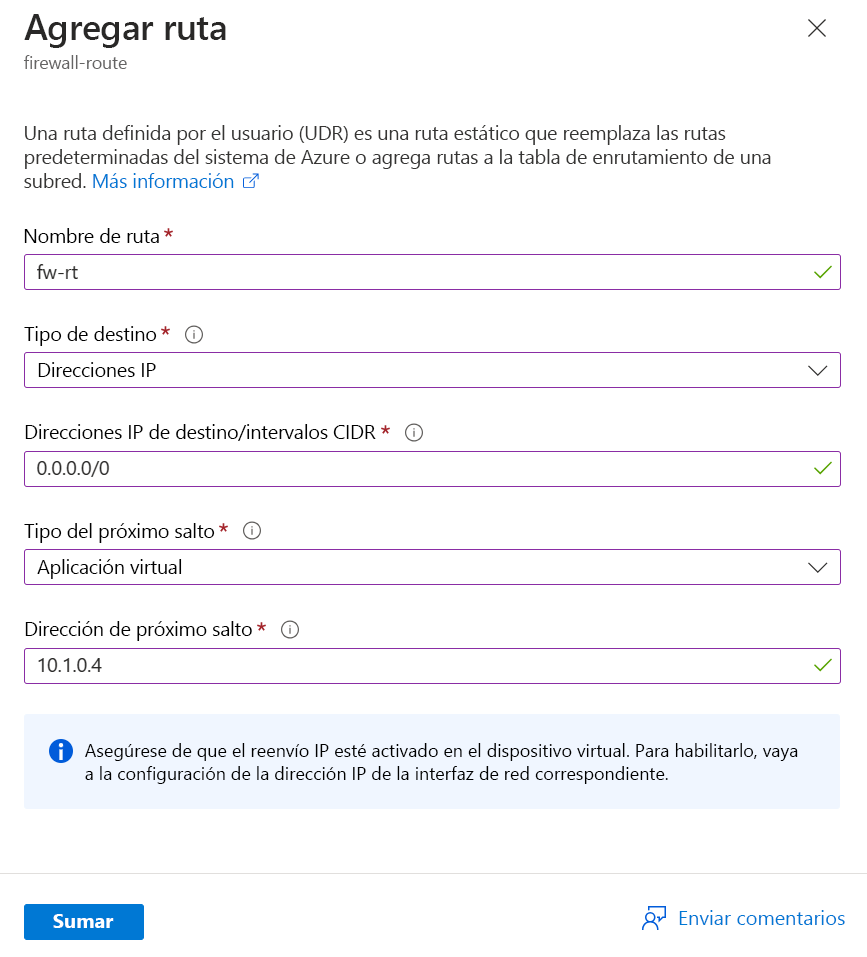

Adición de la ruta a la tabla de rutas

El último paso consiste en agregar una ruta a Azure Firewall en la tabla de rutas. Después de completar este paso, todo el tráfico de red de la red virtual del grupo de hosts se enrutará a través de Azure Firewall.

En Configuración, seleccione Rutas.

Seleccione + Agregar.

Escriba los siguientes valores:

Campo Value Nombre de ruta fw-rt Tipo de destino Direcciones IP Intervalos de direcciones IP de destino y CIDR 0.0.0.0/0 Tipo de próximo salto Aplicación virtual Siguiente dirección de salto Pegue la dirección IP privada de firewall de la unidad del ejercicio anterior. Lo encontrará en la página Firewall; aparece como IP privada del direwall.

Seleccione Agregar.

Cree una colección de reglas de aplicación

De forma predeterminada, el firewall deniega el acceso a todo, por lo que debe configurar las condiciones en las que se permite el tráfico a través del firewall.

Cree una colección de reglas de aplicación con reglas que permitan que Azure Virtual Desktop acceda a varios nombres de dominio completos (FQDN).

En Azure Portal, busque y seleccione Firewalls.

Seleccione el firewall learn-fw.

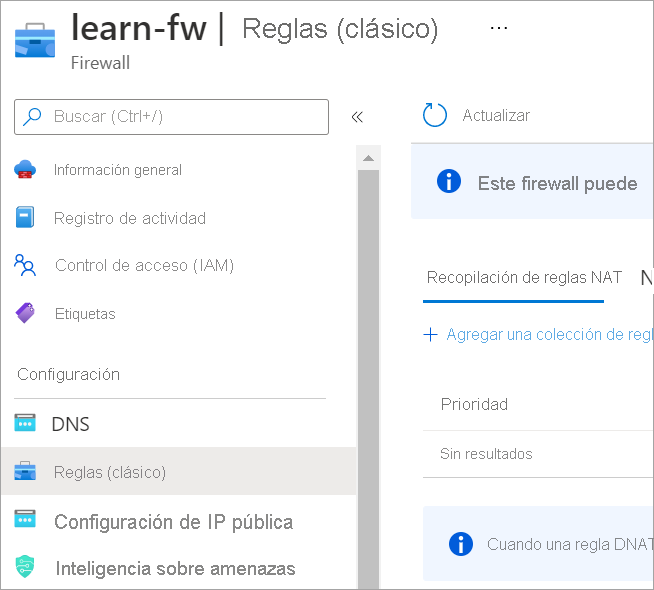

En Configuración, seleccione Rules (classic) [Reglas (clásico)].

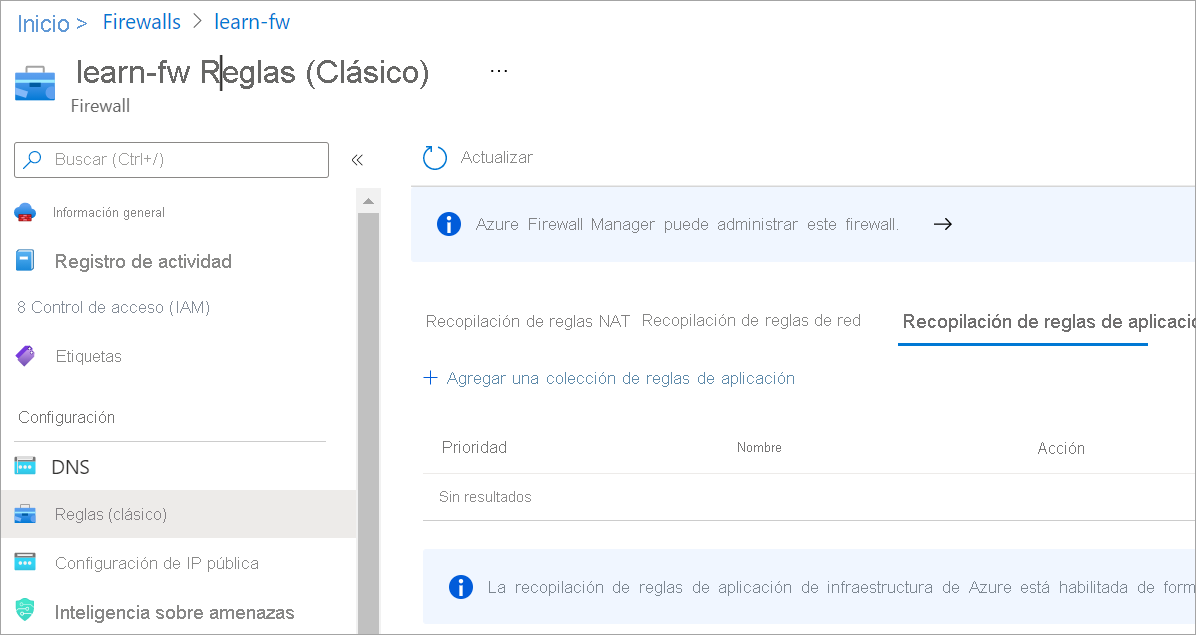

Seleccione la pestaña Recopilación de reglas de aplicación y, luego, Agregar una colección de reglas de aplicación.

Escriba la información siguiente:

Campo Valor Nombre app-coll01 Prioridad 200 Acción Allow En Reglas, en la sección Etiquetas de FQDN, especifique la siguiente información:

Campo Valor Nombre allow-virtual-desktop Tipo de origen Dirección IP Source Espacio de direcciones para hostVNet; por ejemplo, 10.0.0.0/16 Etiquetas FQDN Windows Virtual Desktop En Reglas, en la sección Target FQDNs (FQDN de destino), especifique la siguiente información:

Campo Valor Nombre allow-storage-service-bus-accounts Tipo de origen Dirección IP Source Espacio de direcciones para hostVNet; por ejemplo, 10.0.0.0/16 Protocolo:Puerto https FQDN de destino *xt.blob.core.windows.net,*eh.servicebus.windows.net,*xt.table.core.windows.netCuando haya terminado, el formulario será similar al de la siguiente imagen:

Seleccione Agregar.

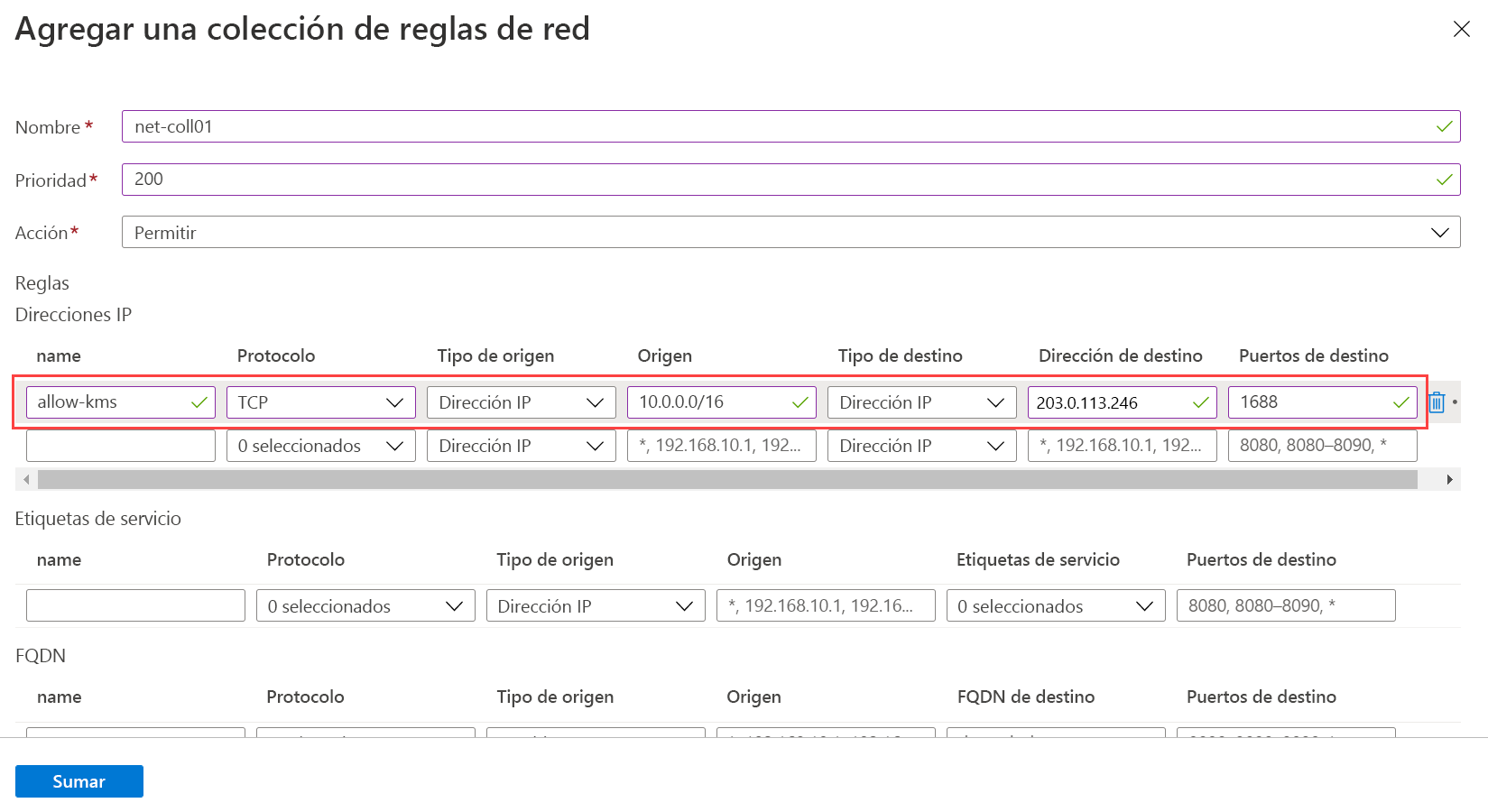

Creación de una colección de reglas de red

Supongamos que nuestro escenario utiliza Microsoft Entra Domain Services (Servicios de dominio de Microsoft Entra), por lo que no es necesario crear una regla de red para permitir DNS. Sin embargo, necesitará crear una regla para permitir el tráfico desde las máquinas virtuales de Azure Virtual Desktop hasta el servicio de activación de Windows. Para que nuestra regla de red permita Servicio de administración de claves (KMS), use la dirección IP de destino del servidor de KMS para la nube global de Azure.

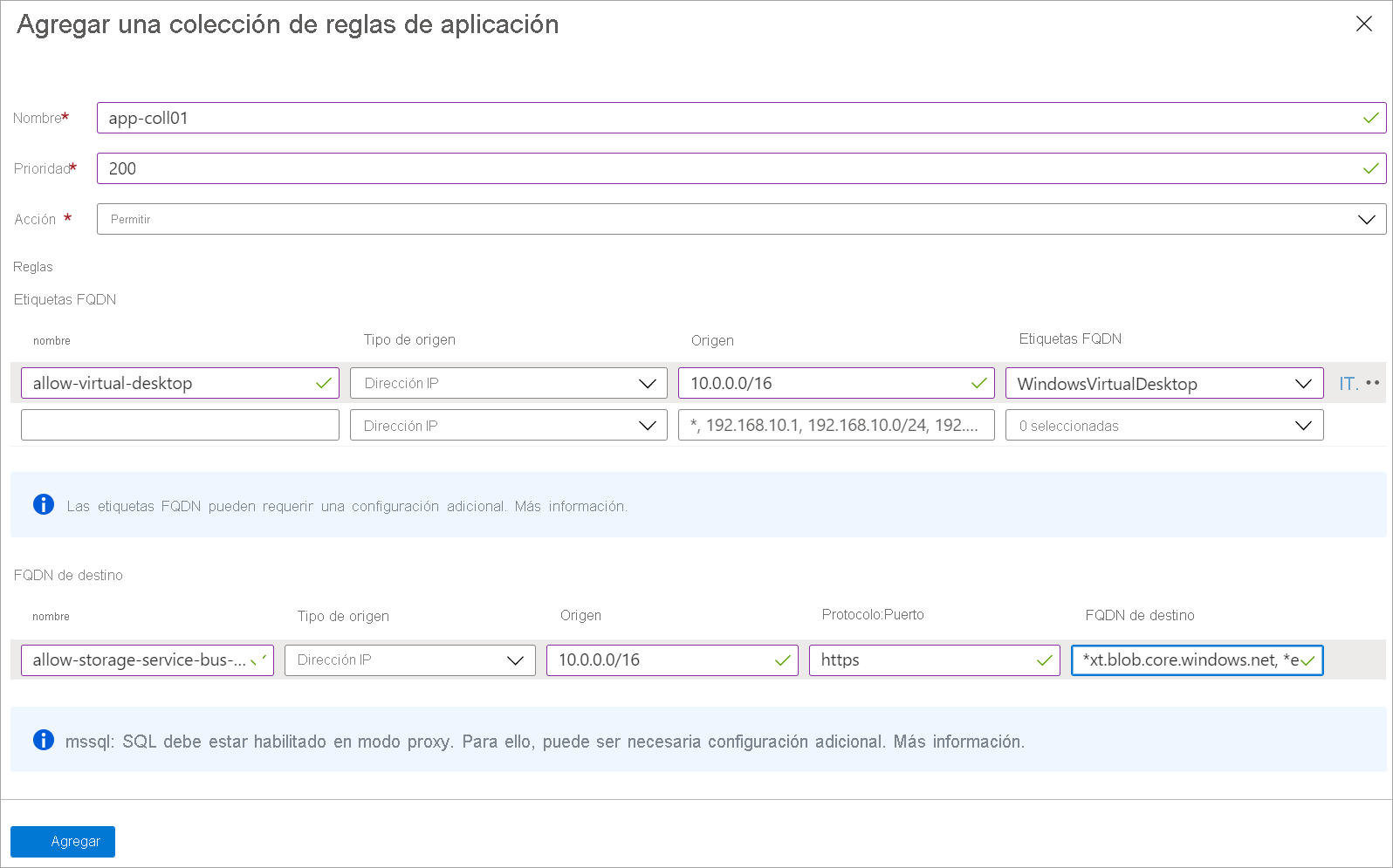

En learn-fw>Rules (classic) [Reglas (clásico)], seleccione Recopilación de reglas de red.

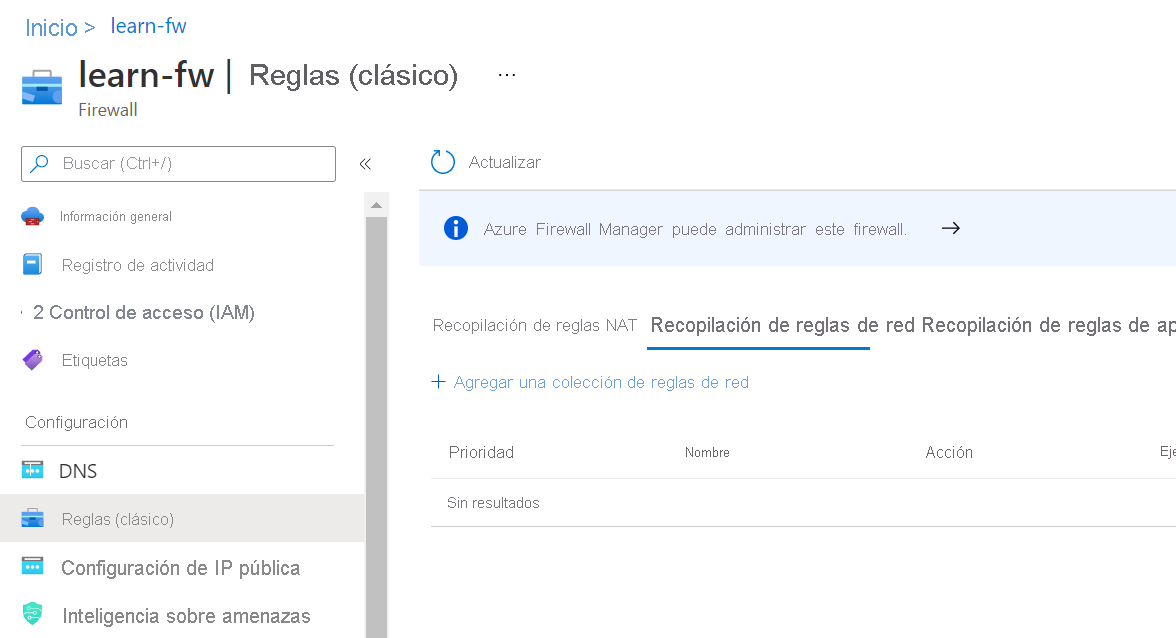

Seleccione la pestaña Recopilación de reglas de red y, luego, Agregar una colección de reglas de red.

Escriba la información siguiente:

Campo Valor Nombre net-coll01 Prioridad 200 Acción Allow En Reglas, en la sección Direcciones IP, especifique la siguiente información:

Campo Valor Nombre allow-kms Protocolo TCP Tipo de origen Dirección IP Source Espacio de direcciones para hostVNet; por ejemplo, 10.0.0.0/16 Tipo de destino Dirección IP Dirección de destino 23.102.135.246 Puertos de destino 1688 Cuando haya terminado, el formulario será similar al de la siguiente imagen:

Seleccione Agregar.

Comprobar el trabajo

Ya ha enrutado todo el tráfico de red para Azure Virtual Desktop a través del firewall. Asegurémonos de que el firewall funciona según lo previsto. El tráfico de red saliente del grupo de hosts debe filtrarse a través del firewall hasta el servicio Azure Virtual Desktop. Puede verificar que el firewall permite el tráfico hasta el servicio comprobando el estado de los componentes del servicio.

En Azure Cloud Shell, ejecute el siguiente comando:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlDebería ver algo parecido a lo siguiente, donde los tres servicios de componentes aparecen con estado correcto:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Si uno o varios componentes no aparecen como correctos, significa que el firewall no funciona según lo previsto.