Entender la arquitectura de seguridad

Cuando comprenda la arquitectura de seguridad de las aplicaciones de finanzas y operaciones, puede personalizar más fácilmente la seguridad para que se ajuste a las necesidades de su negocio.

En esta lección aprenderá sobre:

- Arquitectura de seguridad

- Seguridad basada en roles

- Derechos

- Privilegios

- Permisos

- Autenticación

- Autorización

- Auditoría

La arquitectura del sistema de las aplicaciones de finanzas y operaciones utiliza la pila de características de Microsoft Azure. Esto permite que las aplicaciones de finanzas y operaciones operen y se comuniquen con una variedad de dispositivos habilitados para la web.

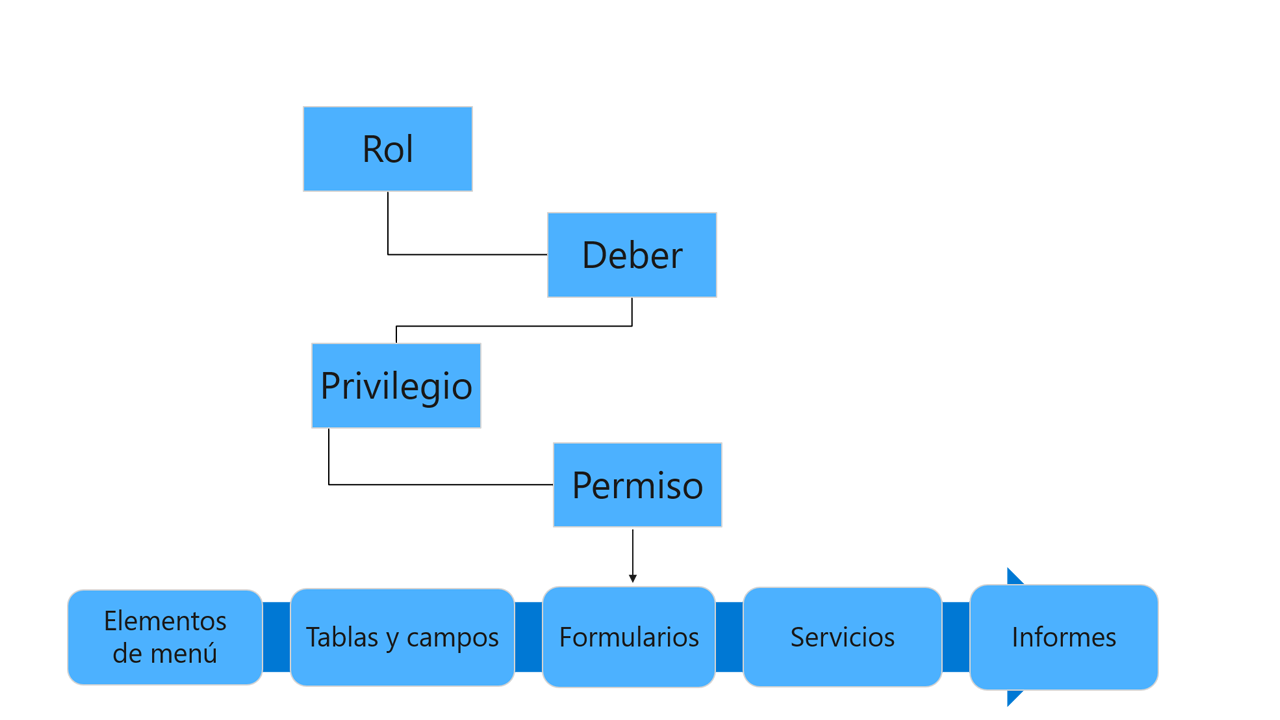

El modelo de seguridad es jerárquico y cada elemento de la jerarquía representa un nivel de detalle diferente. Tenga en cuenta los siguientes hechos con respecto a la seguridad:

- Las aplicaciones de finanzas y operaciones utilizan seguridad basada en roles.

- El acceso se otorga solo a roles de seguridad, no a usuarios individuales.

- A los usuarios se les asigna un rol. Un usuario asignado a un rol de seguridad tiene acceso al conjunto de privilegios asociados a dicho rol.

- Un usuario que no tiene asignado ningún rol no tiene privilegios.

El siguiente diagrama proporciona una descripción general de alto nivel de la arquitectura de seguridad:

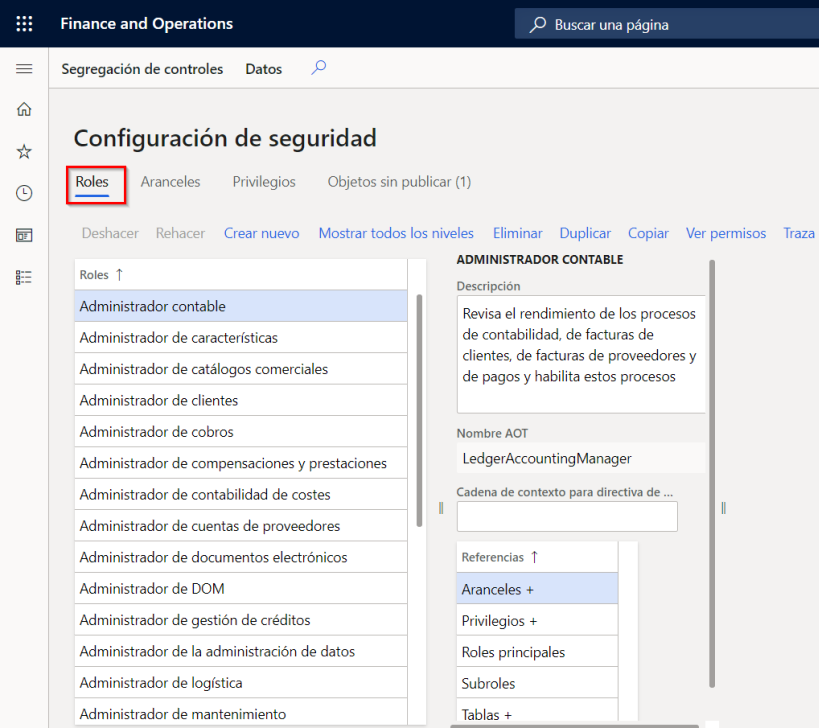

Seguridad basada en roles

La seguridad basada en roles está alineada con la estructura del negocio. Los usuarios se asignan a roles de seguridad en función de sus responsabilidades en la organización y su participación en los procesos comerciales. El administrador otorga acceso a las tareas que realizan los usuarios en un rol, no a los elementos del programa que los usuarios deben usar.

En una seguridad basada en roles, el acceso no se concede a usuarios individuales, sino a roles de seguridad. A los usuarios se les asigna un rol. Un usuario asignado a un rol de seguridad tiene acceso al conjunto de privilegios asociados a dicho rol. Un usuario que no tiene asignado ningún rol no tiene privilegios.

Todos los usuarios deben tener asignado al menos un rol de seguridad para tener acceso a las aplicaciones de finanzas y operaciones. Los roles de seguridad que se asignan a un usuario determinan las tareas que el usuario puede realizar y las partes de la interfaz de usuario que puede ver.

Los usuarios se asignan a los roles a través de Administración del sistema > Seguridad > Asignar usuarios a roles.

Debido a que se pueden configurar reglas para la asignación automática de roles, el administrador no tiene que actuar cada vez que cambian las responsabilidades de un usuario. Una vez que se han configurado los roles y las reglas de seguridad, los administradores de negocios pueden controlar el acceso diario de los usuarios en función de los datos comerciales.

De forma predeterminada, se proporcionan ejemplos de roles de seguridad. Toda la funcionalidad en las aplicaciones de finanzas y operaciones está asociada con al menos uno de los roles de seguridad de ejemplo. El administrador puede asignar usuarios a los roles de seguridad de ejemplo, modificar los roles de seguridad de ejemplo para que se ajusten a las necesidades de la empresa o crear nuevos roles de seguridad. De forma predeterminada, los roles de ejemplo no están organizados en una jerarquía.

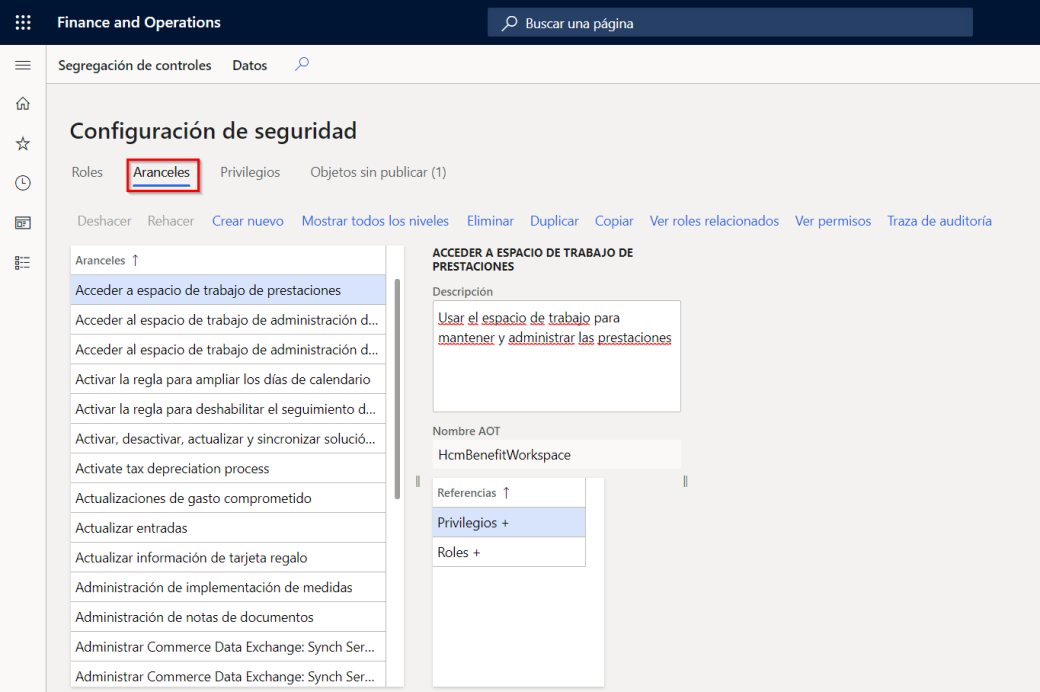

Derechos

Los derechos corresponden a partes de un proceso comercial. El administrador asigna derechos a los roles de seguridad. Se puede asignar un derecho a más de un rol. En las aplicaciones de finanzas y operaciones, los derechos conllevan privilegios. Por ejemplo, el derecho Mantener transacciones bancarias contiene los privilegios generar albaranes de depósito y cancelar pagos. Se pueden asignar derechos y privilegios a los roles de seguridad. Sin embargo, se recomienda que use derechos para otorgar acceso a las aplicaciones de finanzas y operaciones.

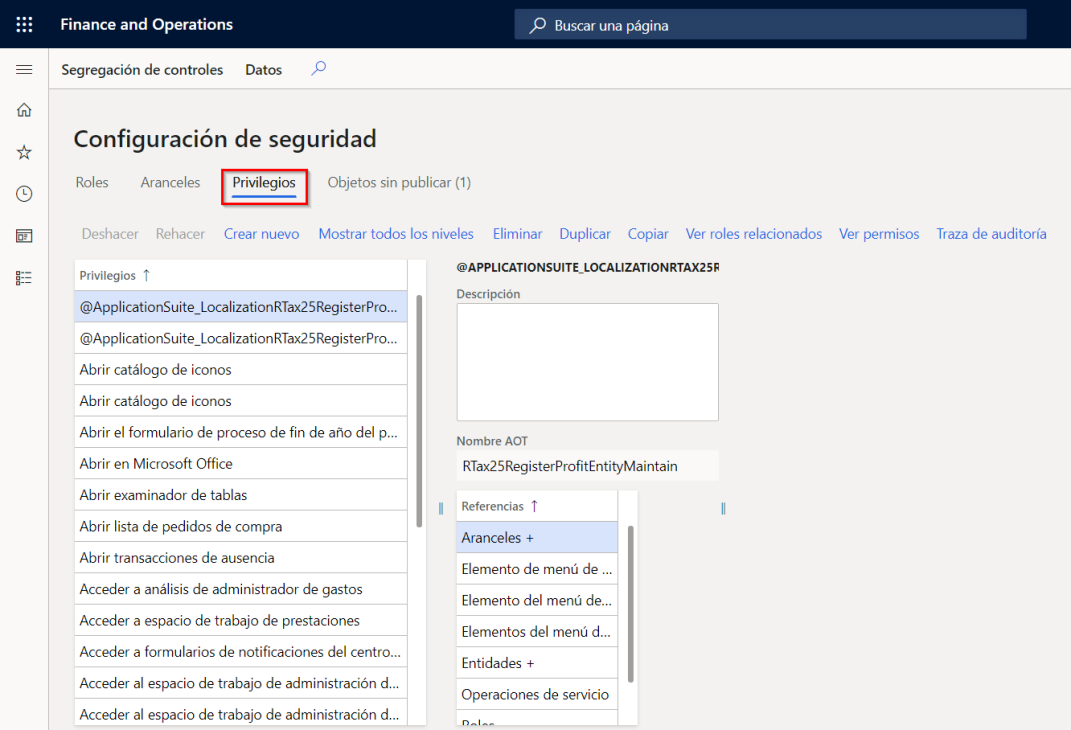

Privilegios

Los privilegios se pueden asignar directamente a los roles. Sin embargo, para facilitar el mantenimiento, le recomendamos que asigne solo derechos a los roles. Un privilegio especifica el nivel de acceso requerido para realizar un trabajo, resolver un problema o completar una asignación. También contiene permisos para objetos de aplicaciones individuales, como elementos y tablas de la interfaz de usuario.

Por ejemplo, el privilegio Cancelar pagos contiene permisos para los elementos del menú, los campos y las tablas que se requieren para cancelar los pagos.

Por defecto, se proporcionan privilegios para todas las características en las aplicaciones de finanzas y operaciones. El administrador puede modificar los permisos asociados con un privilegio o crear nuevos privilegios.

Permisos

Los permisos representan el acceso a objetos protegibles individuales, como elementos de menú y tablas. Los privilegios se componen de permisos y representan el acceso a tareas, como registrar un diario y procesar créditos y colecciones. Los derechos se componen de privilegios y representan partes de un proceso empresarial, como el mantenimiento de las transacciones bancarias y de efectivo. Se pueden asignar derechos y privilegios a los roles para otorgar acceso a las aplicaciones de finanzas y operaciones.

Se accede a cada función en las aplicaciones de finanzas y operaciones, como un formulario o un servicio, a través de un punto de entrada. Los elementos de menú, los elementos de contenido web y las operaciones de servicio se denominan colectivamente puntos de entrada.

Autenticación

Solo los usuarios autenticados que tienen derechos de usuario en las aplicaciones de finanzas y operaciones pueden establecer una conexión. Las aplicaciones de finanzas y operaciones usan Microsoft Entra ID como proveedor de identidad principal. Para acceder al sistema, los usuarios deben aprovisionarse en una instancia de aplicaciones de finanzas y operaciones, y deben tener una cuenta de Microsoft Entra ID válida en un suscriptor autorizado.

Autorización

La autorización es el control de acceso al programa de las aplicaciones de finanzas y operaciones. Los permisos de seguridad se utilizan para controlar el acceso a elementos individuales del programa: menús, elementos de menú, botones de acción y comando, informes, operaciones de servicio, elementos de menú de URL web, controles web y campos en el cliente de aplicaciones de finanzas y operaciones.

En las aplicaciones de finanzas y operaciones, los permisos de seguridad individuales se combinan para formar privilegios y los privilegios se combinan para formar derechos. El administrador otorga acceso de los roles de seguridad al programa mediante la asignación de derechos y privilegios a esos roles.

Las aplicaciones de finanzas y operaciones utilizan seguridad basada en el contexto para determinar el acceso a objetos asegurables. Cuando se asocia un privilegio con un punto de entrada (como un elemento de menú o una operación de servicio), se especifica un nivel de acceso, como Leer o Eliminar. El subsistema de autorización de aplicaciones de finanzas y operaciones detecta el acceso en tiempo de ejecución cuando se accede a ese punto de entrada y aplica el nivel de acceso especificado al objeto asegurable al que conduce el punto de entrada. Esta funcionalidad ayuda a garantizar que no asignen más permisos a un usuario de los que necesita.

Auditoría

La auditoría del inicio y cierre de sesión del usuario ahora está habilitada en las aplicaciones de finanzas y operaciones. El sistema se registra cuando un usuario inicia o cierra sesión en la aplicación. Se registra un cierre de sesión incluso si la sesión del usuario caduca o finaliza.

Un administrador del sistema o administrador de seguridad puede acceder a los registros de auditoría al ir a la página Registro de usuario (Administración del sistema>Consultas>Registro de usuario).

Consideraciones adicionales:

- El formulario de Roles externos permite a los administradores asignar roles de seguridad a un rol de parte externa, como un cliente, proveedor, cliente potencial, proveedor potencial y trabajador

- Las Cuentas inactivas de seguridad de usuario le permiten identificar cuentas inactivas y averiguar si las cuentas están habilitadas o deshabilitadas