Consideraciones de planeamiento para una configuración segura

Dado que la implementación de servidores habilitados para Arc abarcará miles de máquinas en varias oficinas que administran cargas de trabajo críticas para la empresa, la seguridad es fundamental para Wide World Importers. Al planear una implementación segura, es importante tener en cuenta cómo se pueden aplicar conjuntamente los roles de acceso, las directivas y las redes para garantizar el cumplimiento y la protección de los recursos.

Los servidores habilitados para Azure Arc no solo se benefician de la seguridad integrada con un cifrado y uso compartido de datos cuidados por diseño, sino que también tienen una variedad de configuraciones de seguridad agregadas. Para garantizar una implementación segura, puede que tenga que preparar una zona de aterrizaje eficaz para los recursos habilitados para Arc mediante la configuración de los controles de acceso, la infraestructura de gobernanza y las opciones de redes avanzadas adecuadas. En esta unidad, aprenderá lo siguiente:

Configurar el control de acceso basado en roles (RBAC): desarrolle un plan de acceso para controlar quién tiene acceso para administrar servidores habilitados para Azure Arc y la capacidad de ver sus datos desde otros servicios de Azure.

Desarrollar un plan de gobernanza de Azure Policy: determine cómo implementará la gobernanza de las máquinas y los servidores híbridos en el ámbito de la suscripción o el grupo de recursos con Azure Policy.

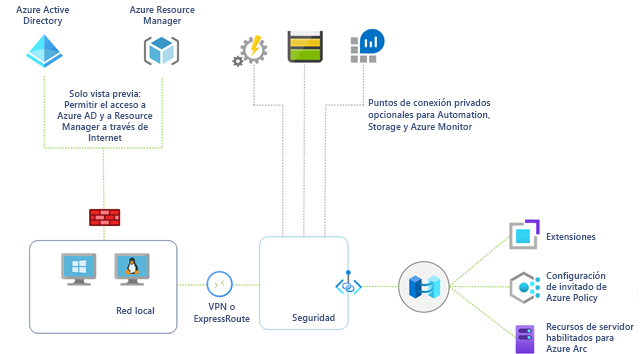

Seleccionar opciones de red avanzadas: evalúe si el servidor proxy o Azure Private Link serán necesarios para la implementación del servidor habilitado para Arc.

Protección de las identidades y el control de acceso

Cada servidor habilitado para Azure Arc tiene una identidad administrada como parte de un grupo de recursos dentro de una suscripción de Azure. Esa identidad representa el servidor que se ejecuta localmente o en otro entorno en la nube. El acceso a este recurso se controla mediante el control de acceso basado en rol (RBAC) estándar de Azure. Dos roles específicos del servidor habilitado para Arc son el rol de Incorporación de Azure Connected Machine y el rol de administrador de recursos de Azure Connected Machine.

El rol Incorporación de Azure Connected Machine está disponible para una incorporación a escala y solo puede leer o crear nuevos servidores habilitados para Azure Arc en Azure. No puede eliminar servidores ya registrados ni administrar extensiones. Como procedimiento recomendado, se recomienda asignar este rol a la entidad de servicio de Microsoft Entra que se usa para incorporar máquinas a escala.

Los usuarios con el rol Administrador de recursos de Azure Connected Machine pueden leer, modificar, volver a incorporar y eliminar una máquina. Este rol está diseñado para admitir la administración de servidores habilitados para Azure Arc, pero no otros recursos del grupo de recursos o la suscripción.

Además, el agente de Azure Connected Machine usa la autenticación de clave pública para comunicarse con el servicio de Azure. Después de incorporar un servidor a Azure Arc, se guarda una clave privada en el disco y se usa siempre que el agente se comunica con Azure. Si se descarta, la clave privada se puede usar en otro servidor para comunicarse con el servicio y actuar como si fuera el servidor original. Esto incluye acceder a la identidad asignada por el sistema y a todos los recursos a los que esa identidad tenga acceso. El archivo de clave privada está protegido para permitir que solo la cuenta de HIMDS pueda leerlo. Para evitar los ataques sin conexión, recomendamos el uso del cifrado de disco completo (por ejemplo, BitLocker, dm-crypt, etc.) en el volumen del sistema operativo del servidor.

Gobernanza de Azure Policy

Cumplimiento normativo de Azure Policy proporciona definiciones de iniciativas creadas y administradas por Microsoft, conocidas como integraciones, para los dominios de cumplimiento y los controles de seguridad relativos a distintos estándares de cumplimiento. Algunas directivas de Azure de cumplimiento normativo incluyen las siguientes:

- Australian Government ISM PROTECTED

- Prueba comparativa de la seguridad de Azure

- Azure Security Benchmark v1

- Canada Federal PBMM

- CMMC nivel 3

- Nivel de impacto alto de FedRAMP

- FedRAMP Moderate

- HIPAA/HITRUST 9.2

- IRS 1075, septiembre de 2016

- ISO 27001:2013

- ISM restringido en Nueva Zelanda

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL y UK NHS

Antes de implementar servidores habilitados para Azure Arc en un grupo de recursos, puede definir y asignar directivas de Azure de forma sistemática con sus respectivas tareas de corrección en el nivel de grupo de recursos, suscripción o grupo de administración, para asegurarse de que existan barreras de cumplimiento y auditoría.

Protección de redes con Private Link

Más allá del punto de conexión público, otras dos opciones de red seguras para los servidores habilitados para Azure Arc son el servidor proxy y Azure Private Link.

Si la máquina se comunica a través de un servidor proxy para conectarse a Internet, puede especificar la dirección IP del servidor proxy o el nombre y el número de puerto que usará la máquina para comunicarse con el servidor proxy. Puede hacer esta especificación directamente en Azure Portal al generar un script para incorporar varias máquinas en Arc.

En escenarios de alta seguridad, Azure Private Link permite vincular de forma segura los servicios PaaS de Azure a la red virtual mediante puntos de conexión privados. Para muchos servicios, solo tiene que configurar un punto de conexión por recurso. Esto significa que puede conectar servidores locales o multinube con Azure Arc y enviar todo el tráfico a través de Azure ExpressRoute o una conexión VPN de sitio a sitio en lugar de utilizar redes públicas. Mediante el uso de Private Link con servidores habilitados para Arc, puede hacer lo siguiente:

- Conectarse de manera privada con Azure Arc sin necesidad de abrir ningún acceso a la red pública.

- Asegurarse de que solo se acceda a los datos de la máquina o el servidor habilitado para Azure Arc a través de redes privadas autorizadas.

- Conectar de forma segura la red local privada a Azure Arc mediante ExpressRoute y Private Link.

- Mantener todo el tráfico dentro de la red troncal de Microsoft Azure.