Uso del bloqueo de comportamiento

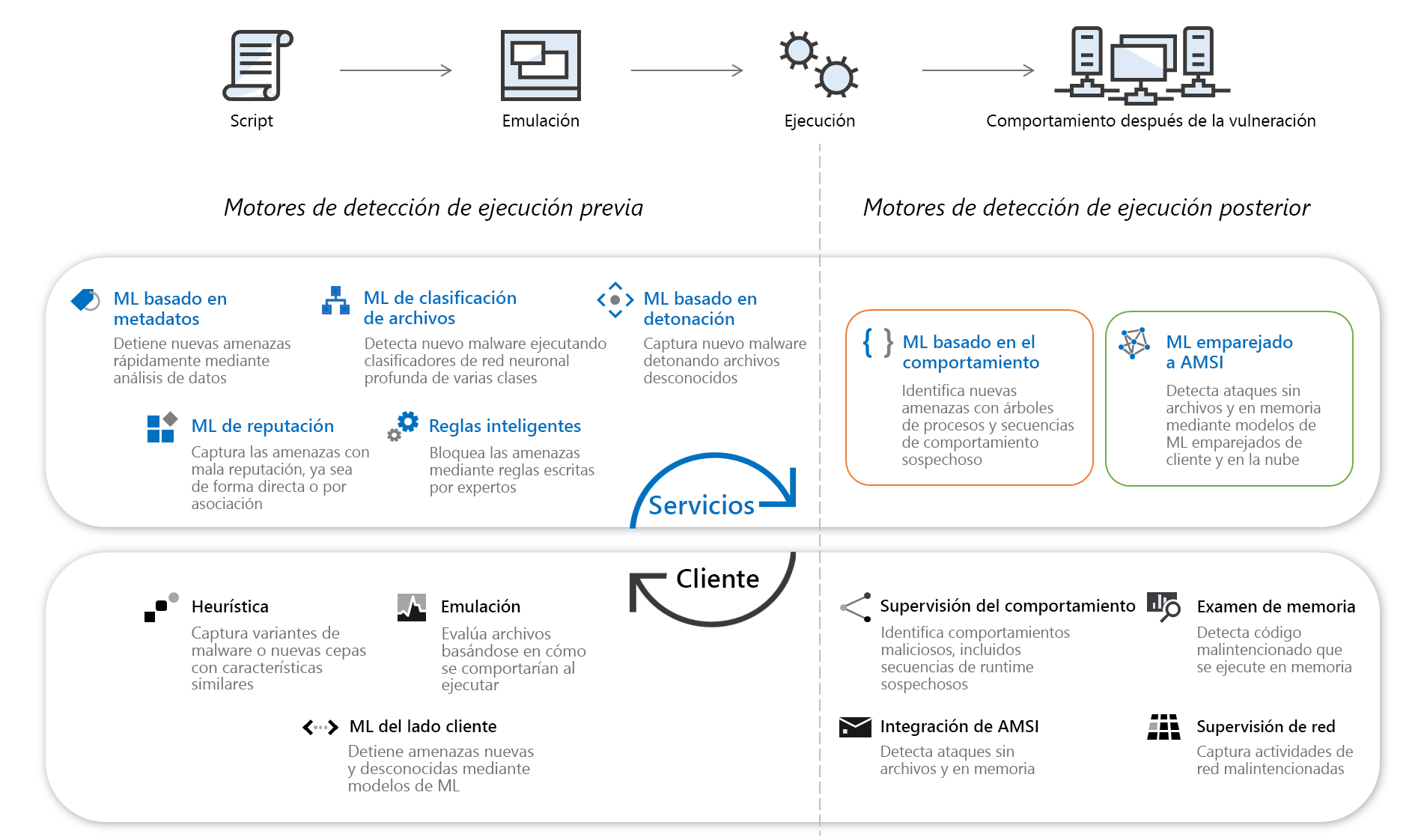

El panorama de amenazas actual está sobrepasado por el malware sin archivos que rapiña allá por donde pasa, un malware con unas amenazas tremendamente polimórficas que mutan más rápido de lo que las soluciones tradicionales pueden asumir, así como ataques operados por humanos que se adaptan a lo que los adversarios encuentran en los dispositivos en peligro. Las soluciones de seguridad tradicionales no son suficientes para detener dichos ataques. Necesita funciones de inteligencia artificial (IA) y aprendizaje automático (ML), como el bloqueo y la contención del comportamiento, incluido en Defender para punto de conexión.

Las capacidades de bloqueo y contención de comportamiento pueden ayudar a identificar y detener amenazas en función de sus comportamientos y árboles de procesos, incluso cuando la amenaza ya se ha iniciado. La protección de próxima generación, EDR y los componentes y características de Defender para punto de conexión funcionan conjuntamente en capacidades de bloqueo y contención de comportamiento.

Las capacidades de bloqueo y contención de comportamiento funcionan con varios componentes y características de Defender para punto de conexión para detener los ataques inmediatamente y evitar que progresen los ataques.

La protección de la próxima generación (que incluye Antivirus de Microsoft Defender) puede detectar amenazas mediante el análisis de los comportamientos y la detención de las amenazas que han empezado a ejecutarse.

La detección y respuesta de puntos de conexión (EDR) recibe señales de seguridad procedentes de la red, los dispositivos y el comportamiento del kernel de sistema operativo (SO). A medida que se detecten amenazas, se crearán alertas. Se agregan varias alertas del mismo tipo en incidentes, lo que facilita que el equipo de operaciones de seguridad investigue y responda.

Defender para punto de conexión tiene una amplia gama de ópticas entre identidades, correo electrónico, datos y aplicaciones, así como la red, el punto de conexión y las señales de comportamiento del kernel recibidas a través de EDR. Componente de Microsoft Defender XDR, Defender para punto de conexión procesa y correlaciona estas señales, genera alertas de detección y conecta alertas relacionadas en incidentes.

Con estas capacidades, se pueden evitar o bloquear más amenazas, incluso si empiezan a ejecutarse. Siempre que se detecta un comportamiento sospechoso, se contiene la amenaza, se crean las alertas y se detienen las amenazas en sus seguimientos.

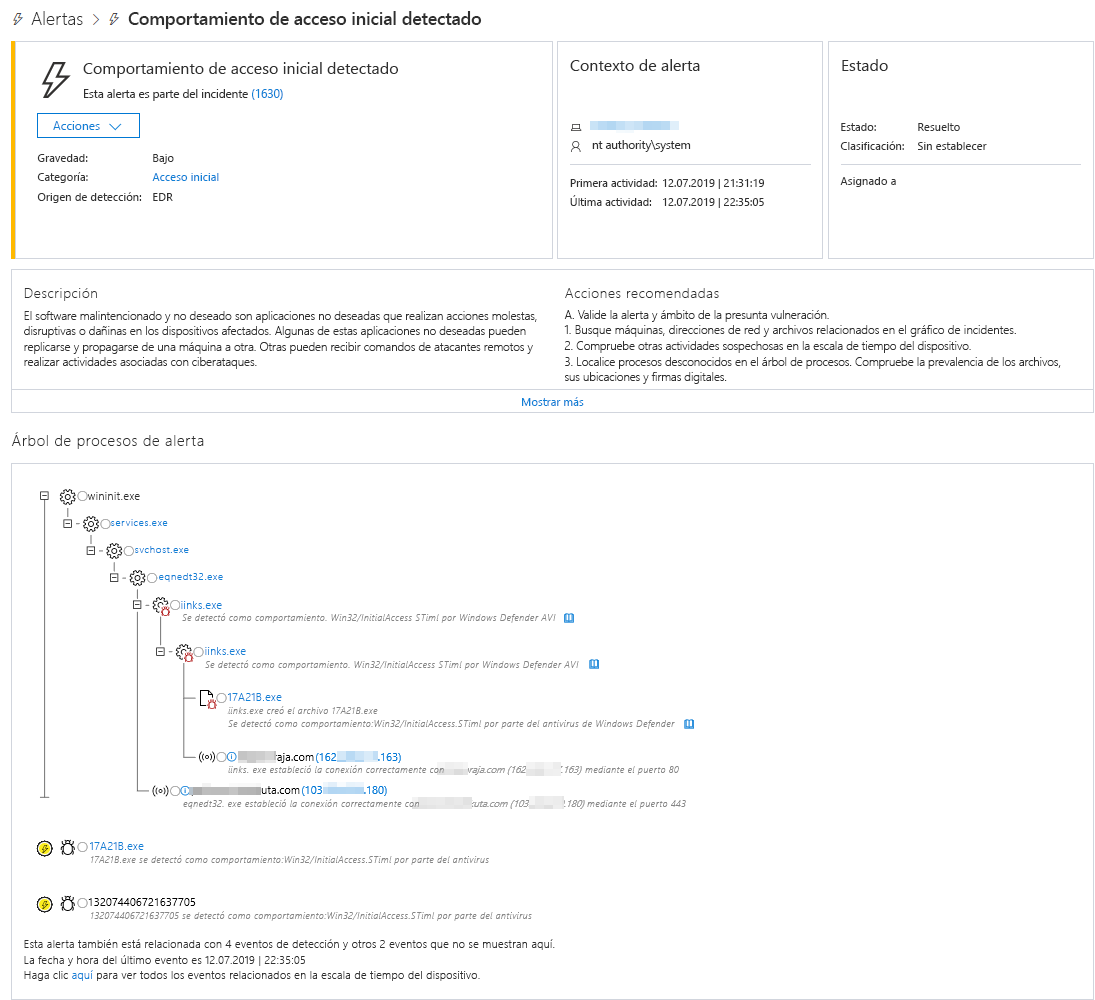

La imagen siguiente muestra un ejemplo de una alerta que se ha desencadenado por capacidades de bloqueo y contención de comportamiento:

Bloqueo de comportamiento del cliente

El bloqueo de comportamiento del cliente es un componente de capacidades de bloqueo y contención de comportamiento en Defender para punto de conexión. A medida que se detectan comportamientos sospechosos en los dispositivos (denominados clientes o puntos de conexión), los artefactos (como archivos o aplicaciones) se bloquean, comprueban y corrigen automáticamente.

Funcionamiento del bloqueo de comportamiento del cliente

Antivirus de Microsoft Defender puede detectar en un dispositivo comportamientos sospechosos, código malintencionado, ataques sin archivos y de memoria y mucho más. Cuando se detectan comportamientos sospechosos, Antivirus de Microsoft Defender supervisa y envía los comportamientos sospechosos y sus árboles de procesos al servicio de protección en la nube. El aprendizaje automático distingue entre aplicaciones malintencionadas y buenos comportamientos en cuestión de milisegundos y clasifica cada artefacto. En cuanto se detecta que un artefacto es malintencionado, se bloquea en el dispositivo.

Siempre que se detecta un comportamiento sospechoso, se genera una alerta y está visible en el portal de Microsoft Defender

El bloqueo de comportamiento del cliente es efectivo porque no solo ayuda a evitar que se inicie un ataque, sino que puede ayudar a detener un ataque que se ha iniciado. Con el bloqueo de bucles de comentarios (otra capacidad de bloqueo y contención de comportamiento), se evitan los ataques en otros dispositivos de la organización.

Detecciones basadas en el comportamiento

Las detecciones basadas en el comportamiento se denominan según MITRE ATT&CK Matrix for Enterprise. La convención de nomenclatura ayuda a identificar la fase de ataque en la que se observó un comportamiento malintencionado:

| Táctica | Nombre de amenaza de detección |

|---|---|

| Acceso inicial | Comportamiento: Win32/InitialAccess.*!ml |

| Ejecución | Comportamiento: Win32/Execution.*!ml |

| Persistencia | Comportamiento: Win32/Persistence.*!ml |

| Elevación de privilegios | Comportamiento: Win32/PrivilegeEscalation.*!ml |

| Evasión defensiva | Comportamiento: Win32/DefenseEvasion.*!ml |

| Acceso con credenciales | Comportamiento: Win32/CredentialAccess.*!ml |

| Detección | Comportamiento: Win32/Discovery.*!ml |

| Movimiento lateral | Comportamiento: Win32/LateralMovement.*!ml |

| Colección | Comportamiento: Win32/Collection.*!ml |

| Comando y control | Comportamiento: Win32/CommandAndControl.*!ml |

| Filtración | Comportamiento: Win32/Exfiltration.*!ml |

| Impacto | Comportamiento: Win32/Impact.*!ml |

| Sin categoría | Win32/Generic.*!ml |

Bloqueo de bucles de comentarios

El bloqueo de bucles de comentarios, también denominado protección rápida, es un componente de las capacidades de bloqueo y contención de comportamiento de Microsoft Defender para punto de conexión. Con el bloqueo de bucles de comentarios, los dispositivos de la organización están mejor protegidos contra los ataques.

Funcionamiento del bloqueo de bucles de comentarios

Cuando Antivirus de Microsoft Defender, por ejemplo, detecta un comportamiento o un archivo sospechosos, la información sobre ese artefacto se envía a varios clasificadores. El motor de bucle de protección rápida inspecciona y correlaciona la información con otras señales para llegar a una decisión sobre si se debe bloquear un archivo. La comprobación y la clasificación de los artefactos se producen rápidamente. Da como resultado un bloqueo rápido del malware confirmado e impulsa la protección en todo el ecosistema.

Con la protección rápida implementada, se puede detener un ataque en un dispositivo, en otros dispositivos de la organización y en dispositivos de otras organizaciones, ya que un ataque intenta ampliar su posición.

Detección y respuesta de puntos de conexión en modo de bloqueo

Cuando se activa la detección y respuesta de puntos de conexión (EDR) en modo de bloqueo, Defender para punto de conexión bloquea los artefactos o comportamientos malintencionados que se observan a través de la protección después de la infracción. EDR en modo de bloqueo funciona en segundo plano para corregir artefactos malintencionados que se detectan después de una infracción.

EDR en modo de bloqueo también se integra con la administración de amenazas y vulnerabilidades. El equipo de seguridad de la organización recibirá una recomendación de seguridad para activar EDR en modo de bloqueo si aún no está habilitado.

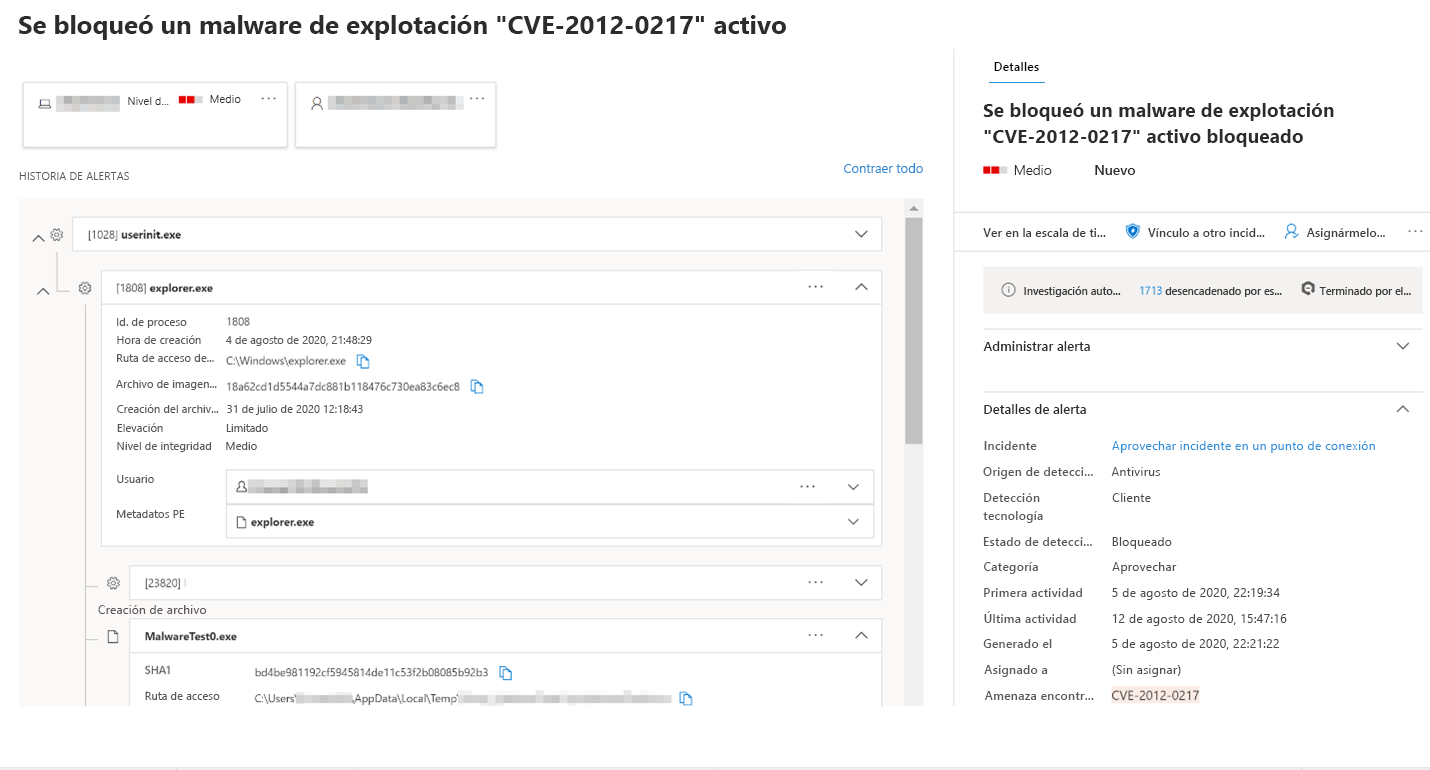

¿Qué ocurre cuando se detecta algo?

Cuando se activa EDR en modo de bloqueo y se detecta un artefacto malintencionado, se realizan las acciones de bloqueo y corrección. Verá estados de detección como Bloqueado o Evitado como acciones completadas en el centro de actividades.

En la imagen siguiente se muestra una instancia de software no deseado que se ha detectado y bloqueado a través de EDR en modo de bloqueo: