Utilice el centro de actividades

Centro de actividades

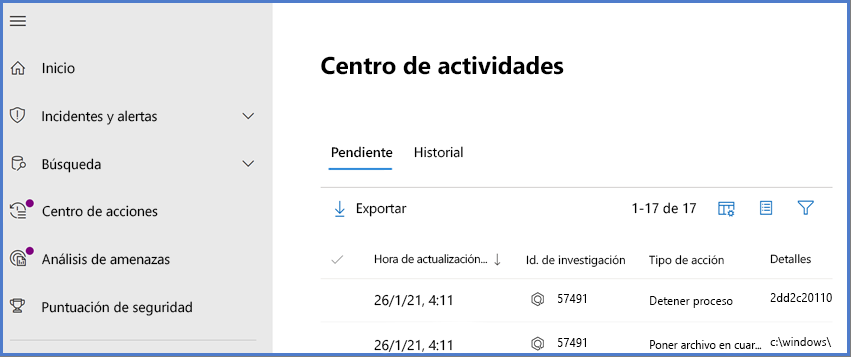

En el Centro de actividades unificado del portal de Microsoft Defender se enumeran las acciones de corrección pendientes y completadas para los dispositivos, el contenido de colaboración y correo electrónico, y las identidades en una ubicación.

En el Centro de actividades unificado se reúnen acciones de corrección en Defender para punto de conexión y Defender para Office 365. Define un lenguaje común para todas las acciones de corrección y proporciona una experiencia de investigación unificada. El equipo de operaciones de seguridad tiene una experiencia de "panel único" para ver y administrar las acciones de corrección.

El Centro de actividades consta de elementos pendientes e históricos:

En Pendientes se muestra una lista de las investigaciones en curso que requieren atención. Se presentan acciones recomendadas que su equipo de operaciones de seguridad puede aprobar o rechazar. La pestaña Pendiente solo aparece si hay acciones pendientes de aprobación (o rechazo).

Historial es un registro de auditoría para todos los elementos siguientes:

Las acciones de corrección que se realizaron como resultado de una investigación automatizada.

Las acciones de corrección aprobadas por el equipo de operaciones de seguridad (algunas acciones, como el envío de un archivo a la cuarentena, se pueden deshacer).

Los comandos que se ejecutaron y las acciones de corrección que se aplicaron en las sesiones de respuesta dinámica (algunas acciones se pueden deshacer).

Las acciones de corrección aplicadas por el Antivirus de Microsoft Defender (algunas acciones se pueden deshacer).

Seleccione Investigaciones automatizadas y, a continuación, Centro de actividades.

Cuando se ejecuta una investigación automatizada, se genera un veredicto para cada evidencia investigada. Los veredictos pueden ser Malintencionado, Sospechoso o No se encontraron amenazas:

Tipo de amenaza

Veredicto resultante

Cómo se configuran los grupos de dispositivos de la organización

Las acciones de corrección pueden producirse de forma automática o solo tras su aprobación por parte del equipo de operaciones de seguridad de su organización.

Revisión de las acciones pendientes

Para aprobar o rechazar una acción pendiente:

Seleccione cualquier elemento en la pestaña Pendiente.

Seleccione una investigación de cualquiera de las categorías para abrir un panel en el que puede aprobar o rechazar las acciones de corrección.

Se muestra otra información, como los detalles del archivo o del servicio, los detalles de la investigación y los detalles de la alerta. En el panel, puede seleccionar el vínculo Open investigation page (Abrir página de investigación) para ver los detalles de la investigación. También puede seleccionar varias investigaciones para aprobar o rechazar acciones en varias investigaciones.

Revisión de las acciones completadas

Para revisar las acciones completadas:

Seleccione la pestaña Historial. Si es necesario, expanda el período de tiempo para mostrar más datos.

Seleccione un elemento para ver más detalles sobre esa acción de corrección.

Reversión de acciones completadas

Ha determinado que un dispositivo o un archivo no son una amenaza. Puede deshacer las acciones de corrección que se realizaron, independientemente de que dichas acciones se llevaran a cabo de forma automática o manual. Puede deshacer cualquiera de las acciones siguientes:

Source

Investigación automatizada

Antivirus de Microsoft Defender

Acciones de respuesta manual

Acciones admitidas

Aislamiento del dispositivo

Restricción de la ejecución de código

Poner un archivo en cuarentena.

Eliminación de una clave de registro

Detención de un servicio

Deshabilitación de un controlador

Eliminación de una tarea programada

Retirada de un archivo de la cuarentena en varios dispositivos

Para quitar un archivo de la cuarentena en varios dispositivos:

En la pestaña Historial, seleccione un archivo que tenga el tipo de acción de archivo en cuarentena.

En el panel de la derecha de la pantalla, seleccione Apply to X more instances of this file (Aplicar a X más instancias de este archivo) y luego seleccione Deshacer.

Visualización de los detalles del origen de la acción

El centro de actividades incluye una columna origen de acción que indica de dónde procede cada acción. En la tabla siguiente se describen los posibles valores de origen de la acción:

| Valor de origen de la acción | Descripción |

|---|---|

| Acción del manual del dispositivo | Una acción manual realizada en un dispositivo. Algunos ejemplos son el aislamiento de dispositivos o la cuarentena de archivos. |

| Acción de correo electrónico manual | Acción manual realizada en el correo electrónico. Un ejemplo incluye la eliminación temporal de mensajes de correo electrónico o la corrección de un mensaje de correo electrónico. |

| Acción de dispositivo automatizada | Acción automatizada realizada en una entidad, como un archivo o un proceso. Entre los ejemplos de acciones automatizadas se incluyen el envío de un archivo a la cuarentena, la detención de un proceso y la eliminación de una clave del Registro. |

| Acción de correo electrónico automatizada | Acción automatizada realizada en el contenido del correo electrónico, como un mensaje de correo electrónico, datos adjuntos o una dirección URL. Algunos ejemplos de acciones automatizadas incluyen la eliminación temporal de mensajes de correo electrónico, el bloqueo de direcciones URL y la desactivación del reenvío de correo externo. |

| Acción de búsqueda avanzada | Acciones realizadas en dispositivos o correo electrónico con la búsqueda avanzada. |

| Acción del explorador | Acciones realizadas en el contenido del correo electrónico con el explorador. |

| Acción de respuesta en directo manual | Acciones realizadas en un dispositivo con respuesta en directo. Entre los ejemplos se incluyen la eliminación de un archivo, la detención de un proceso y la eliminación de una tarea programada. |

| Acción de respuesta e directo | Acciones realizadas en un dispositivo con Microsoft Defender para punto de conexión para las API. Entre los ejemplos de acciones se incluyen el aislamiento de un dispositivo, la ejecución de un examen antivirus y la obtención de información acerca de un archivo. |

Envíos

En las organizaciones de Microsoft 365 con buzones de Exchange Online, los administradores pueden usar el portal Envíos en el portal de Microsoft Defender para enviar mensajes de correo electrónico, direcciones URL y datos adjuntos a Microsoft para examinarlos.

Al enviar un mensaje de correo electrónico para su análisis, obtendrá lo siguiente:

- Comprobación de autenticación de correo electrónico: detalles sobre si se pasó o no la autenticación de correo electrónico cuando se entregó.

- Resultados de la directiva: información sobre las directivas que pueden haber permitido o bloqueado el correo electrónico entrante en su inquilino, reemplazando nuestros veredictos de filtro del servicio.

- Reputación/detonación de la carga útil: examen actualizado de las direcciones URL y los datos adjuntos del mensaje.

- Análisis de calificadores: revisión realizada por los calificadores humanos para confirmar si los mensajes son malintencionados.

Importante

La reputación y la detonación de carga útil y el análisis de calificaciones no se realizan en todos los inquilinos. Se impide que la información salga de la organización cuando se supone que los datos no deben salir del límite del inquilino para fines de cumplimiento.

¿Qué necesita saber antes de comenzar?

Para enviar mensajes y archivos a Microsoft, debe tener uno de los siguientes roles:

Administrador de seguridad o Lector de seguridad en el portal de Microsoft Defender.

Los administradores pueden enviar mensajes con una antigüedad de 30 días si siguen estando disponibles en el buzón y el usuario u otro administrador no los han eliminado.

Los envíos de los administradores se limitan en las frecuencias siguientes:

Número máximo de envíos en un período de 15 minutos: 150 envíos

Mismos envíos en un período de 24 horas: Tres envíos

Mismos envíos en un período de 15 minutos: Un envío

Notificación de contenido sospechoso a Microsoft

En la página Envíos, compruebe que la pestaña Correos electrónicos, Datos adjuntos de correo electrónico o Direcciones URL está seleccionada en función del tipo de contenido que desea notificar. A continuación, seleccione el icono Enviar a Microsoft para el análisis. Envíe a Microsoft para el análisis.

Use el control flotante Enviar a Microsoft para el análisis que aparece para enviar el tipo de contenido correspondiente (correo electrónico, dirección URL o datos adjuntos de correo electrónico).

Nota:

Los envíos de archivos y direcciones URL no están disponibles en las nubes que no permiten que los datos salgan del entorno. La opción para seleccionar Archivo o Dirección URL estará atenuada.

Notificación a los usuarios desde el portal

En la página Envíos, seleccione la pestaña Mensajes notificados por el usuario y, a continuación, seleccione el mensaje que desea marcar y notificar.

Seleccione la lista desplegable Marcar como y notificar y, a continuación, seleccione No se encontró ninguna amenaza, suplantación de identidad (phishing) ni correo no deseado.

El mensaje notificado se marcará como un falso positivo o un falso negativo. Una notificación por correo electrónico se envía automáticamente desde el portal al usuario que informó del mensaje.

Envío de un correo electrónico dudoso a Microsoft

En el cuadro Seleccionar el tipo de envío, compruebe que Correo electrónico está seleccionado en la lista desplegable.

En la sección Agregar el identificador de mensaje de red o cargar el archivo de correo electrónico, use alguna de las siguientes opciones:

Agregue el identificador del mensaje de red de correo electrónico: el identificador es un valor GUID que está disponible en el encabezado X-MS-Exchange-Organization-Network-Message-Id del mensaje o en el encabezado X-MS-Office365-Filtering-Correlation-Id de los mensajes en cuarentena.

Cargue el archivo de correo electrónico (.msg o .eml): seleccione Examinar archivos. En el cuadro de diálogo que se abre, busque y seleccione el archivo .eml o .msg y, a continuación, seleccione Abrir.

En el cuadro Elegir un destinatario con un problema, especifique el destinatario en el que desea ejecutar una comprobación de directiva. La comprobación de directiva determinará si el correo electrónico omitió el examen a causa de las directivas del usuario o de la organización.

En la sección Seleccionar un motivo para enviar a Microsoft, seleccione una de las siguientes opciones:

- No se debe haber bloqueado (falso positivo)

- Debe haberse bloqueado (falso negativo): en la sección "El correo electrónico debe haberse categorizado como" que aparece, seleccione uno de los siguientes valores (si no está seguro, use su mejor criterio): Cebo, Malware o Spam

Cuando hayas terminado, selecciona Enviar.

Envío de una dirección URL sospechosa a Microsoft

En el cuadro Seleccionar el tipo de envío, seleccione Dirección URL en la lista desplegable.

En el cuadro URL que aparece, escriba la dirección URL completa. Por ejemplo,

https://www.fabrikam.com/marketing.html.En la sección Seleccionar un motivo para enviar a Microsoft, seleccione una de las siguientes opciones:

- No se debe haber bloqueado (falso positivo)

- Debe haberse bloqueado (falso negativo): en la sección "Esta dirección URL debe haberse categorizado como" que aparece, seleccione uno de los siguientes valores (si no está seguro, use su mejor criterio): Cebo o Malware

Cuando hayas terminado, selecciona Enviar.

Envío de datos adjuntos de correo electrónico sospechosos a Microsoft

En el cuadro Seleccionar el tipo de envío, seleccione Datos adjuntos de correo electrónico en la lista desplegable.

En la sección Archivo que aparece, seleccione Examinar archivos. En el cuadro de diálogo que se abre, busque y seleccione el archivo y, a continuación, seleccione Abrir.

En la sección Seleccionar un motivo para enviar a Microsoft, seleccione una de las siguientes opciones:

- No se debe haber bloqueado (falso positivo)

- Debe haberse bloqueado (falso negativo): en la sección "Este archivo debe haberse categorizado como" que aparece, seleccione uno de los siguientes valores (si no está seguro, use su mejor criterio): Cebo o Malware

Cuando hayas terminado, selecciona Enviar.

Nota:

Si el filtrado de malware ha reemplazado los datos adjuntos del mensaje por el archivo Malware Alert Text.txt, debe enviar el mensaje original de la cuarentena que contiene los datos adjuntos originales. Para obtener más información sobre la cuarentena y cómo liberar mensajes con falsos positivos de malware, consulte Administración de mensajes en cuarentena y archivos como administrador.

Visualización de envíos de administrador a Microsoft

En la página Envíos, compruebe que la pestaña Correos electrónicos, Dirección URL o Datos adjuntos de correo electrónico está seleccionada.

Puede ordenar las entradas; para ello, haga clic en un encabezado de columna disponible. Seleccione Personalizar columnas para mostrar un máximo de siete columnas. Los valores predeterminados se marcan con un asterisco (*):

- Nombre del envío*

- Remitente*

- Recipient

- Fecha de envío*

- Motivo del envío*

- Estado*

- Resultado*

- Filtrar veredicto

- Motivo de entrega o bloqueo

- Id. de envío

- Id. de mensaje de red/id. de objeto

- Dirección

- IP del remitente

- Nivel de cumplimiento masivo (BCL)

- Destination

- Acción de directiva

- Enviado por

- Simulación de cebo

- Etiquetas*

- Allow

Cuando haya terminado, seleccione Aplicar.

Detalles de los resultados de envío de administrador

Los mensajes que se envían como administrador se revisan, y los resultados se muestran en el control flotante de los detalles de los envíos:

- Si se produjo un error en la autenticación de correo electrónico del remitente en el momento de la entrega.

- Información sobre cualquier resultado de directiva que pudiera haber afectado al veredicto de un mensaje o invalidarlo.

- Resultados de detonación actuales para ver si las direcciones URL o los archivos contenidos en el mensaje son malintencionados o no.

- Comentarios de los calificadores.

Si se detectó una invalidación, el resultado debe estar disponible en varios minutos. Si no se ha producido un problema en la autenticación de correo electrónico o la entrega no se ha visto afectada por una invalidación, los comentarios de los calificadores pueden tardar hasta un día.

Visualización de los envíos de usuario a Microsoft

Si ha implementado el complemento Informar sobre el mensaje, el complemento Informar de suplantación de identidad o los usuarios usan los informes integrados en Outlook en la Web, puede ver qué usuarios informan en la pestaña Mensaje notificado por el usuario.

En la página Envíos, seleccione la pestaña Mensajes notificados por el usuario.

Puede ordenar las entradas; para ello, haga clic en un encabezado de columna disponible. Seleccione Personalizar columnas para mostrar las opciones. Los valores predeterminados se marcan con un asterisco (*):

- Asunto del correo electrónico*

- Notificado por*

- Fecha de notificación*

- Remitente*

- Motivo notificado*

- Resultado*

- Identificador notificado del mensaje

- Identificador de mensaje de red

- IP del remitente

- Origen de notificación

- Simulación de cebo

- Convertido a envío de administrador

- Etiquetas*

- Marcado como*

- Marcado por

- Fecha de marcado

Cuando haya terminado, seleccione Aplicar.

Nota:

Si las organizaciones están configuradas para enviar mensajes notificados por el usuario solo al buzón personalizado, los mensajes notificados por el usuario aparecerán en Mensajes notificados por el usuario, pero sus resultados siempre estarán vacíos (ya que no se habrían vuelto a examinar).

Deshacer envíos de usuario

Una vez que un usuario envía un correo electrónico sospechoso al buzón personalizado, el usuario y el administrador no tienen ninguna opción para deshacer el envío. Si el usuario desea recuperar el correo electrónico, estará disponible para la recuperación en las carpetas Elementos eliminados o Correo electrónico no deseado.

Conversión de los mensajes notificados por el usuario del buzón personalizado en un envío de administrador

Si ha configurado el buzón personalizado para interceptar mensajes notificados por el usuario sin enviar los mensajes a Microsoft, puede buscar y enviar mensajes específicos a Microsoft para su análisis.

En la pestaña Mensajes notificados por el usuario, seleccione un mensaje en la lista, seleccione Enviar a Microsoft para el análisis y, a continuación, seleccione uno de los siguientes valores en la lista desplegable:

- Informar que está limpio

- Informar de suplantación de identidad

- Informar de malware

- Informar de correo no deseado

- Investigación del desencadenador