Administración de incidentes

Microsoft Defender XDR proporciona una correlación de amenazas entre dominios y un portal basado en propósitos para investigar las amenazas. Los incidentes se basan en las alertas relacionadas creadas cuando se detecta un evento o actividad malintencionado en la red. Las alertas individuales proporcionan pistas valiosas sobre un ataque en curso. Sin embargo, los ataques normalmente emplean varios vectores y técnicas para llevar a cabo una infracción de seguridad. Unir pistas individuales puede ser un desafío y llevar mucho tiempo.

Este breve vídeo ofrece una introducción sobre los incidentes en Microsoft Defender XDR.

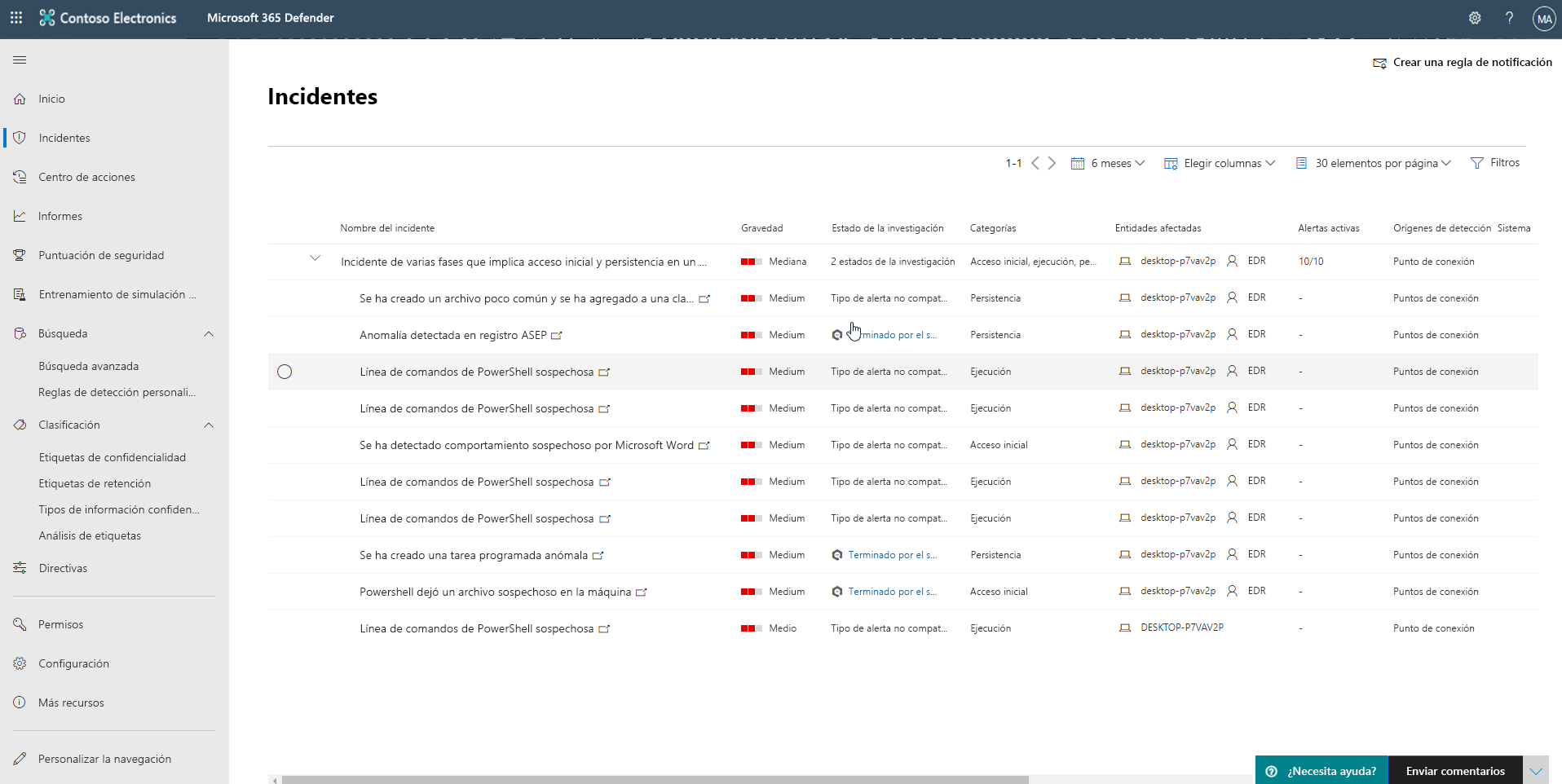

Un incidente es una colección de alertas correlacionadas que constituyen la historia de un ataque. Microsoft Defender XDR agrega automáticamente eventos malintencionados y sospechosos que se encuentran en diferentes entidades de dispositivos, usuarios y buzones de la red. La agrupación de alertas relacionadas en un incidente proporciona a los defensores de seguridad una vista completa de un ataque.

Por ejemplo, los defensores de seguridad pueden ver dónde se ha iniciado el ataque, qué tácticas se han usado y hasta qué punto el ataque ha ido a la red. Los defensores de seguridad también pueden ver el ámbito del ataque. Por ejemplo, el número de dispositivos, usuarios y buzones que se vieron afectados, el grado de gravedad del impacto y otros detalles acerca de las entidades afectadas.

Si está habilitado, Microsoft Defender XDR puede investigar y resolver automáticamente las alertas individuales a través de la automatización y la inteligencia artificial. Los defensores de seguridad también pueden realizar más pasos de corrección para resolver el ataque directamente desde la vista incidentes.

Los incidentes de los últimos 30 días se muestran en la cola de incidentes. Desde aquí, los defensores de seguridad pueden ver qué incidentes deben priorizarse según el nivel de riesgo y otros factores.

Los defensores de seguridad también pueden cambiar el nombre de los incidentes, asignarlos a analistas individuales, clasificar y agregar etiquetas a incidentes para una experiencia de administración de incidentes mejor y más personalizada.

Clasificación de incidentes por orden de prioridad

Microsoft Defender XDR aplica análisis de correlación y agrega todas las alertas e investigaciones relacionadas de diferentes productos en un solo incidente. Microsoft Defender XDR también desencadena alertas únicas sobre actividades que solo pueden identificarse como malintencionadas dada la visibilidad de un extremo a otro que Microsoft Defender XDR tiene sobre todo el conjunto de productos. Esta vista proporciona a los analistas de operaciones de seguridad la historia más amplia de los ataques, lo que les ayuda a comprender mejor y tratar las amenazas complejas en toda la organización.

La cola de incidentes muestra una colección de incidentes marcados de entre dispositivos, usuarios y buzones de correo. Le ayuda a ordenar por incidentes para clasificar y crear una decisión de respuesta de ciberseguridad informada.

De manera predeterminada, la cola del portal de Microsoft Defender muestra los incidentes que se han detectado en los últimos 30 días. El incidente más reciente se encuentra en la parte superior de la lista para que pueda verlo primero.

La cola de incidentes expone columnas personalizables que ofrecen visibilidad sobre las distintas características del incidente o de las entidades contenidas. Esta capa más precisa de información le ayudará a tomar una decisión informada sobre la priorización de incidentes que se deben controlar.

Para obtener más claridad de un vistazo, la denominación automática de incidentes genera nombres de incidentes basados en atributos de alerta como el número de puntos de conexión afectados, usuarios afectados, orígenes de detección o categorías. La nomenclatura automática le permite comprender rápidamente el ámbito del incidente.

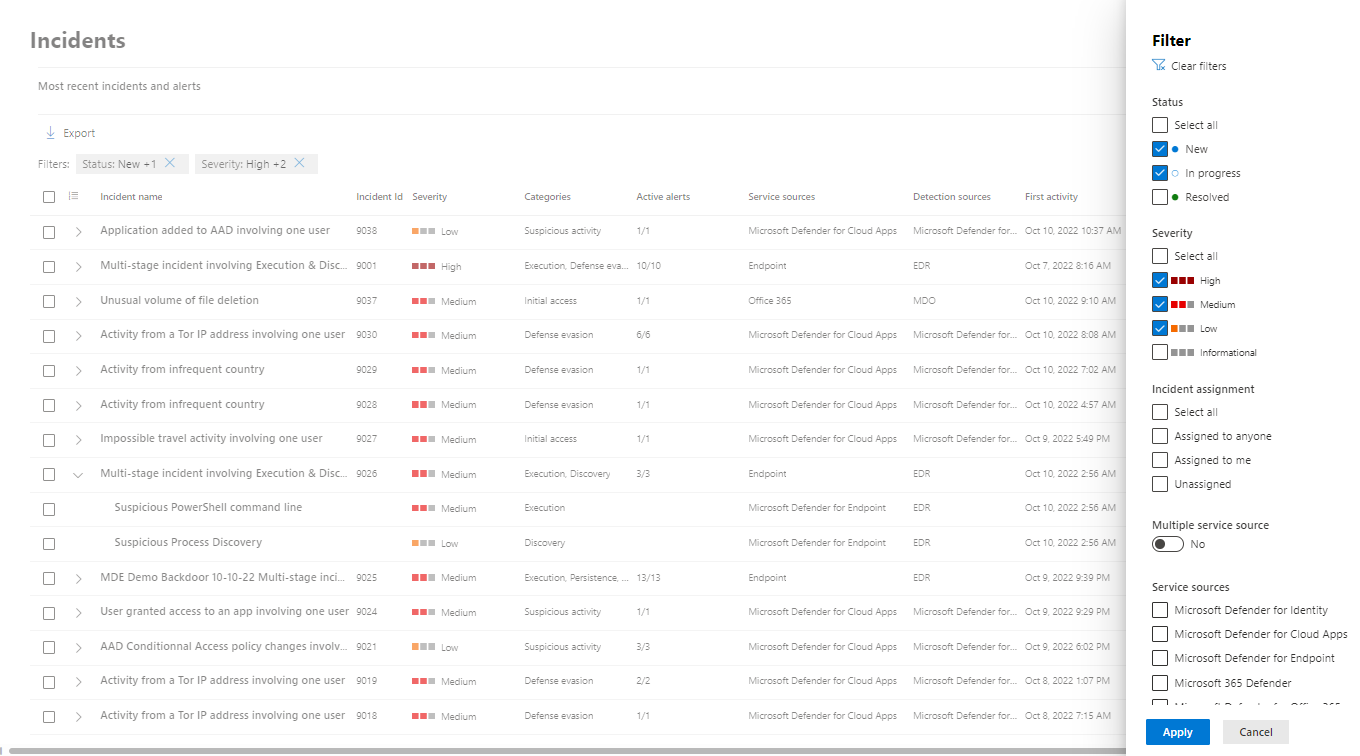

Filtros disponibles

Estado

Puede elegir limitar la lista de incidentes que se muestran en función de su estado para ver cuáles están activos o resueltos.

Gravedad

La gravedad de un incidente es indicativa del impacto que puede tener en sus recursos. Cuanto mayor sea la gravedad, mayor será el impacto y, por lo general, se requerirá la atención más inmediata.

asignación de incidentes

Puede elegir mostrar las alertas que están asignadas a usted o las que están controladas por Automation.

Origen de varios servicios

Seleccione No (valor predeterminado) o Sí para habilitar.

Orígenes de servicio

Filtre para ver solo los incidentes que contienen alertas de orígenes diferentes. Los orígenes incluyen: Microsoft Defender para punto de conexión, Microsoft Cloud App Security, Microsoft Defender for Identity y Microsoft Defender para Office 365.

Etiquetas

Filtre por etiquetas asignadas. Las etiquetas asignadas aparecerán una vez que seleccione el campo Type tag name (Escribir nombre de etiqueta).

Varias categorías

Puede optar por ver solo los incidentes que se han asignado a varias categorías y, por tanto, puede causar más daño.

Categorías

Elija categorías para centrarse en tácticas, técnicas o componentes de ataque específicos.

Entidades

Filtre por el nombre o el identificador de entidad.

Confidencialidad de los datos

Algunos ataques se centran en el desfiltrado de datos confidenciales o valiosos. Al aplicar un filtro para ver si los datos confidenciales están implicados en el incidente, puede determinar rápidamente si la información confidencial está en peligro. Si se detecta algún peligro, puede priorizar una respuesta a esos incidentes. Esta capacidad de filtrado solo es aplicable si Microsoft Purview Information Protection está activado.

Grupo de dispositivos

Filtre por grupos de dispositivos definidos.

Plataforma de sistema operativo

Limite la vista de cola de incidentes por sistema operativo.

Clasificación

Filtre los incidentes en función de las clasificaciones establecidas de las alertas relacionadas. Los valores incluyen alertas verdaderas, falsas o no configuradas.

Estado de investigación automatizada

Filtre los incidentes por el estado de la investigación automatizada.

Amenaza asociada

Al seleccionar el campo Type associated threat (Escribir amenaza asociada) podrá escribir información sobre amenazas y acceder a criterios de búsqueda anteriores.

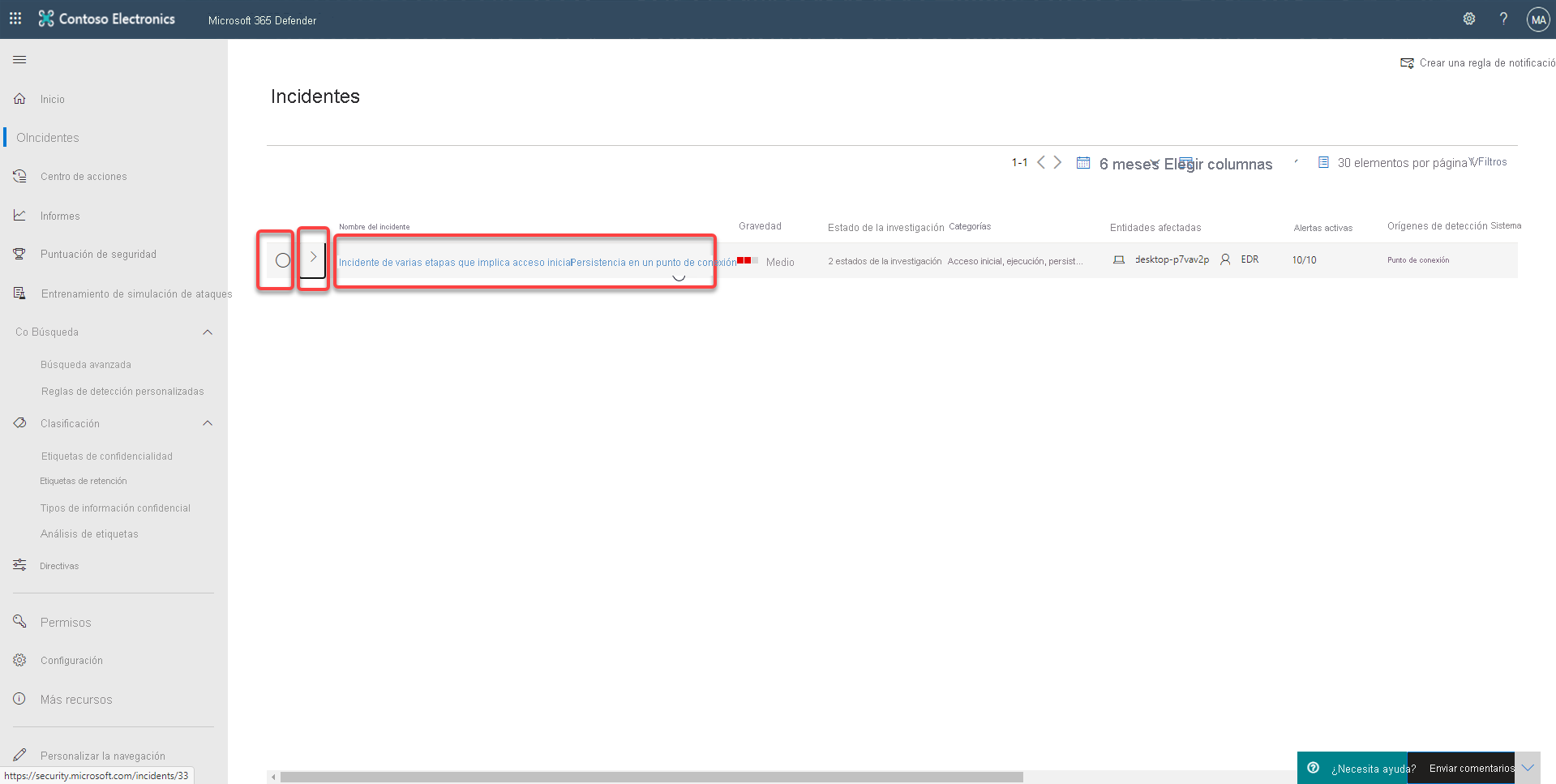

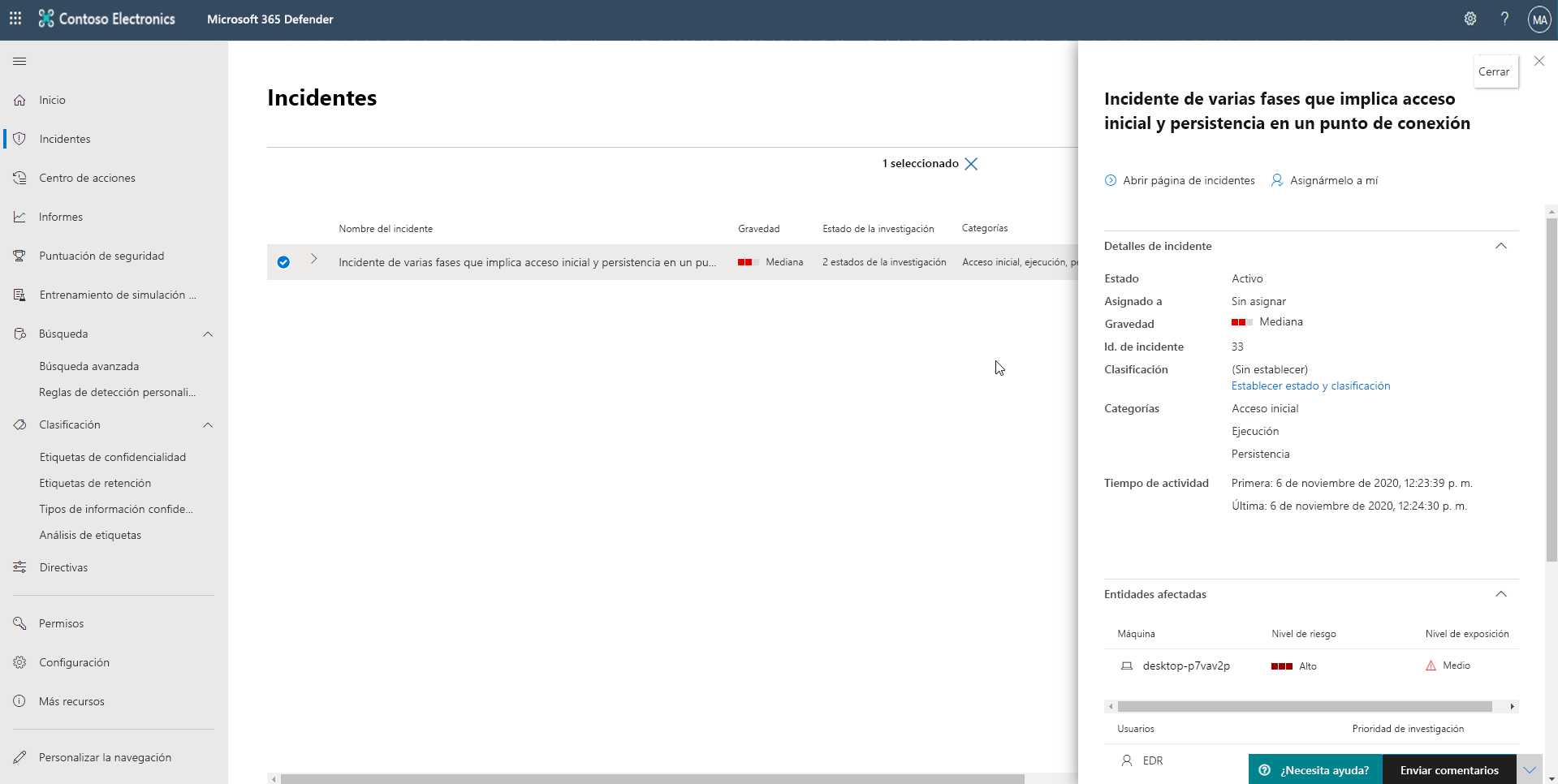

Vista previa de incidentes

Las páginas del portal proporcionan información de la versión preliminar de la mayoría de los datos relacionados con la lista.

En esta captura de pantalla, las tres áreas resaltadas son el círculo, el símbolo mayor que y el vínculo real.

Círculo

Al seleccionar el círculo se abrirá una ventana de detalles en el lado derecho de la página con una vista previa del elemento de línea con una opción para abrir la página de información completa.

Signo mayor que

Si hay registros relacionados que se pueden mostrar, al seleccionar el signo mayor que mostrará los registros debajo del registro actual.

Vínculo

El vínculo le dirigirá a la página completa del elemento de línea.

Administración de incidentes

La administración de incidentes es crítica para garantizar que las amenazas se contengan y se solucionen. En Microsoft Defender XDR, tiene acceso a la administración de incidentes en dispositivos, usuarios y buzones de correo. Para administrar los incidentes, seleccione uno desde la cola Incidentes.

Puede editar el nombre de un incidente, resolverlo y, a continuación, establecer su clasificación y determinación. También se puede asignar el incidente a su propio usuario, agregar etiquetas y comentarios de incidentes.

En los casos en los que desea trasladar las alertas de un incidente a otro, durante la investigación, también puede hacerlo desde la pestaña Alertas. El uso de la pestaña Alertas le permite crear un incidente mayor o menor que incluye todas las alertas pertinentes.

Editar nombre de incidente

A los incidentes se les asigna automáticamente un nombre basado en atributos de alerta como el número de puntos de conexión afectados, los usuarios afectados, los orígenes de detección o las categorías. La nomenclatura basada en atributos de alerta le permite comprender rápidamente el ámbito del incidente. Puede modificar el nombre del incidente para que se alinee mejor con su Convención de nomenclatura preferida.

Asignar incidentes

Si aún no se ha asignado un incidente, puede seleccionar Asignarme a mí para asignar el incidente a su propio usuario. Al hacerlo, se asume que la propiedad no es solo el incidente, sino también todas las alertas asociadas a él.

Establecimiento de estado y clasificación

Estado de incidente

Puede clasificar los incidentes (como activos o resueltos) cambiando su estado a medida que progresa la investigación. La posibilidad de actualizar el estado le ayuda a organizar y administrar el modo en que el equipo puede responder a los incidentes.

Por ejemplo, el analista de SOC puede revisar los incidentes activos urgentes del día y decidir asignarlos a sí mismo para su investigación.

Como alternativa, el analista de SOC podría establecer el incidente como resuelto si el incidente se ha corregido. Al resolver un incidente, se cerrarán automáticamente todas las alertas abiertas que formen parte del incidente.

Clasificación y determinación

Puede elegir no establecer una clasificación o decidir si se trata de una alerta verdadera o falsa. Esto ayuda al equipo a ver los patrones y aprender de ellos.

Agregar comentarios

Puede agregar comentarios y ver eventos históricos sobre un incidente para ver los cambios realizados en él.

Cada vez que se realiza un cambio o comentario en una alerta, se registra en la sección Comentarios e historial.

Los comentarios agregados aparecen al instante en el panel.

Agregar etiquetas de incidente

Puede agregar etiquetas personalizadas a un incidente, por ejemplo, para marcar un grupo de incidentes con características comunes. Posteriormente, puede filtrar la cola de incidentes para todos los incidentes que contienen una etiqueta específica.