Configuración de componentes de Microsoft Defender para contenedores

Microsoft Defender para contenedores es la solución nativa de nube para proteger sus contenedores.

Defender para contenedores protege los clústeres al margen de si se ejecutan en los siguientes entornos:

- Azure Kubernetes Service (AKS): servicio administrado por Microsoft para desarrollar, implementar y administrar aplicaciones contenedorizadas.

- Amazon Elastic Kubernetes Service (EKS) en una cuenta de Amazon Web Services (AWS) conectada: el servicio administrado de Amazon para ejecutar Kubernetes en AWS sin necesidad de instalar, operar y mantener sus propios nodos o plano de control de Kubernetes.

- Google Kubernetes Engine (GKE) en un proyecto de Google Cloud Platform (GCP) conectado: el entorno administrado de Google para implementar, administrar y escalar aplicaciones mediante la infraestructura de GCP.

- Otra distribución de Kubernetes (mediante Kubernetes habilitado para Azure Arc): clústeres de Kubernetes certificados de Cloud Native Computing Foundation (CNCF) hospedados localmente o en IaaS.

Requisitos de red

Valide que los siguientes puntos de conexión estén configurados para el acceso de salida, de modo que el agente de Defender pueda conectarse a Microsoft Defender for Cloud para enviar eventos y datos de seguridad:

- Valide las reglas de aplicación o nombre de dominio completo (FQDN) para Microsoft Defender para contenedores.

- De forma predeterminada, los clústeres de AKS tienen acceso de salida a Internet ilimitado.

Habilitación del plan

Para habilitar el plan:

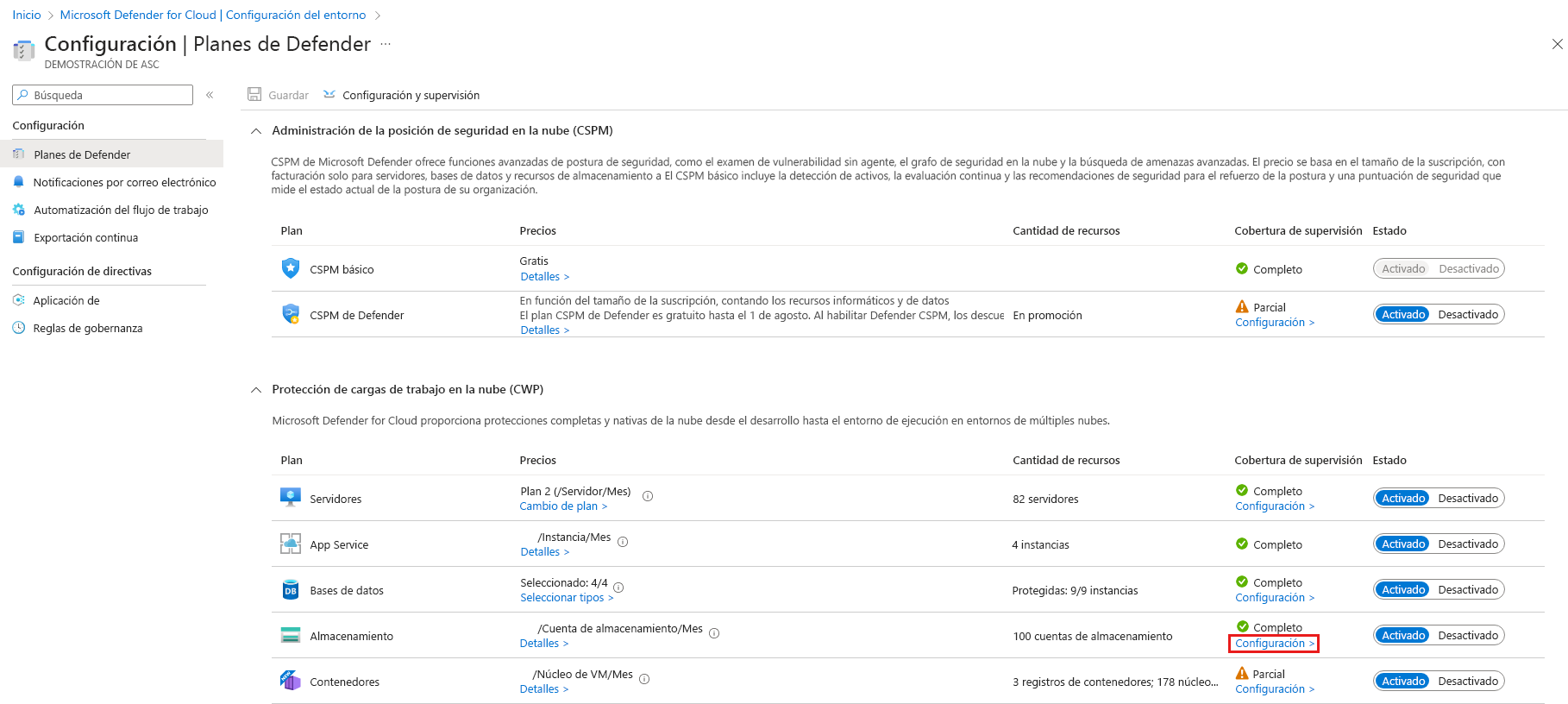

En el menú de Defender for Cloud, abra la página Configuración del entorno y seleccione la suscripción correspondiente.

En la página Planes de Defender, seleccione Defender para contenedores y seleccione Configuración.

Sugerencia

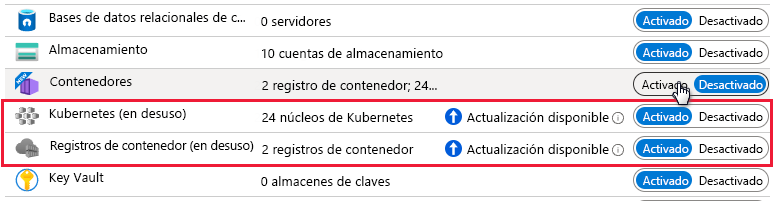

Si la suscripción ya tiene habilitado Defender para Kubernetes o Defender para registros de contenedor, se mostrará un aviso de actualización. De lo contrario, la única opción será Defender para contenedores.

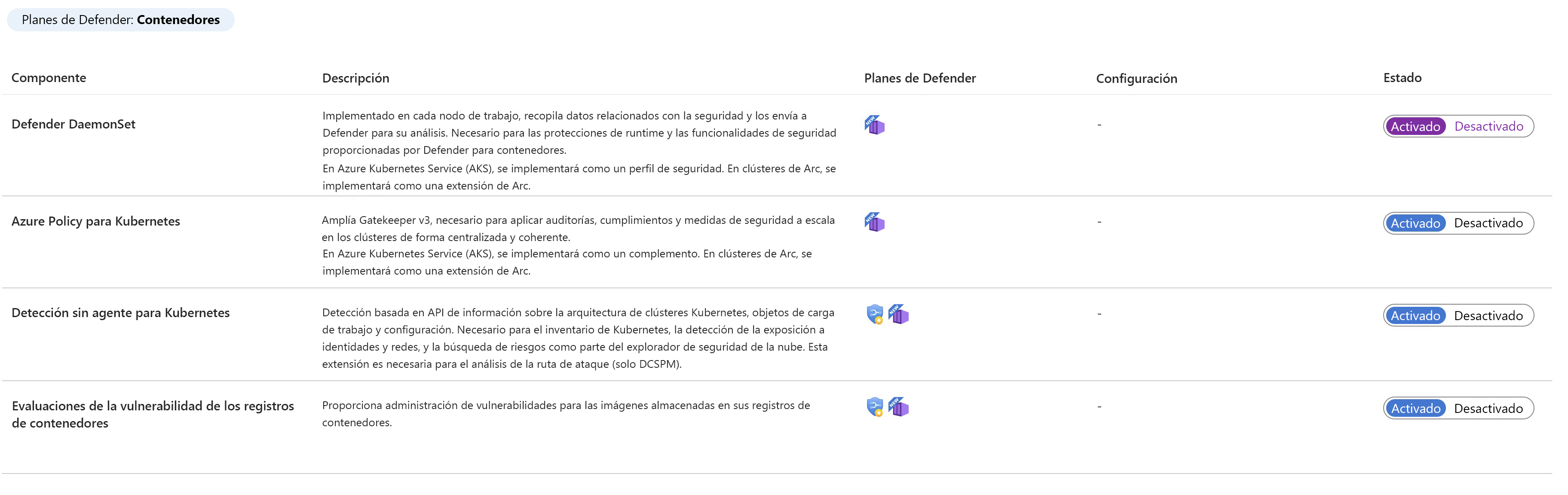

Active el componente correspondiente para habilitarlo.

Método de habilitación por funcionalidad

De forma predeterminada, al habilitar el plan a través de Azure Portal, Microsoft Defender para contenedores está configurado para instalar automáticamente todos los componentes necesarios para proporcionar las protecciones que ofrece el plan, incluida la asignación de un área de trabajo predeterminada.

Si no desea habilitar todas las funcionalidades de los planes, puede seleccionar manualmente qué funcionalidades específicas habilitar al seleccionar Editar configuración para el plan Contenedores. A continuación, en la página Configuración y supervisión, seleccione las funcionalidades que desea habilitar. Además, puede modificar esta configuración desde la página Planes de Defender después de la configuración inicial del plan.

Asignación de un área de trabajo personalizada para el agente de Defender

Puede asignar un área de trabajo personalizada a través de Azure Policy.

Implementación manual del agente de Defender o del agente de Azure Policy sin aprovisionamiento automático mediante recomendaciones

Las funcionalidades que requieren la instalación del agente también se pueden implementar en uno o varios clústeres de Kubernetes mediante la recomendación adecuada:

| Agent | Recomendación |

|---|---|

| Agente de Defender para Kubernetes | Los clústeres de Azure Kubernetes Service deberían tener habilitado el perfil de Defender |

| Agente de Defender para Kubernetes habilitado para Arc | Los clústeres de Kubernetes habilitados para Azure Arc deben tener la extensión de Defender instalada. |

| Agente de Azure Policy para Kubernetes | Los clústeres de Azure Kubernetes Service deben tener instalado el complemento Azure Policy para Kubernetes |

| Agente de Azure Policy para Kubernetes habilitado para Arc | Los clústeres de Kubernetes habilitados para Azure Arc deben tener instalada la extensión de Azure Policy |

Realice los pasos siguientes para realizar la implementación del agente de Defender en clústeres específicos:

En la página de recomendaciones de Microsoft Defender for Cloud, abra el control Habilitar seguridad mejorada o busque directamente una de las recomendaciones anteriores (o use los vínculos anteriores para abrir la recomendación directamente)

Vea todos los clústeres sin un agente a través de la pestaña "incorrecto" (en mal estado).

Seleccione los clústeres en los cuales implementar el agente deseado y seleccione Corregir.

Seleccione Corregir X recursos.

- Visibilidad sobre cuál de los clústeres tiene implementado el agente de Defender

- Botón Corregir para implementarlo en esos clústeres sin el agente

- Área de trabajo: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResourceGroup-[geo]

- Habilitar el aprovisionamiento automático, puede afectar potencialmente máquinas existentes y futuras.

- Deshabilitar el aprovisionamiento automático para una extensión, solo afecta a las máquinas futuras: no se desinstala nada al deshabilitar el aprovisionamiento automático.

Implementación del agente de Defender: todas las opciones

Puede habilitar el plan de Defender para contenedores e implementar todos los componentes pertinentes desde Azure Portal, la API REST o una plantilla de Resource Manager. Para obtener instrucciones detalladas, seleccione la pestaña correspondiente.

Una vez implementado el agente de Defender, se asigna automáticamente un área de trabajo predeterminada. Puede asignar un área de trabajo personalizada en lugar del área de trabajo predeterminada a través de Azure Policy.

Uso del botón Corregir de la recomendación de Defender for Cloud

Un proceso simplificado y fluido permite usar las páginas de Azure Portal para habilitar el plan de Defender for Cloud y configurar el aprovisionamiento automático de todos los componentes necesarios para proteger los clústeres de Kubernetes a gran escala.

Una recomendación dedicada de Defender for Cloud proporciona lo siguiente:

En la página de recomendaciones de Microsoft Defender for Cloud, abra el control Habilitar seguridad mejorada.

Use el filtro para buscar la recomendación denominada Azure Kubernetes Service clusters should have Defender profile enabled (Los clústeres de Azure Kubernetes Service deben tener habilitado el perfil de Defender).

Nota:

Observe el icono Corregir en la columna Acciones.

Seleccione los clústeres para ver los detalles de los recursos correctos e incorrectos; es decir, los clústeres con y sin el agente.

En la lista de recursos incorrectos, seleccione un clúster y después Corregir para abrir el panel con la confirmación de corrección.

Seleccione Corregir X recursos.

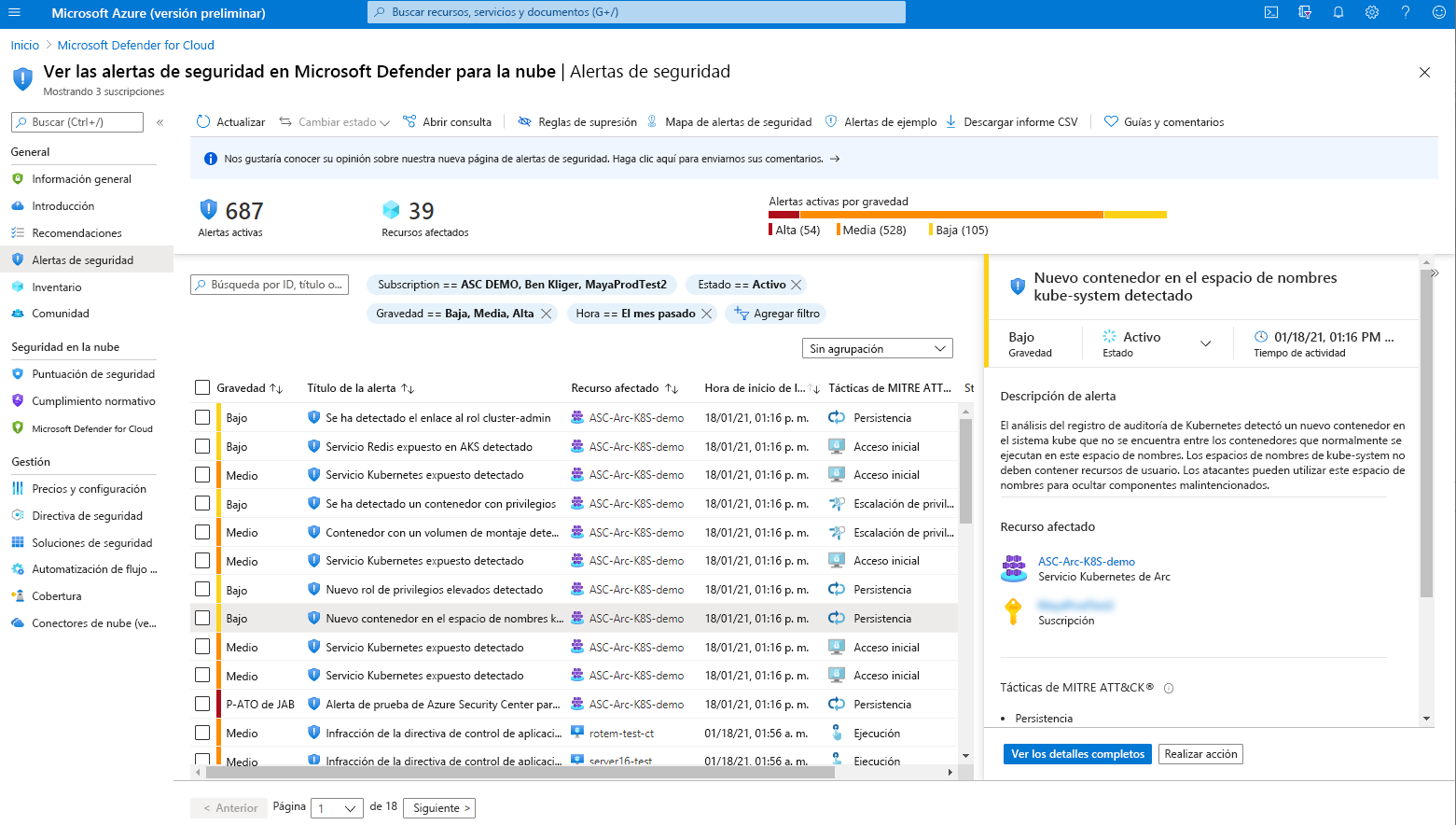

Simulación de alertas de seguridad de Microsoft Defender para contenedores

Para simular una alerta de seguridad, ejecute el siguiente comando desde el clúster:

kubectl get pods --namespace=asc-alerttest-662jfi039nLa respuesta esperada esNo resource found. En un plazo de 30 minutos, Defender for Cloud detecta esta actividad y desencadena una alerta de seguridad.Nota:

Para simular alertas sin agente para Defender para contenedores, Azure Arc no es un requisito previo.

En el Azure Portal, abra la página de alertas de seguridad de Microsoft Defender for Cloud y busque la alerta en el recurso correspondiente:

Área de trabajo predeterminada de Log Analytics para AKS

El agente de Defender usa el área de trabajo de Log Analytics como canalización de datos para enviar datos del clúster a Defender for Cloud, pero ninguno de ellos se queda en el propio área de trabajo de Log Analytics. Como resultado, en este caso de uso no se facturará a los usuarios.

El agente de Defender usa un área de trabajo predeterminada de Log Analytics. Si aún no tiene un área de trabajo predeterminada de Log Analytics, Defender for Cloud creará un nuevo grupo de recursos y un área de trabajo predeterminada cuando se instale el agente de Defender. El área de trabajo predeterminada se crea en función de la región.

La convención de nomenclatura del área de trabajo predeterminada de Log Analytics y el grupo de recursos es:

Asignación de un área de trabajo personalizada

Al habilitar la opción de aprovisionamiento automático, se asignará automáticamente un área de trabajo predeterminada. Puede asignar un área de trabajo personalizada a través de Azure Policy.

Para comprobar si tiene algún área de trabajo asignada:

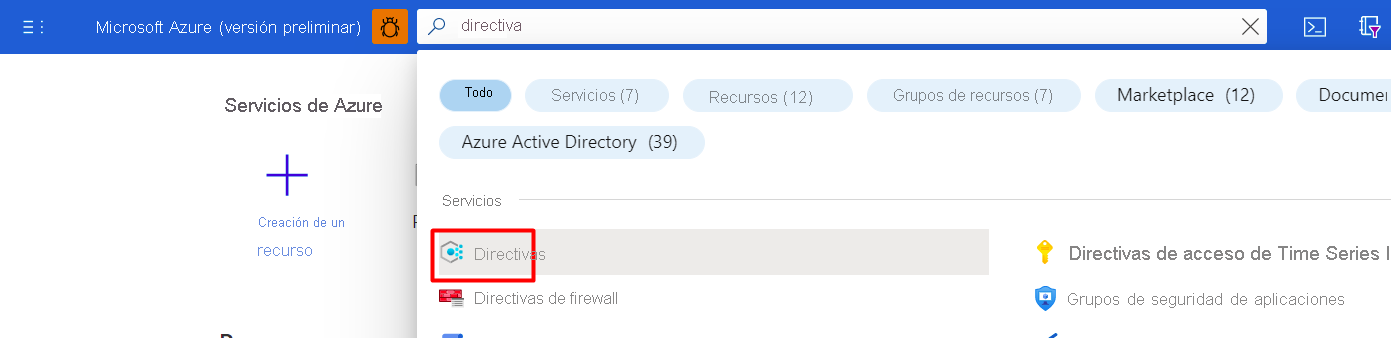

Inicie sesión en Azure Portal.

Busque y seleccione Directiva.

Seleccione Definiciones.

Búsqueda de ID de directivas

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Siga la sección Crear una nueva asignación con un área de trabajo personalizada si la directiva aún no se ha asignado al ámbito correspondiente. O bien, siga la Actualizar asignación con el área de trabajo personalizada si la directiva ya está asignada y quiere cambiarla para usar un área de trabajo personalizada.

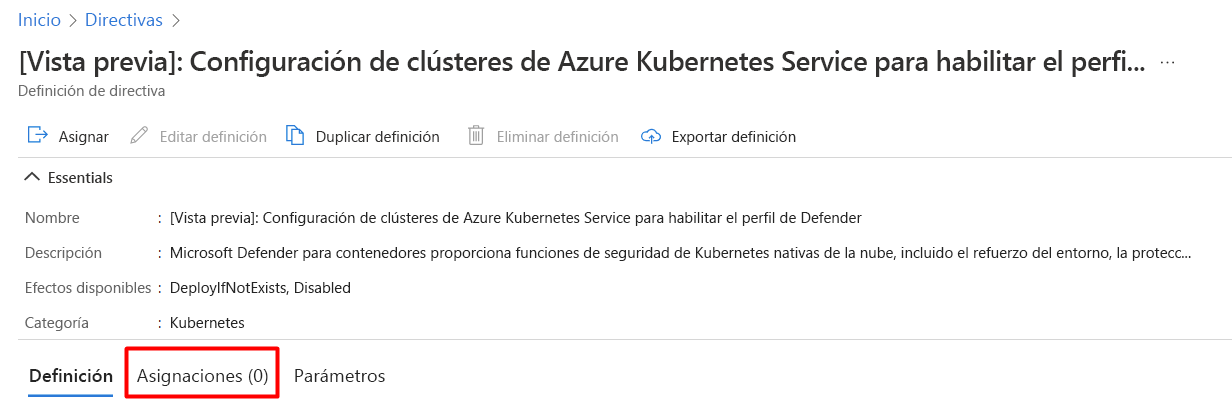

Creación de una asignación con el área de trabajo personalizada

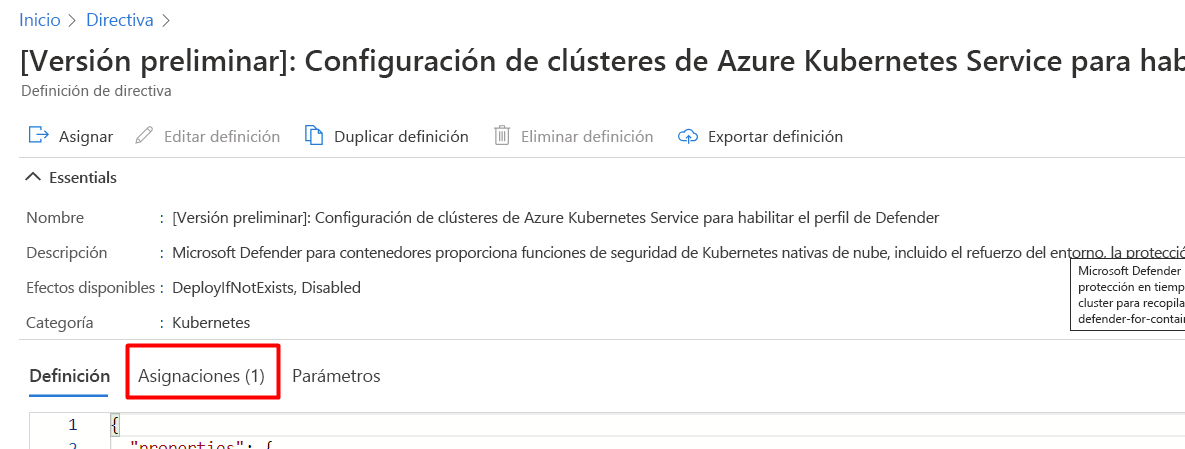

Si la directiva no se ha asignado, verá Assignments (0).

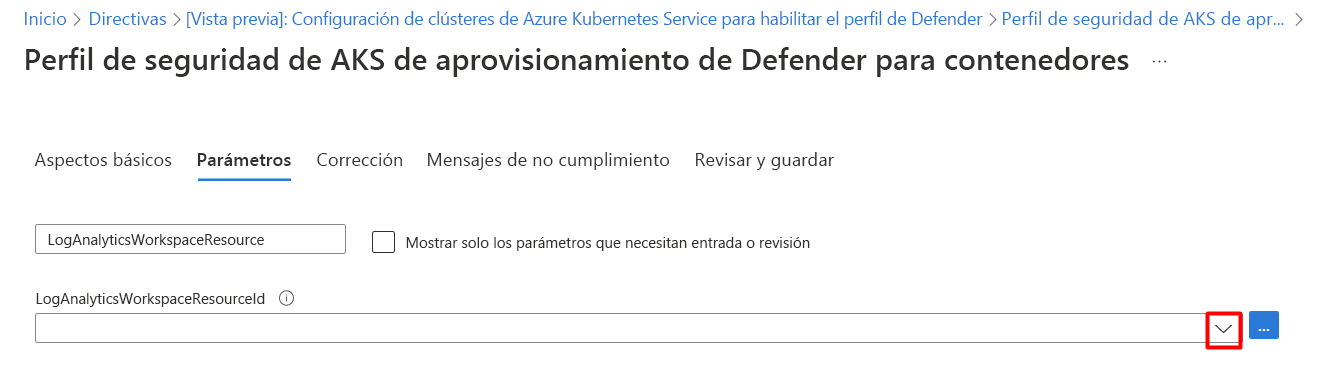

Para asignar un área de trabajo personalizada:

Seleccione Asignar.

En la pestaña Parámetros, anule la selección de la opción Mostrar solo los parámetros que necesitan entrada o revisión.

Seleccione un identificador de LogAnalyticsWorkspaceResource en el menú desplegable.

Seleccione Revisar + crear.

Seleccione Crear.

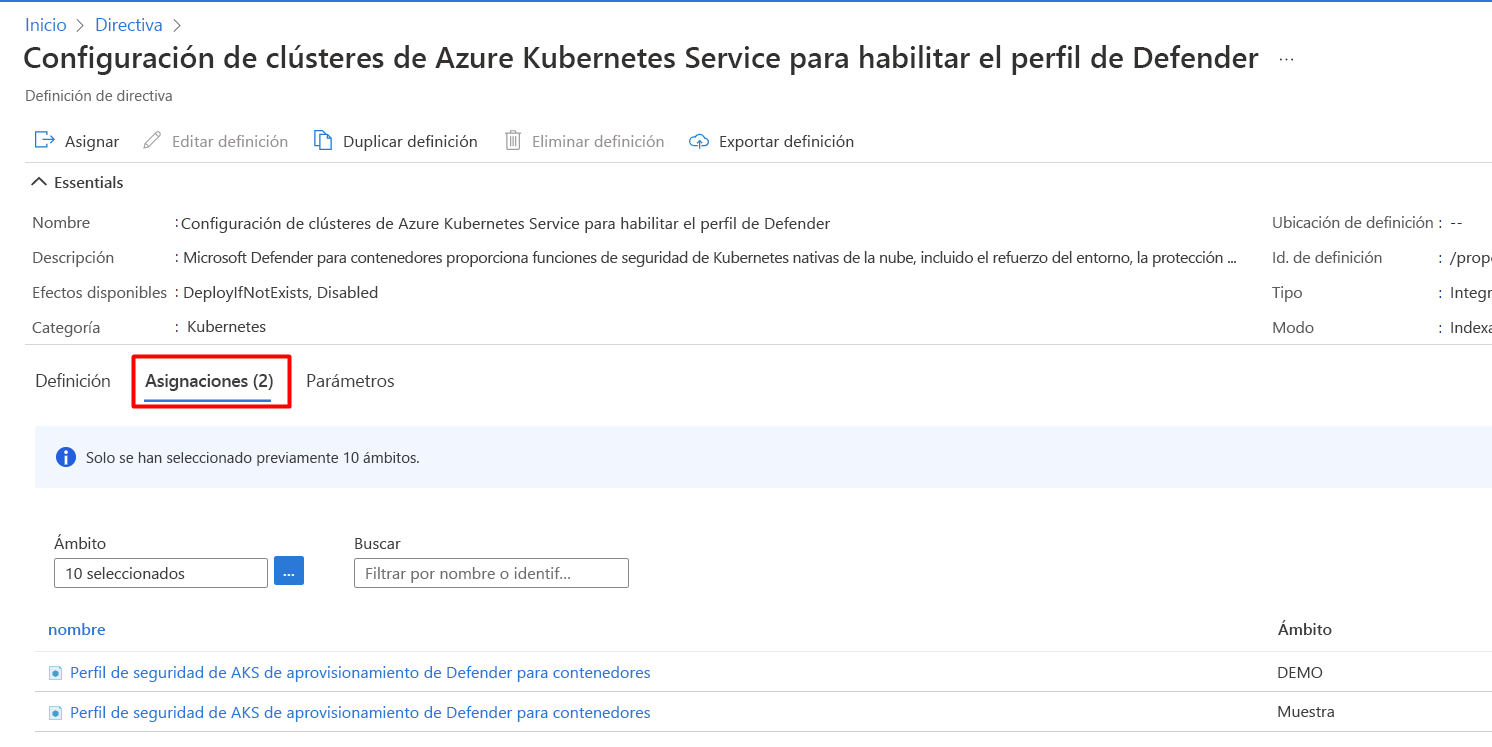

Actualización de una asignación con un área de trabajo personalizada

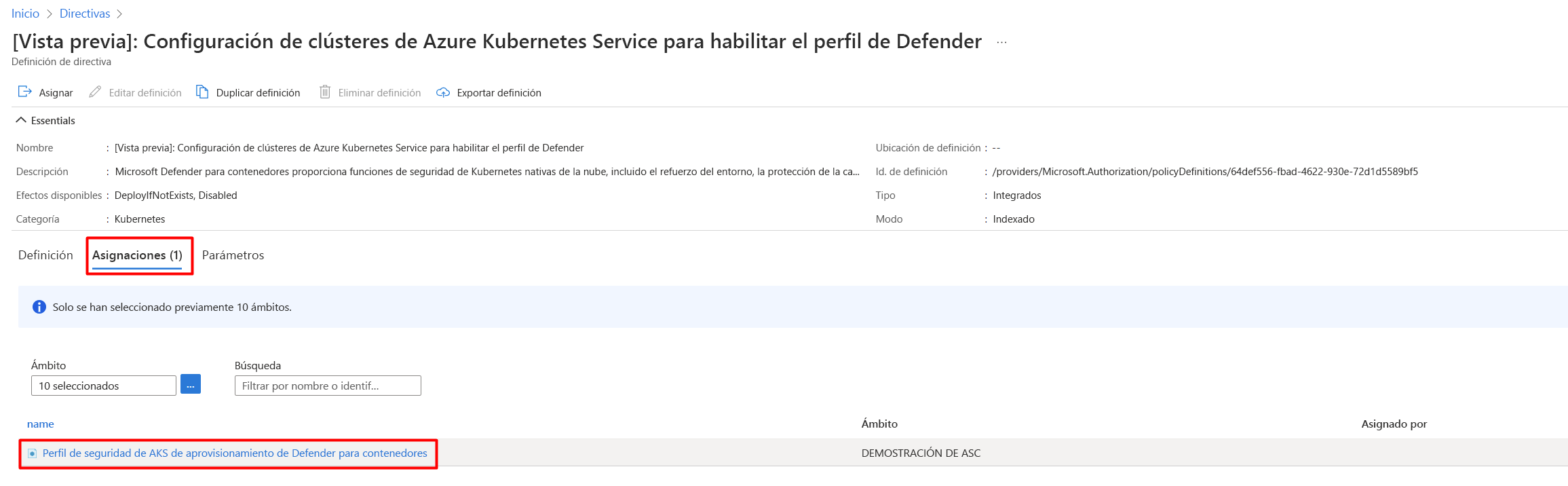

Si la directiva ya se ha asignado a un área de trabajo, verá Assignments (1).

Nota:

Si tiene más de una suscripción, es posible que el número sea mayor.

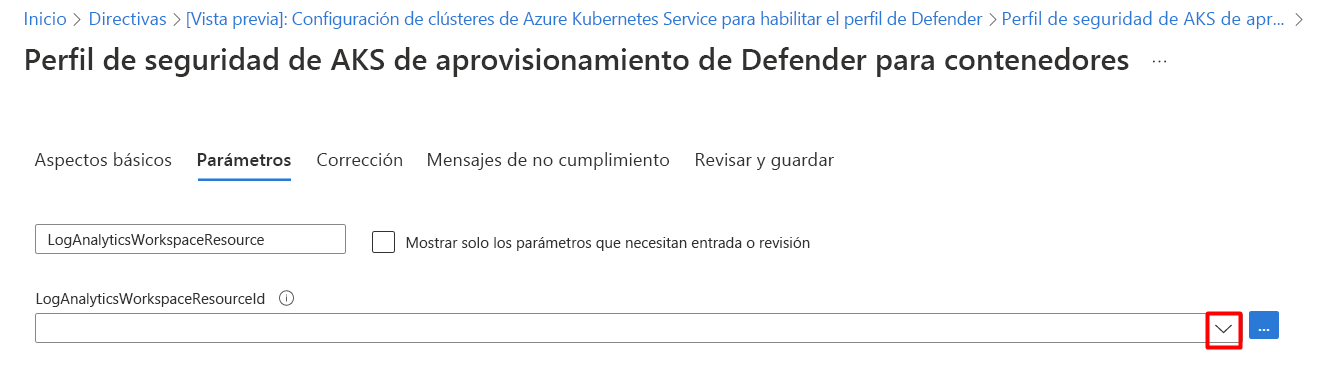

Para asignar un área de trabajo personalizada:

Seleccione la asignación pertinente.

Seleccione Editar asignación.

En la pestaña Parámetros, anule la selección de la opción Mostrar solo los parámetros que necesitan entrada o revisión.

Seleccione un identificador de LogAnalyticsWorkspaceResource en el menú desplegable.

Seleccione Revisar y guardar.

Seleccione Guardar.

Eliminación del sensor de Defender

Para quitar esta extensión, o cualquier otra, de Defender for Cloud, no basta con desactivar el aprovisionamiento automático:

Para desactivar el plan de Defender para contenedores por completo, vaya a Configuración del entorno y deshabilite el plan de Microsoft Defender para contenedores.

No obstante, para asegurarse de que los componentes de Defender para Contenedores no se aprovisionan automáticamente en los recursos a partir de ahora, deshabilite el aprovisionamiento automático de las extensiones como se explica en Configuración del aprovisionamiento automático para agentes y extensiones de Microsoft Defender for Cloud.

Puede quitar el agente mediante la API REST o una plantilla de Resource Manager, tal como se explica en las pestañas siguientes.

Uso de la CLI de Azure para quitar el sensor de Defender

Quite Microsoft Defender con los siguientes comandos:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>La eliminación de la extensión puede tardar unos minutos.

Para comprobar que la extensión se quitó correctamente, ejecute el siguiente comando:

kubectl get pods -n kube-system | grep microsoft-defenderCuando se quita la extensión, debería ver que no se devuelve ningún pod en el comando get pods. Los pods pueden tardar unos minutos en eliminarse.