Conexión del entorno de laboratorio de GitHub a Microsoft Defender for Cloud

Al conectar las organizaciones de GitHub a Defender for Cloud, amplía las funcionalidades de seguridad de Defender for Cloud a los recursos de GitHub. Entre ellas se incluyen:

Características de Administración de la posición de seguridad en la nube (CSPM) básica: puede evaluar la posición de seguridad de GitHub a través de recomendaciones de seguridad específicas de GitHub. Puede ver todas las recomendaciones para recursos de GitHub.

Características de CSPM de Defender: los clientes de CSPM de Defender reciben código para rutas de acceso de ataque contextualizadas en la nube, evaluaciones de riesgos e información para identificar las debilidades más críticas que los atacantes pueden usar para vulnerar su entorno. La conexión de los repositorios de GitHub le permite contextualizar los resultados de seguridad de DevOps con las cargas de trabajo en la nube e identificar el origen y el desarrollador para una corrección oportuna.

Requisitos previos

Para completar este inicio rápido necesita instalar:

- Una cuenta de Azure con Defender for Cloud incorporado. Si aún no tiene una cuenta de Azure, cree una de forma gratuita.

- GitHub Enterprise con GitHub Advanced Security habilitado para evaluaciones de posición de secretos, dependencias, configuraciones incorrectas de IaC y análisis de calidad del código en repositorios de GitHub.

Nota:

El rol Lector de seguridad se puede aplicar en el ámbito del conector de Grupo de recursos o GitHub para evitar establecer permisos con privilegios elevados en un nivel de suscripción para el acceso de lectura de las evaluaciones de la posición de seguridad de DevOps.

Conexión de su cuenta de GitHub

Para conectar la cuenta de GitHub a Microsoft Defender for Cloud:

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Configuración del entorno.

Seleccione Agregar entorno.

Seleccione GitHub.

Escriba un nombre (límite de 20 caracteres) y, a continuación, seleccione la suscripción, el grupo de recursos y la región. La suscripción es la ubicación donde Defender for Cloud crea y almacena la conexión de GitHub.

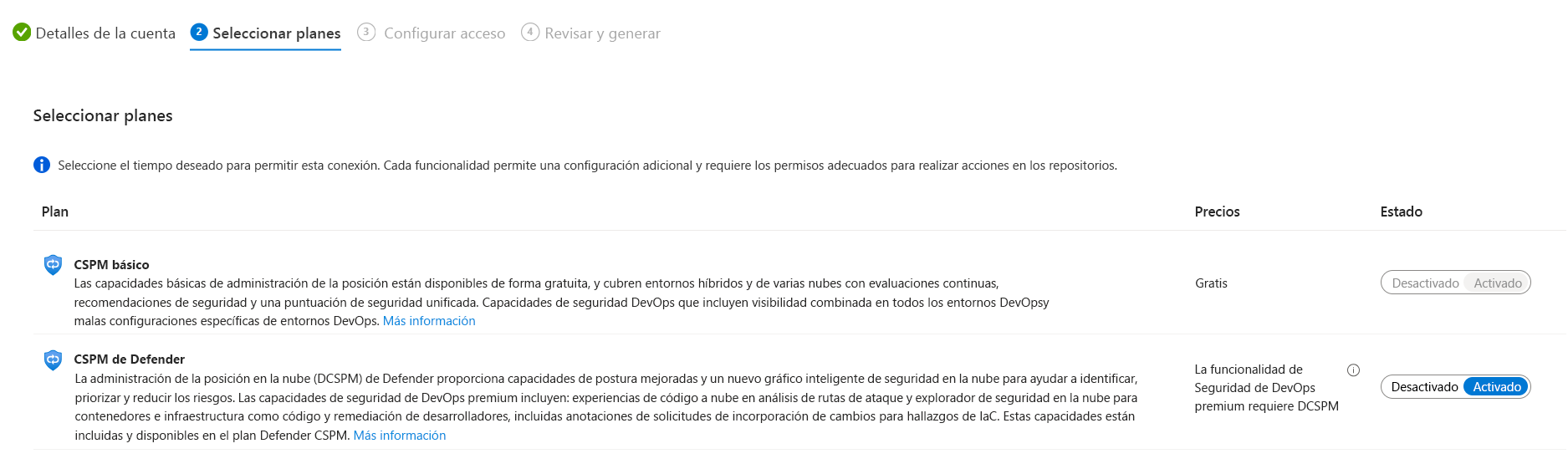

Seleccione Siguiente: seleccione planes. Configure el estado del plan de CSPM de Defender para el conector de GitHub.

Haga clic en Siguiente: Configure el acceso.

Seleccione Autorizar para conceder acceso a la suscripción de Azure a los repositorios de GitHub. Inicie sesión, si es necesario, con una cuenta que tenga permisos para los repositorios que quiere proteger. Después de la autorización, si espera demasiado tiempo para instalar la aplicación de GitHub de seguridad de DevOps, la sesión agotará el tiempo de espera y recibirá un mensaje de error.

Seleccione Instalar.

Seleccione las organizaciones para instalar la aplicación de GitHub. Se recomienda conceder acceso a todos los repositorios para asegurarse de que Defender for Cloud pueda proteger todo el entorno de GitHub. Este paso concede a Defender for Cloud acceso a las organizaciones seleccionadas.

En Organizaciones, seleccione una de las siguientes opciones:

- Seleccione todas las organizaciones existentes para detectar automáticamente todos los repositorios en organizaciones de GitHub donde está instalada la aplicación de GitHub de seguridad de DevOps.

- Seleccione todas las organizaciones existentes y futuras para detectar automáticamente todos los repositorios en organizaciones de GitHub donde está instalada la aplicación de GitHub de seguridad de DevOps y organizaciones futuras donde también está instalada dicha aplicación.

Haga clic en Siguiente: Revise y genere.

Seleccione Crear.

Nota:

Para garantizar la funcionalidad adecuada de las funcionalidades avanzadas de posición de DevOps en Defender for Cloud, solo se puede incorporar una instancia de una organización de GitHub al inquilino de Azure en el que está creando un conector.