Detectar amenazas

Cuando sepa cómo proteger los datos ante una exposición accidental, lo siguiente que debe considerar (y uno de los elementos del marco de Defender for Cloud Apps) es la protección contra ciberamenazas y anomalías.

Microsoft Defender for Cloud Apps incluye directivas de detección de anomalías listas para usar que realizan el Análisis de comportamiento de usuarios y entidades (UEBA) que, sumado a un aprendizaje automático, realiza una detección de amenazas avanzada en su entorno en la nube. Es importante tener en cuenta que las detecciones de anomalías son no deterministas por naturaleza. Estas detecciones solo se activan cuando un comportamiento se desvía de la norma.

Aunque las directivas de detección de anomalías se habilitan automáticamente, Microsoft Defender for Cloud Apps pasa los primeros siete días analizando su entorno. Examina las direcciones IP, los dispositivos y las ubicaciones a las que acceden los usuarios, identifica qué aplicaciones y servicios utilizan y calcula la puntuación de riesgo de todas estas actividades. Este proceso contribuye a la línea de base con la que se comparan su entorno y las alertas. Las directivas de detección también utilizan el aprendizaje automático para perfilar a sus usuarios. Si Microsoft Defender for Cloud Apps reconoce a sus usuarios y a sus patrones de inicio de sesión normales, puede contribuir a reducir las alertas de falsos positivos.

Las anomalías se detectan al escanear la actividad del usuario y evaluar su posible riesgo. El riesgo se evalúa analizando más de 30 indicadores distintos, agrupados en los siguientes factores de riesgo:

- Dirección IP arriesgada

- Errores de inicio de sesión

- Actividad administrativa

- Cuentas inactivas

- Ubicación

- Desplazamiento imposible

- Agente de dispositivo y de usuario

- Tasa de actividad

Microsoft Defender for Cloud Apps analiza cada sesión de usuario en su nube y le avisa si sucede algo diferente a la línea de base de su organización o a la actividad habitual del usuario.

Información general sobre la directiva de detección de anomalías

Las directivas de detección de anomalías de Microsoft Defender for Cloud Apps están configuradas para detectar una gran variedad de problemas de seguridad. Las más populares son las siguientes:

- Desplazamiento imposible. Actividades del mismo usuario en ubicaciones diferentes dentro de un período de tiempo inferior al tiempo de viaje estimado entre las dos ubicaciones.

- Actividad de países o regiones poco frecuentes. Actividad desde una ubicación que no fue visitada recientemente o nunca visitada por el usuario o por cualquier usuario de la organización.

- Detección de malware. Analiza archivos en sus aplicaciones en la nube y ejecuta archivos sospechosos mediante el motor de inteligencia de amenazas de Microsoft para determinar si están asociados con algún malware conocido.

- Actividad de ransomware. Los archivos se cargan en la nube que pueden estar infectados con ransomware.

- Actividad de direcciones IP sospechosas. Actividad de una dirección IP que la inteligencia sobre amenazas de Microsoft ha identificado como peligrosa.

- Reenvío sospechoso de la bandeja de entrada. Detecta reglas de reenvío sospechosas de la bandeja de entrada que se han establecido en la bandeja de entrada de un usuario.

- Actividades de descarga inusual de múltiples archivos. Detecta actividades de descarga de varios archivos en una sola sesión con respecto a la línea base aprendida, lo que podría indicar un intento de vulneración de seguridad.

- Actividad administrativa inusual. Detecta múltiples actividades administrativas en una sola sesión con respecto a la línea de base aprendida, lo que podría indicar un intento de vulneración de seguridad.

Configurar una directiva de detección de anomalías

Ahora que conoce las directivas de detección de anomalías, vamos a configurar una para que pueda observar los pasos necesarios para instalarla y configurarla para su entorno. Una directiva de detección de anomalías de descubrimiento busca incrementos inusuales en el uso de aplicaciones en la nube. Analiza los incrementos registrados en los datos descargados, en los datos cargados, en las transacciones y en los usuarios de cada aplicación en la nube. Luego, cada incremento se compara con la línea de base de la aplicación. Los incrementos más drásticos desencadenarán alertas de seguridad.

Puede configurar filtros para personalizar la manera en la que supervisa el uso de la aplicación. Los filtros incluyen un filtro de aplicación, vistas de datos seleccionadas y una fecha de inicio seleccionada. También puede establecer la confidencialidad, la cual le permite establecer cuántas alertas deberá activar la directiva.

Ajustar las directivas de detección de anomalías para la supresión o las alertas emergentes

Aunque las detecciones de anomalías solo se activan cuando sucede algo fuera de la norma, siguen siendo susceptibles a falsos positivos. Demasiados falsos positivos pueden provocar fatiga de las alertas y corre el riesgo de perderse las alertas importantes entre todas ellas. Para ayudar a evitar el ruido de alertas, puede ajustar la lógica de detección en cada directiva para incluir distintos niveles de supresión para abordar escenarios que pueden desencadenar falsos positivos, como las actividades vpn.

Al crear o editar una directiva de detección de anomalías, usted determina su confidencialidad de acuerdo con el tipo de cobertura que necesite. Una mayor confidencialidad utilizará algoritmos lógicos de detección más estrictos. Esto le permite adaptar sus estrategias de detección para cada directiva.

Antes de ajustar las directivas, es importante comprender las opciones que hay para suprimir una alerta. Existen tres tipos de supresión:

| Tipo de supresión | Descripción |

|---|---|

| Sistema | Detecciones integradas que siempre se suprimirán. |

| Espacio empresarial | Actividades comunes basadas en actividades previas del espacio empresarial. Por ejemplo, suprimir las actividades de un ISP en el que se ha alertado previamente en su organización. |

| Usuario | Actividades comunes basadas en actividades anteriores de un usuario específico. Por ejemplo, suprimir las actividades de una ubicación que el usuario usa habitualmente. |

Los niveles de confidencialidad afectan de forma distinta a los tipos de confidencialidad:

| Niveles de confidencialidad | Tipos de supresión afectados |

|---|---|

| Bajo | Sistema, cuenta empresarial y usuario |

| Medio | Sistema y usuario |

| Alto | Solo el sistema |

Usted también puede configurar si las alertas de actividad de un país/región poco frecuente, de direcciones IP anónimas, de direcciones IP sospechosas y de viajes imposibles deben analizar los inicios de sesión fallidos y exitosos, o solo los exitosos.

Ajustar la directiva de alcance de detección de anomalías a los usuarios y grupos

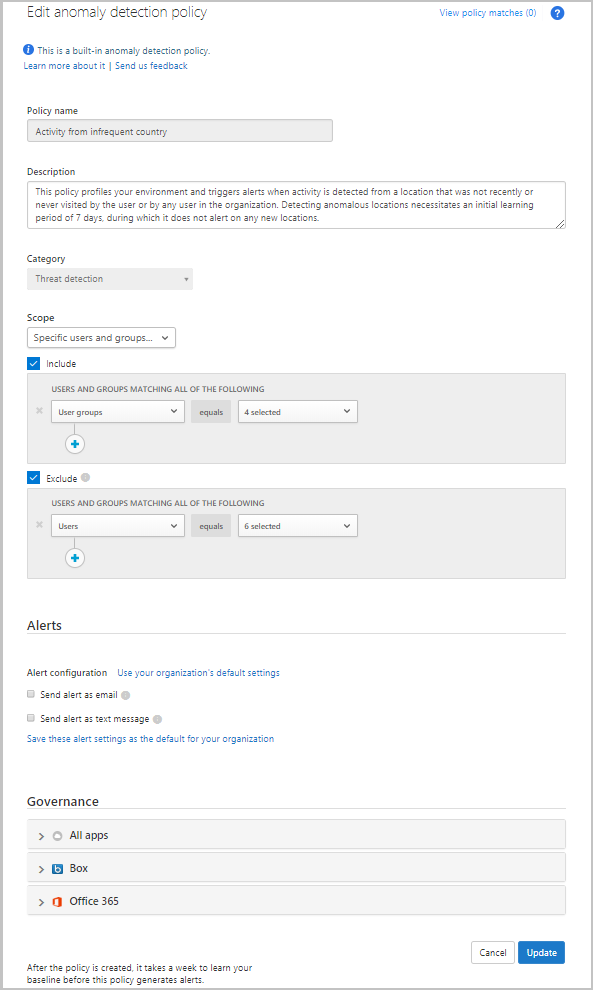

Cada directiva de detección de anomalías puede tener un alcance independiente para que se aplique solo a los usuarios y grupos que se desea incluir y excluir en la directiva. Por ejemplo, puede establecer la actividad de la detección de países o regiones poco frecuentes para omitir un usuario específico que viaja con frecuencia.

Para detectar una directiva de detección anómala:

Inicie sesión en el portal de aplicaciones de Microsoft Defender for Cloud Apps a través del explorador.

Seleccione Control>Directivasy establezca el filtro Tipo para Directiva de detección de anomalías.

Seleccione la directiva que desee.

En Ámbito, cambie la lista desplegable de la configuración predeterminada de Todos los usuarios y grupos a Usuarios y grupos concretos.

Seleccione Incluir para especificar los usuarios y grupos a los que se aplica esta directiva. Los usuarios o grupos que no se seleccionen aquí no se considerarán una amenaza ni generarán una alerta.

Seleccione Excluir para especificar los usuarios a los que no se les aplicará esta directiva. Los usuarios o grupos que no se seleccionen aquí no se considerarán una amenaza ni generarán una alerta, incluso si son miembros de grupos seleccionados en Incluir.

Cuando haya completado los cambios en el ámbito, seleccione Actualizar para confirmar el cambio.