Clasificar y proteger información confidencial

Uno de los elementos clave del marco de Defender for Cloud Apps es proteger la información confidencial. La confidencialidad es una frase subjetiva, ya que esto puede variar de una organización a otra.

Aquí, aprenderá a entender qué aplicaciones están accediendo a sus datos, cómo clasificar qué información es confidencial, cómo protegerla del acceso no autorizado y cómo supervisar e informar sobre el estado general de su entorno.

¿Qué es Information Protection?

Un empleado podría cargar accidentalmente un archivo en el lugar incorrecto. O podría enviar información confidencial a alguien que no debería tenerla. Como resultado, es posible que se pierda información o que se pueda obtener acceso a la persona equivocada. Una información perdida o expuesta de forma incorrecta puede tener consecuencias legales, financieras o de reputación graves para su organización. La información es esencial para cualquier organización moderna y desea asegurarse de que esté protegida en todo momento.

Para ayudarle, Microsoft Defender for Cloud Apps se integra de forma nativa con Azure Information Protection, un servicio basado en la nube que ayuda a clasificar y proteger archivos y correos electrónicos en toda la organización.

Nota:

Debe habilitar el conector de la aplicación para Microsoft 365 para aprovechar la Protección de información de Azure.

Aplica la protección de la información con Microsoft Defender for Cloud Apps a través de fases:

Fase 1: Descubrir datos

Durante esta fase, se asegura de que las aplicaciones están conectadas a Microsoft Defender for Cloud Apps para que puedan buscar y clasificar datos y, a continuación, aplicar directivas y controles. Puede hacerlo de dos maneras diferentes: usar un conector de aplicación o usar el Control de aplicación de acceso condicional.

Fase 2: clasificar información confidencial

En esta fase, hará lo siguiente:

Decida lo que cuenta como confidencial en el contexto de su organización. Microsoft Defender for Cloud Apps incluye más de 100 tipos predefinidos de información confidencial y etiquetas predeterminadas en Azure Information Protection. Los tipos de información confidencial y las etiquetas definen cómo controlar, por ejemplo, los números de pasaporte y los números de identidad nacionales o regionales. También puede usar etiquetas predeterminadas en Azure Information Protection. Microsoft Defender for Cloud Apps usará estas etiquetas al analizarlas para clasificar la información. Las etiquetas son:

- Personal: datos solo para uso personal y no comercial.

- Público: datos que se pueden compartir para el consumo público, como pósteres de marketing y entradas de blog.

- General: datos que no se pueden compartir para consumo público, pero que se pueden compartir con socios externos. Por ejemplo, escalas de tiempo del proyecto y organigramas.

- Confidencial: datos que podrían dañar a la organización si se comparten con personas no autorizadas. Por ejemplo, previsiones y datos de cuentas de ventas.

- Contenido altamente: Datos muy confidenciales que provocarán daños graves si se comparten con personas no autorizadas. Por ejemplo, detalles de cliente, contraseñas y código fuente.

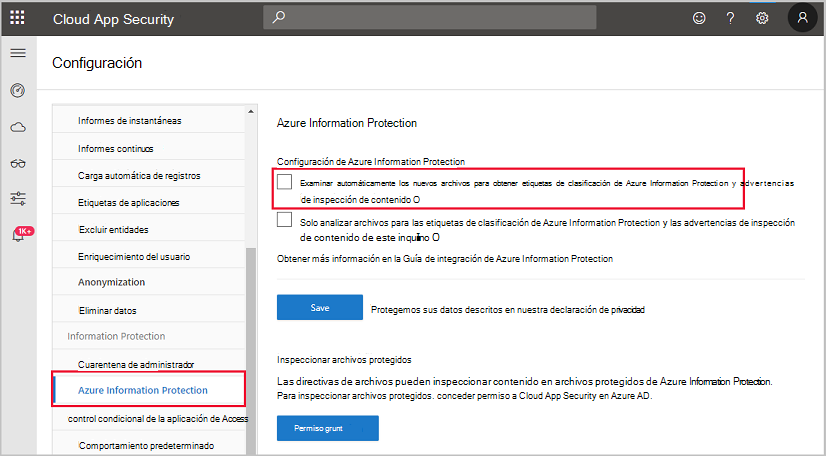

Habilite la integración de Azure Information Protection en Aplicaciones de Microsoft Defender for Cloud Apps seleccionando Examinar automáticamente los nuevos archivos en busca de etiquetas de clasificación Azure Information Protection en el panel Configuración:

Fase 3: Proteger los datos

Existen diferentes tipos de directivas que puede crear para detectar información confidencial y actuar en consecuencia. Por ejemplo, puede crear una directiva de archivo para examinar el contenido de los archivos de las aplicaciones en tiempo real y para buscar datos almacenados. Las directivas de archivo le permiten aplicar acciones de gobierno. Después, podrá:

- Desencadenar alertas y notificaciones de correo electrónico.

- Cambiar el acceso compartido de los archivos.

- Poner archivos en cuarentena.

- Quitar permisos de archivo o carpeta.

- Mover archivos a una carpeta de la papelera.

Para crear una directiva de archivo

Abrir Microsoft Defender for Cloud Apps

Seleccione el panel de Control

Seleccionar directivas > Crear directiva

Seleccionar de archivo

Cuando aparezca el formulario, rellenará los siguientes campos:

Field Descripción Gravedad de directiva Define la importancia de la directiva y si se desencadena una notificación. La gravedad de la directiva se puede personalizar para identificar rápidamente el riesgo asociado a una coincidencia de directiva. Categoría Se trata de una etiqueta informativa que se asigna a la directiva para ayudar a localizarla más adelante. De forma predeterminada, para las directivas de archivo es DLP. Crear un filtro para los archivos en los que actuará esta directiva Se usa para decidir qué aplicaciones desencadenarán la directiva. Idealmente, debe definirse para que sea lo más estrecho posible para evitar falsos positivos. Aplicar a (1st) Seleccione qué aplicaciones detectadas desencadenarán la directiva. Hay dos opciones: · Todos los archivos excepto las carpetas seleccionadas: para aplicar la directiva a todos los archivos. · Carpetas seleccionadas: para aplicar la directiva a aplicaciones como Box, SharePoint, OneDrive y Dropbox. Aplicar a (2º) Seleccione qué usuarios y grupos deben incluirse en esta directiva. Hay tres opciones: · Todos los propietarios de archivos · Propietarios de archivos de grupos de usuarios seleccionados · Todos los propietarios de archivos excepto los grupos seleccionados Método control de contenido Seleccione cómo desea que se inspeccionen los archivos. Hay dos opciones: · DLP integrado · Data Classification Services (DCS) Microsoft recomienda DCS, ya que esto le permitirá usar una experiencia de etiquetado unificada en Microsoft 365, Azure Information Protection y Microsoft Defender for Cloud Apps. Gobierno Seleccione las acciones de gobernanza que quiere que realice Microsoft Defender for Cloud Apps cuando se detecte una coincidencia. Cuando haya terminado, seleccione Crear para crear la directiva del archivo.

Fase 4: Supervisar e informar

Compruebe el panel para supervisar las alertas y el estado general de su entorno. Por ejemplo, para revisar las alertas relacionadas con los archivos, vaya al panel Alertas y seleccione DLP en el campo de categoría grupo.

Puede investigar una alerta relacionada con el archivo para entender mejor por qué se activó. También puede descartar una alerta que determine que se podría pasar por alto. También puede exportar las alertas a un archivo CSV para seguir analizándolas.