Investigar cuentas de correo electrónico en peligro

Una cuenta de usuario en peligro también se conoce como adquisición de cuenta. Es un tipo de ataque en el que un atacante obtiene acceso a una cuenta de usuario y opera como el usuario. En ocasiones, estos tipos de ataques provocan más daño de lo que el atacante podría haber planeado.

Cuando una organización investiga cuentas de correo electrónico comprometidas, debe asumir que se han comprometido más datos de correo de los que puede indicar el rastreo de la presencia real del atacante. Dependiendo del tipo de datos que contengan los mensajes de correo electrónico, la organización puede tener que asumir que la información sensible se ha visto comprometida o enfrentarse a multas reglamentarias, a menos que pueda demostrar que la información sensible no quedó expuesta.

Por ejemplo, las organizaciones reguladas por HIPAA se enfrentan a multas considerables si hay evidencia de que la información sanitaria del paciente (PHI) se ha expuesto. En estos casos, es poco probable que los atacantes estén interesados en PHI. Sin embargo, las organizaciones aún deben notificar infracciones de datos a menos que puedan demostrar lo contrario.

Para ayudar a las organizaciones a investigar las cuentas de correo electrónico en peligro, Microsoft 365 audita el acceso a los datos de correo mediante protocolos de correo y clientes. Para ello, usa la acción de auditoría de buzones MailItemsAccessed . Esta acción auditada puede ayudar a los investigadores:

- comprender mejor las vulneraciones de datos de correo electrónico.

- identificar el ámbito de los compromisos para elementos de correo específicos que pueden estar en peligro.

El objetivo de usar esta nueva acción de auditoría es la defensa forense. En otras palabras, ayuda a declarar que un fragmento específico de datos de correo no se ha puesto en peligro. Si un atacante ha obtenido acceso a una parte específica del correo, Exchange Online realiza una auditoría del evento incluso aunque no haya ninguna indicación de que el elemento de correo se haya leído.

La acción de auditoría de buzones MailItemsAccessed

La acción MailItemsAccessed forma parte de la funcionalidad auditoría (Premium) y la auditoría de buzones de Exchange. Esta acción está habilitada de forma predeterminada para:

- Usuarios a los que se asigna una licencia de Office 365 o Microsoft 365 E5.

- Organizaciones con una suscripción de complemento de cumplimiento de Microsoft 365 E5.

La acción de auditoría de buzones MailItemsAccessed abarca todos los protocolos de correo: POP, IMAP, MAPI, EWS, Exchange ActiveSync y REST. También cubre los dos tipos de acceso al correo: sincronización y enlace.

La auditoría de los eventos de acceso al correo de sincronización y enlace se examina con más detalle en las dos secciones siguientes.

Auditoría del acceso de sincronización

Las operaciones de sincronización solo se registran cuando se obtiene acceso a un buzón mediante una versión de escritorio del cliente de Outlook para Windows o Mac. Durante la operación de sincronización, estos clientes suelen descargar un amplio conjunto de elementos de correo desde la nube a un equipo local.

El volumen de auditoría para las operaciones de sincronización es inmenso. Así, en lugar de generar un registro de auditoría para cada elemento de correo que se sincroniza, Microsoft genera un evento de auditoría para la carpeta de correo que contiene los elementos que se sincronizaron.

Importante

Este diseño supone que todos los elementos de correo de la carpeta sincronizada se han puesto en peligro.

El tipo de acceso se registra en el campo OperationProperties del registro de auditoría.

Vea el paso 2 de la sección Usar registros de auditoría de MailItemsAccessed para investigaciones forenses para ver un ejemplo de cómo mostrar el tipo de acceso de sincronización en un registro de auditoría.

Auditoría del acceso de enlace

Una operación de enlace es un acceso individual a un mensaje de correo electrónico.

Importante

Las actividades de enlace ayudan a determinar si un atacante pudo acceder a mensajes de correo electrónico individuales y, potencialmente, poner en peligro los mensajes de correo electrónico.

Para el acceso de enlace, el InternetMessageId de mensajes individuales se grabará en el registro de auditoría. La acción de auditoría MailItemsAccessed registra las operaciones de enlace y las agrega en un único registro de auditoría. Durante este proceso se producen las siguientes acciones:

- Todas las operaciones de enlace que tienen lugar dentro de un intervalo de 2 minutos se agregan en un único registro de auditoría en el campo Carpetas de la propiedad AuditData.

- Cada mensaje al que se haya obtenido acceso se identifica por su InternetMessageId.

- El número de operaciones de enlace agregadas al registro se muestra en el campo OperationCount en la propiedad AuditData.

Vea el paso 4 de la sección usar registros de auditoría de MailItemsAccessed para investigaciones forenses para ver un ejemplo de cómo mostrar el tipo de acceso de enlace en un registro de auditoría.

Limitación de registros de auditoría de MailItemsAccessed

Si se generan más de 1 000 registros de auditoría de MailItemsAccessed en menos de 24 horas, Exchange Online dejará de generar registros de auditoría para actividad de MailItemsAccessed. Cuando un buzón se regula de esta manera, la actividad MailItemsAccessed no se registrará durante las 24 horas posteriores a la regulación del buzón.

Importante

Si se limitó el buzón de curro, es posible que se haya puesto en peligro el buzón durante este período.

El registro de la actividad de MailItemsAccessed se reanudará tras un período de 24 horas.

Aquí se muestran algunas cosas que debe tener en cuenta sobre la limitación:

- Menos del 1% de todos los buzones de Exchange Online están limitados

- Cuando un buzón está limitado, los registros de auditoría de actividad de MailItemsAccessed son los únicos para los que no se realiza auditoría. Otras acciones de auditoría del buzón no se verán afectadas.

- Los buzones solo se limitan para las operaciones de enlace. Los registros de auditoría para las operaciones de sincronización no están limitados.

- Si un buzón está limitado, puede suponer que probablemente existe actividad de MailItemsAccessed que no se ha grabado en los registros de auditoría.

Consulte el paso 1 de la sección siguiente para obtener un ejemplo de cómo mostrar la propiedad IsThrottled en un registro de auditoría.

Usar registros de auditoría de MailItemsAccessed para investigaciones forenses

La auditoría de buzones genera registros de auditoría para el acceso a los mensajes de correo electrónico. Al hacerlo, las organizaciones pueden estar seguras de que los mensajes de correo electrónico no se han puesto en peligro. Por este motivo, en circunstancias en las que Microsoft no está seguro de que se ha accedido a los datos, se supone que lo ha sido. Como tal, registra toda la actividad de acceso al correo.

Nota:

El uso de registros de auditoría de MailItemsAccessed para propósitos forenses suele realizarse después de que se haya resuelto la violación de datos y se haya eliminado el atacante.

Cuando una organización lleva a cabo una investigación, debe completar los pasos siguientes:

- Identifique los buzones que se han visto comprometidos.

- Determine el período de tiempo en el que el atacante tuvo acceso a esos buzones.

- Después, puede usar los cmdlets Search-UnifiedAuditLog o Search-MailboxAuditLog en el PowerShell de Exchange Online para buscar registros de auditoría que correspondan a la violación de datos.

Las organizaciones pueden ejecutar uno de los siguientes comandos para buscar registros de auditoría MailItemsAccessed (en estos ejemplos se supone una hora del 06/1/2020 al 20/1/2020):

Registro de auditoría unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000

Registro de auditoría de buzones de correo:

Search-MailboxAuditLog -Identity <user> -StartDate 01/06/2020 -EndDate 01/20/2020 -Operations MailItemsAccessed -ResultSize 1000 -ShowDetails

Sugerencia

Una de las principales diferencias entre estos dos cmdlets es que puede usar el cmdlet Search-UnifiedAuditLog para buscar registros de auditoría de la actividad realizada por uno o más usuarios. Es capaz de localizar las actividades realizadas por varios usuarios porque UserIds es un parámetro de varios valores. El cmdlet Search-MailboxAuditLog busca el registro de auditoría del buzón de un único usuario.

Estos son los pasos para usar los registros de auditoría de MailItemsAccessed para investigar un ataque a un usuario comprometido. Cada paso muestra la sintaxis de comando para los cmdlets Search-UnifiedAuditLog o Search-MailboxAuditLog.

Compruebe si el buzón se ha limitado. Si se limitó un buzón, no se registraron algunos registros de auditoría de buzones de correo. En el caso de que los registros de auditoría tengan "IsThrottled" establecido en "true", debe asumir que, durante un período de 24 horas después de que se generó el registro, el acceso al buzón no fue auditado y que todos los datos de correo han estado en peligro.

Para buscar registros de MailItemsAccessed en los que el buzón estaba limitado, ejecute el siguiente comando:

Registro de auditoría unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000 | Where {$_.AuditData -like '*"IsThrottled","Value":"True"*'} | FLRegistro de auditoría de buzones de correo:

Search-MailboxAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -Identity <user> -Operations MailItemsAccessed -ResultSize 10000 -ShowDetails | Where {$_.OperationProperties -like "*IsThrottled:True*"} | FLCompruebe las actividades de sincronización para determinar si los elementos de correo se han puesto en peligro. Si un atacante usa un cliente de correo electrónico para descargar los mensajes de un buzón, puede desconectar el equipo de Internet y tener acceso a los mensajes de forma local sin interactuar con el servidor. En este caso, la auditoría de buzón no podría auditar estas actividades.

Para buscar registros de MailItemsAccessed en que se accedió a los elementos de correo con una operación de sincronización, ejecute el siguiente comando:

Registro de auditoría unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 02/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000 | Where {$_.AuditData -like '*"MailAccessType","Value":"Sync"*'} | FLRegistro de auditoría de buzones de correo:

Search-MailboxAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -Identity <user> -Operations MailItemsAccessed -ResultSize 10000 -ShowDetails | Where {$_.OperationProperties -like "*MailAccessType:Sync*"} | FLCompruebe las actividades de sincronización para determinar si se ha puesto en peligrotodo un buzón. Para ello, debe determinar si alguna actividad de sincronización se produjo en el mismo contexto que la que usó el atacante para acceder al buzón. El contexto se identifica y se diferencia por la dirección IP del equipo cliente usado para tener acceso al buzón y al protocolo de correo. Para obtener más información, vea la sección siguiente titulada: Identificar los contextos de acceso de diferentes registrosde auditoría.

Investigue las propiedades enumeradas en la tabla siguiente. Estas propiedades se encuentran en las propiedades de AuditData u OperationProperties. Si alguna de las actividades de sincronización se produjo en el mismo contexto que la actividad del atacante, una organización debe suponer que el atacante ha sincronizado todos los elementos de correo con su cliente. En este caso, es probable que todo el buzón se haya puesto en peligro.

Propiedad Descripción ClientInfoString Describe el protocolo, cliente (incluye la versión). ClientIPAddress Dirección IP del equipo cliente. SessionId El identificador de la sesión ayuda a diferenciar las acciones de un atacante frente a las actividades cotidianas del usuario en la misma cuenta (útil para cuentas comprometidas) UserId UPN del usuario que lee el mensaje. Compruebe si hay actividades de enlace para determinar si los elementos de correo se han puestoen peligro. Después de seguir los pasos 2 y 3, puede estar seguro de que todos los demás accesos del atacante a los mensajes de correo electrónico se capturarán en los registros de auditoría de MailItemsAccessed que tengan una propiedad MailAccessType con el valor de Bind.

Para buscar registros de MailItemsAccessed en que se accedió a los elementos de correo con una operación de Enlace, ejecute el siguiente comando:

Registro de auditoría unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000 | Where {$_.AuditData -like '*"MailAccessType","Value":"Bind"*'} | FLRegistro de auditoría de buzones de correo:

Search-MailboxAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -Identity <user> -Operations MailItemsAccessed -ResultSize 10000 -ShowDetails | Where {$_.OperationProperties -like "*MailAccessType:Bind*"} | FLLos mensajes de correo electrónico a los que se ha accedido se identifican por su valor InternetMessageId. También puede comprobar si algún registro de auditoría tiene el mismo contexto que los de otra actividad del atacante. Para obtener más información, vea la sección siguiente titulada: Identificar los contextos de acceso de diferentes registrosde auditoría.

Puede usar los datos de auditoría para las operaciones de enlace de dos maneras diferentes:

- Obtenga acceso o recopile todos los mensajes de correo electrónico a los que el atacante accedió mediante InternetMessageId para encontrarlos. A continuación, compruebe si alguno de esos mensajes contiene información confidencial.

- Use el InternetMessageId para buscar registros de auditoría relacionados con un conjunto de mensajes de correo potencialmente confidenciales. Esto es útil si solo le preocupan algunos mensajes.

Filtrar registros de auditoría duplicados

Los registros de auditoría duplicados para las mismas operaciones de enlace que tienen lugar dentro de un margen de una hora se filtran para quitar ruido de auditoría. Las operaciones de sincronización también se filtran en intervalos de una hora.

La excepción a este proceso de desduplicación se produce si, para el mismo InternetMessageId, cualquiera de las propiedades que se describen en la tabla siguiente es diferente. Si una de estas propiedades es diferente en una operación duplicada, se generará un nuevo registro de auditoría. Este proceso se describe con más detalle en la sección siguiente.

| Propiedad | Descripción |

|---|---|

| ClientIPAddress | Dirección IP del equipo del cliente. |

| ClientInfoString | El protocolo de cliente, cliente usado para tener acceso al buzón. |

| ParentFolder | La ruta de acceso completa a la carpeta del elemento de correo al que se obtuvo acceso. |

| Logon_type | Tipo de inicio de sesión del usuario que realizó la acción. Los tipos de inicio de sesión (y el valor de enumeración correspondiente) son propietario (0), administrador (1) y delegado (2). |

| MailAccessType | Propiedad que indica si el acceso es una operación de enlace o sincronización. |

| MailboxUPN | El UPN del buzón en que se encuentra el correo que se está leyendo. |

| User | UPN del usuario que lee el mensaje. |

| SessionId | Si una cuenta se ve comprometida, el identificador de sesión ayuda a diferenciar las acciones del atacante y las actividades diarias del usuario en el mismo buzón. Para obtener más información sobre las sesiones, vea Contextualizar la actividad del atacante dentro de las sesiones en Exchange Online. |

Identificar los contextos de acceso de diferentes registros de auditoría

Durante un ataque, es habitual que un atacante acceda a un buzón de correo al mismo tiempo que el propietario del buzón. Para diferenciar el acceso del atacante y el del propietario del buzón, hay propiedades de registro de auditoría que definen el contexto del acceso.

Como se ha explicado anteriormente, cuando los valores de estas propiedades son diferentes, incluso si la actividad tiene lugar en el intervalo de agregación, se generan registros de auditoría independientes. En el ejemplo siguiente, hay tres registros de auditoría diferentes. Cada uno se diferencia por las propiedades de id. de sesión y ClientIPAddress. También se identifican los mensajes a los que se ha accedido.

| Registro de auditoría 1 | Registro de auditoría 2 | Registro de auditoría 3 |

|---|---|---|

| ClientIPAddress1 SessionId2 |

ClientIPAddress2 SessionId2 |

ClientIPAddress1 SessionId3 |

| InternetMessageIdA InternetMessageIdD InternetMessageIdE InternetMessageIdF |

InternetMessageIdA InternetMessageIdC |

InternetMessageIdB |

Si alguna de las propiedades que aparecen en la tabla de la sección anterior es diferente, se generará un registro de auditoría independiente para realizar un seguimiento del nuevo contexto. Los accesos se ordenarán en registros de auditoría separados en función del contexto en el que se haya producido la actividad.

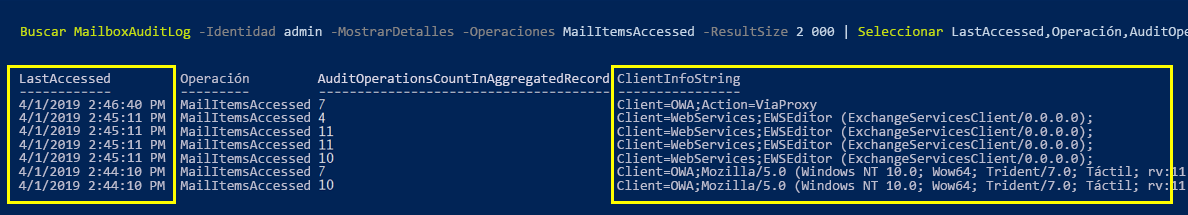

Por ejemplo, en los registros de auditoría que se muestran en la captura de pantalla siguiente, se ha accedido al correo desde EWSEditor y OWA simultáneamente. Sin embargo, la actividad de acceso se intercala en diferentes registros de auditoría en función del contexto en el que se produjo el acceso. En este caso, el contexto se define con valores diferentes para la propiedad ClientInfoString.

En esta captura de pantalla se usó el siguiente comando de PowerShell:

Search-MailboxAuditLog -Identity admin -ShowDetails -Operations MailItemsAccessed -ResultSize 2000 | Select LastAccessed,Operation,AuditOperationsCountInAggregatedRecord,ClientInfoString